攻防演练怎样从外网进行纵深突破

外网纵向突破

何为外网纵向突破

如果将目标网络比作一座城池,那么蓝队就是攻城者,而外网纵 向突破就好比在城墙上打开突破口进入城内。蓝队在对一个目标网络 实施攻击时,首先就是寻找目标系统互联网侧薄弱点,然后利用这些 薄弱点突破外网,进入目标网络内网。这个由外网突破、进入内网的 过程一般称为“纵向突破”。外部纵向突破的重点是寻找突破口,主 要就是依据网情搜集阶段获取的相关信息进行针对性测试,直至利用 不同的纵向突破手段打开突破口。

外网纵向突破的主要工作

在外网纵向突破阶段,蓝队的主要工作就是围绕目标网络突破口 开展渗透测试,通过获取必要的安全认证信息或漏洞利用获取控制权 限。因为一般网络对外开放的接口非常有限,能从外部接触到的只有 Web网站、外部邮件系统、边界网络设备、外部应用平台,所以外网纵 向突破工作的重点也在这些接口上(见图2-28)。

图2-28 外网主要突破口

外网纵向突破的途径

蓝队在外部纵向突破中主要采用两种途径:一种是利用各种手段 获取目标网络的一些敏感信息,如登录口令、安全认证或网络安全配 置等;另一种就是通过漏洞利用,实现对目标网络外部接口如Web网 站、外部邮件系统、边界网络设备和外部应用平台的突破。目标网络 在互联网侧对外暴露面非常有限,蓝队纵向突破口也是以这些目标对 外暴露面为切入点展开攻击。蓝队能够利用的突破口主要有以下几 种。

Web网站

主要针对门户官网、网上办公、信息平台等Web入口进行突破,通 过Web入口存在的安全缺陷控制Web后台服务器,并进一步向内网渗 透。突破方式以漏洞利用为主,包括SQL注入、跨站脚本攻击、未加密 登录请求、弱口令、目录遍历、敏感文件泄露与文件上传漏洞等。另 外,存在较多漏洞的是一些Web平台组件,比如WebLogic、 WebSphere、Tomcat、Apache、Nginx、IIS和Web脚本平台等。最近被 利用得比较多的反序列化漏洞就主要是Web平台组件导致的。

外部邮件系统

主要针对目标网络外部邮件系统进行突破,目标是控制外部邮件 系统后台服务器,并以此为跳板向目标网络内网渗透。突破方式有利 用邮件系统安全认证缺陷、利用邮件系统组件漏洞、口令暴力破解、 系统撞库、网络数据监听与社工等手段。

边界网络设备

主要针对暴露在外网的防火墙、边界网关和路由进行突破,目标 是控制这些边界设备,并进一步利用它们的通联优势向内网渗透。主 要方式是利用这些互联网接口防火墙、边界网关和路由支持开放的 HTTP、HTTPS、Telnet、FTP、SSH与网络代理服务,通过远程溢出、远 程执行漏洞、安全规则配置不当、口令猜破与社工手段,对一些开放 的重要服务和端口进行渗透。比较典型的例子有VPN网关仿冒接入突 破。

外部应用平台

主要针对外部应用平台,比如业务系统、OA、报表系统、微信公 众号平台、大数据平台等,利用其基础构件、网络代理组件、应用后 台数据库或平台应用程序本身的设计缺陷进行突破。云平台的渗透和 常规的渗透是没有任何区别的:从技术角度来讲,云平台只是多了一 些虚拟化技术应用,本质与传统网络一样,虚拟资产信息也大多可以 通过扫描探测被发现;云平台也会存在常规的安全漏洞,如SQL注入、 弱口令、未授权操作、命令执行、文件上传、敏感信息泄露等。

内网横向拓展

何为内网横向拓展

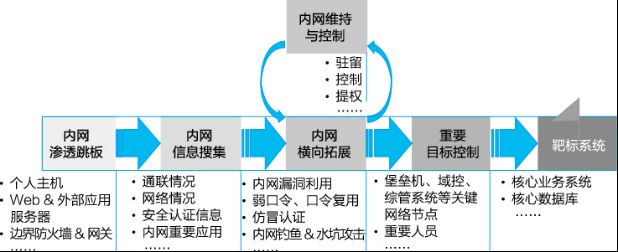

横向拓展,通常是指攻击者攻破某台内网终端或主机设备后,以 此为基础,对相同网络环境中的其他设备发起的攻击活动;但也常常 被用来泛指攻击者进入内网后的各种攻击活动。不同于外网纵向突破 阶段由外到内的渗透过程,蓝队的内网横向拓展主要是指在突破进入 目标网络内网以后,在内网主机、系统应用、服务器和网络设备等网 络资产之间的跳转、控制、渗透过程(见图2-29)。

图2-29 内网横向拓展主要流程

内网横向拓展的主要工作

蓝队在内网横向拓展阶段的主要工作就是围绕靶标等内网核心目 标,在内网快速横向渗透拓展,实现控制权限最大化,最终达到攻击 目标。进入目标内网后,蓝队才真正有机会接触到目标网络核心的东 西。实现在内网快速拓展、定位控制内网重要目标是一项细致、烦琐 的工作,主要工作包含以下几方面。

- 内网信息搜集

蓝队在内网横向拓展的效率取决于其对目标内部网络的熟悉程 度,而对目标内部网络整体架构、VLAN划分、部门间网络隔离、关键 网络节点部署和重要部门或人员网络内精确定位等信息的掌握则是内 网快速横向拓展的关键。因此,蓝队在内网横向拓展阶段需要尽可能 多地搜集有关内网网络部署、关键网络节点、核心业务目标的信息, 实现对内网信息最大限度的了解,为内网进一步拓展提供情报支持。 内网信息搜集的重点主要有以下几方面:

- 内网存活的IP以及存活IP开放的端口和服务;

- 主机和服务器性质,判断设备所在区域是DMZ区、办公区还是 服务器区,作用是文件服务器、Web服务器、代理服务器、DNS服务 器、邮件服务器、病毒服务器、日志服务器、数据库服务器等之中的 哪一个;

- 内网的网络拓扑、VLAN划分、各网络节点和网段间的连通性;

- 内网通用的杀毒软件、防火墙、终端操作系统、OA办公软件、 即时通信软件或其他应用系统。

目标网情搜集中有关目标组织架构、网络建设、设备部署以及网 络管理部门与关键管理人员的信息都会在内网拓展中起到相应的作 用。

- 重要目标定位

蓝队在内网横向拓展过程中对重要目标进行快速定位有两个好 处:一是这些内网重要目标大多有网络部署、安全认证、核心业务等 的重要信息,获取这些重要信息将对内网横向拓展具有极大帮助;二 是这些重要目标多具有非常好的内网通联性,借助其内网通联优势, 可快速在目标内网实现横向拓展。这些内网重要目标包含内网关键服 务器和内网重要主机。

- 内网关键服务器:内网UTM、云管平台、文件服务器、邮件服 务器、病毒服务器、堡垒机、域控服务器、综管平台或核心网关。

- 内网重要主机:核心业务部门主机、网络管理员主机、部门导主机。

- 内网渗透拓展

不同于外网纵向突破侧重于薄弱点的寻找和利用,蓝队内网渗透 拓展的重点是安全认证信息和控制权限的获取。在内网渗透拓展过程 中,蓝队会利用各种渗透手段,对内网邮件服务器、OA系统、堡垒 机、域控服务器、综管平台、统一认证系统、核心网关路由和重要主 机等各类重要目标进行渗透控制,尝试突破核心系统权限、控制核心 业务、获取核心数据,最终实现对攻防演练靶标的控制。因为目标网 络内外网安全防护的不同,攻击过程的实现手段各有侧重。内网渗透 拓展的主要实现手段有内网漏洞利用、口令复用或弱口令、仿冒认证 登录、内网水坑钓鱼等。

- 内网控制维持

蓝队在攻击的过程中经常会面临目标网络安全防护、内外网隔离 以及目标人员工作开机时间等各种条件的限制,为保证攻击的顺利进 行,蓝队需要根据这些条件限制从内网控制维持方面采取措施进行应 对,主要工作包括渗透工具存活、隐蔽通信、隧道技术出网和控制驻 留四方面。

-

针对内网杀毒软件可能导致的渗透工具被查杀的情况,对渗透 工具针对性地进行免杀修改或利用白名单机制进行规避。

-

针对目标网络安全防护对异常流量、危险动作的监控可能导致 蓝队攻击被拦截的情况,采用通信数据加密、合法进程注入等隐蔽通 信进行隐藏。

-

针对内外网隔离,内网不能直接出网的情况,采用端口映射或 隧道技术进行网络代理穿透。

-

针对目标主机或设备工作时间开机限制导致无法持续的情况, 采用对蓝队远控工具进行控制驻留维持的措施,主要通过注册表、服 务、系统计划任务、常用软件捆绑替代实现自启动驻留。

- 内网提权

蓝队在攻击过程中,通过渗透拓展获取的应用系统、服务器、个 人终端主机等目标的控制权限不一定是最大的,可能只是普通应用或 用户权限,后续的一些攻击动作常常会因为权限不足而受到限制或无 法开展,这就需要通过提权操作来将初步获取的普通权限提升到较高 权限,以方便进行下一步的操作。用到的提权操作主要有以下四类。

1)系统账户提权。主要是将操作系统普通账户权限提升为管理员 权限,主要通过一些系统提权漏洞实现,比如比较新的Windows系统的 本地提权漏洞(CVE-2021-1732)和Linux系统的sudo提权漏洞(CVE- 2021-3156)。

2)数据库提权。主要是通过获取的数据库管理权限,进一步操作 本地配置文件写入或执行命令来获取本地服务器权限。

3)Web Server应用提权。主要是通过获取的Web应用管理权限, 利用Web应用可能存在的缺陷来执行一些系统命令,达到获取本地服务 器系统控制权限的目的。

4)虚拟机逃逸。虚拟机逃逸是指通过虚拟应用权限获取宿主物理 机控制权限,主要通过虚拟机软件或者虚拟机中运行的软件的漏洞利 用,达到攻击或控制虚拟机宿主操作系统的目的。随着虚拟化应用越 来越普遍,通过虚拟机逃逸来实现提权的情况会越来越多。

参考资料

红蓝攻防构建实战化网络安全防御体系

青藤云安全 2022攻防演练蓝队防守指南