BUUCTF--Misc(41~50)

目录

41、[BJDCTF2020]just_a_rar

42、菜刀666

43、[BJDCTF2020]鸡你太美

44、[BJDCTF2020]一叶障目

45、[SWPU2019]神奇的二维码

46、[BJDCTF2020]纳尼

47、梅花香之苦寒来

48、穿越时空的思念

49、[ACTF新生赛2020]outguess

50、[HBNIS2018]excel破解

41、[BJDCTF2020]just_a_rar

解压得到加密rar压缩包,根据压缩包名:4位数,可以通过archpr.exe的4位数字掩码爆破,解压得到一张图片。

图片没有异常,010Editor查看图片并搜索flag取出。

注意:有些文件因为编码类型不同导致相同字符的存储后也不同。这里可以要使用Unicode方式查找。

42、菜刀666

Wireshark打开文件,搜索flag,并进行跟踪所有有关流,在第7流中发现大量16进制数据,提取出来并转化为相应文件。

在第9流中发现zip文件信息,使用Foremost分解出zip文件,zip文件中有句提示,根据提示确定上面图片为密钥,解压出flag。

43、[BJDCTF2020]鸡你太美

解压有两个gif文件,其中有一个无法打开,010Editor查看无法打开的gif文件,发现无法打开的gif无文件头,添加文件头,再查看gif文件取出flag。

44、[BJDCTF2020]一叶障目

图片没有异常,010Editor查看图片也没有有效信息,PNG Debugger查看文件是否局部损坏。

发现IHDR损坏,猜测是图片高度出现问题,通过010Editor增加高度,再查看图片时发现flag。

45、[SWPU2019]神奇的二维码

解压得到一张二维码,https://www.mazhuren.com/saoma/ 扫码得到flag,但flag是假的。

010Editor查看二维码,发现隐藏了rar文件,而且还是4个(因为模块最后一段没有将后面所有部分包括起来),将他们分离出来。

前3个压缩包可以解压,最后一个压缩包加密。

第一个压缩包解压出来的文本中有一串base64密文,https://www.wqtool.com/basecode 解密,但不是最后一个压缩包的密码。

第二个压缩包解压出来一张图片和一个zip加密压缩包,上面解密出来明文是该压缩包的密码,解压出来和外面图片一样。图片没有有效信息。

第三个压缩包解压出来一个doc文件,打开查看是大量base64密文,猜测是base64的多重加密,basecrack进行解密得到第四个压缩包的密码。

第四个压缩包解压得到mp3文件,打开一听就知道是摩斯密码,Audacity.exe打开mp3文件记录音频(隐藏的摩斯密文)。

http://www.all-tool.cn/Tools/morse/进行摩斯解密,发现大写不可行,使用脚本改为小写即为flag。

46、[BJDCTF2020]纳尼

得到一个无用的文本和一个损坏的gif文件,010Editor查看gif后,发现是缺少文件头,补充文件头修复文件。

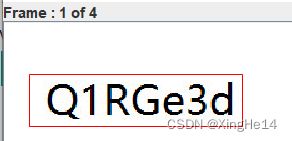

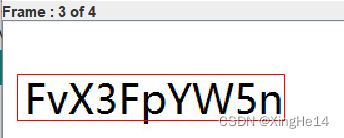

Stegsolve.jar进行帧浏览,拼凑成一个base64密文,https://www.wqtool.com/basecode 进行解密得到flag。

47、梅花香之苦寒来

图片没有异常,010Editor查看,发现隐藏数据,分析是16进制数据,使用 https://the-x.cn/encodings/Hex.aspx 转成字符串。

使用脚本将坐标进行转换(去括号),再使用脚本根据坐标作图,形成一张二维码。

CQR.exe将二维码解密得到flag。

48、穿越时空的思念

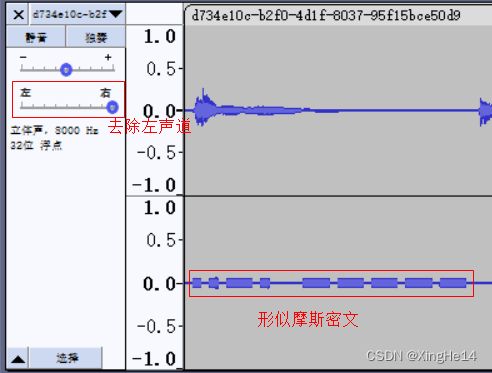

Audacity打开mp3文件,发现右声道中音频是摩斯密文,去除左声道,再将其转化为wav文件。

打开kali使用morse2ascii命令解密出音频摩斯密文,根据提示确定正确的flag。

49、[ACTF新生赛2020]outguess

解压得到一个文件夹和压缩包(无用),文件夹中有一张图片和文本,根据标题和文本中的提示确定是outguess隐写,查看图片属性发现核心价值观加密。

https://ctfever.uniiem.com/tools/core-values-cipher 解密得到隐写密码,再使用kali中outguess命令提取出图片中的隐藏信息,即flag。

50、[HBNIS2018]excel破解

xls文件设有密码无法查看,010Editor查看文件搜索flag,查看每个搜索出来的flag,找到正确的flag。