信息打点-WEB应用-设备平台

WEB应用

5.设备平台

5.1端口扫描

5.2WAF

5.2.1WAF介绍

5.2.2WAF分类

5.2.3WAF识别

5.3蜜罐

5.3.1蜜罐介绍

5.3.2蜜罐攻防交互分类

5.3.3蜜罐功能分类

5.3.4蜜罐识别

5.4CDN

5.4.1CDN介绍

5.4.2CDN识别

5.4.3CDN绕过

5.4.4Hosts文件

5.设备平台

5.1端口扫描

工具下载地址

nmap : https://nmap.org/download.html

masscan : https://github.com/robertdavidgraham/masscan

网络空间 : 比如fofa、360夸克等等

工具使用教程文章

nmap : https://blog.csdn.net/qq_53079406/article/details/125263917

masscan : https://blog.csdn.net/qq_53079406/article/details/125266331

编译masscan:https://www.cnblogs.com/lzy575566/p/15513726.html

| 端口 | 服务 | 渗透用途 |

|---|---|---|

| tcp 20,21 | FTP | 允许匿名的上传下载,爆破,嗅探,win提权,远程执行(proftpd 1.3.5),各类后门(proftpd,vsftp 2.3.4) |

| tcp 22 | SSH | 可根据已搜集到的信息尝试爆破,v1版本可中间人,ssh隧道及内网代理转发,文件传输等等 |

| tcp 23 | Telnet | 爆破,嗅探,一般常用于路由,交换登陆,可尝试弱口令 |

| tcp 25 | SMTP | 邮件伪造,vrfy/expn查询邮件用户信息,可使用smtp-user-enum工具来自动跑 |

| tcp/udp 53 | DNS | 允许区域传送,dns劫持,缓存投毒,欺骗以及各种基于dns隧道的远控 |

| tcp/udp 69 | TFTP | 尝试下载目标及其的各类重要配置文件 |

| tcp 80-89,443,8440-8450,8080-8089 | 各种常用的Web服务端口 | 可尝试经典的topn,,owa,webmail,目标oa,各类Java控制台,各类服务器Web管理面板,各类Web中间件漏洞利用,各类Web框架漏洞利用等等…… |

| tcp 110 | POP3 | 可尝试爆破,嗅探 |

| tcp 111,2049 | NFS | 权限配置不当 |

| tcp 137,139,445 | Samba | 可尝试爆破以及smb自身的各种远程执行类漏洞利用,如,ms08-067,ms17-010,嗅探等…… |

| tcp 143 | IMAP | 可尝试爆破 |

| udp 161 | SNMP | 爆破默认团队字符串,搜集目标内网信息 |

| tcp 389 | LDAP | ldap注入,允许匿名访问,弱口令 |

| tcp 512,513,514 | Linux rexec | 可爆破,rlogin登陆 |

| tcp 873 | Rsync | 匿名访问,文件上传 |

| tcp 1194 | OpenVPN | 想办法钓VPN账号,进内网 |

| tcp 1352 | Lotus | 弱口令,信息泄漏,爆破 |

| tcp 1433 | SQL Server | 注入,提权,sa弱口令,爆破 |

| tcp 1521 | Oracle | tns爆破,注入,弹shell… |

| tcp 1500 | ISPmanager | 弱口令 |

| tcp 1723 | PPTP | 爆破,想办法钓VPN账号,进内网 |

| tcp 2082,2083 | cPanel | 弱口令 |

| tcp 2181 | ZooKeeper | 未授权访问 |

| tcp 2601,2604 | Zebra | 默认密码zerbra |

| tcp 3128 | Squid | 弱口令 |

| tcp 3312,3311 | kangle | 弱口令 |

| tcp 3306 | MySQL | 注入,提权,爆破 |

| tcp 3389 | Windows rdp | shift后门[需要03以下的系统],爆破,ms12-020 |

| tcp 3690 | SVN | svn泄露,未授权访问 |

| tcp 4848 | GlassFish | 弱口令 |

| tcp 5000 | Sybase/DB2 | 爆破,注入 |

| tcp 5432 | PostgreSQL | 爆破,注入,弱口令 |

| tcp 5900,5901,5902 | VNC | 弱口令爆破 |

| tcp 5984 | CouchDB | 未授权导致的任意指令执行 |

| tcp 6379 | Redis | 可尝试未授权访问,弱口令爆破 |

| tcp 7001,7002 | WebLogic | Java反序列化,弱口令 |

| tcp 7778 | Kloxo | 主机面板登录 |

| tcp 8000 | Ajenti | 弱口令 |

| tcp 8009 | tomcat Ajp | Tomcat-Ajp协议漏洞 |

| tcp 8443 | Plesk | 弱口令 |

| tcp 8069 | Zabbix | 远程执行,SQL注入 |

| tcp 8080-8089 | Jenkins,JBoss | 反序列化,控制台弱口令 |

| tcp 9080-9081,9090 | WebSphere | Java反序列化/弱口令 |

| tcp 9200,9300 | ElasticSearch | 远程执行 |

| tcp 11211 | Memcached | 未授权访问 |

| tcp 27017,27018 | MongoDB | 爆破,未授权访问 |

| tcp 50070,50030 | Hadoop | 默认端口未授权访问 |

5.2WAF

5.2.1WAF介绍

WAF是Web应用防火墙(Web Application Firewall)的简称,对来自Web应用程序客户端的各类请求进行内容检测和验证,确保其安全性与合法性,对非法的请求予以实时阻断,为Web应用提供防护,也称作应用防火墙,是网络安全纵深防御体系里重要的一环。WAF属于检测型及纠正型防御控制措施。

5.2.2WAF分类

云WAF : 百度安全宝、阿里云盾、长亭雷池,华为云,亚马逊云等

硬件WAF : 绿盟、安恒、深信服、知道创宇等公司商业产品

软件WAF : 宝塔,安全狗、D盾等

代码级WAF : 自己写的waf规则,防止出现注入等,一般是在代码里面写死的

5.2.3WAF识别

1.拦截页面

和平常的404不一样 , 详细拦截图片参考下面文章 :

https://blog.csdn.net/csdnmmd/article/details/122721133

2.WAF识别工具

wafw00f : https://github.com/EnableSecurity/wafw00f 安装教程参考5.2.3.1中的链接

identYwaf : https://github.com/stamparm/identywaf

工具原理

识别WAF,可以在WAF指纹目录下自行编写脚本。这类WAF识别工具的原理基本都是根据HTTP头部信息、状态码以及WAF拦截页中的图片、文字作为特征来进行检测

5.3蜜罐

5.3.1蜜罐介绍

蜜罐是一种安全威胁的防御技术,其本质在于主动暴露一些漏洞去引诱和欺骗攻击者,并且通过分析蜜罐的被攻击记录推测攻击者的意图和手段等信息。攻击方可以通过蜜罐识别技术来发现和规避蜜罐。因此,我们有必要站在红队攻击者的角度钻研蜜罐识别的方式方法。

5.3.2蜜罐攻防交互分类

低交互蜜罐 : 低交互蜜罐通常是最容易安装、配置、部署和维护的,它的设计和基本功能都很简单,只是模拟各种服务,攻击者仅限于与预先指定的服务进行交互。

例如,一个低交互的蜜罐可以用来模拟一个标准的Linux服务器,在Linux服务器中正在运行的FTP、SMTP和TELNET等服务。攻击者可以通过远程连接到这个蜜罐,并且获得服务的登录提示,然后通过猜测或暴力破解进行登录尝试,蜜罐将捕获并且收集这些登录尝试,攻击者与蜜罐的交互仅限于登录尝试,并不能登录到这个系统。

中交互蜜罐 : 中交互蜜罐为攻击者提供了比低交互蜜罐更多的交互能力,如提高一些低交互蜜罐无法提高的响应,但比高交互蜜罐的功能少。

例如,可以通过构建一个中交互蜜罐来模拟一个web服务器,并且呈现出蠕虫病毒攻击所需的漏洞,无论何时攻击者与蜜罐建立http连接,蜜罐都会进行响应,使攻击者有机会与模拟的web服务器进行交互。这种交互的程度比低交互的蜜罐交互程度高。在低交互的蜜罐中,攻击者可能只会获得一个http的响应提示。在蠕虫蜜罐的例子中,可以捕获攻击行为的有效载荷,以便对攻击行为进行分析。

高交互蜜罐 : 高交互蜜罐可以为构建者提供大量攻击者的信息,构建和维护非常的耗费时间,而且风险极高,在高交互性的蜜罐中,攻击者可以对真实的操作系统进行访问,系统中有着最真实的漏洞,记录下的入侵信息也都是最真实的。

5.3.3蜜罐功能分类

1.WEB蜜罐

在 Web 安全攻防对抗中,攻击模式一般分为两种:非定向 Web 攻击和定向 Web 攻击。

非定向 Web 攻击

通常由自动化脚本发起攻击,人为参与低。

应对这种攻击,低交互蜜罐足以应对。

蜜罐部署上,蜜罐部署在公网。

定向 Web 攻击

攻击多由攻击者亲身参与,攻击目标明确。

应对这种攻击,使用高交互蜜罐,足够真实。

蜜罐部署上,部署在组织的防火墙后面。

2.工控蜜罐

随着物联网的发展,研究人员发现了大量的工控设备漏洞,一些黑客使用Shodan、Zoomeye、Fofa等搜索引擎,可以快速探查特定组织暴露在网络空间中的设备资产,我们使用工控蜜罐能够欺骗这些网络资产搜索引擎,作为以攻击者视角构建的陷阱,延迟和迷惑黑客的攻击,在提高主动防御能力、获取基础威胁情报和辅助决策支撑等方面提供帮助。

3.数据库蜜罐

用来监控攻击者对数据库的攻击命令或发现利用sql注入进行的攻击。运营人员可以将访问次数据库的所有ip直接ban掉。

4.物联网蜜罐

通过对物联网终端系统进行高相似度的仿真,诱骗攻击者对虚拟终端实施攻击意图,捕获到更多有价值的攻击样本,加强系统安全防护。

5.3.4蜜罐识别

1、项目识别

https://github.com/graynjo/Heimdallr

https://github.com/360quake/quake_rs

quake.exe init apikey值

quake.exe honeypot 目标

2、人工

*端口多而有规律性

*Web访问协议就下载

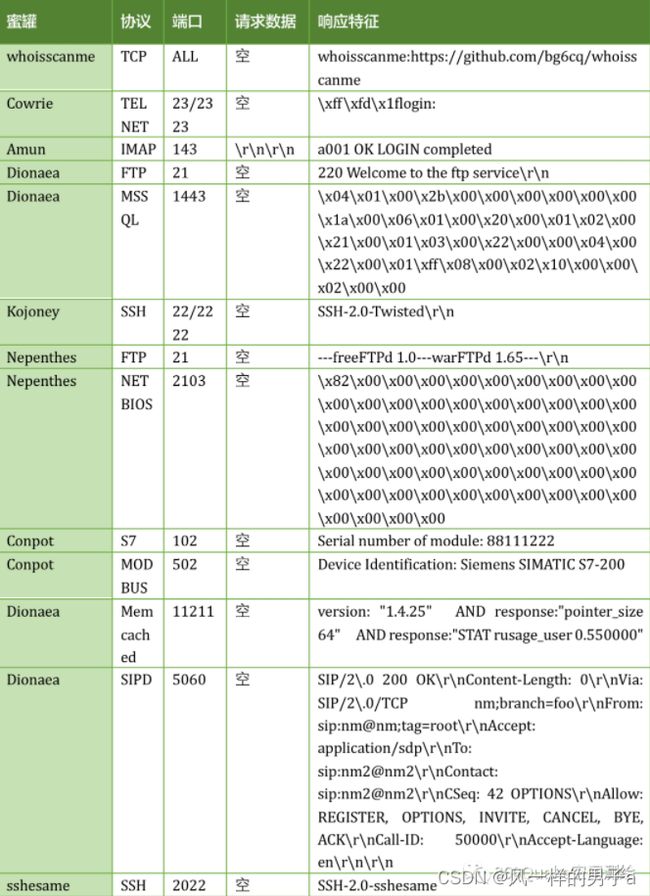

*设备指纹分析(见上图)

3、网络空间

鹰图,Quake

| 蜜罐 | Quake系统搜索语法 |

|---|---|

| STRUTSHONEYPOT | app:“StrutsHoneypot” |

| CONPOT HTTP 蜜罐 | app:“Conpot Http 蜜罐” |

| CONPOT MODBUS 蜜罐 | app:“Conpot modbus 蜜罐” |

| CONPOT S7 蜜罐 | app:“Conpot s7 蜜罐” |

| KIPPO 蜜罐 | app:“kippo 蜜罐” |

| HONEYPY HTTP 蜜罐 | app:“Honeypy Http 蜜罐” |

| HONEYPY ES****蜜罐 | app:“Honeypy ES蜜罐” |

| AMUN IMAP 蜜罐 | app:“amun imap 蜜罐” |

| AMUN HTTP****蜜罐 | app:“amun http蜜罐” |

| NEPENTHES NETBIOS****蜜罐 | app:“Nepenthes netbios蜜罐” |

| NEPENTHES FTP 蜜罐 | app:“Nepenthes FTP 蜜罐” |

| SSHESAME SSH 蜜罐 | app:“sshesame ssh 蜜罐” |

| OPENCANARY****蜜罐管理后台 | app:“opencanary蜜罐管理后台” |

| DIONAEA SIPD 蜜罐 | app:“Dionaea sipd 蜜罐” |

| DIONAEA SMBD 蜜罐 | app:“Dionaea smbd 蜜罐” |

| DIONAEA HTTP 蜜罐 | app:“Dionaea Http 蜜罐” |

| DIONAEA MSSQL 蜜罐 | app:“Dionaea MSSQL 蜜罐” |

| DIONAEA FTP 蜜罐 | app:“Dionaea ftp 蜜罐” |

| DIONAEA MEMCACHED 蜜罐 | app:“Dionaea Memcached 蜜罐” |

| KOJONEY SSH 蜜罐 | app:“Kojoney SSH 蜜罐” |

| WEBLOGIC****蜜罐 | app:“weblogic蜜罐” |

| MYSQL****蜜罐 | app:“MySQL蜜罐” |

| HFISH****蜜罐 | app:“HFish蜜罐” |

| HFISH****蜜罐管理后台 | app:“HFish蜜罐管理后台” |

| HONEYTHING****物联网蜜罐 | app:“honeything物联网蜜罐” |

| ELASTICSEARCH****蜜罐 | app:“elasticsearch蜜罐” |

| HOSTUS****蜜罐 | app:“HostUS蜜罐” |

| WHOISSCANME****蜜罐 | app:“whoisscanme蜜罐” |

| 未知蜜罐 | app:“未知蜜罐” |

| COWRIE TELNETD****蜜罐 | app:“Cowrie telnetd蜜罐” |

| GLASTOPF****蜜罐 | app:“glastopf蜜罐” |

5.4CDN

5.4.1CDN介绍

CDN是什么 ?

CDN全称 Content Delivery Network , 即内容分发网络 , CDN是构建在现有网络基础之上的智能虚拟网络 , 依靠部署在各地的边缘服务器 , 通过中心平台的负载均衡、内容分发、调度等功能模块, 使用户就近获取所需内容 , 降低网络拥塞 , 提高用户访问响应速度和命中率。CDN的关键技术主要有内容存储和分发技术。

为什么要绕过CDN ?

因为边缘服务器存储的内容较少 , 所以我们要找到源服务器获得主机的更多信息。以便于接下来的渗透工作

补充知识点 :

1.传统访问:用户访问域名–>解析服务器IP–>访问目标主机

2.普通CDN:用户访问域名–>CDN节点–>真实服务器IP–>访问目标主机

3.带WAF的CDN:用户访问域名–>CDN节点(WAF)–>真实服务器IP–>访问目标主机

5.4.2CDN识别

1.使用Linux的nslookup命令

2.超级ping : https://ping.chinaz.com/ http://17ce.com/

如果ping检测 , 一个域名有多个不同的IP , 就说明存在CDN服务

3.Hosts文件中进行域名和IP之间的绑定 , 看是否能正常访问 , 访问成功说明是真实IP

5.4.3CDN绕过

1.子域名查询

所以很多站长可能只会在主站或者流量大的子站做一个CDN,而很多小站子站跟主站在同一个服务器或者同C段,此时可以通过子域对应的IP查询,帮助找到真实IP站点。

微步在线 : https://x.threatbook.cn/

上面提到的微步在线功能强大,黑客只需输入域名即可查找(如baidu.com),点击子域选项即可找到其子域,但免费用户每月只有5次免费查询机会。

Dnsdb : https://dnsdb.io/zh-cn/

黑客只需要输入baidu.com TYPE:A就可以收集到百度的子域名和IP。

Google : https://www.google.com/

谷歌站点:baidu.com-www 可以看到除WWW以外的子域

子域扫描器

Layer子域名挖掘机和lijiejie的subdomain那个工具都很不错

推荐长亭的xray

2.DNS历史记录 , 以量打量

站点在使用CDN服务之前,它的真实IP地址可能被DNS服务器所记录到,此时我们就可以通过DNS历史记录找到目标真实IP。

微步在线 : https://x.threatbook.cn/

Dnsdb : https://dnsdb.io/zh-cn/

Netcraft : https://sitereport.netcraft.com/

IPIP : https://tools.ipip.net/cdn.php

借助Securitytrails平台(https://securitytrails.com/)

攻击者可以查明真实的原始IP。他们只需在搜索字段中输入站点域名并按 ENTER,即可在左侧菜单中找到“历史数据”。

如何找到隐藏在 CloudFlare 或 Tor 背后的真实原始 IP?

除了过去的 DNS 记录,即使是当前的记录也可能泄露原始服务器 IP。例如,MX 记录是查找 IP 的常用方法。如果网站在与 Web 相同的服务器和 IP 上托管自己的邮件服务器,则原始服务器 IP 将在 MX 记录中。

而“以量打量”就是常说的ddos攻击或者说是流量耗尽攻击,在网上开CDN的时候,都会分地区流量,就比如这个节点有100M流量,当这流量用完后,用户再访问就会访问网站真实的ip地址。

3.国外访问

由于一些站点的服务对象都是在国内 , 或者因为成本原因 , 所以在国外没有CDN服务 , 如果用国外的服务器去请求站点的话 , 则会访问到站点的真实IP

工具地址 : https://tools.ipip.net/cdn.php

4.邮件头

一些站点的邮箱服务可能来自于真实的IP , 通过绑定邮箱或者验证 , 站点发送过来邮件 , 查看邮件的详情-更多-查看信头 来查看到真实的IP

5.遗留文件,扫描全网

一些站点在搭建之初,会用一些文件测试站点,例如“phpinfo()”文件,此类文件里就有可能包含了真实的IP地址。可以利用Google搜索引擎搜索关键字“site:xxx.com inurl:phpinfo.php”,搜索站点是否有遗留文件

扫描工具:fuckcdn,zmap等

5.4.4Hosts文件

1.Hosts介绍

hosts是一个没有扩展名的系统文件 , 作用是将常用的网站域名与IP地址做一个关联映射 , 当用户在浏览器访问域名时 , 系统会先从hosts文件中寻找对应的域名关联的IP地址 , 找到系统就会立即打开对应网页,如果没有找到,则系统会将网址提交 DNS 域名解析服务器进行 IP 地址的解析。

2.Hosts文件的作用

加快域名解析

构建映射关系

屏蔽垃圾网站 : 利用hosts文件把垃圾网站的域名映射到错误的IP或者本地IP上 , 就可以达到禁止访问的效果