渗透武器库---信息收集工具大全

![]()

点击"仙网攻城狮”关注我们哦~

不当想研发的渗透人不是好运维![]()

让我们每天进步一点点

简介

渗透的本质是信息收集,在渗透开始时能收集的数据和信息的多少会直接影响到最后的测试结果。

本篇演示如何使用信息收集的手段收集以下信息:

1)子域名收集与利用

2)Whois信息收集与利用

3)真实IP收集与利用

4)旁站C段收集与利用

5)端口开放收集与利用

6)网站指纹收集与利用

7)目录接口收集与利用

渗透基本流程:

1) 信息收集

在信息收集阶段,我们需要掌握目标网站或目标主机足够多的信息,才能更好地对其进行漏洞检测。

2)漏洞挖掘

常用漏洞扫描工具,如burpsuite/AWVS/APPscan/OWASP-ZAP/Nessus等,另外可以通过一些方法进行漏洞探测,如SQL注入、文件上传、文件包含、命令执行、XSS跨站脚本、CSRF跨站请求伪造、弱口令等

3)漏洞利用

利用以上的方式和payload模块等拿到webshell或者其他权限后进行修改密码、数据库信息等一系列操作

4)权限提升

提权服务器,比如:

windows下windows低版本漏洞提权, serv-u提权, mysql的udf提权等。

linux下linux内核版本漏洞提权, sudo su提权,mysql system提权、oracle低权限提权以及linux脏牛提权等。

5) 木马后门

最简单直接的测试结果交付,可以直接给出webshell连接、反弹shell等

6)日志清理

6)总结报告及修复方案

实战

子域名收集与利用

子域名:域名按照层级可以分为顶级域、主域名、子域名等 。例如.net 是顶级域,主域名是taibai.net,子域名则是在主域名的前面添加自定义名称,例如像 api.taibai.net 、mail.taibai.net 这一类都可统称为子域名。

(类似手段非常多,当前举例几种)

1

IP反查

地址:https://tools.ipip.net

https://dns.bugscaner.com

2

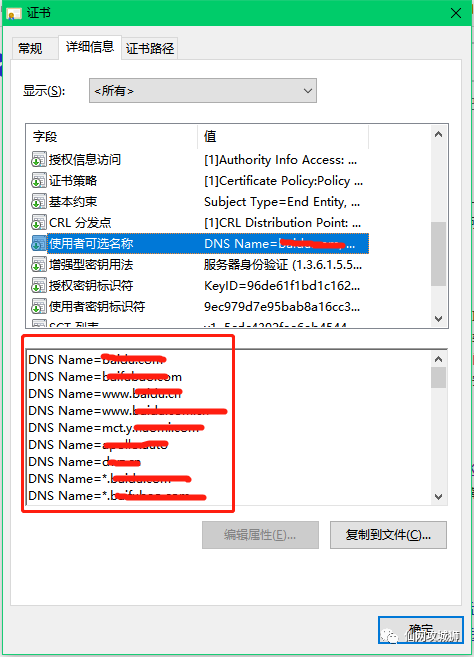

人工查看https证书

证书 -- 详细信息 -- 使用者可选名称

3

DNS A记录

地址:https://hackertarget.com/find-dns-host-records/

4

DNS域传送漏洞

原理:DNS服务器配置不当,导致匿名用户利用DNS域传送协议获取某个域的所有记录。通过可以实现DNS域传送协议的程序,尝试匿名进行DNS域传送,获取记录。

可以用Nmap检测,还可以用nslookup、dig检测

利用:

子域名可以扩大攻击范围,同一个域名下的二级域名都属于相同资产,一般而言都有相关的联系。

Whois收集与利用

whois(读作“Who is”,非缩写)是用来查询域名的IP以及所有者等信息的传输协议。简单说,whois就是一个用来查询域名是否已经被注册,以及注册域名的详细信息的数据库(如域名所有人、域名注册商)。通过whois来实现对域名信息的查询。

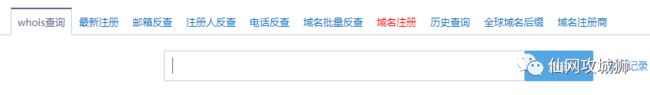

1

站长之家

地址:http://whois.chinaz.com

2

Bugscaner

地址:http://whois.bugscaner.com

利用:

在社工库查询邮箱和手机号,若查到,可尝试登陆服务器商或域名商。

利用注册人电话,邮箱等信息通过自由拼接组合成针对网站的社工字典。最后利用字典进行爆破或社工钓鱼,也可用过邮箱和手机号反查找到更多注册域名。

DNS解析记录可以查ip,查NS、mx邮件交换记录。

MX记录是邮件服务交换记录,邮件服务经常搭建在目标办公网络,可以让快速我们定位目标核心区域并展开渗透。

真实IP收集与利用

CDN:全称Content Delivery Network,即内容分发网络,CDN的基本原理是广泛采用各种缓存服务器,将这些缓存服务器分布到用户访问的网络中,在用户访问网站时,由距离最近的缓存服务器直接响应用户请求,解析出的ip有可能并不是真实的IP。

1

全球Ping检测

地址:http://ping.chinaz.com/

https://www.wepcc.com/

2

查询网

地址:https://site.ip138.com/

3

其他方式

子域名ip:很多主站会挂CDN,但分站不会,有些分站跟主站在同一台服务器或者同一个C段内,就可以通过查询子域名对应的 IP 来查找。

查找泄露文件:如phpinfo、github泄露等。

网络空间搜索引擎:这些引擎收录的ip可能是真实ip。

旁站ip:用whios查询管理员其它的域名,可能与目标域名在同一个服务器,并且未做cdn。

利用SSL证书寻找真实原始IP:在https://crt.sh上查找目标网站SSL证书的HASH,然后再用Censys搜索该HASH即可得到真实IP地址。

内部邮箱:一般邮件服务器在内部,没有CDN解析,邮件返回的域名IP可能是真实IP。

扫描全网:比较复杂,使用 Zmap 的 banner-grab 扫描出来 80 端口开放的主机进行 banner 抓取,最后在 http-req 中的 Host 写 目标地址。

如果目标站点有自己的APP,通过抓取APP请求来获取ip

利用:

通过ip反查可确定是否该网站真实ip。

找到真实ip后可准确地进行端口扫描和C段扫描。

旁站C段收集与利用

旁站:是和目标网站在同一台服务器但开放在其他端口的网站。

C段:是和目标服务器ip处在同一个C段的其它服务器。

1

站长之家

地址:http://ip.tool.chinaz.com/Same/

2

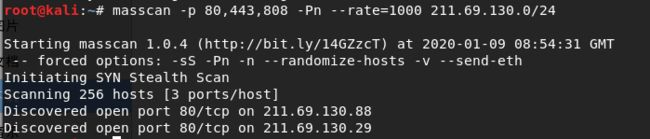

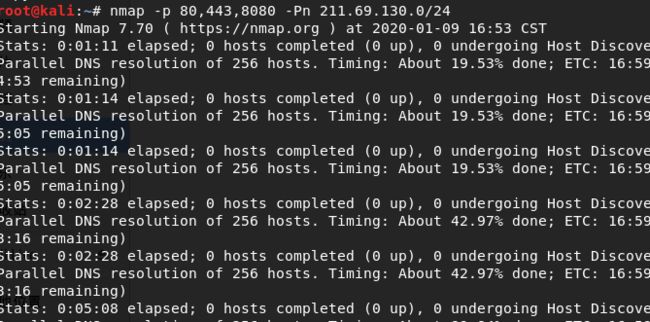

Nmap、Masscan

nmap -p 80,443,8080 -Pn 211.69.130.0/24

masscan -p 80,443,8080 -Pn --rate=1000 211.69.130.0/24

利用:

如果一台服务器通过其上的一个网站拿不下,可以从旁站入手,即同一服务器上的其他网站,最终也可拿下这台服务器。很多系统并没有绑定域名,通过子域名能够获得的资产是有限的,这时候若想找到更多资产,可从C段入手。

端口开放收集与利用

端口"是英文port的意译,可以认为是设备与外界通讯交流的出口。端口可分为虚拟端口和物理端口。

1

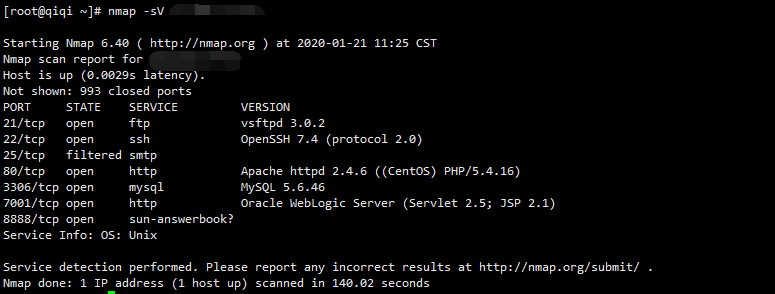

Nmap/Masscan

-sV 版本检测

nmap -sV 目标ip

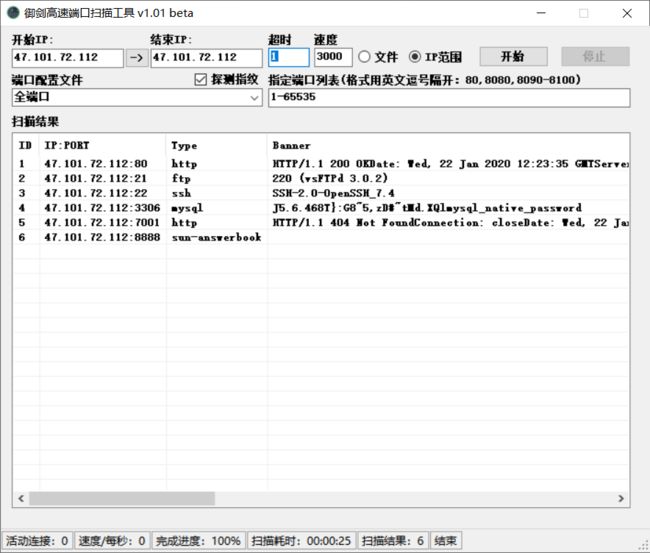

2

御剑端口扫描工具

暂不提供下载方式

利用:可以根据识别到的端口和服务功能进行攻击,如ftp(21)可以进行爆破、嗅探、后门、低版本漏洞等方法攻击。

网站指纹收集与利用

网站指纹:网站指纹包括应用名、版本、前端框架、后端框架、服务端语言、服务器操作系统、网站容器、内容管理系统和数据库等。

1

云悉安全

地址:http://www.yunsee.cn

2

Bugscaner

地址:http://whatweb.bugscaner.com/look/

利用:

识别出的数据库类型及操作系统类型等可结合其他漏洞利用

识别出的网站脚本语言可选择对应字典扫描目录

识别出的框架可搜索历史爆出过的漏洞,尝试使用POC/EXP

工具:百度搜索、知道创宇等网站

目录接口收集与利用

扫目录:使用字典对目录进行爆破,探测可能存在的文件夹或文件。

接口:JS代码/网页注释中含有很多链接,其中一些链接很难通过扫目录发现。

1

御剑

暂不提供下载方式

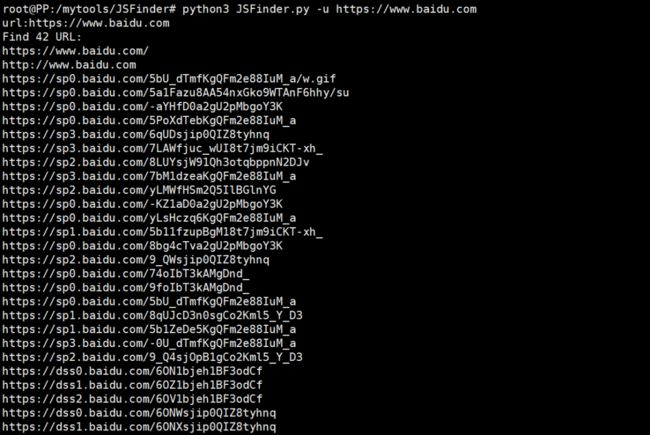

2

JSFinder

地址:

https://github.com/Threezh1/JSFinder

3

Dirmap

地址:

https://github.com/H4ckForJob/dirmap

利用:

通过目录扫描可能找到后台登陆地址、敏感页面/文件等,工具差异性并不大,能否扫出重要的目录信息主要看字典。通过接口收集可能找到一些敏感的页面或数据,从而直接发现漏洞或进一步利用。

往期内容

BurpSuite进阶篇--自动识别Token值

中文版Pikachu web靶机平台搭建指南,英语小白的福音

渗透武器库---nmap实战总结

渗透武器库---Metasploit渗透测试框架实战

![]()

![]()

更多资讯长按二维码 关注我们

专业的信息安全团队,给你最安全的保障。定期推送黑客知识和网络安全知识文章,让各位了解黑客的世界,学习黑客知识,普及安全知识,提高安全意识。

觉得不错点个“赞”呗![]()