华为--NAT-防火墙

NAT:

是一种地址转换技术,可以将IPv4报文头中的地址做转换。通常情况下,利用NAT技术将IPv4报文头中的私网地址转换为公网地址,实现了内网设备与公网设备的互访。

优点:

实现IP地址复用,节约宝贵的地址资源。 地址转换过程对用户透明。 对内网用户提供隐私保护。 可实现对内部服务器的负载均衡。

缺点:

网络监控难度加大。 限制某些具体应用。

根据应用场景的不同,NAT可以分为以下三类:

源NAT(Source NAT):用来使多个私网用户能够同时访问Internet。 地址池方式:采用地址池中的公网地址为私网用户进行地址转换,适合大量的私网用户访问Internet的场景。 出接口地址方式(Esay IP):内网主机直接借用公网接口的IP地址访问Internet,特别适用于公网接口IP地址是动态获取的情况。

服务器映射:用来使外网用户能够访问私网服务器。

出接口地址方式也称为Easy IP,即直接使用接口的公网地址作为转换后的地址,不需要配置NAT地址池。转换时同时转换地址和端口,即可实现多个私网地址共用外网接口的公网地址的需求。

静态映射(NAT Server):公网地址和私网地址一对一进行映射,用在公网用户访问私网内部服务器的场景。

实验目的:

(1)观察NAT-防火墙及使用

了解防火墙在NAT转换中的应用。

实验基本配置:

[lsw 1]vlan b 10 20

[lsw 1]int g0/0/1

[lsw 1-GigabitEthernet0/0/1]port link-type access

[lsw 1-GigabitEthernet0/0/1]port default vlan 10

[lsw 1]int g0/0/2

[lsw 1-GigabitEthernet0/0/2]port link-type access

[lsw 1-GigabitEthernet0/0/2]port default vlan 20

[lsw 1-GigabitEthernet0/0/2]q

[lsw 1]int vlanif 1

[lsw 1-Vlanif1]ip add 192.168.3.1 24

[lsw 1-Vlanif1]

[lsw 1-Vlanif1]int vlanif 10

[lsw 1-Vlanif10]ip add 192.168.1.254 24

[lsw 1-Vlanif10]int vlanif 20

[lsw 1-Vlanif20]ip add 192.168.2.254 24

[lsw 1]ip route-static 0.0.0.0 0 192.168.3.254

[r1]int g0/0/1

[r1-GigabitEthernet0/0/1]ip add 100.0.0.254 24

[r1]int g0/0/0

[r1-GigabitEthernet0/0/0]ip add 11.0.0.1 24

配置防火墙:

Username:admin //:用户名

Password:Admin@123

The password needs to be changed. Change now? [Y/N]: y

Please enter old password: Admin@123 //:旧密码

Please enter new password:Admin@123456 //:新密码

Please confirm new password:Admin@123456 //:再次确认新密码

[USG6000V1]sys f-h-q

[f-h-q]int g0/0/0

[f-h-q-GigabitEthernet0/0/0]ip add 192.168.1.4 24

[f-h-q-GigabitEthernet0/0/0]service-manage https permit //:开启用哪个(http 、HTTPS,ping 等)管理

(允许通过什么协议来管理)

网页进入:

https://192.168.1.4:8443/default.html //:网页地址(设置的地址)

动态nat转换:

过程:

配置接口 :(g1/0/0:tust g1/0/1:UNtrust)

图(1)

一 实验:

添加nat策略:

源地址添加(192.168.1 192.168.2 。源转换地址池:设置为address--(这里先关闭地址转换))

图(4)

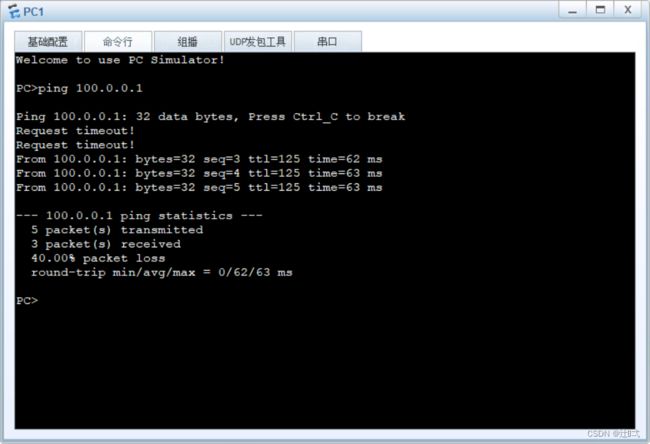

进入防火墙在pc1中ping100.0.0.1查看结果:

图(5)

写入安全策略:

禁掉安全策略(动作:禁止)

源地址:未被转换之前的地址(私网地址192.168.1--192.168.2)

配置安全策略:

[fw1]dis firewall server-map

server-map表,正向与反向都有

pc2中ping100.0.0.1查看结果:

图(7)

二:实验:

动态napt:

(关闭之前创建的nat策略;注意(这里关闭是NAT策略中写入的nat,而不是安全策略中写入的nat))

新建napt策略:

新建地址池1:

新建地址池2:

([fw1]dis firewall server-map //:查看server-map 表

动态napt不会形成server-map 表)

创建完成检测互通性:

图(10)

三实验:

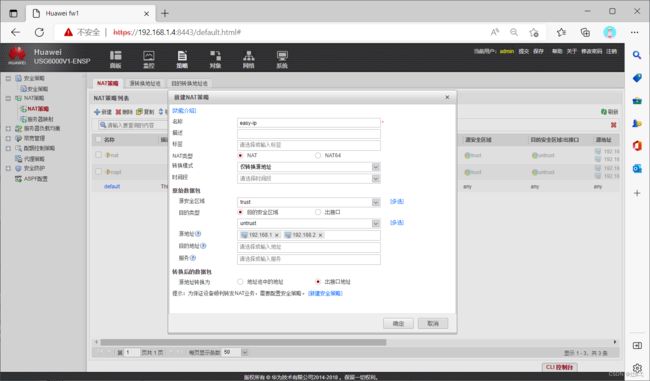

easy-ip:

((NAT策略中)关闭之前创建的napt策略和nat策略,)

新建easy-ip:

(源地址转换为:选择出接口)

配置easy-ip:

easy-ip不会形成server-map 表

[fw1]dis firewall server-map

2022-10-26 04:21:32.430

Current Total Server-map : 0

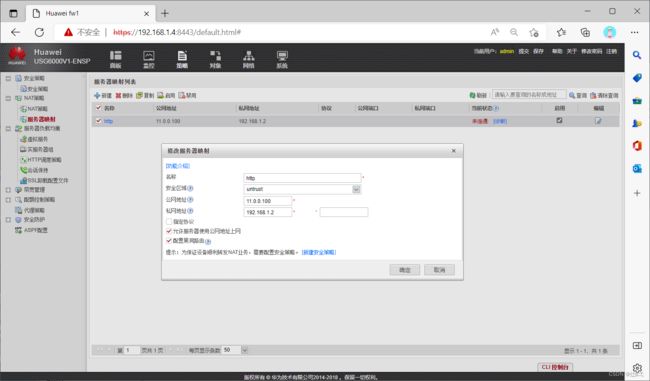

四实验:

nat sevrer:

改变拓扑结构方便管理配置:

配置NAT-sevrer:

查看结果:

[fw1]dis firewall server-map

2022-10-26 08:02:16.600

Current Total Server-map : 1

Type: Nat Server, ANY -> 11.0.0.100[192.168.1.2], Zone: untrust , protocol:---

Vpn: public -> public

安全策略:

目的地址,为转换后的地址(私网地址)