园区网络虚拟化应该这样建

下午好,我的网工朋友。

今天和你聊聊怎么建立园区网络虚拟化。

区别于传统园区关注独立的单台设备,虚拟化网络关注全网的整体业务体验,通过iMaster NCE-Campus和VXLAN技术,实现网络资源能够任意灵活调度。

通过虚拟化技术,将物理网络资源进行池化处理,形成可供业务层任意调动的全网资源池,供iMaster NCE-Campus灵活分配。

同时,在一个物理网络上虚拟出多个逻辑上独立的虚拟网络,分别承载多种不同的业务,拥有相对独立的网络资源,做到了业务与网络解耦,方便业务管理。

虚拟化技术保留了网络设计中原有的层次结构、数据通道和所能提供的服务,使得最终用户的体验和独享物理网络一样。

多个虚拟网络共享一个物理网络,还能提高网络资源利用率,降低网络运营成本。

具体怎么做,接着往下看吧。

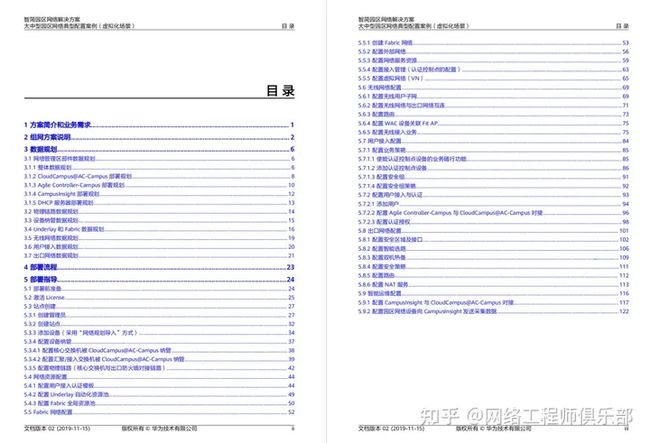

今日文章阅读福利:《 智简园区网络解决方案大中型园区网络典型配置案例(虚拟化场景).pdf 》

如果你的工作场景需要虚拟化方案组网,那么,这份资料很适合你,139页pdf,从数据规划到部署的流程、指导配置将园区虚拟化讲透。

私信我,发送暗号“虚拟化”,限量获取资源。

01 园区网络虚拟化方案介绍

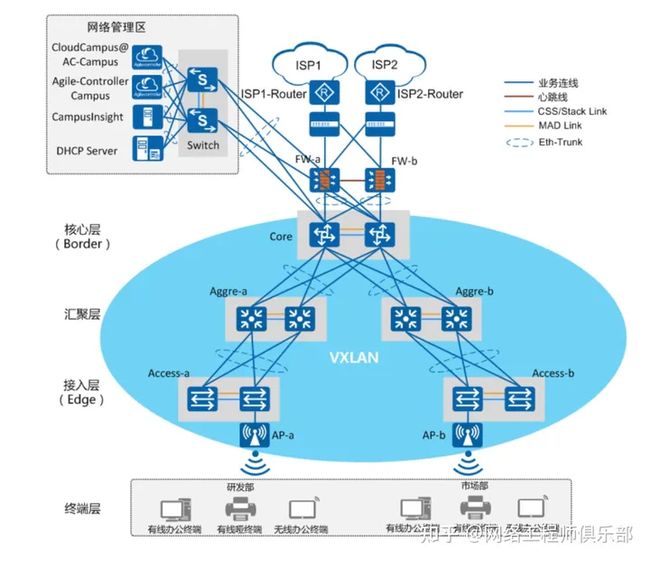

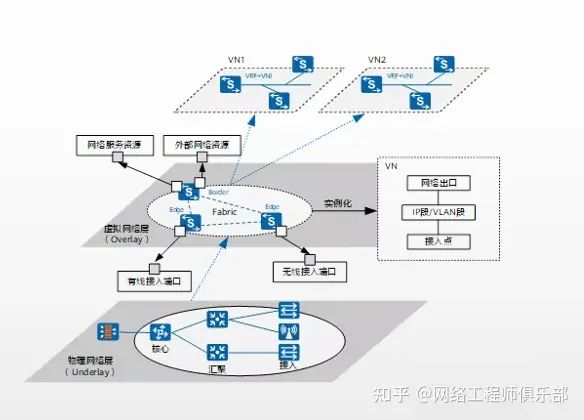

图1所示为园区虚拟网络架构,Underlay即为物理网络层,Overlay为基于VXLAN技术构建在Underlay之上的虚拟网络层。

Overlay包括Fabric和VN两部分。

Fabric:对Underlay网络抽象后的资源池化网络。在创建实例化的虚拟网络(VN)时,可以选取Fabric中的网络资源。

Fabric组网中,对VXLAN隧道端点VTEP(VXLAN Tunnel Endpoints)做了进一步的角色划分:

01 Border

Fabric网络的边界网关节点,对应实体为物理网络设备,提供Fabric网络与外部网络间的数据转发。一般将支持VXLAN的核心交换机作为Border。

02 Edge

Fabric网络的边缘节点,对应实体为物理网络设备,接入用户的流量从这里进入Fabric网络。一般将支持VXLAN的接入交换机或汇聚交换机作为Edge。

03 虚拟网络(VN)

Virtual Network,通过将Fabric实例化,能够构建逻辑上隔离的虚拟网络实例(图中的VN1、VN2)。

一个VN对应一个隔离网络(业务网络),比如研发专网。

02 网络虚拟化分布式网关方案的主要组网介绍和对比

组网1 分布式VXLAN网关,核心交换机作为随板WAC,VXLAN到接入

2层或3层交换机组网

VXLAN角色:核心交换机作为Border,接入交换机作为Edge

用户网关:有线用户网关在Edge,即接入交换机;无线用户网关在Border,即核心交换机

配置方式:

- 防火墙:CLI/本地Web网管

- 交换机: CLI/iMaster NCE-Campus,优先采用iMaster NCE-Campus配置下发

- WAC:CLI/本地Web网管,本地Web网管通过iMaster NCE-Campus跳转登录

- 有线流量:从Edge入VN,业务随行策略在Edge执行

- 无线流量:隧道转发,流量从Border(即随板WAC)入VN,业务随行策略在Border执行

组网2 分布式VXLAN网关,汇聚交换机作为随板WAC,VXLAN到汇聚

3层交换机组网

VXLAN角色:核心交换机作为Border,汇聚交换机作为Edge,接入与汇聚部署策略联动

用户网关:Edge,即汇聚交换机

配置方式:

- 防火墙:CLI/本地Web网管

- 交换机: CLI/iMaster NCE-Campus,优先采用iMaster NCE-Campus配置下发

- WAC:CLI/本地Web网管,本地Web网管通过iMaster NCE-Campus跳转登录

- 有线流量:从Edge入VN,业务随行策略在Edge执行。

- 无线流量:隧道转发,流量从Edge(即随板WAC)入VN,业务随行策略在Edge执行

组网3 分布式VXLAN网关,核心交换机随板WAC,VXLAN到汇聚

3层交换机组网

VXLAN角色:核心交换机作为Border,汇聚交换机作为Edge

用户网关:有线用户网关在Edge,即汇聚交换机;无线用户网关在Border,即核心交换机

配置方式:

- 防火墙:CLI/本地Web网管

- 交换机: CLI/iMaster NCE-Campus,优先采用iMaster NCE-Campus配置下发

- WAC:CLI/本地Web网管,本地Web网管通过iMaster NCE-Campus跳转登录

- 有线流量: 从Edge入VN,业务随行策略在Edge执行。

- 无线流量:隧道转发,流量从Border(即随板WAC)入VN,业务随行策略在Border执行

组网4 分布式VXLAN网关,核心交换机旁挂独立WAC,VXLAN到汇聚

3层交换机组网

VXLAN角色:核心交换机作为Border,汇聚交换机作为Edge,接入与汇聚部署策略联动

用户网关:有线用户网关在Edge,即汇聚交换机;无线用户网关在Border,即核心交换机

WAC部署VRRP双机热备说明:

由于独立WAC互联Border的端口会被iMaster NCE-Campus默认下发端口隔离配置,因此独立WAC部署VRRP双机热备时,需要独立WAC之间部署直连心跳线。@网络工程师俱乐部

03 园区网络虚拟化分布式方案的详细部署思路

本篇基于虚拟化分布式网关方案常用的三层组网介绍部署思路,其中,汇聚交换机做为Edge节点,核心交换机作为Border节点。

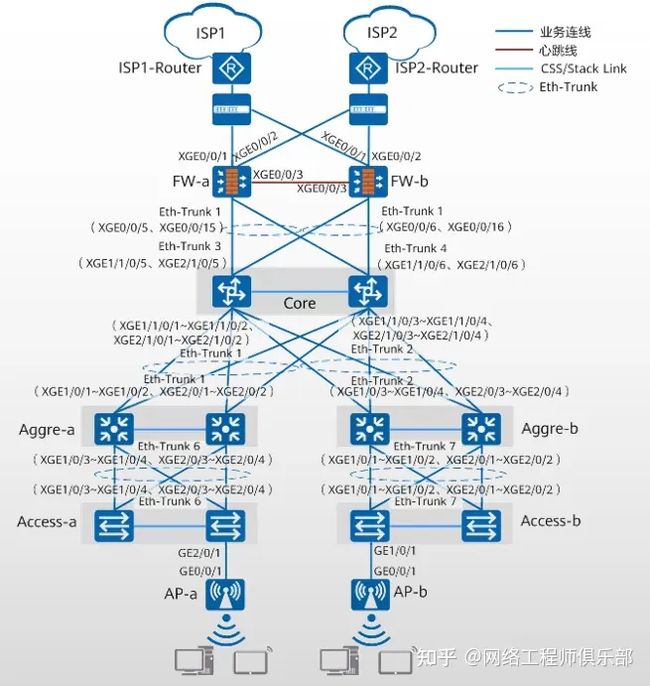

用户网关采用分布式部署方式,选取汇聚交换机作为用户网关,如图2所示。

具体组网说明如下:

为了保证设备级可靠性,防火墙采用VRRP主备方式的双机热备,核心、汇聚、接入采用堆叠组网。

为了保证链路级可靠性,链路间采用Eth-Trunk组网。

无线业务的部署采用Fit AP+WAC的架构,核心交换机作为WAC设备,AP设备运行Fit AP模式。

管理层部件主要涉及iMaster NCE-Campus、iMaster NCE-CampusInsight、DHCP服务器。

由于管理层部件需要根据实际的业务需求选取服务器或虚拟机资源数量,请以各管理层部件产品手册中要求的规格为准,本案例中各部件部署的数据规划选取的是较小配置规格。@网络工程师俱乐部

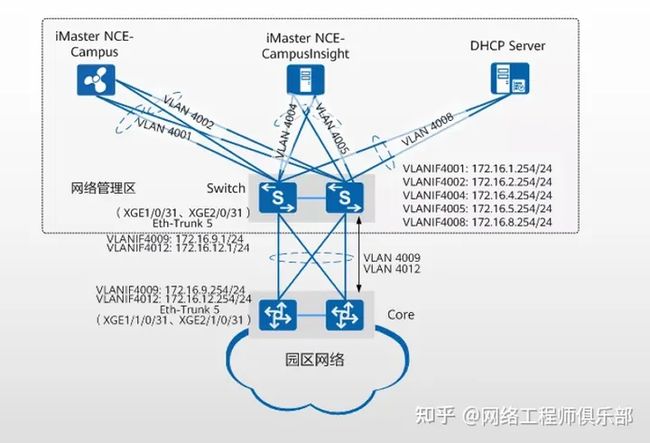

安装管理层部件的服务器通过堆叠的Switch(Switch作为网络管理区三层网关)接入到园区网络,并且每台服务器采用双网卡绑定成一个Bond接口(本组网绑定模式采用负载均衡模式),然后与Switch的Eth-Trunk接口相连,如图4-2所示。

如果管理层部件部署在数据中心机房,服务器侧组网可参考数据中心网络方案。

安装各管理层部件的服务器与数据中心交换机的连线要求可参考各管理层部件的产品手册。

04 园区网络虚拟化分布式组网部署最佳实践

本篇基于园区网络虚拟化分布式网关方案的主要组网介绍和对比中的常用组网3,介绍园区网络虚拟化分布式网关方案的详细部署实践。

具体组网为VXLAN到汇聚的三层物理组网,WAC采用Border设备(即核心交换机)作为随板WAC。@网络工程师俱乐部

01 具体组网情况

三层物理组网,Fabric采用VXLAN到汇聚。

Border设备(即核心交换机)作为随板WAC。

Edge设备作为有线用户网关;Border设备作为无线用户网关。

02 整体数据规划

网络管理区安装各部件的每台服务器均采用双网卡绑定,然后与堆叠的Switch相连,各部件与核心交换机互通数据规划如图 4 所示;

部署时各部件的IP地址、VLAN等资源的整体规划如表5-1所示,后面每个部件小节中会展开介绍更详细的部署数据规划。

其中:

网络管理区部件的网关为Switch,与Core之间通过三层路由互通。

VLAN 4009用于iMaster NCE-Campus南向、iMaster NCE-CampusInsight南向与管理子网互通。

VLAN 4012用于iMaster NCE-Campus南向、DHCP服务器与用户子网互通。

03 物理链路数据规划

如图 5 所示为大中型园区虚拟化方案物理链路规划,网络管理区与核心交换机互通链路在图中未标出,可参考前面“网络管理区部件数据规划”中的整体数据规划。

在本案例中,不同园区网络设备间聚合链路的创建方式如下:

接入、汇聚、核心交换机间的聚合链路:通过“导入网络规划”中的模板向站点批量导入聚合链路信息。

核心交换机与网络管理区网关间的聚合链路:核心交换机侧、网络管理区网关侧均通过命令行方式在设备上手工创建。

核心交换机与防火墙间的聚合链路:

核心交换机侧通过iMaster NCE-Campus手工创建,防火墙侧通过其Web网管手工创建。

04 设备纳管数据规划

如图 6 所示,本案例中,核心交换机通过命令行使能NETCONF功能,配置iMaster NCE-Campus的南向地址和端口号为172.16.2.5:10020,与其南向对接的接口为VLANIF4009,IP地址为172.16.9.254/24。

iMaster NCE-Campus纳管核心交换机后,在核心交换机配置两个管理子网,一个用于汇聚/接入交换机管理,一个用于AP管理。

核心交换机与汇聚/接入交换机、核心交换机与AP间分别采用独立的自协商管理VLAN互通。

有线自协商管理VLAN为VLAN 4080,地址池接口为VLANIF4080(IP地址为192.168.100.254),并且启用Option 148选项中携带iMaster NCE-Campus南向地址的功能(地址无需手工配置,自动协商获取);

无线自协商管理VLAN为VLAN 4090,地址池接口为VLANIF4090(192.168.200.254),并且启用Option 43选项中携带WAC地址,WAC地址为192.168.200.254。

如果汇聚/接入交换机在后续运维管理中需要固定的IP地址访问,可以在配置管理子网时,开启交换机管理地址固化功能。

05 用户子网数据规划

Underlay即承载上层虚拟网络的物理网络层,需要保证路由可达;Overlay是使用VXLAN技术构建在物理网络层之上的虚拟网络层。

Overlay包含Fabric和VN两部分,Fabric相当于构建一个资源池化的网络,VN构建时可以按需选取Fabric中的资源;

创建VN(Virtual Network)相当于对Fabric进行实例化,一个VN实例可以代表一个业务专用的虚拟网络,比如本案例中RD_VN代表研发部网络、Market_VN代表市场部网络。

Fabric网络的Border节点和Edge节点是VTEP节点(VXLAN网络的隧道端点)。@网络工程师俱乐部

本案例中,采用分布式网关的Fabric网络,作为Border节点的核心交换机是无线用户的网关;

作为Edge节点的汇聚交换机是有线用户网关。

06 出口网络数据规划

Fabric网络中的Border节点(即Core设备)采用L3独占出口与出口防火墙设备对接互联,即每个VN都有一个对应的三层接口接入防火墙的安全区域,并实现外部互访。

访客网络也有一个对应的三层接口接入防火墙的安全区域,并实现外部互访。出口网络数据规划如图 8 所示。

整理:老杨丨10年资深网络工程师,更多网工提升干货,请关注公众号:网络工程师俱乐部