Mac/iOS crash或者地址符号解析——工具篇

本文主要是通过Mac app 来进行分析的,iOS 有细微差别,会在后面具体指出。

1.符号化目的

符号化的目的就是将下图最上端的堆栈变成最面下面的堆栈的过程:

其中 DSYMTest 为测试app的名字

在笔者实际工作中还遇到了两种部分符号化的堆栈,如下:

- 红圈中_mh_execute_header 可能未成功进行符号化,所以这里可以将 _mh_execute_header 用load address(会在第二章介绍) 替换后 重新进行符号化

2.符号化的准备–地址和偏移量

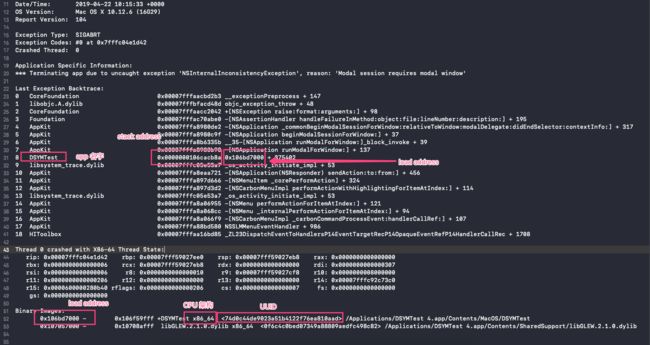

我们首先看下面的一张图(crash 文件),可以得到以下需要用到的关键信息。

下面的是有MachOView(一个可视化的mach o 的软件)打开的DSYM 里面的可执行文件的部分截图

- APP 名字: DSYMTest

- UUID:74d0c44de9023a51b4122f76ea810aad。文件的唯一标识符

- Load Address: 0x106bd7000。 当前app 主框架的 加载地址

- CPU 架构。这里的CPU架构是x86_64(Mac 现在都是x86_64架构,如果是iOS的话为armv7或者arm64架构)

- stack address: 0x0000000106cacb8a 。这个是未偏移前的 堆栈地址。 后面计算真实的符号地址会结合 load address 和 stack address 来进行计算

- VM Address: 0x100000000。段加载的虚拟地址, 查看的路径是Load Commands -> LC_SEGMENT_64_TEXT -> VM Address

- Slide 偏移量,由于 ALSR ,导致每次编译都会生成不同的偏移量,计算公式为:

slide = load address - vm address这里套用公式得到slide = 0x106bd7000 - 0x100000000 = 0x6bd7000 - Symbol Address 符号地址,去除了偏移量的地址,计算公式为:

symbol address = stack address - slide这里套用公式得到symbol address = 0x0000000106cacb8a - 0x6bd7000 = 0x1000D5B8A

3.符号化的准备–UUID

首先判断DSYM文件和app和crash文件(如果存在)的UUID相同,确保是同一次编译的产物,因为每次编译由于ALSR(地址空间随机化)会生成不同的偏移量,如果三者的UUID不同,那么偏移量也会不同,导致符号化的地址不一样,会定位到错误的方法名上面去,下面就是查看UUID的方法。

-

dSYM文件的uuid

在DSYM文件目录内运行

xcrun dwarfdump --uuid *.dSYM

会得到如下 结果

UUID: 74D0C44D-E902-3A51-B412-2F76EA810AAD (x86_64) DSYMTest.app.dSYM/Contents/Resources/DWARF/DSYMTest

其中UUID 为 74D0C44D-E902-3A51-B412-2F76EA810AAD , -

app的uuid

ios

xcrun dwarfdump --uuid .app/

Mac

xcrun dwarfdump --uuid DSYMTest.app/Contents/MacOS/DSYMTest

需要进入 .app 的包内容里面的 查看同名的可执行文件才行. -

crash文件的UUID

可以查看上一章节的UUID 获取方法

4.符号化四种方法

目前crash 符号化主要有三种方法。

4.1 symbolicatecrash

适用于有整个crash或者dmp文件的符号化。

首先通过下面的命令找到 symbolicatecrash 可执行文件的路径 (由于不同版本的Xcode的路径不一样,所以用下面的命令统一查找)

find /Applications/Xcode.app -name symbolicatecrash -type f

等待20秒后将输出的路径的 symbolicatecrash 拷贝出来放在 一个新建的文件夹里面,然后将 crash 文件和 DSYM 文件一并拷贝过去

现在文件夹像下面这个样子了

首先需要配置下 开发路径,在终端运行以下命令

export DEVELOPER_DIR="/Applications/XCode.app/Contents/Developer"

然后在这个文件夹下面 运行

./symbolicatecrash ./symbol.crash ./DSYMtest.dSYM > output.crash

成功后你会发现当前文件夹下 多了一个 output.crash 文件,打开发现已经符号化成功了,前后对比结果如下。

PS:

如果在符号化失败 可以检查一下 是否符号化 以前的crash 堆栈中是否是 以下形式的,

8 DSYMTest 0x0000000106cacb8a DSYMTest + 875402

8 DSYMTest 0x0000000106cacb8a _mh_execute_header + 875402

如果是的话需要将上面的 DSYMTest 或者 _mh_execute_header 或者其他的文字用 当前image 的first load address 替换,first load address 就是当前 image 的经过偏移后的加载地址,可以从 下图获得 0x106bd7000,然后替换后重新运行上面的命令即可。

![]()

4.2 atos

适用于符号化 单个 地址

用法为

atos [-p pid] [-o executable] [-f file] [-s slide | -l loadAddress] [-arch architecture] [-printHeader] [-fullPath] [address ...]

我们这里的运行的命令如下

xcrun atos -o DSYMTest.dSYM/Contents/Resources/DWARF/DSYMTest -arch x86_64 -l 0x106bd7000 0x0000000106cacb8a

会输出

-[LCMainViewController AboutButtonClicked:] (in DSYMTest) (LCMainViewController.m:1388)

可见这里的 符号化后的AboutButtonClicked: 的方法和用 symbolicatecrash 解析的方法一模一样。

关键字段说明:

- architecture 为cpu 架构,Mac 为x86_64, iOS为 armv7或者arm64

- executable 的路径为 DSYMTest.dSYM/Contents/Resources/DWARF/DSYMTest,具体的可执行文件在DSYM文件夹的哪个位置需要具体查找

- 0x106bd7000 为 当前DSYMTest image 的 load address, 可以在 符号化的准备–地址和偏移量 这个章节查找

- 0x0000000106cacb8a stack address , 可以在 符号化的准备–地址和偏移量 这个章节查找

4.3 dwarfdump

同样适用于符号化 单个 地址,但相比上面两个方法可以得到更多的信息

dwarfdump --arch x86_64 DSYMTest.dSYM/Contents/Resources/DWARF/DSYMTest --lookup 0x1000D5B8A

输出的信息截取了关键部分,可见 同样符号化了AboutButtonClicked: 这个方法。

0x0020dd1e: DW_TAG_subprogram

DW_AT_low_pc (0x00000001000d5ac5)

DW_AT_high_pc (0x00000001000d5bcc)

DW_AT_frame_base (DW_OP_reg6 RBP)

DW_AT_object_pointer (0x0020dd39)

DW_AT_call_all_calls (true)

DW_AT_name ("-[LCMainViewController AboutButtonClicked:]")

DW_AT_decl_file ("/Users/qa/Desktop/LivecastCI/workspace/Livecast_MacOS_Real_PackageBuilding/src/apps/macos/LiveCast/LiveCast/Main/LCMainViewController.m")

DW_AT_decl_line (1380)

DW_AT_APPLE_optimized (true)

大部分命令和atos 差不多,唯一不同的是符号地址不一样。

关键字段说明:

- –lookup 0x1000D5B8A 这里0x1000D5B8A 是symbol address 计算方法在 符号化的准备–地址和偏移量 章节已做了说明

4.4 直接在DSYM文件里面浏览查找

首先我们需要在 符号化的准备–地址和偏移量 章节计算出的 symbol address:0x1000D5B8A, 然后用可视化工具打开DSYM文件夹内的可执行文件(注意这里一定要打开DSYM文件夹内的,如果打开的是app内部的可执行文件,在Symbols里面是找不到相关的方法的),在后在 Symbols 里面进行查找。

由于Symbols里面的堆栈地址是连续的,所以我们可以滚动到大概的位置,然后找到 0x1000D5B8A 在哪个区间里面,在图上可以看见 0x1000D5B8A 在 00000001000D5AC5 和 00000001000D5BCC 之间,那么对应的方法就是 -[LCMainViewController AboutButtonClicked:]