网络(十)ACL和NAT

前言

网络管理在生产环境和生活中,如何实现拒绝不希望的访问连接,同时又要允许正常的访问连接?当下公网地址消耗殆尽,且公网IP地址费用昂贵,企业访问Internet全部使用公网IP地址不够现实,如何让私网地址也可以访问Internet?针对上面两个问题,将分别介绍ACL与NAT技术。

目录

前言

一、ACL

1. 概述

2. ACL的作用

3. ACL的类型

4. 工作原理

5. ACL的配置

5.1 命令参数介绍

5.2 图示

5.3 配置路由器接口IP地址

5.4 建立基本acl表2000,拒绝IP192.168.1.1,流量匹配出口启用acl2000表的规则

5.5 测试网络

5.6 建立高级acl表3000,拒绝192.168.1.1访问172.20.8.2的80端口

5.7 测试端口号访问

二、NAT

1. NAT概述

2. NAT的实现方式

3. 工作原理

4. NAT的配置

4.1 静态nat

4.1.1 图示

4.1.2 分别配置企业和运营商0接口IP地址

4.1.3 配置g0/0/1接口IP地址,在接口下使能nat static功能,配置静态NAT

4.1.4 测试网络

4.1.5 建立地址池(1)200.1.1.10~15,新建acl基础表2000,允许192.168.1段IP通过

4.1.6 启用acl表2000规则,按照地址池进行NAT地址转换,不携带端口号

4.1.7 客户端访问服务器,查看NAT(网络地址转换)会话表项

4.2 NATPT(端口映射)

4.2.1 图示

4.2.2 企业出口配置默认路由,运营商接口1配置IP地址

4.2.3 通过访问当前接口指定IP地址的http服务对应内网192.168.1.100

4.2.4 测试用户端访问企业公网80端口

4.3 Easy-IP

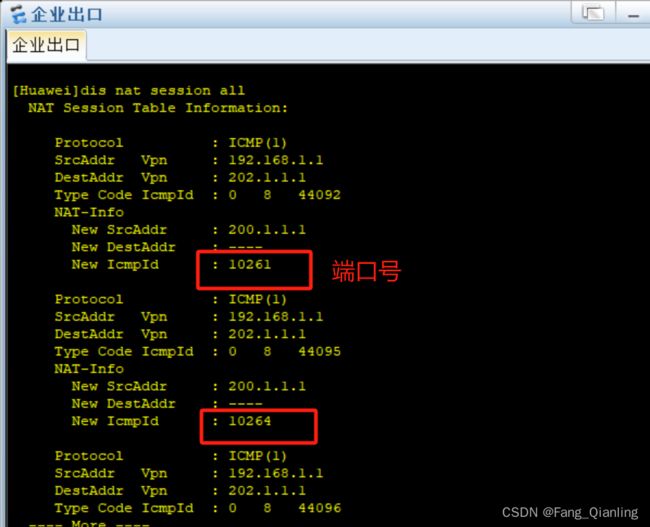

案例六:使用一个公网地址使所有设备都能访问外网(每台设备通过端口号区分)

4.3.1 图示

4.3.2 nat应用出口规则2000

4.3.3 内网设备访问外网,查看NAT(网络地址转换)会话表项

一、ACL

1. 概述

访问控制列表(ACL)是一种基于包过滤的访问控制技术,它可以根据设定的条件对接口上的数据包进行过滤,允许其通过或丢弃。

2. ACL的作用

· 可以控制(过滤)流量访问端口,然后匹配规则判断是否允许或拒绝

· NAT可以匹配感兴趣的流量

3. ACL的类型

· 基本ACL:acl编号2000~2999,仅使用报文的源IP地址、分片信息和生效时间段信息来定义规则

· 高级ACL:acl编号3000~3999,可使用IPv4报文的源IP地址、目的IP地址、IP协议类型、ICMP类型、TCP源/目的端口号、UDP源/目的端口号、生效时间段等来定义规则。

4. 工作原理

ACL是一组规则的集合,它应用在路由器的某个接口上,ACL有两个方向:

· inbound入口方向--------当接口收到数据包时执行ACL

· outbound出口方向-------当设备从特定接口向外发送数据时执行ACL

当数据包从接口经过时,如果接口应用了ACL, 也就是说该接口应用了一组规则,此时路由器会对数据包应用该组规则进行顺序检查,然后做出相应的处理。如果匹配第一条规则,则不再检查;如果不匹配第一条,依次往下直到匹配;如果没有规则匹配,丢弃该数据包。

5. ACL的配置

5.1 命令参数介绍

· access-list-numbe:ACL列表号,1~99,默认是5,且每条表号相隔5;acl 2000表示建立基本表

· permit/deny:允许/拒绝

· source:数据包源地址

· source-wildcard:通配符掩码,在用二进制数表示时:可以0和1穿插组合,0表示可变,1表示不可变

案例一:相同网段设备通过过滤IP实现控制访问

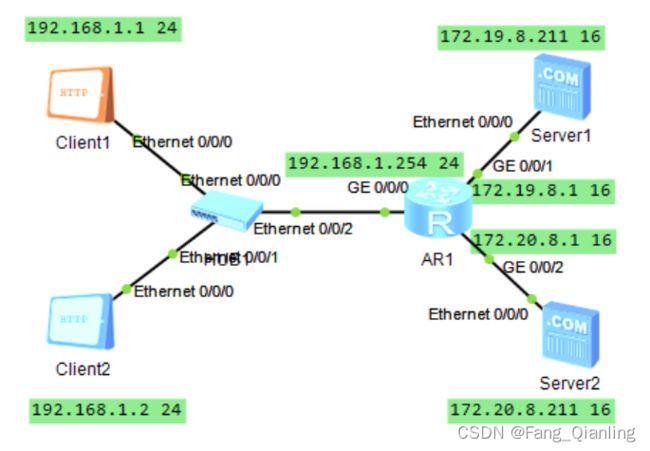

5.2 图示

5.3 配置路由器接口IP地址

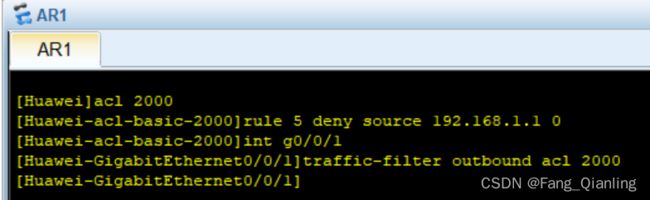

5.4 建立基本acl表2000,拒绝IP192.168.1.1,流量匹配出口启用acl2000表的规则

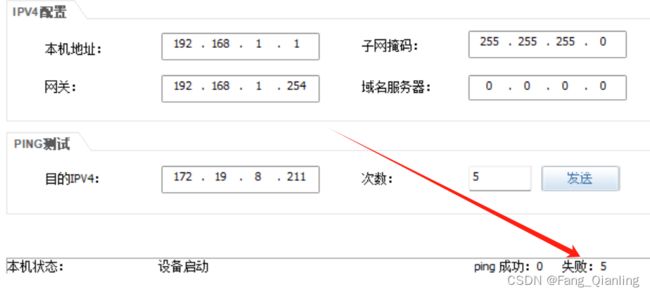

5.5 测试网络

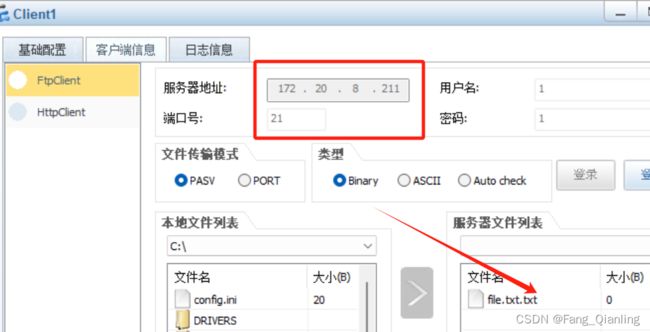

5.6 建立高级acl表3000,拒绝192.168.1.1访问172.20.8.2的80端口

5.7 测试端口号访问

二、NAT

1. NAT概述

NAT旨在通过将一个外部 IP 地址和端口映射到更大的内部 IP 地址集来转换 IP 地址。 基本上,NAT 使用流量表将流量从一个外部(主机)IP 地址和端口号路由到与网络上的终结点关联的正确内部 IP 地址。

2. NAT的实现方式

· 静态nat :工程手动将一个私有地址和一个公网地址进行关联,一 一对应,缺点和静态路由一样

· NATPT(端口映射):内网服务器的相应端口映射成路由器公网ip地址的相应端口

· Easy-IP:使用列表匹配私网的ip地址,将所有的私网地址映射成路由器当前接口的公网地址

3. 工作原理

NAT是地址转换翻译技术:

· 从私网——>外网,将源私网地址改成源公网地址

· 从外网——>私网,将目的公网地址改目的私网地址

4. NAT的配置

4.1 静态nat

案例三:私有地址关联一个公网地址,实现访问外网

4.1.1 图示

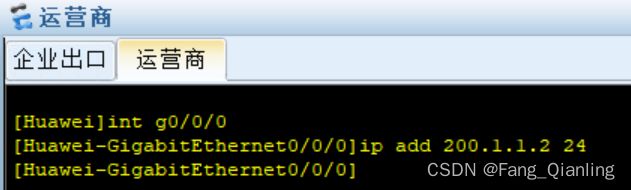

4.1.2 分别配置企业和运营商0接口IP地址

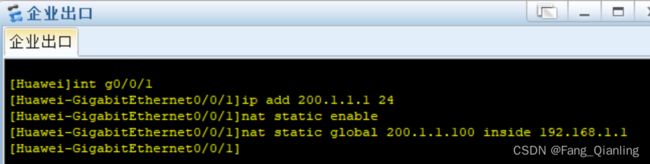

4.1.3 配置g0/0/1接口IP地址,在接口下使能nat static功能,配置静态NAT

注:当收到192.168.1.1的数据流量,将IP转换为200.1.1.100

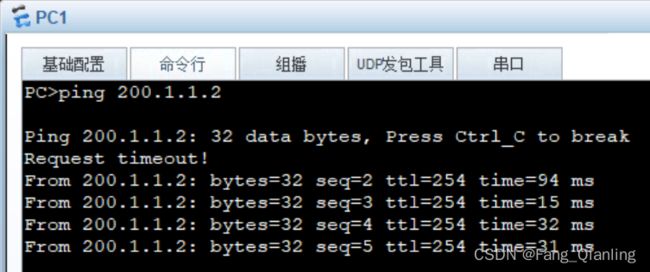

4.1.4 测试网络

案例四:建立公网地址池,实现私网访问外网

4.1.5 建立地址池(1)200.1.1.10~15,新建acl基础表2000,允许192.168.1段IP通过

4.1.6 启用acl表2000规则,按照地址池进行NAT地址转换,不携带端口号

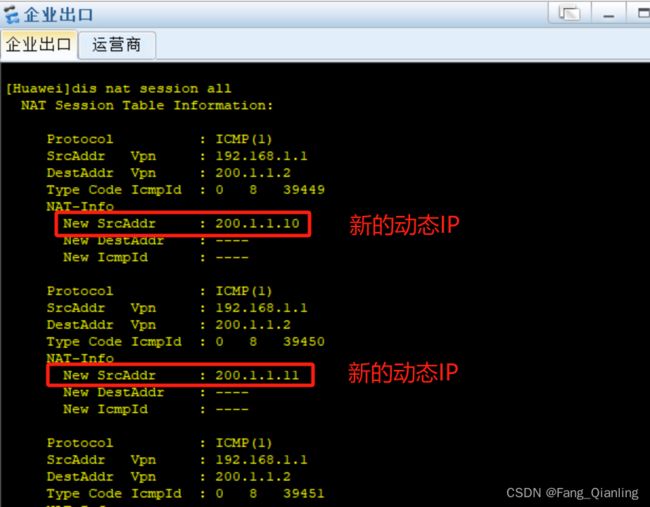

4.1.7 客户端访问服务器,查看NAT(网络地址转换)会话表项

4.2 NATPT(端口映射)

案例五:内网服务器映射到企业路由器出口,实现外网用户通过指定IP地址访问内网服务器

4.2.1 图示

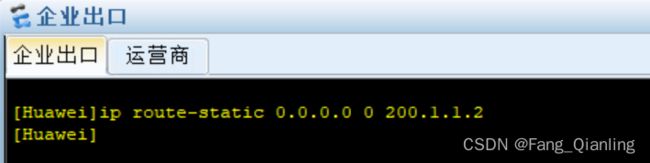

4.2.2 企业出口配置默认路由,运营商接口1配置IP地址

4.2.3 通过访问当前接口指定IP地址的http服务对应内网192.168.1.100

4.2.4 测试用户端访问企业公网80端口

注:路由器不会提供七层服务只能提供三层服务,用户访问公网IP200.1.1.1,实际访问的是内网服务器192.168.1.100