linux应急响应基础和常用命令

linux应急响应

linux应急响应基础和常用命令基于linux系统本身进行应急响应。

系统基础信息获取

获取linux服务器基本信息

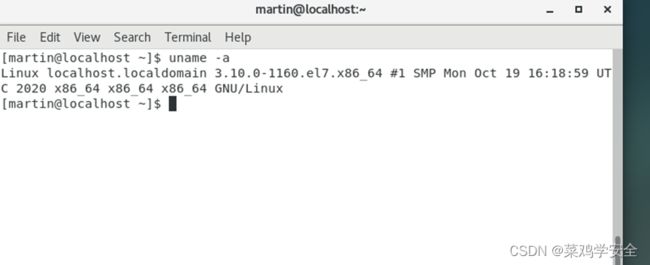

命令:

uname -a

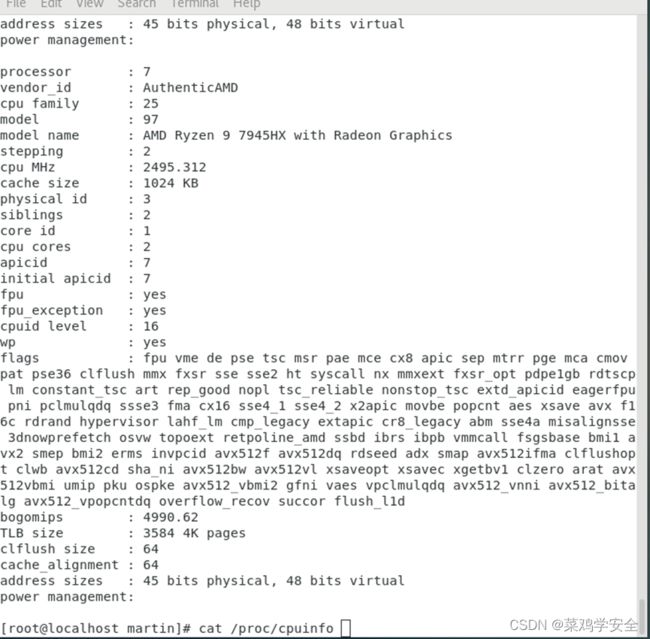

内存cpu信息

cat /proc/cpuinfo

cat /proc/meminfo

lscpu

free -m

lsmod #查看载入的模块信息

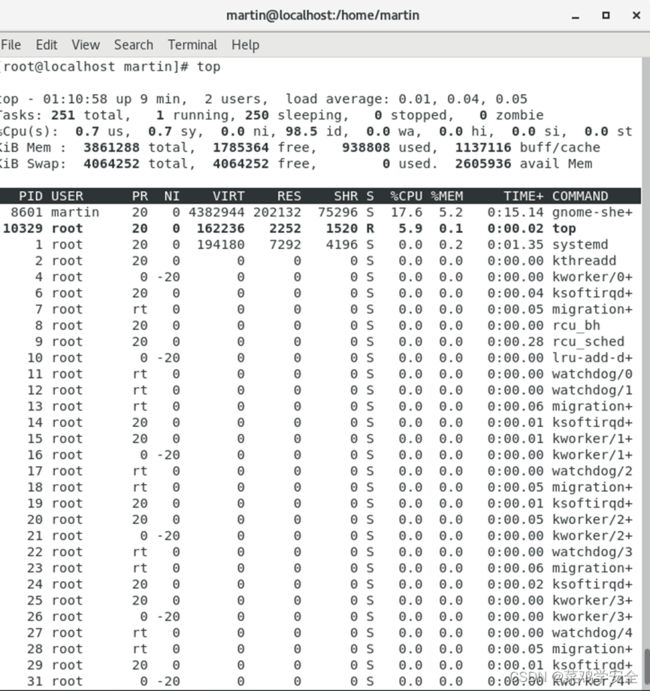

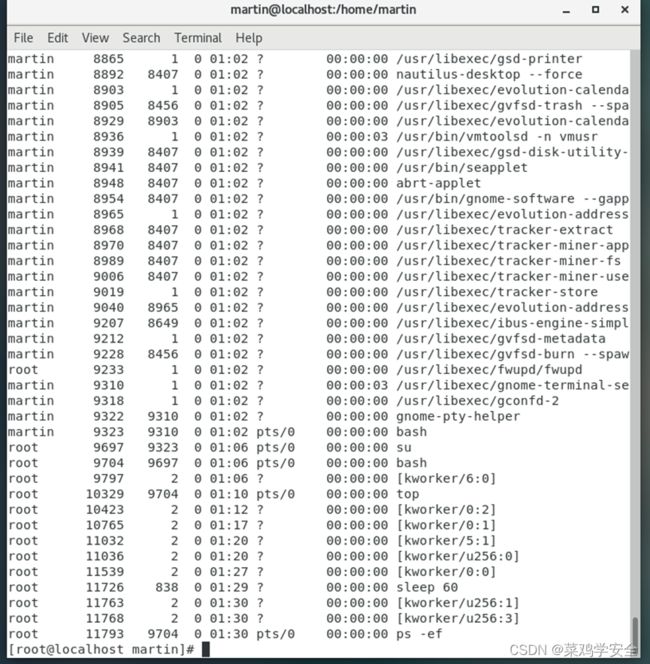

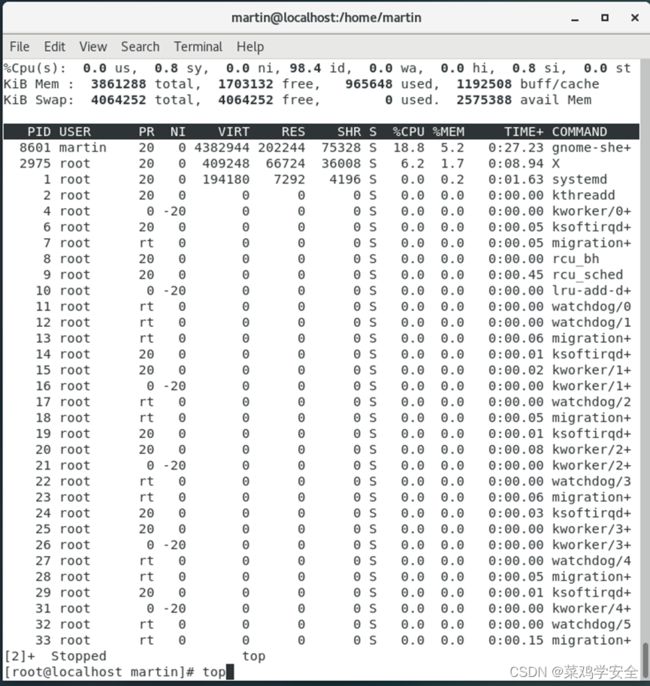

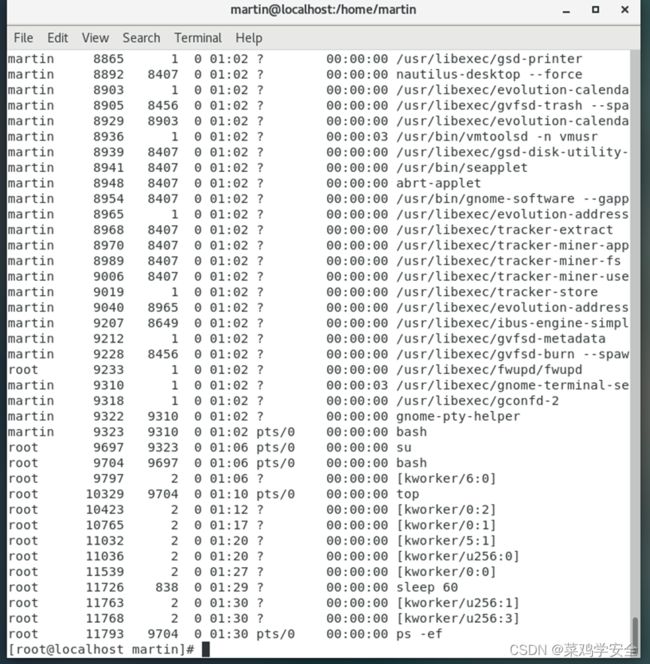

进程查看

动态进程查看

top #动态查看进程

ps -ef #静态查询进程

用户信息排查

查询用户信息

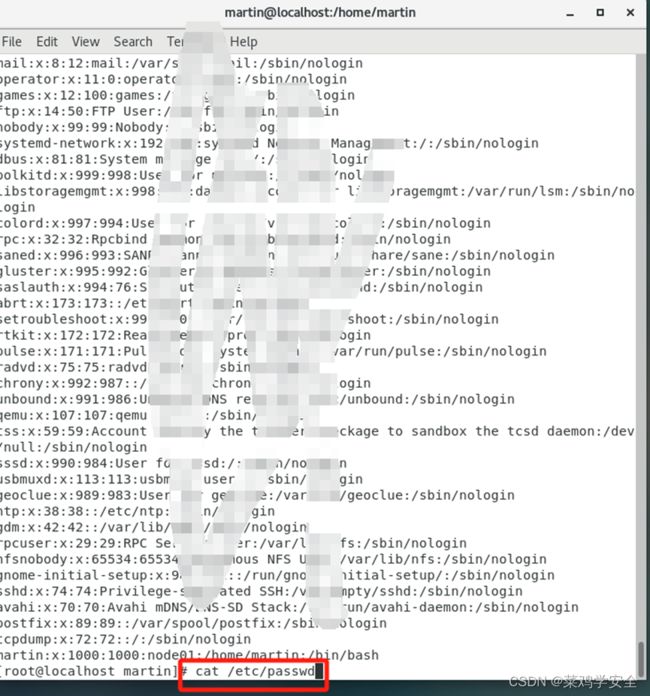

cat /etc/passwd

排查问题用户

常见排查点:

排查用户主要排查三个东西,超级用户权限类似于windows影子用户,查询可以登录的用户和空口令的账户

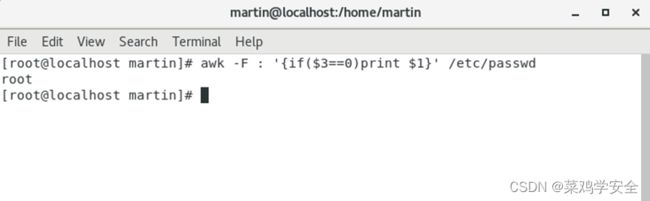

排查空口令用户

awk -F: ‘{if($3==0)print $1}’ /etc/passwd

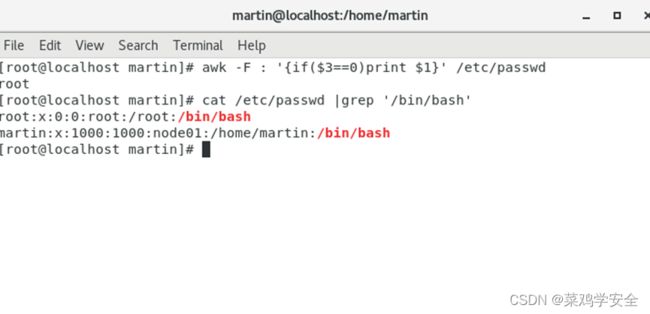

排查可以登录的用户,是否存在不熟悉用户

cat /etc/passwd |grep '/bin/bash'

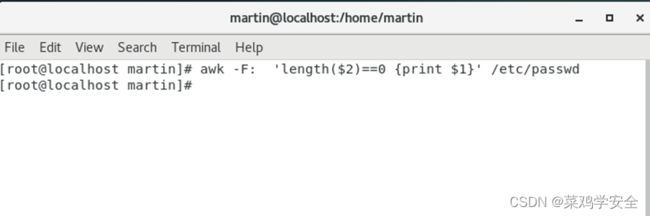

查询空口令的用户

awk -F: ‘length($2)==0 {print $1}’ /etc/passwd

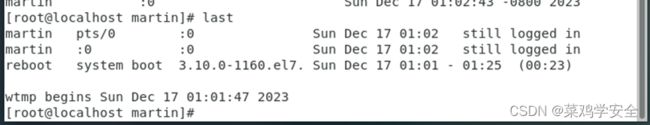

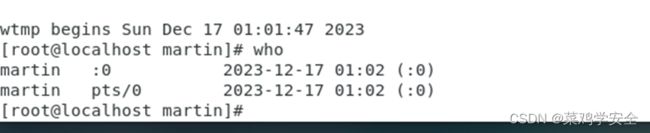

排查用户登录相关

查看错误的登录信息,这个虚拟机是刚刚安装的没有内容

lastb

最后登录信息

lastlog

最近的登录日日志

last

进程和网络排查

排查网络连接状态

查询网络连接状态

netstat

常用命令

netstat -anptu

详细命令

netstat –help

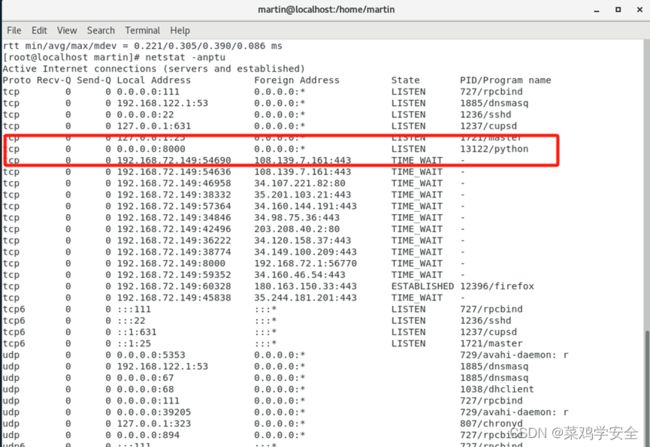

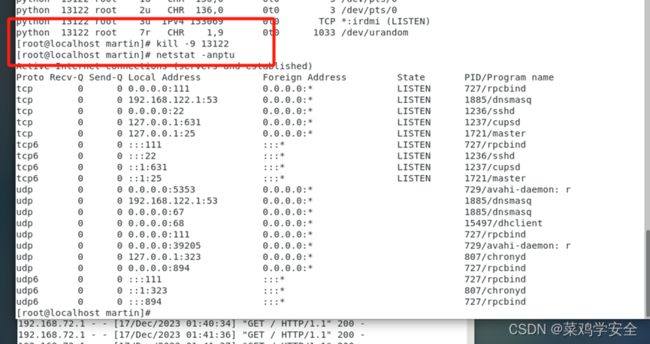

简单案例分析

本机启动一个python的httpserver,假设是攻击者的外联,外联状态一般为(establish)

python -m SimpleHTTPServer

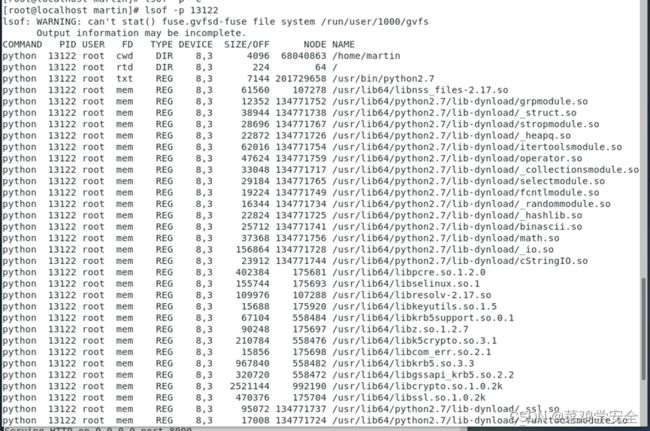

lsof -p PID 查询详细进程信息

lsof -p 13122

如果有恶意程序的话直接

Kill -9 PID(进程号)

这样就可以直接关闭进程

查看进程详细信息,发现没有在监听8000端口了,也没有python进程了。

敏感文件排查

常见的敏感文件路径有/tmp下、~/.ssh、、/etc/ssh还有web根路径和web上传路径等等。

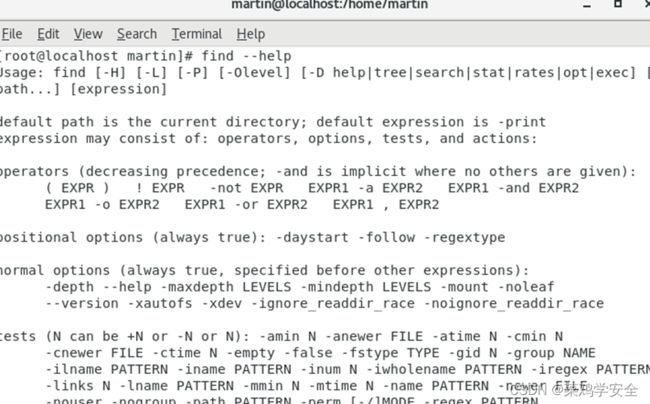

find命令查找可疑文件

常用参数

find -type f/l/d 查找文件类型、链接类型、类型

根据修改,访问,创建时间来查询文件

-mtime -n +n 修改文件的时间范围 -n 为几天内, +n 指的是几天前。

-atime -n +n 文件访问时间范围 -n 为几天内, +n 指的是几天前。

-ctime -n +n 创建文件时间范围 -n 为几天内, +n 指的是几天前。

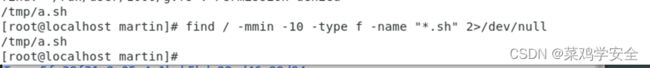

案例:

查询最近10分钟内修改的sh文件

find / -mmin -10 -type f -name "*.sh" 2>/dev/null

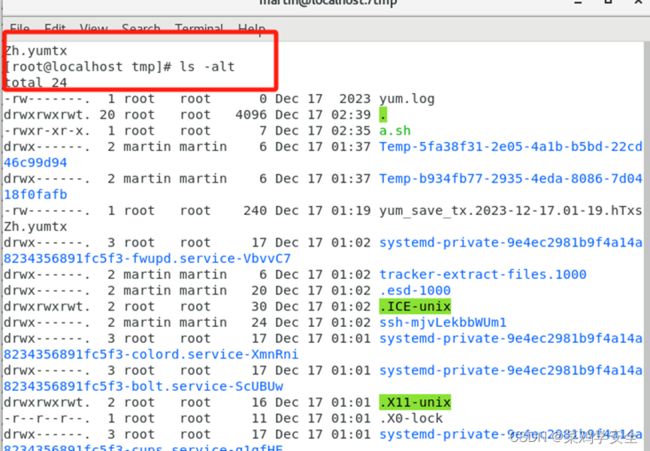

ls -alt

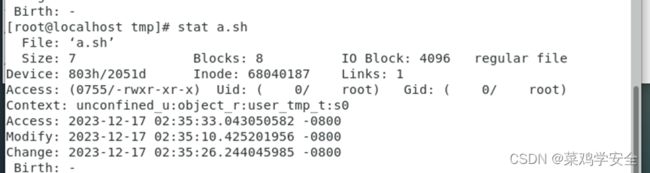

stat #文件名可以查看文件详细修改创建访问时间

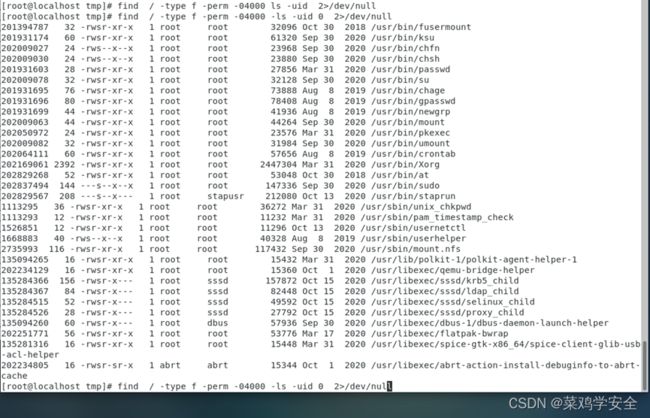

查询uid权限文件(uid权限文件可用于,权限提升)

find / -type f -perm -04000 2>/dev/null

find / -type f -perm -04000 -ls -uid 0 2>/dev/null

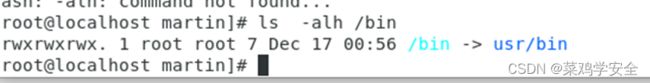

还可以ls -alh查询文件,如果是最近被修改的或者文件大小异常结合日志判断很有可能是木马(我这里没有,展示命令)

ls -alh /bin

日志排查

常见日志目录

Linux下常见的日志,linux的日志一般存放在”/var/log” 目录下

常见的日志

/var/log/cron 计划任务日志

/var/log/wtmp 登录日志,也就是last

/var/log/message 系统启动的错误日志

/var/log/lastlog 记录登录的用户日志,也就是lastlog命令

/var/log/secure 记录输入账号密码登录的日志

/var/log/faillog 记录登录失败的日志

常见的其他服务日志

/var/spool/mail 邮件日志

网站日志

Tomcat日志

在tomcat安装目录下的/log

Nginx日志

/var/log/nginx/access.log

Apache日志

/var/log/httpd/access.log

/var/log/apache/ access.log

/var/log/apache2/ access.log

/var/log/httpd-access.log

数据库日志

Mysql默认路径在

/var/log/mysql/

如果没在可以使用 show variables like ‘genneral’ 命令查找日志路径

Oracle数据默认路径子啊

$ORACLE/rdbms/log 目录下

除了cat查看日志外还可以使用tail 、head、awk和grep等命令进行查找和检索。

流量分析

tcpdump抓去网络流量

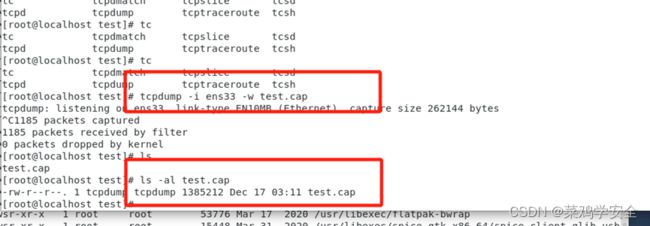

使用tcpdump命令进行抓包

我的这里的网卡名称为:ens33

案例抓取ens33 网卡所有的流量保存到 test.cap 文件中

tcpdump -i ens33 -w test.cap

参考上一篇文章:windows应急响应基础

https://blog.csdn.net/qq_41690468/article/details/135045207

恶意文件、病毒

webshell查杀

D盾_webshell查杀

http://www.d99net.net/

百度WEBDIR+在线查杀

https://scanner.baidu.com/

河马

https://www.shellpub.com/

Web Shell Detector

官方网站:http://www.shelldetector.com/

github项目地址:https://github.com/emposha/PHP-Shell-Detector

长亭牧云CloudWalker

在线查杀demo:https://webshellchop.chaitin.cn/

github项目地址:https://github.com/chaitin/cloudwalker

深度学习模型检测PHP Webshell

http://webshell.cdxy.me/

PHP Malware Finder

github项目地址:https://github.com/jvoisin/php-malware-finder

findWebshell

github项目地址:https://github.com/he1m4n6a/findWebshell

在线webshell查杀工具

http://tools.bugscaner.com/killwebshell/

杀毒软件

- ClamAV - 具有GUI的开源免费防病毒扫描程序

- rkhunter - 基于行为的rootkit扫描,仅支持命令行

- sophos - 对单一用户免费,扫描并清理恶意程序,仅支持命令行

- firetools - 具有GUI的沙盒软件,能够有效预防恶意网络脚本

- qubes - 致力于尽可能保护计算机安全的发行版本