hping3

Hping3

Hping3的介绍:

是一款网络的测试工具,一般用于网络安全员用来进行防火墙的测试等抗压测试。

Hping3的帮助面板:

-h –help显示帮助

-v –version显示版本信息

-c –count 限制发包数

-i –interval nterval 指定发包间隔为多少毫秒,如-i m10:表示发包间隔为10毫秒(附:秒、毫秒、微秒进率。1s=1000ms(毫秒)=1000000(微秒),1s=103ms(毫秒)=106μs(微秒))

--fast 快速模式 一秒十个包

--faster 更快模式

--flood 洪水模式

-n –numeric 指定数据形式输出,表示不进行名称的解析。

-q –quiet退出hping3

-I –interface 指定ip ,默认使用的网关ip

-V –verbose 详细模式

-D –debug定义hping使用debug模式

-z –bind将ctrl+z绑定到ttl,使用默认DST端口

-Z –unbind 检查绑定

Mode

-0 –rawip 裸ip模式 使用rawsocket方式

-1 –icmp icmp 模式

-2 –udp udp模式

-8 –scan 端口扫描模式

-9 –listen 监听模式

IP

-a –spoof 源地址欺骗

--rand-dest 随机目的地址模式

--rand—soure 随机源地址模式

-t –ttl值 默认为64

-N –指定id,默认随机

-W –winid 使用win*的id自己顺序,针对不同操作系统

-r –rel相对的id区域

-f –frag将随机包分片后传输(可以通过薄弱的acl)

-x –morefrag 设置更多的分片标记

-y –dontfrag 设置不加分片标记

-g –fragoff 设置分片偏移

-m—mtu 设置虚拟的MTU 但数据包>MTU时要使用-frag进行分片

-o –tos 针对服务类型,默认0x00 ,--tos help查看

-G –route 包含record——route选项并且显示路由的缓存

--lsrr 释放源路缓存

--ssrr 严格的源路由记录

-H –ipproto设置协议范围,仅仅在raw IP下使用

ICMP

-C –icmptype指定icmp类型

-K –icmpcode指定icmp编码

--force-icmp 发送使用icmp数据包了下 –icmp-gw针对icmp时间包重定向设置网关地址

--icmp-ts 相当于—icmp –icmptype 13 (icmp的时间戳)

--icmp-addr相当于—icmp –icmptype 17 (icmp 的地址掩码)

--icmp-help 显示icmp的其他帮助选项

UDP/TCP

-s –baseport 基本的源端口(默认随机)

-p –destport 目的端口(默认为0) ,可指定多个

-k –keep保持源端口

-w –win指定时间大小,默认为64

-O –tcpoff 设置假的tcp时间偏移

-Q –seqnum仅显示tcp序列号

-b --badcksum 尝试发送不正确IP校验和的数据包(许多系统在发送数据包时使用固定的IP校验和,因此你会得到不正确的UDP/TCP校验和.)

-M --setseq 设置TCP序列号

-L --setack 使用TCP的ACK(访问控制列表)

-F --fin 使用FIN标记set FIN flag

-S --syn 使用SNY标记

-R --rst 使用RST标记

-P --push 使用PUSH标记

-A --ack 使用 ACK 标记

-U --urg 使用URG标记

-X --xmas 使用 X 未用标记 (0x40)

-Y --ymas 使用 Y 未用标记 (0x80)

–tcpexitcode 最后使用 tcp->th_flags 作为退出代码

–tcp-timestamp 启动TCP时间戳选项来猜测运行时间

常规选项

-d --data 数据大小,默认为0

-E --file 从指定文件中读取数据

-e --sign 增加签名

-j --dump 以十六进行形式转存数据包

-J --print 转存可输出的字符

-B --safe 启用安全协议

-u --end 当通过- -file指定的文件结束时停止并显示,防止文件再从头开始

-T --traceroute 路由跟踪模式

–tr-stop 在路由跟踪模式下当收到第一个非ICMP数据包时退出

–tr-keep-ttl 保持源TTL,对监测一个hop有用

–tr-no-rtt 使用路由跟踪模式时不计算或显示RTT信息

ARS数据包描述(新增加的内容,暂时还不稳定)

–apd-send 发送用描述APD的数据包

他的功能有很多:

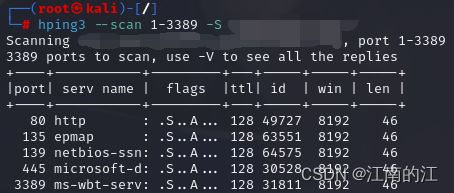

功能一 端口扫描:

hping3 -8 “ports” -S IP

hping3 --scan “ports” -S IP

例子:

对目标进行洪水攻击

Hping3 -c 10000 -d 120 -w 64 –-flood –-rand-source XXX.XXX.XXX.XXX