信息安全工程师 面试题

文章目录

-

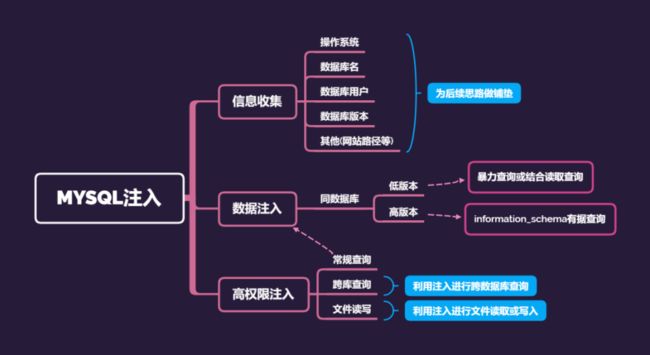

- SQL注入

-

- 原理

- 分类

- 判断数据库类型

- 如何判断注入点

- 注入用到的一些函数

- SQL注入如何写文件

- 写shell

- 二次注入

- 宽字节注入

- 绕过WAF

- 注入时字符被转义

- Sqlmap

- Nmap

- mysql注入工具写入一句话条件

- 危害

- 利用

- 防范

- 为什么参数化查询可以防止SQL注入

- 文件上传

-

- 原理

- 分类

- 防范

- 文件包含

-

- 原理

- 分类

- 函数

- 利用

- 绕过

- 防范

- PHP伪协议

- XSS(跨站脚本攻击)

-

- 原理

- 分类

- 修复

- 防范

- CSRF(跨站请求伪造攻击)

-

- 原理

- 防范

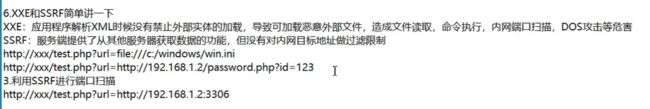

- XXE

-

- 原理

- 位置

- 利用

- 修复

- 防范

- SSRF

-

- 原理

- 位置

- 危害

- 利用

- 绕过

- 防范

- 中间人攻击

-

- 防范

- CSRF、SSRF和重放攻击有什么区别?

- XSS和CSRF区别

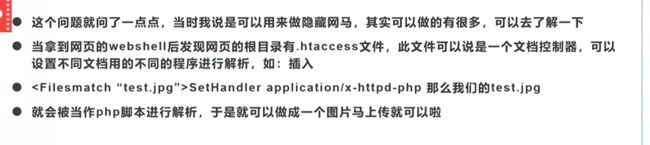

- .htacess利用

- 检测验证码绕过漏洞验证码绕过

- 常见web容器

- 常见中间件漏洞

- 常见linux命令

- 反序列化

- python框架漏洞

- python

- Session和Cookie区别

- HTTP与HTTPS的区别

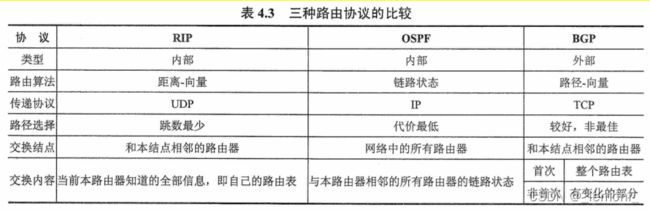

- 路由选择协议

SQL注入

原理

通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令。通常未经检查或者未经充分检查的用户输入数据或代码编写问题,意外变成了代码被执行。

本质:将用户输入的不可信数据当作代码去执行;

条件:用户能控制输入;原本程序要执行的代码,拼接了用户输入的内容,然后执行

分类

从注入参数类型分:

数字型注入:输入参数为整型

字符型注入:输入参数为字符串型

搜索型注入:注入点在搜索框中

区别:字符型注入一般要使用单引号进行闭合,而数字型注入则不需要

从注入方法分:

基于报错:extractvalue、floor(向下取整)、updatexml

基于布尔盲注:根据返回页面判断条件真假的注入 SUBSTR、LIMIT、ASCII

基于时间盲注:不能根据页面返回内容判断任何信息,用条件语句查看时间延迟语句是否执行(即页面返回时间是否增加)来判断 sleep、repeat

联合查询:使用union操作码合并两条或多条SQL语句

堆叠注入:可以同时执行多条语句的执行时的注入

宽字节注入:下面详细会说

从提交方式/注入位置分:

GET注入:注入字符在URL参数中

POST注入:注入字段在POSt提交的数据中

COOKIE注入:注入字段在Cookie数据中,网站使用通用的防注入程序,会对GET、POST提交的数据进行过滤,却往往遗漏Cookie中的数据进行过滤

HTTP头注入:参数有user-agent、cookie、x-forwarded-for、client-ip、referer、host

判断数据库类型

SQL注入-数据库判断

sql注入过程中后台数据库类型的三种判断方式

mysql 判断类型_SQL注入判断数据库类型

and (select count(*) from sysojects)>0 判断sqlserver

and (select count(*) from msysobjetcs)>0 返回不够权限就是access数据库

在注入点后面加上 ;- 正常是sql数据库,错误是access数据库

如何判断注入点

sql注入点的判断

sql注入一般出现的位置:登录页面、获取HTTP头(user-agent、client-ip等)、订单处理、二维码、接口等,HTTP头里面client-ip 和 x-forward-for 常出现漏洞,在涉及购物车的地方,常发生二次注入

注入用到的一些函数

limit()、concat()、group_concat()、Substr()、Ascii()、left()、 length()、updataxml()等

SQL注入如何写文件

select '一句话' into outfile '路径'

select '一句话' into dumpfile '路径'

select '' into dumpfile 'd:\wwwroot\baidu.com\nvhack.php';

写shell

SQL注入写WebShell方式小结

函数:

- select ' into outfile ‘D:/shelltest.php’

- dumpfile

- file_put_contents

http://127.0.0.1:81/sqli.php?id=1 into outfile 'C:\\wamp64\\www\\phpinfo.php' FIELDS TERMINATED BY ''

注:outfile适合导库,在行末尾会写入新行并转义,因此不能写入二进制可执行文件。

条件:

- 用户权限

- 目录读写权限

- 防止命令执行:disable_functions,禁止了disable_functions=phpinfo,exec,passthru,shell_exec,system,proc_open,popen,curl_exec,curl_multi_exec,parse_ini_file,show_source,但是可以用dl扩展执行命令或者ImageMagick漏洞

- open_basedir: 将用户可操作的文件限制在某目录下

二次注入

第一次进行数据库插入数据的时候,仅仅只是使用了 addslashes 或者是借助 get_magic_quotes_gpc 对其中的特殊字符进行了转义,在写入数据库的时候还是保留了原来的数据,但是数据本身还是脏数据。 在将数据存入到了数据库中之后,开发者就认为数据是可信的。在下一次进行需要进行查询的时候,直接从数据库中取出了脏数据,没有进行进一步的检验和处理,这样就会造成SQL的二次注入。

注入流程:插入恶意数据 —— 引用恶意数据

修复:在从数据库或文件中取数据的时候,也要进行转义或者过滤

Sql 注入:宽字节注入+二次注入

宽字节注入

产生原理:在数据库使用了宽字符集而WEB中没考虑这个问题的情况下,在WEB层,由于0XBF27是两个字符,在PHP中比如addslash和magic_quotes_gpc开启时,由于会对0x27单引号进行转义,因此0xbf27会变成0xbf5c27,而数据进入数据库中时,由于0XBF5C是一个另外的字符,因此\转义符号会被前面的bf带着"吃掉",单引号由此逃逸出来可以用来闭合语句。

修复:统一数据库、Web应用、操作系统所使用的字符集,避免解析产生差异,最好都设置为UTF-8。或对数据进行正确的转义,如mysql_real_escape_string+mysql_set_charset的使用

绕过WAF

- 内联注释绕过

- 填充大量脏数据绕过

- 垃圾参数填充绕过

- 改变提交方式绕过,如GET方式变为POST方式提交

- 随机agent头绕过

- fuzz过滤函数

- 函数替换绕过

深入了解SQL注入绕过waf和过滤机制

注入时字符被转义

宽字符注入

hex编码绕过

Sqlmap

-u 单个URL -m xx.txt 多个URL

-d "mysql://user:[email protected]:3306/dvwa" 作为服务器客户端,直接连接数据库

--data post/get都适用

-p 指定扫描的参数

-r 读取文件

-f 指纹信息

--tamper 混淆脚本,用于应用层过滤

--cookie --user-agent --host等等http头的修改

--threads 并发线程 默认为1

--dbms MySQL<5.0> 指定数据库或版本

–level=LEVEL 执行测试的等级(1-5,默认为 1)

–risk=RISK 执行测试的风险(0-3,默认为 1) Risk升高可造成数据被篡改等风险

–current-db / 获取当前数据库名称

–dbs 枚举数据库管理系统数据库

–tables 枚举 DBMS 数据库中的表

–columns 枚举 DBMS 数据库表列

-D DB 要进行枚举的数据库名

-T TBL 要进行枚举的数据库表

-C COL 要进行枚举的数据库列

-U USER 用来进行枚举的数据库用户

对注入点注入:

如果是get型号,直接,sqlmap -u "诸如点网址";

如果是post型诸如点,可以sqlmap -u "注入点网址” --data="post的参数";

如果是cookie,X-Forwarded-For等,可以访问的时候,用burpsuite抓包,注入处用号替换,放到文件里,然后sqlmap -r "文件地址"

运行机理:

- 尝试连接目标网站

- 确认目标网站是否为动态网页

- 确认目标网页的数据库类型(通过报错)

- 开始组合payload并用tamper渲染后发包

Nmap

区分大小写

nmap hostname/ip或者多个ip或者子网192.168.123.*

-iL ip.txt 扫描ip.txt的所有ip

-A 包含了-sV,-O,探测操作系统信息和路由跟踪。一般不用,是激烈扫描

-O 探测操作系统信息

-sV 查找主机服务版本号

-sA 探测该主机是否使用了包过滤器或防火墙

-sS 半开扫描,一般不会记入日志,不过需要root权限。

-sT TCP connect()扫描,这种方式会在目标主机的日志中记录大批的链接请求以及错误信息。

-sP ping扫描,加上这个参数会使用ping扫描,只有主机存活,nmap才会继续扫描,一般最好不加,因为有的主机会禁止ping,却实际存在。

-sN TCP空扫描

-F 快速扫描

-Pn 扫描之前不使用ping,适用于防火墙禁止ping,比较有用。

-p 指定端口/端口范围

-oN 将报告写入文件

-v 详细信息

-T<0-5> 设定速度

mysql注入工具写入一句话条件

root权限以及网站的绝对路径

危害

分为两类:危害数据库里的数据、直接危害到网站的权限(需要满足条件)

- 数据库信息泄露

- 网页篡改:登陆后台后发布恶意内容

- 网站挂马 : 当拿到webshell时或者获取到服务器的权限以后,可将一些网页木马挂在服务器上,去攻击别人

- 私自添加系统账号

- 读写文件获取webshell

利用

防范

- 预编译方式:在.NET语言中使用SqlParameter进行预编译方式处理数据库查询,在java中语言使用prepareStatement进行预编译处理数据库查询,在PHP中使用pdo 的prepare 进行预编译处理数据库查询;原理:先将查询语句固定;通过函数将传参变为字符串;拼接字符串去执行

- 过滤函数和类:两种共使用场景。一种是程序入口统一过滤,像框架程序这种方式比较多,另一种是在程序进行SQL语句运行之前使用。PHP常使用的函数有addslashes()、mysql_escape_string()、msyql_real_string()、intval()函数等;

- 魔术引号:通常数据污染的方式有两种:一种是应用被动接收参数,类似于GET、POST等;另一种是主动获取参数,类似与读取远程桌面页面或者文件内容等。在PHP中魔术引号配置方法,magic_quotes_gpc负责对GET、POST、COOKIE的值进行过滤,magic_quotes_runtime对数据库或者文件中获取的数据进行过滤。

为什么参数化查询可以防止SQL注入

原理:

使用参数化查询数据库服务器不会把参数的内容当作sql指令的一部分来执行,是在数据库完成sql指令的编译后才套用参数运行

简单的说: 参数化能防注入的原因在于,语句是语句,参数是参数,参数的值并不是语句的一部分,数据库只按语句的语义跑

文件上传

原理

由于程序员在对用户文件上传部分的控制不足或者处理缺陷,而导致用户可以越过其本身权限向服务器上传可执行的动态脚本文件。

分类

客户端

js检查

服务端

检查后缀

黑名单

上传特殊可解析后缀

上传.htaccess

上传.user.ini

后缀大小写绕过

点绕过

空格绕过

::$DATA

配合解析漏洞

Apache HTTPD 换行解析漏洞(CVE-2017-15715)

Apache HTTPD 多后缀解析漏洞

Nginx 解析漏洞

IIS7.5解析漏洞

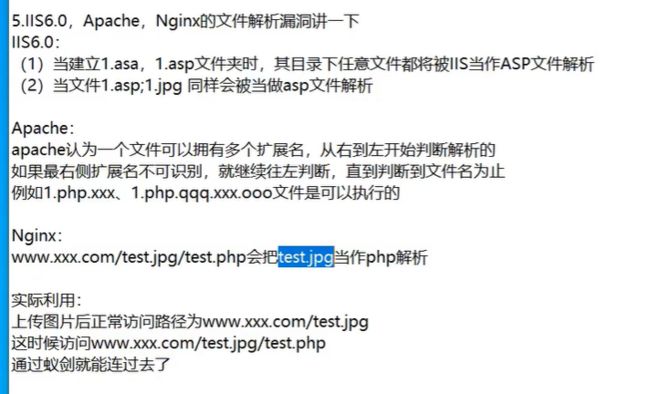

IIS6解析漏洞

双后缀名绕过

白名单

MIME绕过

%00截断

0x00截断(白名单、上传路径可控、php.ini中的magic_quotes_gpc为off)

0x0a截断(php版本<5.3.4、php.ini中的magic_quotes_gpc设置为off、上传路径可控、白名单)

检查内容

文件头检查

突破getimagesize()

突破exif_imagetype()

二次渲染

其他

条件竞争

防范

- 文件扩展名服务端白名单校验。

- 文件内容服务端校验。

- 上传文件重命名。

- 隐藏上传文件路径。

- 文件上传的目录设置为不可执行

- 单独设置文件服务器的域名

文件包含

原理

引入一段用户能控制的脚本或代码,并让服务器端执行 include()等函数通过动态变量的方式引入需要包含的文件;用户能够控制该动态变量。

分类

- 本地文件包含 能够打开并包含本地文件的漏洞,被称为本地文件包含漏洞

- 远程文件包含 :即加载远程文件,在php.ini中开启allow_url_include、allow_url_fopen选项。开启后可以直接执行任意代码

函数

- include() :使用此函数,只有代码执行到此函数时才将文件包含进来,发生错误时只警告并继续执行。

- inclue_once() :功能和前者一样,区别在于当重复调用同一文件时,程序只调用一次。

- require():使用此函数,只要程序执行,立即调用此函数包含文件,发生错误时,会输出错误信息并立即终止程序。

- require_once() :功能和前者一样,区别在于当重复调用同一文件时,程序只调用一次。

利用

- 读取敏感文件

- 远程包含shell

- 图片上传并包含图片shell

- 使用伪协议

- 包含日志文件GetShell

- 截断包含

绕过

%00截断绕过

magic_quotes_gpc = Off php版本<5.3.4

路径长度截断

windows OS,点号需要长于256;linux OS 长于4096

./绕过

去后缀名绕过

问号绕过

#号绕过

防范

- 禁止远程文件包含 allow_url_include=off

- 配置 open_basedir=指定目录,限制访问区域。

- 过滤…/等特殊符号

- 修改Apache日志文件的存放地址

- 开启魔术引号 magic_quotes_qpc=on

- 尽量不要使用动态变量调用文件,直接写要包含的文件

PHP伪协议

1.php://filter(本地磁盘文件进行读取)

用法:?filename=php://filter/convert.base64-encode/resource=xxx.php

2.php://input (读取POST数据)

用法:POST写入木马<?PHP fputs(fopen('shell.php','w'),'');?>

3.file://伪协议 (读取文件内容)

用法:file://c:/boot.ini

4.data://(读取文件)

用法:data://text/plain;base64,SSBsb3ZlIFBIUAo=

5.phar://(压缩文件读取)

用法:?file=phar://压缩包/内部文件

XSS(跨站脚本攻击)

原理

用户提交的数据中可以构造代码来执行,从而实现窃取用户信息等攻击

分类

1.反射型:发出请求时,XSS代码出现在URL中,作为输入提交到服务器端,服务器端解析后响应,XSS代码随响应内容一起传回给浏览器,最后浏览器解析执行XSS代码。发送一次带XSS代码的请求,只能在当前返回的数据包中发现XSS代码

2.存储型(危害最大):存储型XSS和反射型XSS的差别仅在于,提交的代码会存储在服务端(数据库,内存,文件系统等),下次请求目标页面时不用再提交XSS代码。发送一次带XSS代码的请求,以后这个页面的返回包里都会有XSS代码

3.DOM型XSS:通过修改页面的DOM节点形成的XSS,称之为DOM Based XSS。发送一次带XSS代码的请求,在返回包里压根儿就找不到XSS代码的影子

修复

- 对字符实体进行转义

- 使用HTTP Only来禁止JavaScript读取Cookie值

- 输入时校验

- 浏览器与Web应用端采用相同的字符编码。

防范

- 在Cookie中设置HttpOnly标识,禁止页面的js访问带有httponly属性的cookie

- XSS Filter:过滤用户输入的危险字符,设置黑白名单

- 输出检查:编码和转义,常用编码:html编码、url编码、js编码、16进制、base64等,使得浏览器无法解析执行js代码

- 针对不同位置的输出,使用不同的处理方式

- 处理富文本:限制用户能使用的标签,限制为只能使用a、div等安全的标签

- header中使用content-Sencurity-Policy字段,规定请求js的域名白名单(CSP策略)

CSRF(跨站请求伪造攻击)

原理

CSRF是跨站请求伪造攻击,由客户端发起,是由于没有在关键操作执行时进行是否由用户自愿发起的确认

防范

- 筛选出需要防范CSRF的页面然后嵌入Token

- 再次输入密码

- 检验Referer

XXE

XXE是XML外部实体注入攻击,XML中可以通过调用实体来请求本地或者远程内容,和远程文件保护类似,会引发相关安全问题,例如敏感文件读取。

原理

DTD部分去读取敏感的信息、将读取到的信息赋值到实体当中、XML部分使用的过程中,将实体内容输出

位置

xxe常见场景是如pdf在线解析、word在线解析、定制协议,留言板等,跟逻辑设计有关而与语言无关,最好是不要让XML作为参数传输或整体结构可被用户篡改。如果一定要使用,至少要禁用DTD、Entity。 xxe危害 读取本地文件,执行系统命令,探测内网端口,攻击内网服务 探测内网端口的协议有gopher file dict,不同语言支持不同的协议,是具体情况而定 file http ftp是常用的。

函数:simplexml_load_string

利用

读取任意文件、执行系统命令、探测内网端口、攻击内网网站等

修复

XML解析库在调用时严格禁止对外部实体的解析

防范

- 使用开发语言提供的禁用外部实体的方法

- 过滤用户提交的XML数据,过滤关键词:

SSRF

原理

利用一个可以发起网络请求的服务当作跳板来攻击内部其他服务。

SSRF形成的原因大都是由于服务端提供了从其他服务器应用获取数据的功能且没有对目标地址做过滤与限制。比如从指定URL地址获取网页文本内容,加载指定地址的图片,下载等等。

位置

- 能够对外发起网络请求的地方

- 请求远程服务器资源的地方

- 数据库内置功能

- 邮件系统

- 文件处理

- 在线处理工具

危害

- 重点是突进内网,内网渗透

- 读取敏感文件 —— file协议

- 探测段扩 —— dict协议

- 进阶之6379端口的redis(可以看做一个数据库)—— 默认无密码 —— 写入一句话

利用

1.让服务端去访问相应的网址

2.让服务端去访问自己所处内网的一些指纹文件来判断是否存在相应的cms

3.可以使用file、dict、gopher[11]、ftp协议进行请求访问相应的文件

4.攻击内网web应用(可以向内部任意主机的任意端口发送精心构造的数据包{payload})

5.攻击内网应用程序(利用跨协议通信技术)

6.判断内网主机是否存活:方法是访问看是否有端口开放

7.DoS攻击(请求大文件,始终保持连接keep-alive always)

绕过

- 使用Enclosed alphanumerics编码

- [::]绕过

- @example绕过 http://[email protected]

- 127.0.0.1 => 127.1 => http://0/

- 短域名绕过

- .xip.io绕过

- IP进制转换

- 利用句号 127。0。0。1 => 127.0.0.1

- 利用协议

防范

1.禁止跳转

2.过滤返回信息,验证远程服务器对请求的响应是比较容易的方法。如果web应用是去获取某一种类型的文件。那么在把返回结果展示给用户之前先验证返回的信息是否符合标准。

3.禁用不需要的协议,仅仅允许http和https请求。可以防止类似于file://, gopher://, ftp:// 等引起的问题

4.设置URL白名单或者限制内网IP(使用gethostbyname()判断是否为内网IP)

5.限制请求的端口为http常用的端口,比如 80、443、8080、8090

6.统一错误信息,避免用户可以根据错误信息来判断远端服务器的端口状态。

中间人攻击

中间人攻击(Man-in-the-Middle Attack, MITM)是一种由来已久的网络入侵手段.

如 SMB 会话劫持、DNS 欺骗等攻击都是典型的MITM攻击。

简而言之,所谓的MITM攻击就是通过拦截正常的网络通信数据,并进行数据篡改和嗅探来达到攻击的目的,而通信的双方却毫不知情。

防范

- 确保当前所访问的网站使用了HTTPS

- 如果是一个网站管理员,应当执行HSTS协议(HTTP严格传输安全协议)

- 不用公共WI-FI上发送敏感数据

- 如果网站用了SSL,确保禁用了不安全的SSL/TLS协议

- 不要点击恶意链接或电子邮件

CSRF、SSRF和重放攻击有什么区别?

- CSRF是跨站请求伪造攻击,由客户端发起

- SSRF是服务器端请求伪造,由服务器发起

- 重放攻击是将截获的数据包进行重放,达到身份认证等目的

XSS和CSRF区别

一个是盗取cookie、一个是利用cookie。xss其实也算是注入的一种,只不过属于html/js注入,注入类漏洞的都是没有对用户输入输出进行安全处理导致的。而csrf的话更有一种隐藏在黑暗中的刺客的感觉,而且是借刀杀人的那种,这里借的刀就是用户的会话状态(或者说cookie?),举一个例子,比如你请求了一个带有csrf漏洞的普通页面,可能这个页面中就有这么一段代码这段代码就悄悄地去请求了你的博客(www.xxx.com),并且删除了id为2的文章。

XSS是利用站内的信任用户,盗取cookie;CSRF通过伪装成受信任用户请求受信任的网站。

.htacess利用

检测验证码绕过漏洞验证码绕过

验证码不变(等于没有验证码),验证码位数太少且规律简单,这样可以通过爆破突破,还有一种就是短信验证码特有的逻辑漏洞,即使直接把短信验证码返回到响应中。

常见web容器

WebLogic

WebSphere

JBoss

Tomcat

IIS

Apache

Nginx

常见中间件漏洞

1.IIS

文件当做asp文件解析

1、PUT 漏洞

2、短文件名猜解

3、远程代码执行

4、解析漏洞

2.Apache

一个文件可以拥有多个扩展名,从右到左开始判断解析,如果最右侧扩展名不可识别,就继续往左判断,知道判断到文件名为止 1.php.xxx、1.php.qqq.xxx文件是可以执行的

1、解析漏洞

2、目录遍历

3.Nginx

1、文件解析

把图片当成php解析

2、目录遍历

3、CRLF注入

4、目录穿越

4.Tomcat

1、远程代码执行

2、war 后门文件部署

5.jBoss

1、反序列化漏洞

2、war 后门文件部署

6.WebLogic

1、反序列化漏洞

2、SSRF

3、任意文件上传

4、war 后门文件部署

7.其它中间件相关漏洞

1、FastCGI 未授权访问、任意命令执行

2、PHPCGI 远程代码执行

常见linux命令

Linux常用命令

实用技能:60个常用的Linux命令

windows网络命令:ping、ipconfig、tracert、netstat、arp(附ubuntu)

反序列化

序列化:将php中对象、类、数组、变量、匿名函数等,转化为字符串 方便保存到数据库或者文件中(将状态信息保存为字符串)

反序列化: 将字符串保存为状态信息,unserialize()函数

python框架漏洞

flask的模板注入: 模板注入和常见Web注入的成因一样,也是服务端接收了用户的输入,将其作为 Web 应用模板内容的一部分,在进行目标编译渲染的过程中,执行了用户插入的恶意内容,因而可能导致了敏感信息泄露、代码执行、GetShell 等问题。 模板字符串中字符串拼接或替换可能会导致敏感信息泄露,获取变量值 如果开发者在flask使用字符串格式化,来将用户输入动态地加入到模板字符串中,而不是通过render_template_string函数,该函数不会对输入进行实体转义将URL传递进入模板内容当中,会导致xss的产生。 还可以利用模板中html标签属性字段绕过xss过滤。

Django出现过目录遍历漏洞

python

爬虫、个人博客、pyqt5、算法

Python爬虫面试总结

常见的Python反爬方式有哪些

Python面试1-49题汇总

Session和Cookie区别

1、cookie数据存放在客户的浏览器上,session数据放在服务器上。

2、cookie不是很安全,别人可以分析存放在本地的COOKIE并进行COOKIE欺骗

考虑到安全应当使用session。

3、session会在一定时间内保存在服务器上。当访问增多,会比较占用你服务器的性能

考虑到减轻服务器性能方面,应当使用COOKIE。

4、单个cookie保存的数据不能超过4K,很多浏览器都限制一个站点最多保存20个cookie。

5、所以个人建议:

将登陆信息等重要信息存放为SESSION

其他信息如果需要保留,可以放在COOKIE中

HTTP与HTTPS的区别

1、https协议需要到ca申请证书,一般免费证书较少,因而需要一定费用。

2、http是超文本传输协议,信息是明文传输,https则是具有安全性的ssl加密传输协议。

3、http和https使用的是完全不同的连接方式,用的端口也不一样,前者是80,后者是443。

4、http的连接很简单,是无状态的;HTTPS协议是由SSL+HTTP协议构建的可进行加密传输、身份认证的网络协议,比http协议安全。