windows创建隐藏用户

简介

通过实验,你将了解如何使用不同的方法在Windows系统中隐藏用户,同时也应该认识到这样的操作可能会对系统的稳定性和安全性产生影响。这个实验有助于深入理解Windows用户管理和访问控制的一些方面。

目录

实验步骤

1.创建隐藏用户

2.提升用户权限

3.操作注册表,实现隐藏用户

4.激活隐藏用户

防御方法

实验目的

探索在Windows操作系统中如何隐藏用户帐户,以及了解对系统安全性和用户访问控制的潜在影响。

实验环境

| 主机 | IP地址 |

| win7虚拟机 | 172.16.32.199 |

实验原理

利用注册表中的键值将创建的用户伪装成管理员隐藏用户。

实验步骤

1.创建隐藏用户

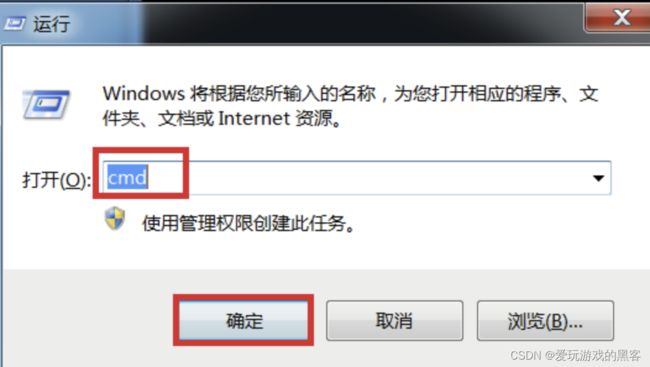

执行以下命令【Win+r】-【cmd】-【回车】

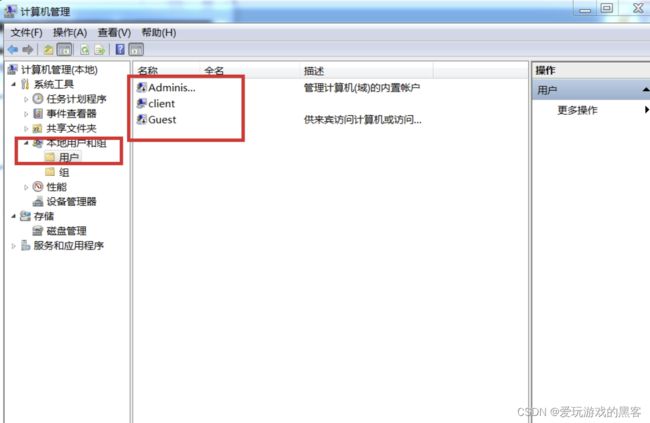

输入以下命令,会显示本地有哪些用户。也可以使用GUI模式来查看。

net user点击【计算机】右键-【管理】-选择【本地用户和组】-【用户】就能看到本地用户了。

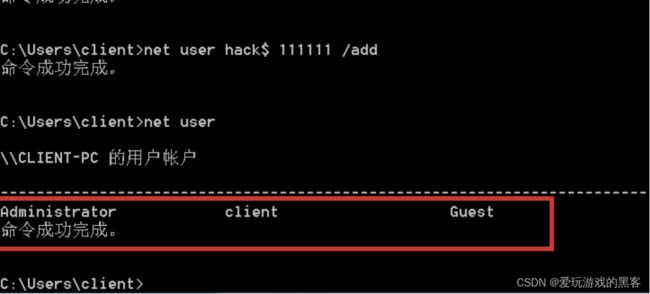

接下来使用以下命令创建隐藏用户。

Net user +用户名$ +密码 /add

#比如

Net user hack$ 111111 /add在计算机管理中刷新用户就能看到刚刚创建的用户了。也可以在命令行中查看用户信息。

可以发现在命令行中成功隐藏了,但计算机管理里的用户菜单里还是会显示。

虽然大部分人还是会去看通过非命令得出的结果,但为了更谨慎一些,还是得进一步隐藏。

2.提升用户权限

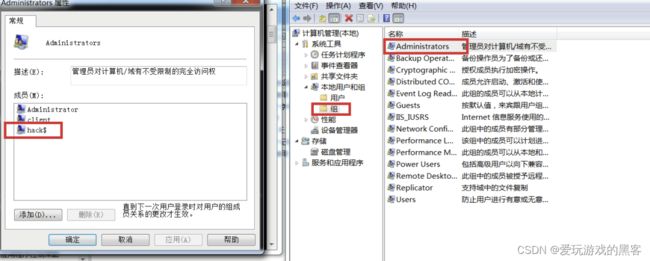

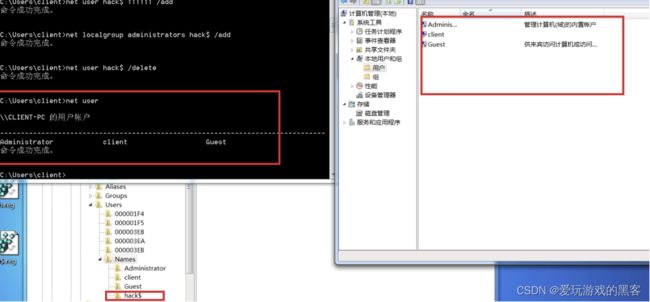

在cmd中输入以下命令,将隐藏用户添加到管理员组。

Net localgroup administrators hack$ /add在【计算机管理】-【本地用户和组】-【组】-【Administrators】查看,发现hack¥被添加进去了。如图所示。

3.操作注册表,实现隐藏用户

执行以下命令【Win+r】-【regedit】打开注册表。

鼠标点击【HKEY_LOCAL_MACHINE】-【SAM】-【SAM】-【权限】

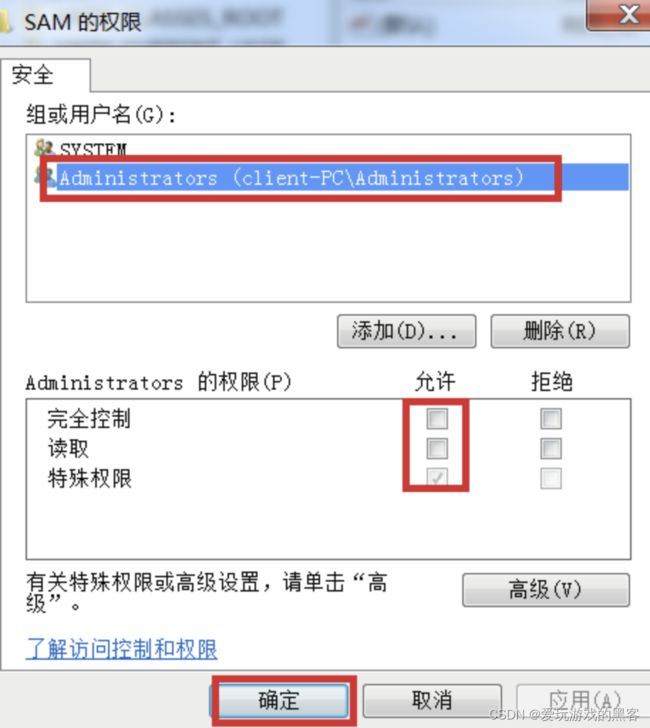

点击【Administrators】-勾选【完全控制】,【读取】的允许那几个框。点击【确定】

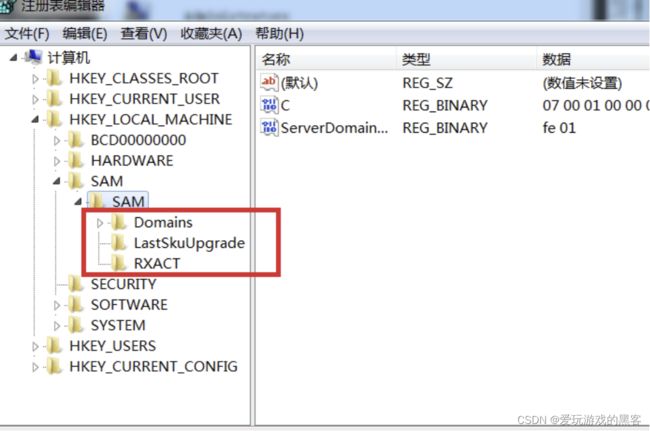

然后重新打开注册表。

就可以看到SAM底下的子目录了。

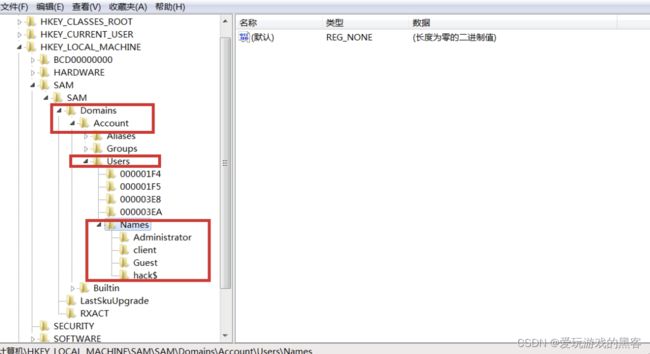

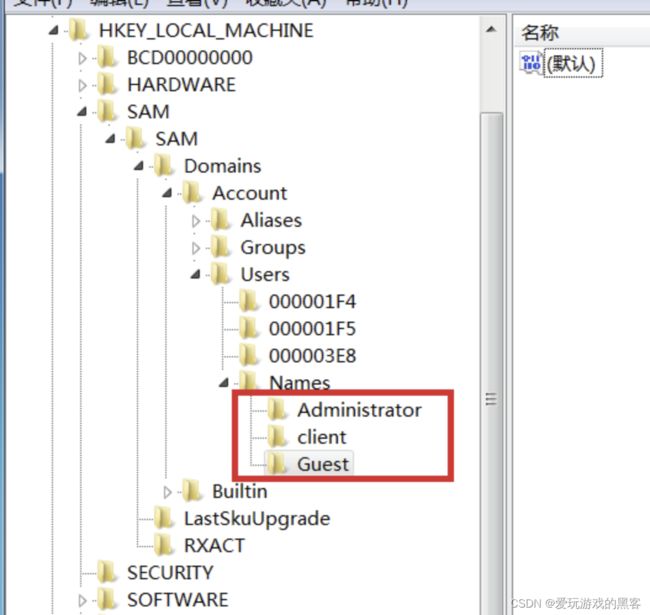

点击【SAM】-【SAM】-【Domains】-【Users】-【Names】就能看到目前系统存在的账号了。

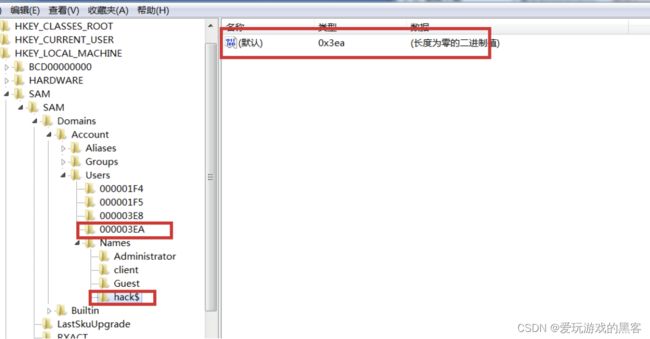

这里有几个值我们要关注一个是账户的类型例如:hack$的类型是0x3ea。这里的0x表示的是16进制后面的3ea则就表示账号的基本信息,我们进行账号隐藏的关键点就在于此。

点击hack$-查看类型值与上面的000003EA一样,即000003EA是hack$的账户信息。

同理,Administrator的账号信息为000001F4。

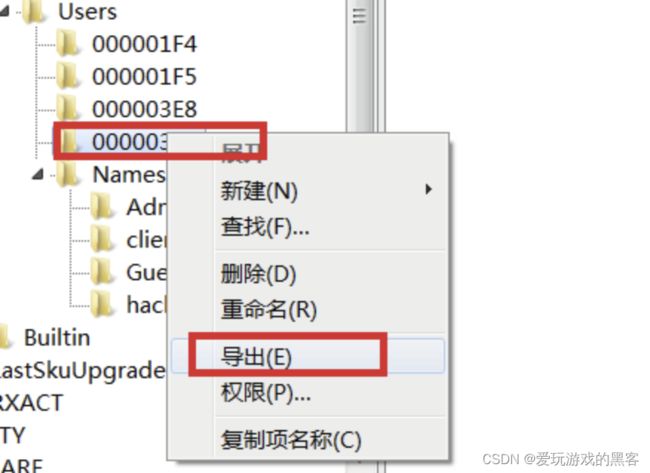

把000001F4和000003EA右键导出。

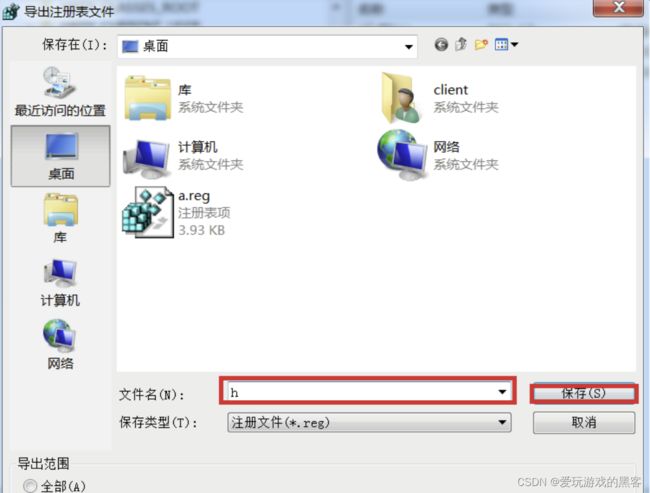

命名,保存。我这里Hack$的名字为h.reg,administrator的名字为a.reg。

导出hack$文件夹。

再导出【names】-【hack$】的注册信息。

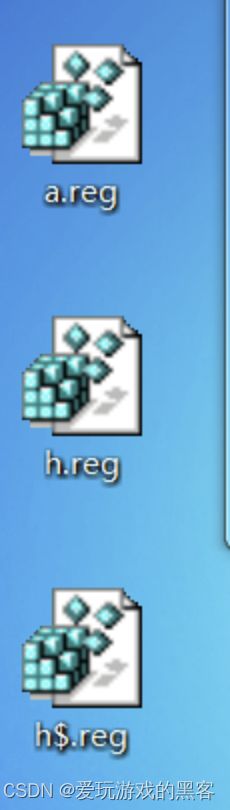

a.reg是administrator对应的user信息。

h.reg 是hack$对应的user信息。

h$.reg是hack$对应的names信息。

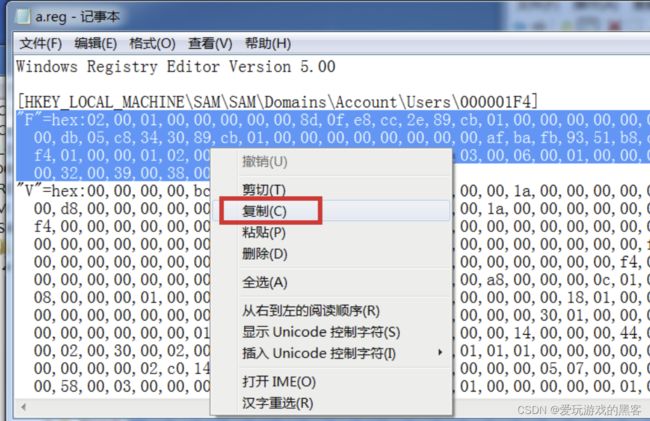

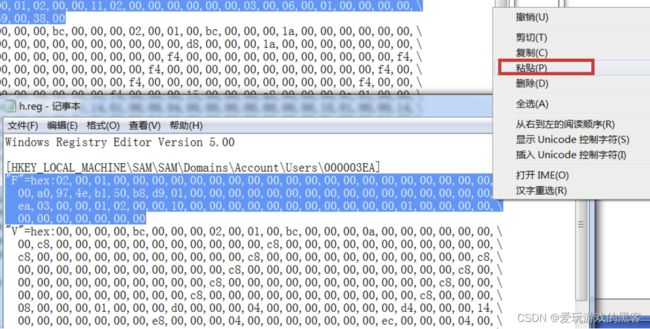

点击a.reg【右键】-【编辑】

F表示用户信息。V表示权限信息。

因为administrator和hack$都在一个组里,所以权限值是相同的。要做的是把administrator的用户信息替换到hack$的用户信息上就可以了。

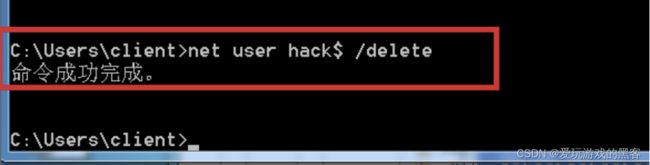

然后删除hack$用户。

如图所示,注册表和计算机管理的用户里都找不到hack$用户。

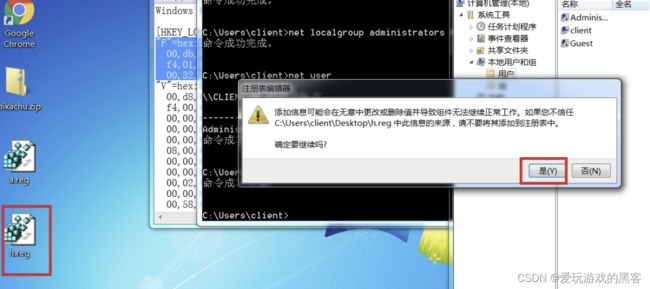

接下来要做的是,使用注册表重新导入hack$用户。

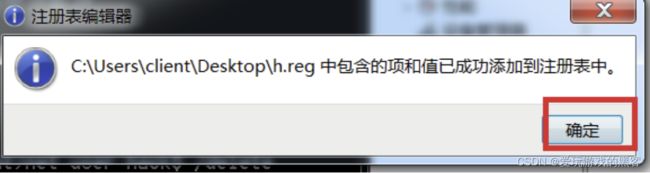

双击刚才编辑号的h.reg。

然后双击h$.reg。

如此下来,查看用户信息。

在cmd里查看,没有hack$的信息。在【计算机管理】-【用户】查看,也没有。但在注册表里是有的。

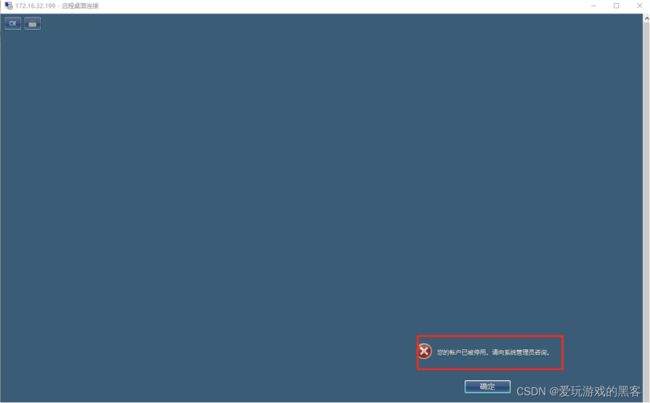

我们来尝试一下远程登录。提示账户被禁用。

4.激活隐藏用户

输入命令,

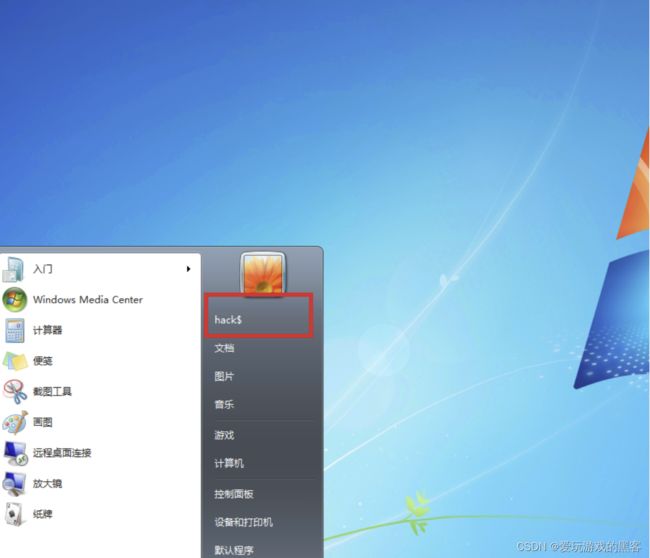

Net user hack$ /active:yes再次尝试登录,登陆成功。

防御方法

要防御账号隐藏和保护系统的安全性,可以考虑以下几种措施:

(1)强化访问控制:限制用户账户的权限,并严格控制对敏感操作和系统资源的访问。使用最小特权原则,确保每个用户只拥有执行其工作所需的最低权限级别。也得做好网络的访问控制,把IP控制在最小的范围上。

(2)定期审查用户账户:定期审查系统中的用户账户,检查是否存在未授权或异常活动的账户。禁用或删除不需要的账户,包括隐藏的账户。

(3)安全配置审查:审查系统配置和安全设置,确保启用了适当的安全功能,例如 User Account Control (UAC)、防火墙和安全策略等。

(4)更新和补丁管理:及时安装系统和应用程序的安全更新和补丁程序,以修复已知的漏洞和安全弱点。

(5)强密码策略:要求用户使用强密码,并定期更换密码。密码应该是至少8个字符,包括字母、数字和特殊符号的组合。

(6)多因素身份验证:使用多因素身份验证,结合密码和其他身份验证方法,如指纹、硬件令牌或二次验证应用程序等。

(7)安全意识培训:为用户提供有关安全最佳实践和恶意行为的培训,以提高他们的安全意识,避免受到钓鱼、社会工程和其他诈骗手段的影响。

(8)安全监测和日志记录:启用安全监测和日志记录,监视系统的活动并及时检测异常或可疑的行为。定期审查日志以发现潜在的安全问题。

(9)使用安全软件:安装和更新可靠的防病毒软件、防火墙和恶意软件检测工具,以增加系统的安全性。