《数据安全能力成熟度模型》实践指南02:数据采集管理

2019年8月30日,《信息安全技术数据安全能力成熟度模型》(GB/T 37988-2019)简称DSMM(Data Security Maturity Model)正式成为国标对外发布,并已于2020年3月起正式实施。

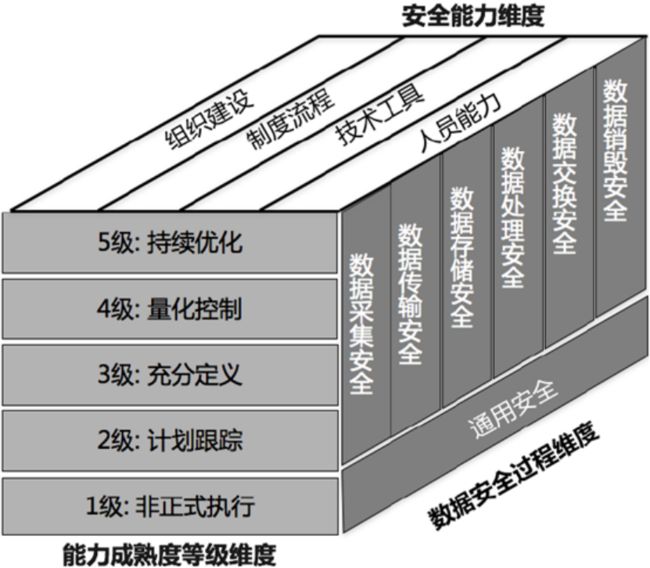

DSMM将数据按照其生命周期分阶段采用不同的能力评估等级,分为数据采集安全、数据传输安全、数据存储安全、数据处理安全、数据交换安全、数据销毁安全六个阶段。DSMM从组织建设、制度流程、技术工具、人员能力四个安全能力维度的建设进行综合考量。DSMM将数据安全成熟度划分成了1-5个等级,依次为非正式执行级、计划跟踪级、充分定义级、量化控制级、持续优化级,形成一个三维立体模型,全方面对数据安全进行能力建设。

DSMM三维立体模型

在此基础上,DSMM将上述6个生命周期进一步细分,划分出30个过程域。这30个过程域分别分布在数据生命周期的6个阶段,部分过程域贯穿于整个数据生命周期。

数据生命周期安全过程域

随着《中华人民共和国数据安全法(草案)》的公布,后续DSMM很可能会成为该法案的具体落地标准和衡量指标,对于中国企业而言,以DSMM为数据安全治理思路方案选型,可以更好的实现数据安全治理的制度合规。

本系列文将以DSMM数据安全治理思路为依托,针对上述各过程域,基于充分定义级视角(3级),提供数据安全建设实践建议,本文作为本系列第二篇文章,将介绍数据采集安全阶段的数据采集安全管理过程域(PA02)。

01定义

数据采集安全管理,DSMM官方描述定义为在采集外部客户、合作伙伴等相关方数据的过程中,组织应明确采集数据的目的和用途,确保满足数据源的真实性、有效性利最少够用等原则要求,并明确数据采集渠道、规范数据格式以及相关的流程和方式,从而保证数据采集的合规性、正当性、一致性。

DSMM标准在充分定义级对数据采集安全管理要求如下:

组织建设

组织应设立数据采集安全管理的岗位和人员,负责制定相关的数据采集安全管理的制度,推动相关要求、流程的落地,并对具体业务或项目的风险评估提供咨询和支持。

制度流程

1)应明确组织的数据采集原则,定义业务的数据采集流程和方法;

2)应明确数据采集的渠道及外部数据源,并对外部数据源的合法性进行确认;

3)应明确数据采集范围、数量和频度,确保不收集与提供服务无关的个人信息和重要数据;

4)应明确组织数据采集的风险评估流程,针对采集的数据源、频度、渠道、方式、数据范围和类型进行风险评估;

5)应明确数据采集过程中个人信息和重要数据的知悉范围和需要采取的控制措施,确保采集过程中的个人信息和重要数据不被泄漏;

6)应明确自动化采集数据的范围。

技术工具

1)应依据统一的数据采集流程建设数据采集相关的工具,以保证组织数据采集流程实现的一致性,同时相关系统应具备详细的日志记录功能,确保数据采集授权过程的完整记录;

2)应采取技术手段保证数据采集过程中个人信息和重要数据不被泄漏。

人员能力

负责该项工作的人员应能够充分理解数据采集的法律要求、安全和业务需求,并能够根据组织的业务提出针对性的解决方案。

02实践指南

组织建设

组织机构在条件允许的情况下可以设立两个数据采集安全团队,其中一个团队为数据采集安全管理团队,主要负责为公司制定整体的数据采集安全合规管理制度,同时推动相关要求、制度、流程的真正落地;另一个数据采集安全团队为数据采集风险评估团队,主要负责为公司的业务部门提供针对不同业务或项目场景的数据安全评估服务支持,并制定相应的改进方案。

理论上数据采集安全管理团队应该提供对数据采集风险评估团队的咨询和支持,但若是组织机构没有设立两个数据采集安全团队的条件,可以将两个团队的职责合并在一起,仅仅只设立一个数据采集安全团队,既负责制定合规制度、又负责提供对项目的风险评估服务。

人员能力

针对该项工作的相关人员,需要熟悉国家网络安全法律法规以及组织机构所属行业的政策和监管要求,在采集数据的过程中严格按照《网络安全法》、《个人信息安全规范》等相关国家法律法规和行业规范执行,同时还需要相关人员熟悉组织机构的业务特征,了解业务线的政策方向和战略调整,具备良好的数据采集安全风险意识,能够根据组织机构内不同的业务场景提出针对性的风险评估报告以及相应解决方案,能够确保项目实施过程中的数据分析能够顺利有序地进行。

落地执行性确认

针对组织建设和对应人员能力的实际落地执行性确认,可通过内部审计、外部审计等形式以调研访谈、问卷调查、流程观察、文件调阅、技术检测等多种方式实现。

制度流程

1)基本原则

进行数据采集活动时,应遵循合法、正当、必要的原则,具体包括:

❖ 权责一致——采取技术和其他必要的措施保障个人数据和重要数据的安全,对数据处理活动,对数据主体合法权益造成的损害承担责任;

❖ 目的明确——具有明确、清晰、具体的信息处理目的;

❖ 选择同意——向数据主体明示信息处理目的、方式、范围等规则,征求其授权同意;

❖ 最小必要——只处理满足数据主体授权同意的目的所需的最少数据类型和数量。目的达成后,应及时删除所采集的数据;

❖ 公开透明——以明确、易懂和合理的方式公开处理数据的范围、目的、规则等,并接受外部监督;

❖ 确保安全——具备所面临过的安全风险相匹配的安全能力,并采取足够的管理措施和技术手段,保护数据的保密性、完整性、可用性;

❖ 主体参与——向数据主体提供能够查询、更正、删除其信息,以及撤回授权同意、注销账户、投诉等方法。

2)数据采集源

大数据采集主要有4种来源:

❖ 管理信息系统:管理信息系统是指企业、机关内部的信息系统,如事务处理系统、办公室自动化系统,主要用于经营和管理,为特定用户的工作和业务提供支持。数据的产生既有终端用户的始输入,又有系统的二次加工处理。系统的组织结构是专用的,数据通常是结构化的。

❖ Web信息系统:Web信息系统包括互联网中的各种信息系统,如社交网站、社会媒体、系统引擎等,主要用于构造虚拟的信息空间,为广大用户提供信息服务和社交服务。系统的组织结构是开放式的,大部分数据是半结构化或者无结构的。数据的产生者主要是在线用户。

❖ 物理信息系统:物理信息系统是指关于各种物理对象和物理过程的信息系统,如实时监控、实时检测,主要用户生产调度、过程控制、现场指挥、环境保护等。系统的组织结构是封闭的,数据由各种嵌入式传感设备产生,可以是关于物理、化学、生物等性质和状态的基本测量值,也可以是关于行为和状态的音频、视频等多媒体数据。

❖ 科学实验系统:科学实验系统实际上也属于物理信息系统,但其实验环境是预先设定的,主要用于学术研究等,数据是有选择的、可控的,有时可能是人工模拟生成的仿真数据。数据往往具有不同的形式。

3)数据采集方式

数据采集的目的是获得数据,数据采集的方式包括但不限于:

❖ 网络数据采集;

❖ 系统日志采集;

❖ 其他数据采集。

4)数据采集周期

数据采集周期可根据数据状态分为以下两种:

❖ 对于实时检测数据,应按照实际工作条件制定数据采集周期。例如系统连续进行10次采集,10次采集时间的平均值作为系统的数据采集周期;

❖ 对于系统生产基础数据采用固定期限加动态调整的方式进行采集。例如变化不大的数据信息采集周期可为6个月,涉及数据信息变动的调整的可根据需要动态调整。

5)数据采集法律要求

采集的数据及采集过程严格按照《网络安全法》、《个人信息安全规范》等相关国家法律法规和行业规范执行。

6)数据采集安全策略

组织开展数据采集活动的过程中应遵循如下基本要求,确保采集过程中的个人信息和重要数据不被泄露:

❖ 定义采集数据的目的和用途,明确数据来源、采集方式、采集范围等内容,并制定标准的采集模板、数据采集方法、策略和规范;

❖ 遵循合规原则,确保数据采集的合法性、正当性和必要性;

❖ 设置专人负责信息生产或提供者的数据审核和采集工作;

❖ 对于初次采集的数据,需采用人工与技术相结合的方式进行数据采集,并根据数据的来源、类型或重要程度进行分类;

❖ 最小化采集数据,仅需要完成必须工作即可,确保不收集与提供服务无关的个人信息和重要数据;

❖ 对采集的数据进行合理化存储,依据数据的使用状态进行及时销毁处理;

❖ 对采集的数据进行分级分类标识,并对不同类的级别的数据实施相应的安全管理策略和保障措施,对数据采集环境、设施和技术采取必要的安全管理措施。

7)数据采集风险流程评估

在对数据进行采集的过程中,应组织风险评估小组,对采集过程进行风险评估,评估内容包括但不限于合规安全性、技术安全性等。

8)技术工具简述

针对数据采集和数据防泄漏,目前均有多种解决方案。数据采集根据采集的数据类型和数据源不同,也会有不同的技术工具。目前主要有三类数据:数据库数据、网络数据、系统日志数据,根据数据类型的不同,主要有三类数据采集系统。数据防泄漏目前主要有数据加密技术、权限管控技术及基于内容深度识别的通道防护技术。

数据采集系统

1)数据库采集系统

❖ 在政府、企业、高校中,目前绝大部分业务相关的数据都采用结构化的方式保存在后端的数据库系统中,数据库系统主要包含2大块,一块是关系型数据库,如oracle、sql server、mysql。另一块是非关系型数据库如mongodb,redis。针对此种源数据,主要有3种实现数据采集的方式:直接数据源同步、生成数据文件同步、数据库日志同步。

2)网络数据采集

❖ 通过网络爬虫或网站公开API等方式从网站上获取数据信息的过程。

3)系统日志采集

❖ 不管是业务系统、操作系统、数据库系统每天都会产生大量的日志数据,针对此类日志,目前有多款开源工具可实现数据采集功能,如Hadoop的Chukwa、Cloudera的Flume、Facebook的Scribe等,这些工具均采用分布式架构,能满足每秒数百兆字节的日志数据的采集和传输需求。

数据防泄漏技术

1)数据加密技术

❖ 数据加密包含磁盘加密、文件加密、透明文档加解密等技术路线,目前以透明文档加解密最为常见。

2)权限管控技术

❖ 数字权限管理(Digital Right Management,

DRM)是通过设置特定的安全策略,在敏感数据文件生成、存储、传输的瞬态实现自动化保护,以及通过条件访问控制策略防止敏感数据非法复制、泄漏和扩散等操作。

3)基于内容深度识别的通道防护技术

❖ 基于内容的数据防泄漏(Data Loss Prevention,DLP)概念最早源自国外,是一种以不影响用户正常业务为目的,对企业内部敏感数据外发进行综合防护的技术手段。

受限于篇幅,此处技术工具不进行进一步展开,下图为数据采集安全管理的技术工具进行数据采集作业的基本流程图。

数据采集流程图