ctfshow 信息搜集 刷题记录

目录

web1.

web2.

web3.

web4.

web5.

web6.

web7.

web8.

web9.

web10.

web11.

web12.

web13.

web14.

web15.

web16.

web17.

web18.

web19.

web20.

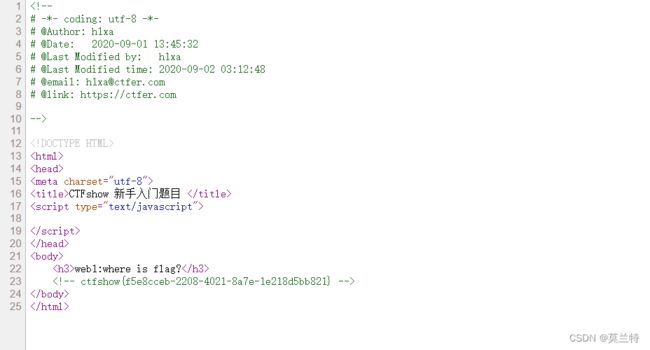

web1.

查看源码,发现flag.

web2.

先查看源码,然后发现flag。

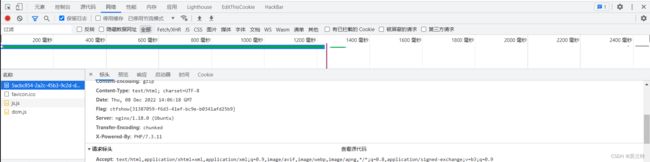

web3.

查看源码没发现flag,于是尝试扫了下后台,没发现隐藏文件,就抓个包看看,结果发现了flag。

web4.

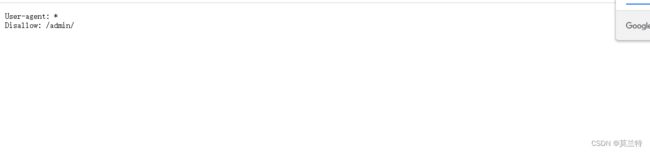

尝试了下查看源码和抓包,没发现flag,于是去看了下robots协议,这个协议是爬虫得一个协议,就是告诉爬取者,哪些可以爬,哪些不可以爬。

找到一个很像flag得php文件。

web5.

这个题确实看不懂提示,说什么phps源码泄露,但是我扫了下后台,没发现什么文件,然后看了wp,是index.phps。确实学到了这个新东西。

访问index.phps会自动下载一个文件,然后访问,就可以看到flag。

![]()

web6.

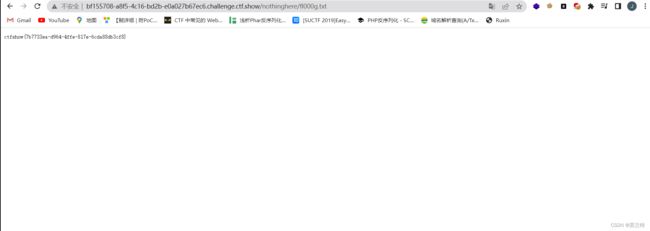

题目名给了个提示,解压源码,然后就尝试访问www.zip看看,结果自动下载了压缩包,压缩后,

访问fl000g.txt拿到flag

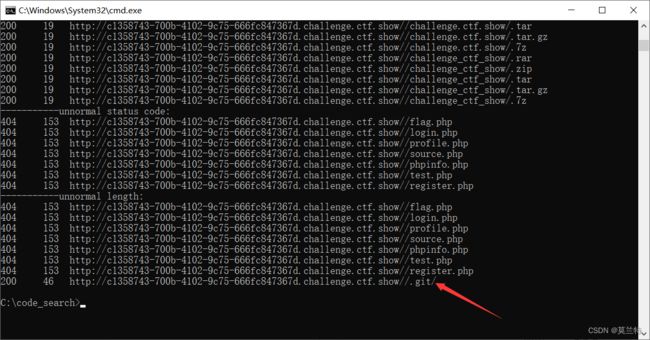

web7.

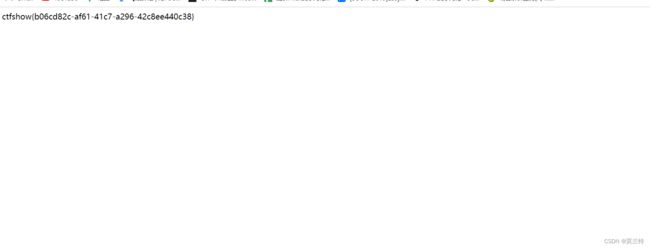

发现是git泄露,然后访问,就可以拿到flag.

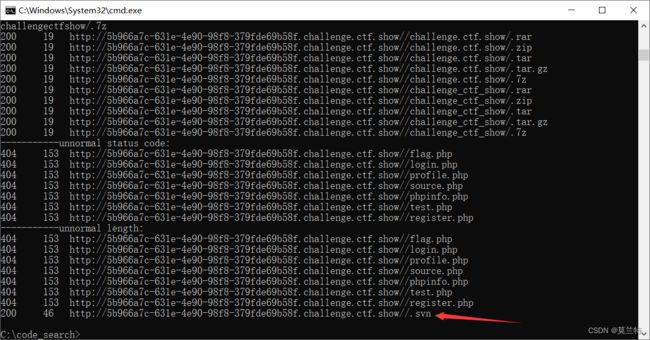

web8.

是个svn泄露,然后访问,拿到flag

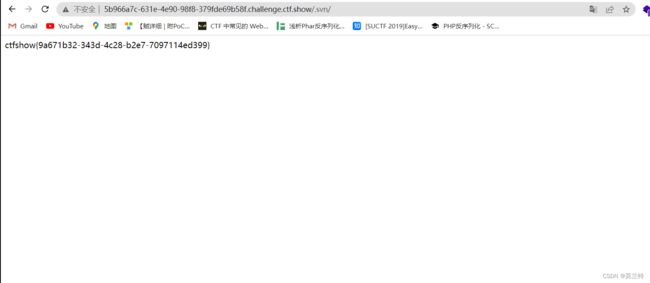

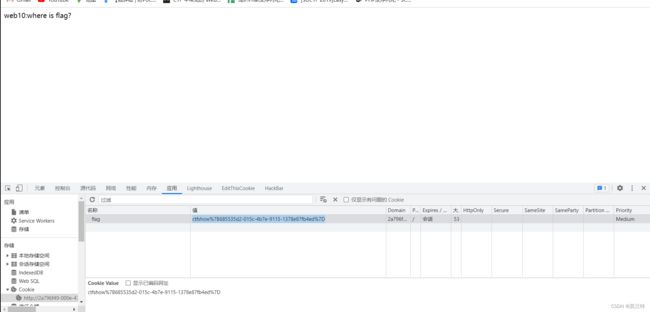

web9.

又是常规扫后台,发现个文件泄露,访问就会把文件下载下来,然后访问就能拿到flag.

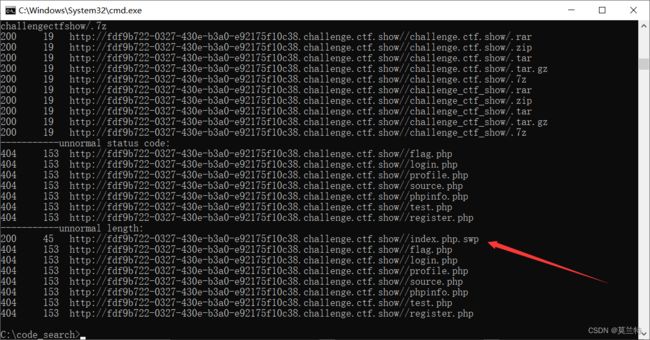

web10.

题目说了cookie,访问下cookie,发现了flag.

web11.

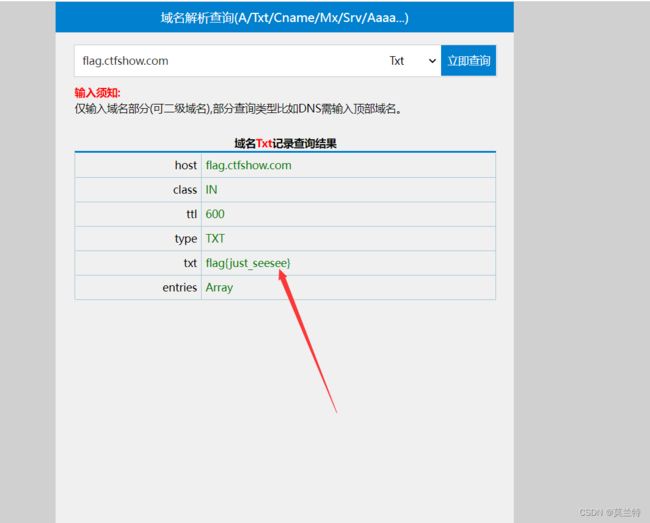

根据提示说域名里面有东西,就是利用域名查询网站来查询,然后查到flag.

web12.

先扫一下后台,发现有个robots.txt文件,然后访问,给了个/admin,然后访问出现了登录框

然后提示说密码是网站公开信息

试了一下这个,发现flag。

web13.

这道题确实有点狗,点了半天,找了半天没找到任何东西,任何去看了下wp,发现是藏在

然后点进去发现给了账号和密码 还有登录网站。

这个your-domain的意思是自己的域名,这里是ctfshow的域名。

按照步骤登录访问就能拿到flag.

web14.

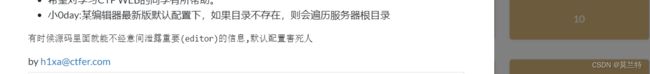

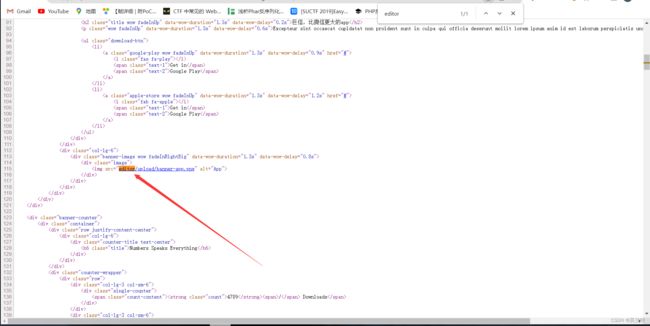

这道题学到了一个editor,也是看了下别人的wp才了解这题是咋做的。

给了个提示,然后我们就得去查看源码,查找editor.

找到了,去访问看看。

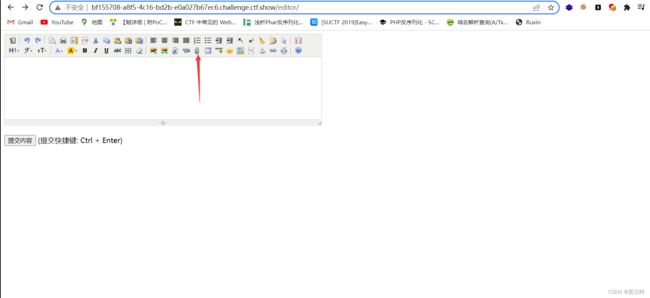

在这个里面可以查看网站的整个根目录,然后在tmp里发现flag的路径。

最后拿到flag

/editor/attached/file/tmp/html/nothinghere/fl000g.txt

这个不能访问的原因是这个是这个服务器的绝对路径,只能在那台服务器上访问,我们得访问的话得用相对路径,就是

/nothinghere/fl000g.txt

web15.

新类型的题目,第一次见

输入admin找到一个登录后台,然后尝试那网站给的邮箱登录,发现密码错误,然后就尝试修改密码。

然后尝试去搜索网站给的邮箱qq,发现是西安的,然后就输入得到重置密码

然后利用新密码去登录,拿到flag.

web16.

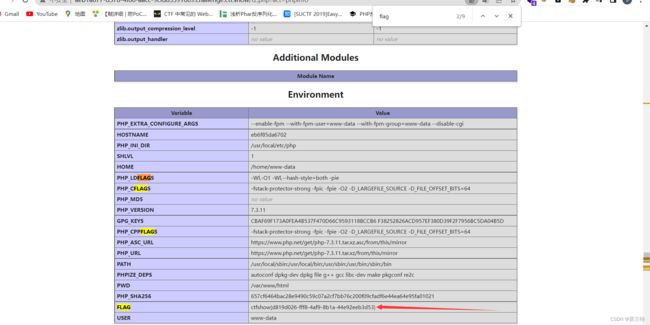

又是一个没听过的东西,php探针,就是先去访问默认探针的文件名(tz.php)

得到了这个玩意,进去找找看有没有发现什么东西

发现这里有个phpinfo可以点进去看。

然后查找flag,

拿到flag.

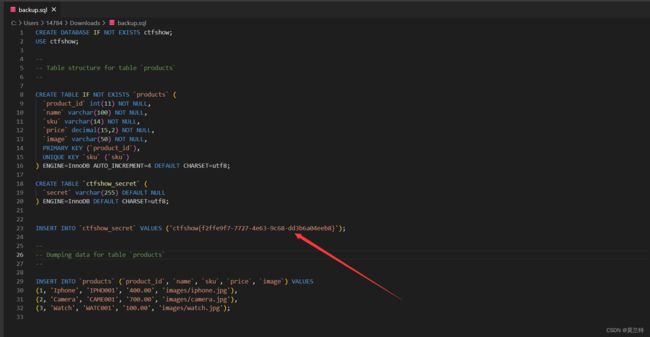

web17.

这个题我也是看别人的wp的才发现咋做的,因为就是自己的扫后台字典没有

backup.sql这个文件,而这道题就是这个文件泄露

访问后会自动下载一个文件,访问就能拿到flag。

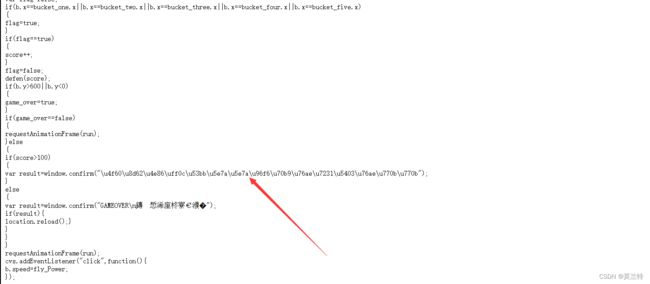

web18.

打开源码查看,发现一个js文件,打开查看

打开发现一个unicode编码,去解码得到(这里为什么知道是unicode编码的话,我是猜因为是/u开头的,所以猜测是unicode编码)

最后拿到flag.

web19.

查看源码发现一段php代码,然后根据提示post

最后拿到flag.

web20.

这是以前的一个漏洞,可以直接访问拿到数据库,实现脱裤。

最后用一个数据库连接工具连接,就能拿到flag.