(菜鸟自学)搭建虚拟渗透实验室——安装Kali Linux

安装Kali Linux

Kali Linux 是一种基于 Debian 的专为渗透测试和网络安全应用而设计的开源操作系统。它提供了广泛的渗透测试工具和安全审计工具,使安全专业人员和黑客可以评估和增强网络的安全性。

安装KaliLinux可参考我的另一篇文章《Kali Linux的下载安装以及基础配置》,本文主要讲Kali其他相关的一些配置。

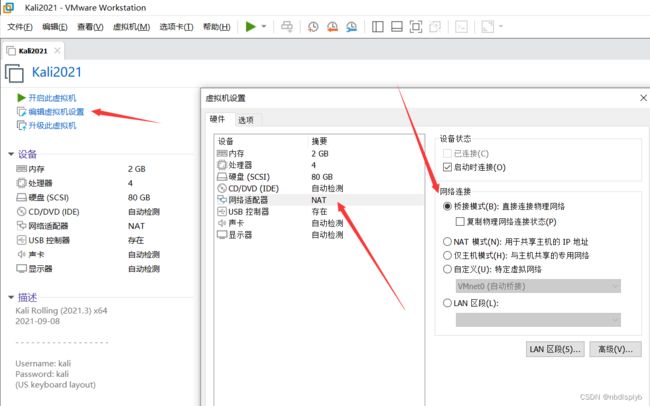

(一)网络配置

VMware 提供了三种网络模式,分别是桥接模式、NAT 模式和主机模式。

- 桥接模式(Bridged Mode):将虚拟机与物理网络连接在同一网段中,使得虚拟机可以与外部网络直接通信,就像一个独立的网络设备一样。虚拟机可以获得路由器分配的 IP 地址,并且可以访问 Internet 上的其他设备。

- NAT 模式(Network Address Translation):在这种模式下,虚拟机使用虚拟的 IP 地址与主机通信,而主机再通过 NAT 技术将虚拟机的数据包转发到外部网络。因此,虚拟机可以访问 Internet,但是外部网络无法直接访问虚拟机。

- 主机模式(Host-Only Mode):虚拟机只能与主机进行通信,而不能与外部网络通信。这种模式下,虚拟机和主机之间建立了一个专用的虚拟网络。虚拟机可以通过主机来访问 Internet,但是外部网络无法直接访问虚拟机。

总的来说,三种网络模式各有特点,可以根据实际需求选择适合的模式。桥接模式适合需要直接访问外部网络的情况,NAT 模式适合需要访问 Internet 的情况,主机模式适合需要建立私有网络的情况。

在默认情况下Kali Linux虚拟机的网络适配器会自动设为NAT模式。

下面我们需要更改网络适配器为桥接模式

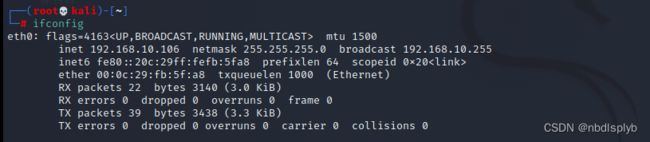

更改为桥接模式之后,Kali Linux应该能够通过网络自动获取IP地址

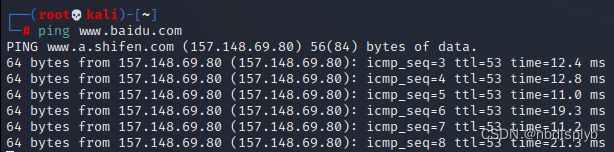

测试是否能够正常访问互联网

(二)安装Nessus

前往官网下载系统对应版本https://www.tenable.com/downloads/nessus

也可使用我下载的版本实验

查看下载

┌──(root㉿kali)-[/home/user/下载]

└─# ls -l |grep Nessus

-rw-r--r-- 1 root root 17099977 11月 2日 22:51 Nessus-10.6.2-ubuntu1404_amd64.deb

安装激活步骤

┌──(rootkali)-[~]

└─# dpkg -i Nessus-10.6.2-debian10_amd64.deb

(讀取資料庫 ... 目前共安裝了 268017 個檔案和目錄。)

正在準備解包 Nessus-10.6.2-debian10_amd64.deb……

Unpacking nessus (10.6.2) ...

設定 nessus (10.6.2) ...

HMAC : (Module_Integrity) : Pass

SHA1 : (KAT_Digest) : Pass

SHA2 : (KAT_Digest) : Pass

SHA3 : (KAT_Digest) : Pass

TDES : (KAT_Cipher) : Pass

AES_GCM : (KAT_Cipher) : Pass

AES_ECB_Decrypt : (KAT_Cipher) : Pass

RSA : (KAT_Signature) : RNG : (Continuous_RNG_Test) : Pass

Pass

ECDSA : (PCT_Signature) : Pass

ECDSA : (PCT_Signature) : Pass

DSA : (PCT_Signature) : Pass

TLS13_KDF_EXTRACT : (KAT_KDF) : Pass

TLS13_KDF_EXPAND : (KAT_KDF) : Pass

TLS12_PRF : (KAT_KDF) : Pass

PBKDF2 : (KAT_KDF) : Pass

SSHKDF : (KAT_KDF) : Pass

KBKDF : (KAT_KDF) : Pass

HKDF : (KAT_KDF) : Pass

SSKDF : (KAT_KDF) : Pass

X963KDF : (KAT_KDF) : Pass

X942KDF : (KAT_KDF) : Pass

HASH : (DRBG) : Pass

CTR : (DRBG) : Pass

HMAC : (DRBG) : Pass

DH : (KAT_KA) : Pass

ECDH : (KAT_KA) : Pass

RSA_Encrypt : (KAT_AsymmetricCipher) : Pass

RSA_Decrypt : (KAT_AsymmetricCipher) : Pass

RSA_Decrypt : (KAT_AsymmetricCipher) : Pass

INSTALL PASSED

Unpacking Nessus Scanner Core Components...

- You can start Nessus Scanner by typing /bin/systemctl start nessusd.service

- Then go to https://kali:8834/ to configure your scanner

下载的安装包可能因为网络的原因导致数据包缺失,安装会失败,务必确认下载的安装包是完整的,当然你也可以用我实验的这版本

安装完成后启动Nessus:systemctl start nessusd

┌──(rootkali)-[~]

└─# systemctl start nessusd

┌──(rootkali)-[~]

└─# systemctl status nessusd

● nessusd.service - The Nessus Vulnerability Scanner

Loaded: loaded (/lib/systemd/system/nessusd.service; disabled; vendor preset: disabled)

Active: active (running) since Sat 2023-11-04 09:35:03 EDT; 1min 6s ago

Main PID: 6024 (nessus-service)

Tasks: 16 (limit: 2285)

Memory: 173.9M

CPU: 32.357s

CGroup: /system.slice/nessusd.service

├─6024 /opt/nessus/sbin/nessus-service -q

└─6026 nessusd -q

启动后去往https://kali:8834/网址来进行配置扫描器

在浏览器中: https://kali:8834/ 或者 https://127.0.0.1:8834/

以下样图为我汉化翻译后的结果,便于理解,原图并非中文版

需要注册账号,具体详尽的步骤可见我上传的安装注册文档

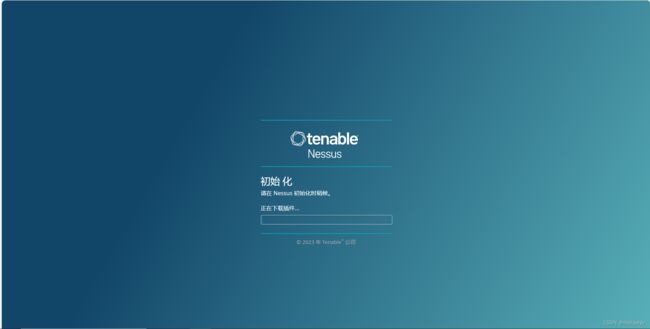

注册完登录账号会自动进入初始化,需要长时间的补丁下载过程,下载官方的脚本和库文件,需要等待一段长时间

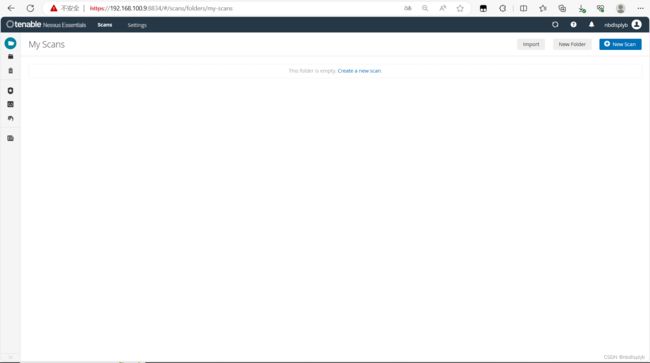

输入用户名密码登录即可

登录首页如下:

(三)安装其他软件

- Ming C编译器

Kali Linux 是一个基于 Debian 的 Linux 发行版,预装了大量的渗透测试和安全工具。在 Kali Linux 上安装 MinGW32 可以让你在 Linux 系统中编译 Windows 平台的程序。

以下是在 Kali Linux 上安装 MinGW32 的步骤:

-

打开终端:点击左上角的 Kali 图标,搜索 “Terminal” 并打开终端。

-

更新软件源:在终端中运行以下命令来更新软件源和系统包:

apt update && apt upgrade

- 安装 MinGW32:在终端中运行以下命令来安装 MinGW32:

apt-get -y install mingw-w64

这将安装完整的 MinGW32 工具链及其相关库和工具。

- 配置环境变量:打开你的 .bashrc 文件,可以使用任何文本编辑器,如 nano:

nano ~/.bashrc

- 在文件的末尾添加以下行来设置 MinGW32 的环境变量:

export PATH="/usr/i686-w64-mingw32/bin:$PATH"

保存并关闭文件。

- 使环境变量生效:在终端中运行以下命令来使环境变量立即生效:

source ~/.bashrc

- 验证安装:在终端中输入以下命令来验证 MinGW32 是否成功安装:

i686-w64-mingw32-gcc --version

如果成功安装,将显示 GCC 的版本信息。

现在你已经成功在 Kali Linux 上安装了 MinGW32,并可以使用它来编译和开发 Windows 平台的程序。

- Hyperion

此软件包包含用于 32 位可移植可执行文件的运行时加密器。它是一个参考实现,基于论文“Hyperion:实现 PE-Crypter”。本文描述了实现细节,其中不在此自述文件的范围之内。 加密器通过命令行启动,并对输入可执行文件进行加密 使用 AES-128。加密文件在启动时会自行解密(暴力破解 AES 密钥,这可能需要几秒钟),并生成用于调试的日志文件 目的。

如何安装:

apt-get -y install hyperion

- Veil-Evasion

Veil 是一种工具,旨在生成绕过 metasploit 的有效载荷 常见的防病毒解决方案。它取代了包装面纱规避。

如何安装:

apt-get -y install veil

- Ettercap

Ettercap 支持对许多协议进行主动和被动剖析 (甚至是加密的)并包括许多网络和主机功能分析。已建立的连接和过滤中的数据注入(将 或丢弃一个数据包)也是可能的,保持连接同步。

实现了许多嗅探模式,以实现强大而完整的 嗅探套件。可以在四种模式下进行嗅探:基于IP、基于MAC、 基于 ARP(全双工)和基于 PublicARP(半双工)。

Ettercap 还能够检测交换的 LAN,并使用操作系统 指纹(主动或被动)来查找 LAN 的几何形状。

此软件包包含通用支持文件、配置文件、 插件和文档。您还必须安装 ettercap-graphical 或 ettercap-text-only 用于实际启用的 GUI 或纯文本 ettercap 可执行文件。

如何安装:

apt-get -y install ettercap-common

安装完成你可以查看是否安装成功

┌──(rootkali)-[~]

└─# ettercap -v

ettercap 0.8.3.1 copyright 2001-2020 Ettercap Development Team

ettercap 0.8.3.1

打开/etc/ettercap/etter.conf 文件修改如下内容

15 [privs]

16 ec_uid = 0 # nobody is the default

17 ec_gid = 0 # nobody is the default

18

175 #---------------

176 # Linux

177 #---------------

178

179 redir_command_on = "iptables -t nat -A PREROUTING -i %iface -p tcp -d %destination --dport %port -j REDIRECT --to-port %rport"

180 redir_command_off = "iptables -t nat -D PREROUTING -i %iface -p tcp -d %destination --dport %port -j REDIRECT --to-port %rport"

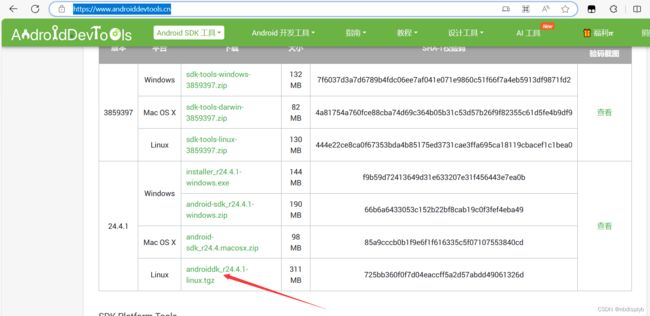

(四)安装Android模拟器

┌──(rootkali)-[~]

└─# tar -xf android-sdk_r24.4.1-linux.tar

- 进入解压后的文件夹调用tools/下的SDK管理器

┌──(rootkali)-[~/android-sdk-linux/tools]

└─# pwd

/root/android-sdk-linux/tools

┌──(rootkali)-[~/android-sdk-linux/tools]

└─# ./android

-

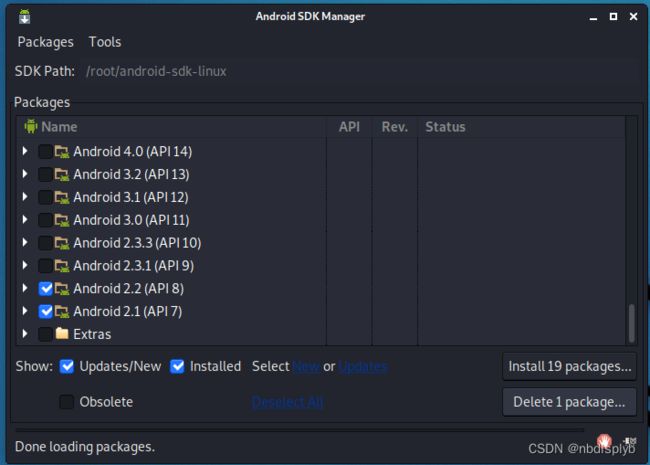

此时会出现Android SDK管理器的界面。

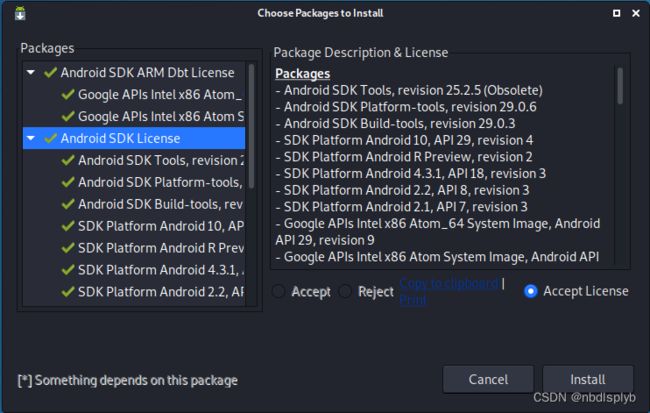

接下来,下载并升级Android SDK工具、Android SDK平台工具、Android4.3以及含有一些安全问题的Android 2.2、Android 2.1。勾选相应的选项框,在保持Updates/New和Installed选中的情况下点击Install packages按钮。在接收许可协议后,管理器将开始下载并安装选定的数据包,此过程一般来说比较漫长,请耐心等待。

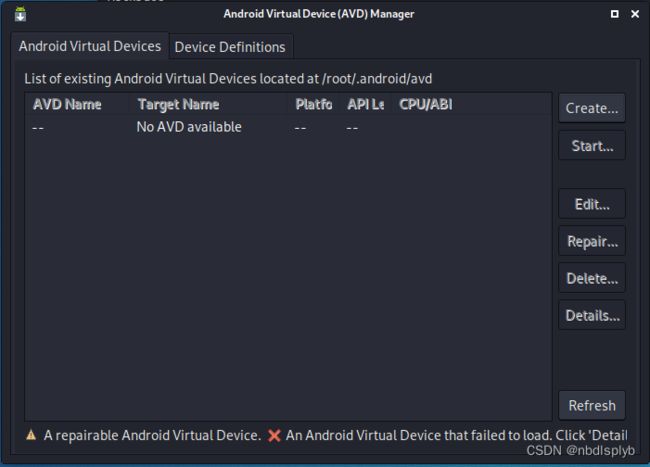

下面准备安装Android虚拟设备。打开Android SDK管理器并选择Tools——>Manage ADVs即可看见如下窗口。

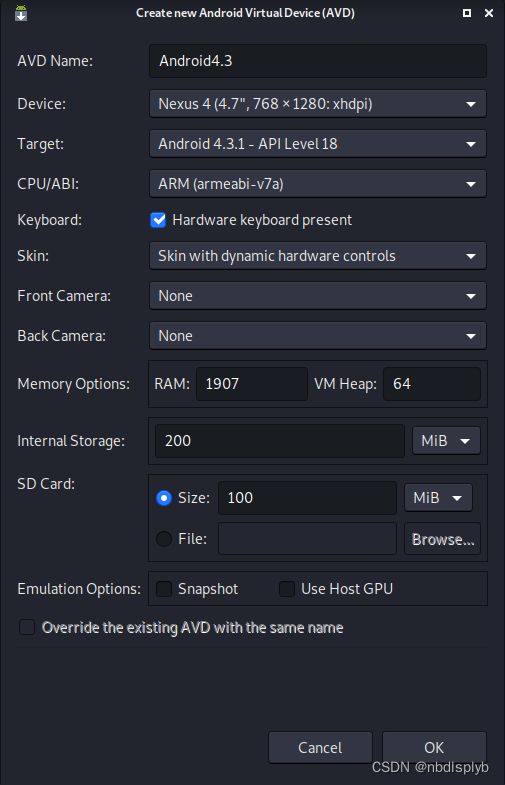

6.下面基于Android4.3/2.2/2.1系统各建立一套模拟器。

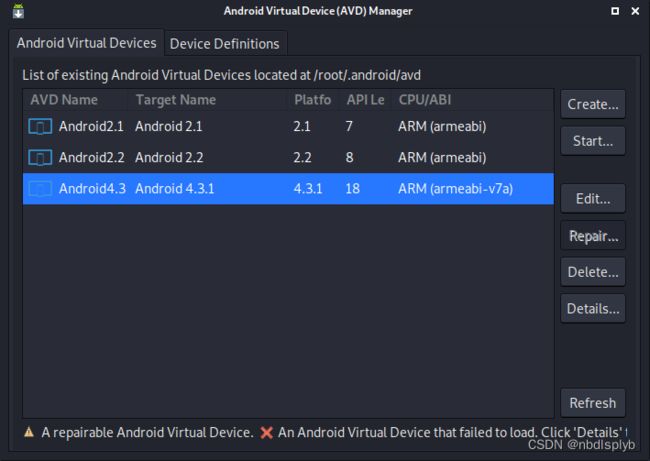

全部创建完成后管理器界面大致如下图

-

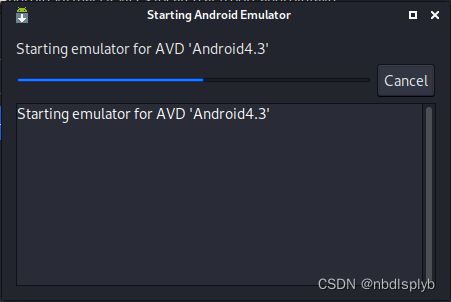

选中模拟器后单击Start按钮,在弹出的窗口中单击Launch,即可启动模拟器。

模拟器首次启动时间较长,待启动完成会发现与真正的Android设备没有什么差别。