Hack The Box - TIER 1 - Appointment Sequel Crocodile

Appointment

TASK 1

What does the acronym SQL stand for?

首字母缩写词 SQL 代表什么?

答案:Structured Query Language

TASK 2

What is one of the most common type of SQL vulnerabilities?

最常见的 SQL 漏洞类型之一是什么?

答案:SQL injection

TASK 3

What does PII stand for?

PII 代表什么?

答案:Personally Identifiable Information

TASK 4

What does the OWASP Top 10 list name the classification for this vulnerability?

OWASP 前 10 名列表将此漏洞的分类命名为什么?

答案:A03:2021-Injection

TASK 5

What service and version are running on port 80 of the target?

目标的 80 端口上正在运行什么服务和版本?

答案:Apache httpd 2.4.38 ((Debian))

TASK 6

What is the standard port used for the HTTPS protocol?

HTTPS 协议使用的标准端口是什么?

答案:443

TASK 7

What is one luck-based method of exploiting login pages?

利用登录页面的一种基于运气的方法是什么?

答案:brute-forcing

TASK 8

What is a folder called in web-application terminology?

什么是 Web 应用程序术语中的文件夹?

答案:directory

TASK 9

What response code is given for “Not Found” errors?

“未找到”错误的响应代码是什么?

答案:404

TASK 10

What switch do we use with Gobuster to specify we’re looking to discover directories, and not subdomains?

我们在 Gobuster 中使用什么开关来指定我们正在寻找目录而不是子域?

答案:dir

TASK 11

What symbol do we use to comment out parts of the code?

我们用什么符号来注释掉部分代码?

答案:#

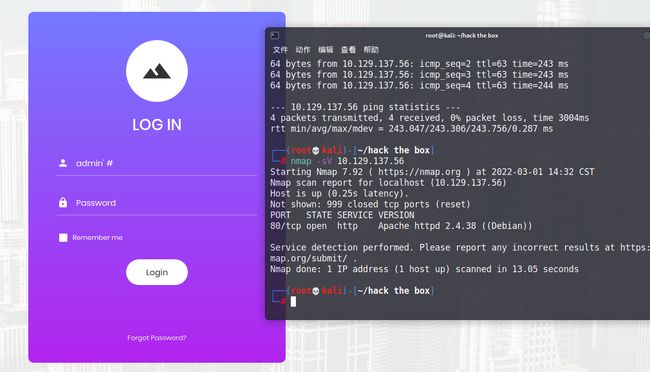

探测出80端口,直接访问ip,一个登录窗口,这个直接出了,万能密码就可以,admin' #,密码任意也可以

Sequel

TASK 1

What does the acronym SQL stand for?

首字母缩写词 SQL 代表什么?

答案:Structured Query Language

TASK 2

During our scan, which port running mysql do we find?

在我们的扫描过程中,我们找到了哪个运行 mysql 的端口?

答案:3306

TASK 3

What community-developed MySQL version is the target running?

目标运行的是哪个社区开发的 MySQL 版本?

答案:MariaDB

TASK 4

What switch do we need to use in order to specify a login username for the MySQL service?

我们需要使用什么命令来指定 MySQL 服务的登录用户名?

答案:-u

TASK 5

Which username allows us to log into MariaDB without providing a password?

哪个用户名允许我们在不提供密码的情况下登录 MariaDB?

答案:root

TASK 6

What symbol can we use to specify within the query that we want to display eveything inside a table?

我们可以使用什么符号在查询中指定要在表中显示所有内容?

答案:*

TASK 7

What symbol do we need to end each query with?

我们需要用什么符号来结束每个查询?

答案:;

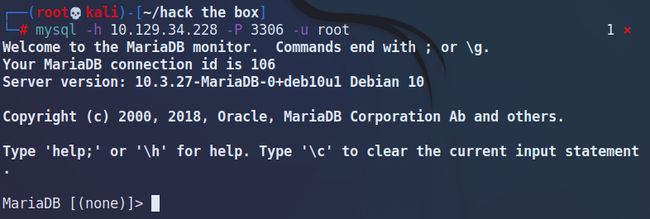

这个版本用nmap探测不到,连接上就可以看到是MariaDB,远程连接mysql命令:mysql -h IP -P 端口 -u 用户名 -p 密码,如果没有密码的话-p 密码可不写。

然后查看所有库,information_schema、mysql、performance_schema这三个库是MySQL的默认库,所以flag大概率在htb,进入htb,查看所有表,查询一下就看到了

Crocodile

TASK 1

What nmap scanning switch employs the use of default scripts during a scan?

什么 nmap 扫描开关在扫描期间使用默认脚本?

答案:-sC

TASK 2

What service version is found to be running on port 21?

发现什么服务版本在端口 21 上运行?

答案:vsftpd 3.0.3

TASK 3

What FTP code is returned to us for the “Anonymous FTP login allowed” message?

“允许匿名 FTP 登录”消息返回给我们的 FTP 代码是什么?

答案:230

TASK 4

What command can we use to download the files we find on the FTP server?

我们可以使用什么命令来下载我们在 FTP 服务器上找到的文件?

答案:get

TASK 5

What is one of the higher-privilege sounding usernames in the list we retrieved?

我们检索到的列表中听起来更高权限的用户名之一是什么?

答案:admin

TASK 6

What version of Apache HTTP Server is running on the target host?

目标主机上运行的是什么版本的 Apache HTTP Server?

答案:2.4.41

TASK 7

What is the name of a handy web site analysis plug-in we can install in our browser?

我们可以在浏览器中安装的方便的网站分析插件的名称是什么?

答案:wappalyzer

TASK 8

What switch can we use with gobuster to specify we are looking for specific filetypes?

我们可以在 gobuster 中使用什么开关来指定我们正在寻找特定的文件类型?

答案:-x

TASK 9

What file have we found that can provide us a foothold on the target?

我们发现了哪些文件可以为我们在目标上提供立足点?

答案:login.php

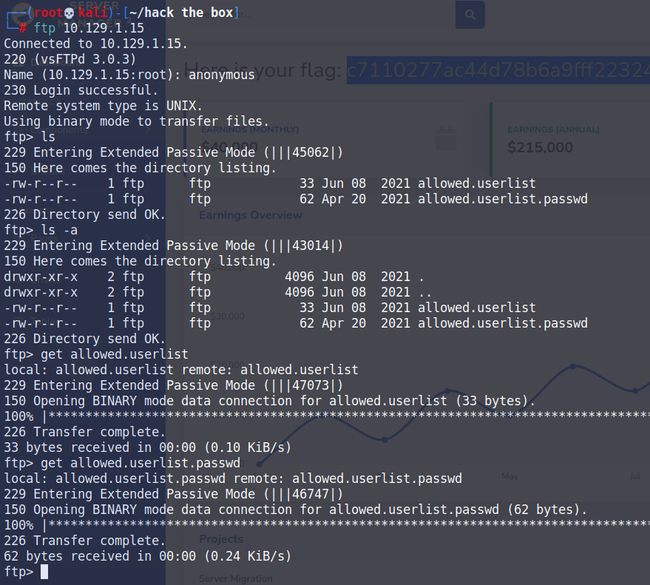

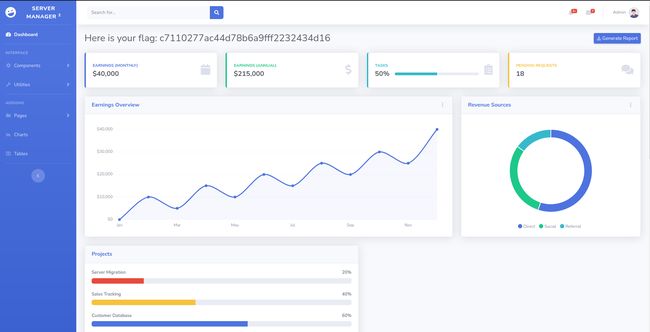

探测出了ftp和apache,终端连了ftp,提示了只能anonymous,无密码连上,看到俩类似账号密码的文件,先把文件下载下来。

再浏览器访问80端口,本来啥都没发现,扫出了后台页面login.php,下载的文件admin最像用户,试了一下可以登录,登进去就可以看到flag