【NMAP】超详细NMAP安装保姆级教程,Nmap的介绍、功能并进行网络扫描,2023年收藏这一篇就够了

简介

从诞生之初,Nmap就一直是网络发现和攻击界面测绘的首选工具。从主机发现和端口扫描,到操作系统检测和IDS规避/欺骗,Nmap是大大小小黑客行动的基本工具。

为了绘制网络拓扑图,Nmap的发送特制的数据包到目标主机,然后对返回数据包进行分析。Nmap是一款枚举和测试网络的强大工具。

功能

1.主机探测

2.端口扫描

3.版本检测

4.支持探测脚本的编写

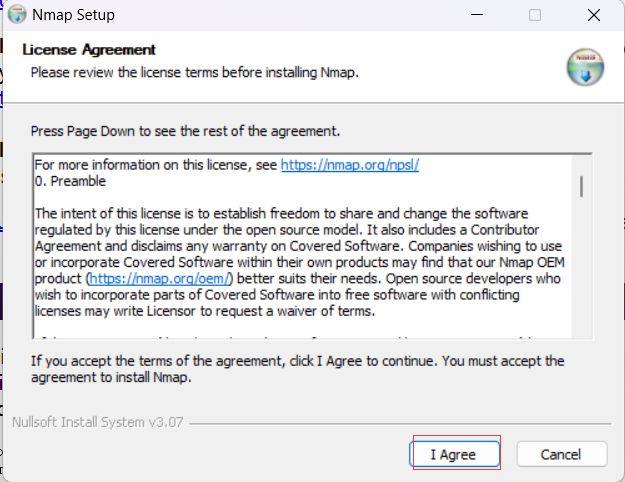

安装

首先访问Nmap官网:http://nmap.org,获得windows对应版本的安装包。

图形化:Zenmap

下载对应安装包后,点击安装,根据提示,一直安装即可。

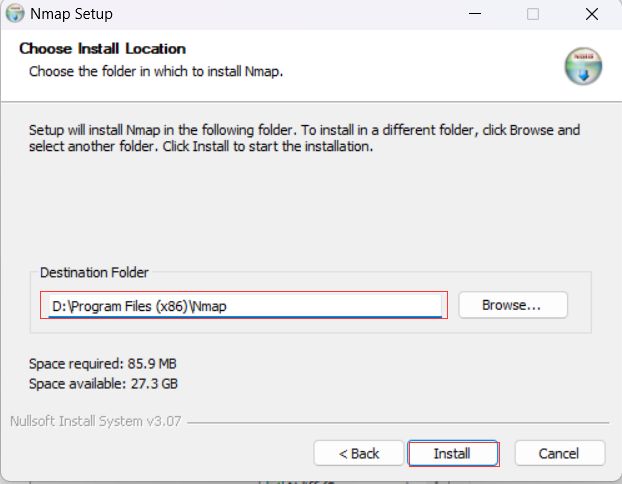

选择并更改安装路径,点击安装

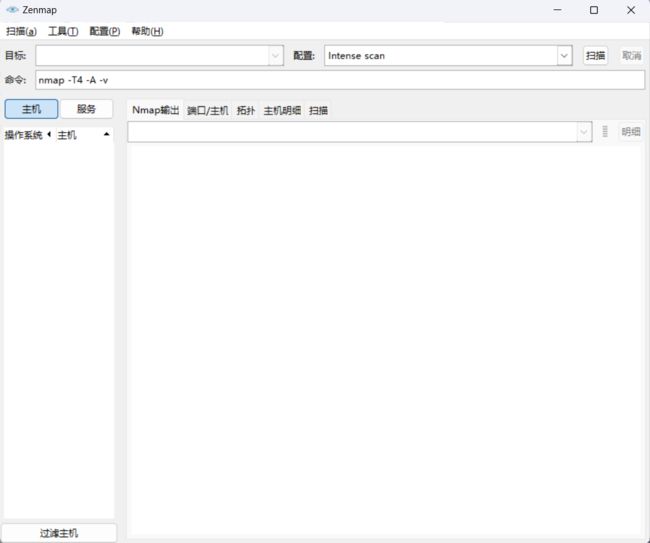

软件主界面

可以看出其内置了很多扫描类型,支持查看多种扫描结果,UI界面比较直观

此外,还可以在linux终端内安装,更加灵活。

这份完整版的网络安全全套学习资料已经上传至CSDN官方,朋友们如果需要可以微信扫描下方CSDN官方认证二维码免费获取~

因篇幅有限,仅展示部分资料,如遇二v码违规,需要点击下方链接即可前往获取~

Nmap使用

查看linux下nmap的帮助信息。(执行命令nmpa -h)

Nmap 7.80 ( https://nmap.org )

Usage: nmap [Scan Type(s)] [Options] {target specification}

可见nmap指令的一般格式是:nmap

扫描类型(可叠加)扫描类型(可叠加)

选项选项

目标目标

其中目标可以有如下格式:

TARGET SPECIFICATION:

`Can pass hostnames, IP addresses, networks, etc.``Ex: scanme.nmap.org, microsoft.com/24, 192.168.0.1; 10.0.0-255.1-254``-iL : Input from list of hosts/networks``-iR : Choose random targets``--exclude : Exclude hosts/networks``--excludefile : Exclude list from file`其他可以指定的参数(部分)有:

-

HOST DISCOVERY: 目标勘测的手段

-

SCAN TECHNIQUES: 指定扫描的技术

-

PORT SPECIFICATION AND SCAN ORDER: 指定端口和扫描顺序

-

SERVICE/VERSION DETECTION: 服务/版本 勘测

-

OS DETECTION: 操作系统勘测

参考windows上有UI的nmap版本内置的扫描类型:

`Intense scan nmap -T4 -A -v www.baidu.com`

`Intense scan plus UDP nmap -sS -sU -T4 -A -v www.baidu.com`

`Intense scan, all TCP ports nmap -p 1-65535 -T4 -A -v www.baidu.com`

`Intense scan, no ping nmap -T4 -A -v -Pn www.baidu.com`

`Ping scan nmap -sn www.baidu.com`

`Quick scan nmap -T4 -F www.baidu.com`

`Quick scan plus nmap -sV -T4 -O -F \--version-light www.baidu.com`

`Quick traceroute nmap -sn \--traceroute www.baidu.com`

`Regular scan nmap www.baidu.com`

`Slow comprehensive scan nmap -sS -sU -T4 -A -v -PE -PP -PS80,443 -PA3389 -PU40125 -PY -g 53 \--script \"default or (discovery and safe)\" www.baidu.com`

利用Nmap实施网络扫描

主机发现

原理

当网络不通时,我们需要ping一下主机,检查网关是否正常,这与主机发现原理一样。当测试目标是一个网络时,在线的主机才是我们的用主机发现的目标,nmap中提供了许多主机发现的方法,大多与TCP/IP协议簇中的协议有关。

1、跳过ping扫描阶段:

nmap进行其他扫描之前都会对目标进行一个ping扫描。如果目标对ping 扫描无反应将结束整个扫描过程。这种方法可以跳过那些没有响应的主机,从而节省大量时间,但如果目标在线只是采用某种手段屏蔽了ping 扫描,从而躲过我们的其他扫描操作,我们可以指定无论目标是否响应ping 扫描,毒药将整个扫描过程完整的参数呈现出来;如 nmap -PN 192.168.169.131。

2、仅使用ping协议进行主机发现:

有时需要对大量的主机扫描,nmap如果对一个目标主机采取各种手段进行扫描会花费大量时间。这时我们只对目标主机进行扫描。如 nmap -sP 192.168.169.131。

3、使用ARP协议进行主机发现:

当目标主机与我们处于同一网段时,使用ARP协议扫描是最佳选择。不仅速度快,扫描结果精准。因为没有任何的安全措施会阻止正常的arp请求。如 nmap -PR 192.168.169.131。

4、使用TCP协议进行主机发现:

TCP协议主要是三次握手构成,主动端发送syn报文,被动端回应syn+ack报文,然后主动端回应ack。利用此过程,nmap向目标发送syn报文,如果对方回应了syn+ack则说明在线。半开扫描,如nmap -sS 192.168.169.131。全开扫描,如nmap -sT 192.168.169.131。

5、使用UDP协议进行主机发现:

UDP相比较TCP简单,但扫描时并不比TCP协议方便,而且花费时间长,因此这种扫描不常用。如nmap -sU 192.168.169.131。

用法

通常主机发现并不单独使用,而只是作为端口扫描、版本侦测、OS侦测先行步骤。而在某些特殊应用(例如确定大型局域网内活动主机的数量),可能会单独专门适用主机发现功能来完成。

HOST DISCOVERY:` `-sL: List Scan - simply list targets to scan` `-sn: Ping Scan - disable port scan` `-Pn: Treat all hosts as online -- skip host discovery` `-PS/PA/PU/PY[portlist]: TCP SYN/ACK, UDP or SCTP discovery to given ports` `-PE/PP/PM: ICMP echo, timestamp, and netmask request discovery probes` `-PO[protocol list]: IP Protocol Ping` `-n/-R: Never do DNS resolution/Always resolve [default: sometimes]` `--dns-servers : Specify custom DNS servers` `--system-dns: Use OS's DNS resolver` `--traceroute: Trace hop path to each host

其中,比较常用的使用的是-sn,表示只单独进行主机发现过程;-Pn表示直接跳过主机发现而进行端口扫描等高级操作(如果已经确知目标主机已经开启,可用该选项);-n,如果不想使用DNS或reverse DNS解析,那么可以使用该选项。

操作

命令:nmap -sn IP

端口扫描

原理

nmap向目标主机发送报文并根据返回报文从而认定端口的6种状态。(注意:这六种状态只是namp认为的端口状态,例如:有些主机或者防火墙会返回一些不可靠的报文从而妨碍nmap对端口开放问题的确认)。

-

Open(开放的):端口处于开放状态,意味着目标机器上的应用程序正在该端口监听连接/报文;

-

Closed(关闭的):端口处于关闭状态。这里我们值得注意的是关闭的端口也是可访问的,只是该端口没有应用程序在它上面监听,但是他们随时可能开放;

-

Filtered(过滤的):由于包过滤阻止探测报文到达端口, Nmap 无法确定该端口是否开放。过滤可能来自专业的防火墙设备,路由器规则或者主机上的软件防火墙;

-

Unfiltered(未被过滤的):意味着端口可访问,但 Nmap 不能确定它是开放还是关闭。这种状态和filtered的区别在于:unfiltered的端口能被nmap访问,但是nmap根据返回的报文无法确定端口的开放状态,而filtered的端口直接就没能够被nmap访问。端口被定义为Unfilterd只会发生在TCP ack扫描类型时当返回RST的报文。而端口被定义为filtered 状态的原因是是报文被防火墙设备,路由器规则,或者防火墙软件拦截,无法送达到端口,这通常表现为发送NMAP的主机收到ICMP报错报文,或者主机通过多次重复发送没有收到任何回应)。

-

Open|filtered状态:这种状态主要是nmap无法区别端口处于open状态还是filtered状态。这种状态只会出现在open端口对报文不做回应的扫描类型中,如:udp,ip protocol ,TCP null,fin,和xmas扫描类型。

-

Closed|filtered状态:这种状态主要出现在nmap无法区分端口处于closed还是filtered时。

用法

扫描方式选项

SCAN TECHNIQUES:` `-sS/sT/sA/sW/sM: TCP SYN/Connect()/ACK/Window/Maimon scans` `-sU: UDP Scan` `-sN/sF/sX: TCP Null, FIN, and Xmas scans` `--scanflags : Customize TCP scan flags` `-sI : Idle scan` `-sY/sZ: SCTP INIT/COOKIE-ECHO scans` `-sO: IP protocol scan` `-b : FTP bounce scan

端口参数与扫描顺序:

PORT SPECIFICATION AND SCAN ORDER:` `-p : Only scan specified ports` `Ex: -p22; -p1-65535; -p U:53,111,137,T:21-25,80,139,8080,S:9` `--exclude-ports : Exclude the specified ports from scanning` `-F: Fast mode - Scan fewer ports than the default scan` `-r: Scan ports consecutively - don't randomize` `--top-ports : Scan most common ports` `--port-ratio : Scan ports more common than

操作

命令:nmap --sS --sU --T4 --top-ports 300 www.baidu.com

参数:

-sS表示使用TCP SYN方式扫描TCP端口;

-sU表示扫描UDP端口;

-T4表示时间级别配置4级;

–top-ports 300表示扫描最有可能开放的300个端口(TCP和UDP分别有300个端口)。

从上图中,我们看到扫描结果,在扫描的300个端口中,有298个是关闭的;开放的 分别是80和443端口。

版本侦测

原理

版本侦测主要分为以下几个步骤:

首先检查open与open|filtered状态的端口是否在排除端口列表内。如果在排除列表,将该端口剔除。

如果是TCP端口,尝试建立TCP连接。尝试等待片刻(通常6秒或更多,具体时间可以查询文件nmap-services-probes中Probe TCP NULL q||对应的totalwaitms)。通常在等待时间内,会接收到目标机发送的"WelcomeBanner"信息。nmap将接收到的Banner与nmap-services-probes中NULL probe中的签名进行对比。查找对应应用程序的名字与版本信息。

如果通过"Welcome Banner"无法确定应用程序版本,那么nmap再尝试发送其他的探测包(即从nmap-services-probes中挑选合适的probe),将probe得到回复包与数据库中的签名进行对比。如果反复探测都无法得出具体应用,那么打印出应用返回报文,让用户自行进一步判定。

如果是UDP端口,那么直接使用nmap-services-probes中探测包进行探测匹配。根据结果对比分析出UDP应用服务类型。

如果探测到应用程序是SSL,那么调用openSSL进一步的侦查运行在SSL之上的具体的应用类型。

如果探测到应用程序是SunRPC,那么调用brute-force RPC grinder进一步探测具体服务。

用法

SERVICE/VERSION DETECTION:` `-sV: Probe open ports to determine service/version info` `--version-intensity : Set from 0 (light) to 9 (try all probes)` `--version-light: Limit to most likely probes (intensity 2)` `--version-all: Try every single probe (intensity 9)` `--version-trace: Show detailed version scan activity (for debugging)

操作

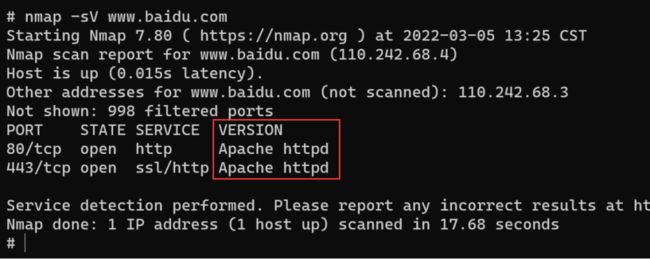

命令:nmap --sV www.baidu.com

从图中可知,本次一个扫描了1000个端口,其中有998个是关闭的。

对开开放的两个端口上的服务进行版本侦测的结如方框内显示。

OS侦测

原理

Nmap使用TCP/IP协议栈指纹来识别不同的操作系统和设备。在RFC规范中,有些地方对TCP/IP的实现并没有强制规定,由此不同的TCP/IP方案中可能都有自己的特定方式。Nmap主要是根据这些细节上的差异来判断操作系统的类型的。

具体实现方式如下:

-

Nmap内部包含了2600多已知系统的指纹特征(在文件nmap-os-db文件中)。将此指纹数据库作为进行指纹对比的样本库。

-

分别挑选一个open和closed的端口,向其发送经过精心设计的TCP/UDP/ICMP数据包,根据返回的数据包生成一份系统指纹。

-

将探测生成的指纹与nmap-os-db中指纹进行对比,查找匹配的系统。如果无法匹配,以概率形式列举出可能的系统。

用法

OS DETECTION:``-O: Enable OS detection``--osscan-limit: Limit OS detection to promising targets``--osscan-guess: Guess OS more aggressively

操作

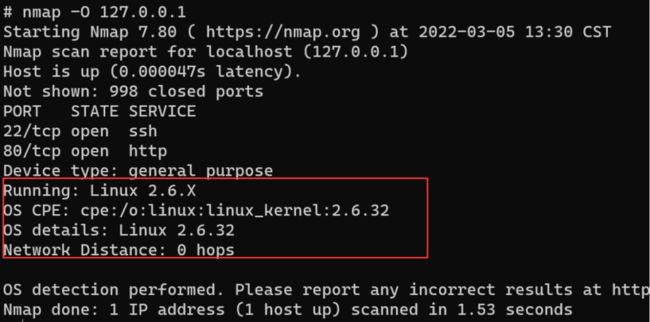

命令:nmap --O 127.0.0.1

从上图中可看到,指定-O选项后先进行主机发现与端口扫描,根据扫描到端口来进行进一步的OS侦测。获取的结果信息有设备类型,操作系统类型,操作系统的CPE描述,操作系统细节,网络距离等。

最后综合上述命令,对www.baidu.com执行一次加强的快速扫描:

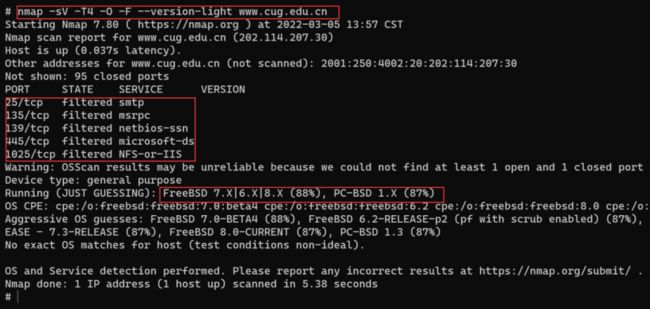

命令:nmap -sV -T4 -O -F --version-light www.cug.edu.cn

通过上述结果,可以看出:

本次侦测共用时5.38s。扫描了一个IP的100个端口,该主机在线。

扫描出5个运行中的服务,类型如上图。

暂时无法准确判断操作系统的类型,但是最有可能是FreeBSD和PC-BSD,对应的概率如上图所示。

接下来我将给各位同学划分一张学习计划表!

学习计划

那么问题又来了,作为萌新小白,我应该先学什么,再学什么?

既然你都问的这么直白了,我就告诉你,零基础应该从什么开始学起:

阶段一:初级网络安全工程师

接下来我将给大家安排一个为期1个月的网络安全初级计划,当你学完后,你基本可以从事一份网络安全相关的工作,比如渗透测试、Web渗透、安全服务、安全分析等岗位;其中,如果你等保模块学的好,还可以从事等保工程师。

综合薪资区间6k~15k

1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网络安全相关法律法规。

③网络安全运营的概念。

④等保简介、等保规定、流程和规范。(非常重要)

2、渗透测试基础(1周)

①渗透测试的流程、分类、标准

②信息收集技术:主动/被动信息搜集、Nmap工具、Google Hacking

③漏洞扫描、漏洞利用、原理,利用方法、工具(MSF)、绕过IDS和反病毒侦察

④主机攻防演练:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(1周)

①Windows系统常见功能和命令

②Kali Linux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网络基础(1周)

①计算机网络基础、协议和架构

②网络通信原理、OSI模型、数据转发流程

③常见协议解析(HTTP、TCP/IP、ARP等)

④网络攻击技术与网络安全防御技术

⑤Web漏洞原理与防御:主动/被动攻击、DDOS攻击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASP Top10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(菜刀、漏扫等)

![]()

那么,到此为止,已经耗时1个月左右。你已经成功成为了一名“脚本小子”。那么你还想接着往下探索吗?

阶段二:中级or高级网络安全工程师(看自己能力)

综合薪资区间15k~30k

7、脚本编程学习(4周)

在网络安全领域。是否具备编程能力是“脚本小子”和真正网络安全工程师的本质区别。在实际的渗透测试过程中,面对复杂多变的网络环境,当常用工具不能满足实际需求的时候,往往需要对现有工具进行扩展,或者编写符合我们要求的工具、自动化脚本,这个时候就需要具备一定的编程能力。在分秒必争的CTF竞赛中,想要高效地使用自制的脚本工具来实现各种目的,更是需要拥有编程能力。

零基础入门的同学,我建议选择脚本语言Python/PHP/Go/Java中的一种,对常用库进行编程学习

搭建开发环境和选择IDE,PHP环境推荐Wamp和XAMPP,IDE强烈推荐Sublime;

Python编程学习,学习内容包含:语法、正则、文件、 网络、多线程等常用库,推荐《Python核心编程》,没必要看完

用Python编写漏洞的exp,然后写一个简单的网络爬虫

PHP基本语法学习并书写一个简单的博客系统

熟悉MVC架构,并试着学习一个PHP框架或者Python框架 (可选)

了解Bootstrap的布局或者CSS。

阶段三:顶级网络安全工程师

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里【整整282G!】网络安全&黑客技术小白到大神全套资料,免费分享!

![]()

学习资料分享

当然,只给予计划不给予学习资料的行为无异于耍流氓,这里给大家整理了一份【282G】的网络安全工程师从入门到精通的学习资料包,可点击下方二维码链接领取哦。