防御保护--内容安全过滤

目录

文件过滤

内容过滤技术

邮件过滤技术

应用行为控制技术

DNS过滤

URL过滤

防火墙 ---- 四层会话追踪技术

入侵防御 ---- 应用层深度检测技术

- 深度包检测

- 深度流检测

随着以上俩种的成熟与完善,提出了所谓的内容安全过滤

当然上网行为确实需要治理,需要内容安全过滤,内容安全过滤技术主要是以下几点:

1.文件过滤技术

- 承载文件应用

- 文件的传输方向

- 文件类型

- 文件扩展名

2.应用行为的控制技术

- HTTP

- FTP

3.内容过滤技术

- 文件的内容

- 应用的内容

4.邮件过滤技术

- 基于IP的过滤

- 基于邮件内容的过滤

文件过滤

根据文件类型对文件进行过滤的安全机制,实现对特定文件类型的阻断或者警告。

作用:

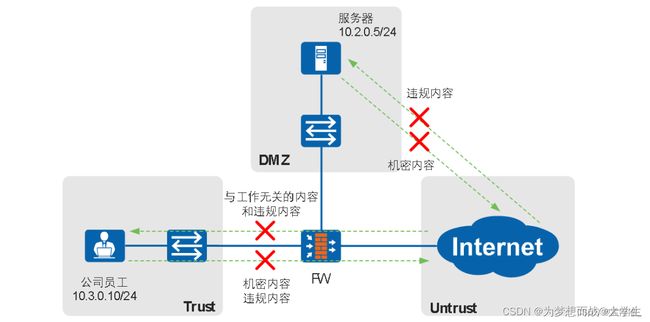

降低企业内部网络执行恶意代码或者感染病毒的风险,还可以防止员工将公司机密文件外泄

场景

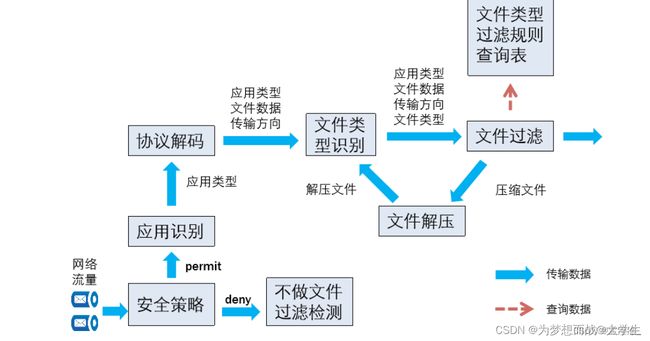

原理

防火墙通过深度包检测和深度流检测技术能够识别应用层的协议及内容,文件传输方向、文件类型、文件扩展名。

文件过滤的配置文件可以定义文件类型识别结果异常时处理的动作,并且可以对文件压缩层数,文件大小,超过压缩层数和文件大小的处理动作进行设置。

有三种异常情况:

- 文件扩展名与类型不一致

- 文件类型无法识别

- 文件损坏

工作流程

内容过滤技术

对通过防火墙的文件或者应用内容进行过滤的安全机制,通过深度包或流检测识别流量中包含的内容, 包括对包含的特点关键字进行流量阻断或者警告。

场景

原理

文件内容过滤是对用户上传与下载的文件内容中包含的关键字进行过滤。可以控制对哪些应用传输 的文件以及那种类型的文件进行文件内容过滤。

应用内容过滤是对应用协议中包含的关键字进行过滤。针对不同应用,设备过滤的内容不同

可以过滤的协议

- HTTP 上传下载

- FTP 上传下载

- SMTP

- POP3

- NFS

- SMB

- IMAP

- FLASH

关键字指的是设备需要设备的内容,如果文件或应用中出现关键字,安全设备就会执行响应动作。

动作:

- 告警

- 阻断

- 按权重操作

工作流程

邮件过滤技术

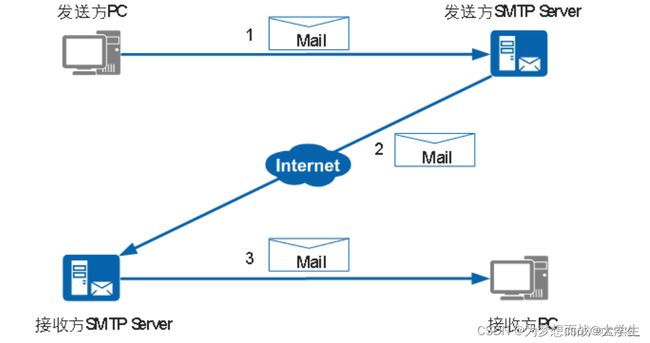

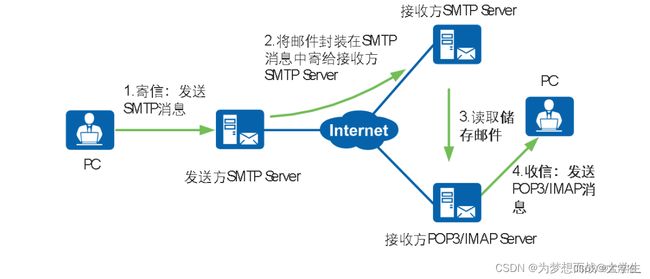

SMTP定义的是计算机如何将邮件发送给SMTP server,SMTP server之间如何中转邮件。

POP3和IMAP规定的是计算机如何通过客户端管理、下载邮件服务器上的电子邮件。

场景:

邮件过滤是指对邮件收发行为进行管控,包括防止垃圾邮件和匿名邮件的泛滥,控制违规收发等

原理: 1. 检测源IP地址的垃圾邮件

检测发送方的源地址的方式来过滤垃圾邮件,黑白名单技术

2. 检测RBL黑名单的垃圾邮件

RBL:real-time blackhole list

防火墙获取邮件发送方服务的IP地址,向RBL服务器发起查询,RBL服务器维护着实时黑名单列表,列 表中的邮件发送者都发过垃圾邮件,防火墙可以根据RBL服务器返回的查询结果判断该IP地址是否是垃 圾邮件源,进而采取相应的处理动作。

邮件内容过滤

应用行为控制技术

应用行为控制功能可以对常见的HTTP和FTP行为进行精细化控制。

HTTP:

允许或者阻止

- POST操作,向web服务器提交信息:论坛发帖、表单提交、登录

- 浏览网页

- 代理上网

- 文件下载或上传

告警或者阻断

- POST操作的内容大小

- 文件上传/下载大小

FTP:

允许或者禁止

- 文件上传

- 文件下载

- 文件删除

告警或者阻断

- 文件上传的大小

- 文件下载的大小

DNS过滤

DNS过滤技术主要通过将DNS进行分类,DNS过滤实现功能。

DNS过滤功能是对DNS请求报文中的域名进行过滤,允许或者阻断用户访问某些网站,规范上网行为。

预定义分类∶预定义分类已经预先对大量常见的域名进行了分类,管理员可以根据这些分类轻松地 控制内网用户禁止访问哪些类别的域名、允许访问哪些类别的域名。预定义DNS 分类是系统内置 的,跟预定义URL分类是同一个。管理员不能够创建、删除和重命名预定义DNS分类,也不能向预 定义DNS分类中添加自定义的域名规则。

自定义分类∶虽然预定义分类覆盖了主流的Web网站,但很多新出现的网站可能覆盖不到。另一方 面,管理员出于特殊的过滤需求或者增强预定义DNS分类等目的,也会按需创建一些自定义分类。

· 当用户访问某外网web服务器时,会通过域名访问,因此会首先发出DNS请求报文,当报文到达防 火墙后,防火墙会在DNS请求报文中提取域名与防火墙中的DNS过滤规则匹配,若完全匹配,则阻 断该访问请求若不匹配则放行。

URL过滤

华为维护了大量的主流web网站,被称为预定义URL分类,用来对一些常见的网站进行访问控制。 随着网络的发展,对于新出现的网站,预定义URL分类可能覆盖不到,另一方面,管理员出于特殊 的过滤需求或者增强预定义URL分类等目的,也会按需创建一些自定义分类。此时可以通过配置自 定义URL分类来满足需求。

预定义URL分类∶系统内置的,系统预先对大量常见的URL进行了分类。预定义URL分类不能 创建、删除和重命名。

自定义URL分类∶手工配置的,自定义URL分类的配置分为两种∶创建一个自定义URL分类, 并添加URL到该自定义URL分类中。向预定义URL分类中添加URL,该URL 属于自定义URL分 类。

自定义URL分类优先级高于预定义URL分类。

动作模式∶当URL属于多个分类时,响应动作将按照动作模式执行。

严格模式∶最终动作取所有命中分类中最严格的动作。例如URL属于2个分类,响应动作分别 为“告警”和“阻断”,此时执行“阻断”。

松散模式∶最终动作取所有命中分类中最宽松的动作。例如URL属于2个分类,响应动作分别 为”告警“和”阻断“,此时执行”告警“。

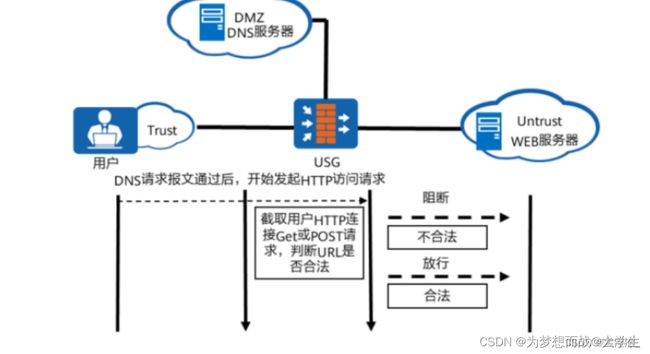

当DNS解析完成后,获取了目的web服务器的地址,后续发出的HTP请求会发往外网web服务 器,当该HTP请求到达防火墙之后,防火墙截取用户HTTP连接Get或POST请求,判断URL是 否合法,若合法则放行;若不合法则会阻断该HTTP请求。

URL与DNS对比