Burpsuite工具使用

1.简介

Burp Suite 是用于攻击web 应用程序的集成平台。它包含了许多工具,并为这些工具设计了许多接口,以促进加快攻击应用程序的过程。所有的工具都共享一个能处理并显示HTTP 消息,持久性,认证,代理,日志,警报的一个强大的可扩展的框架。使用前需要安装java环境,常用来进行web应用的暴力破解。

Burp Intruder是一个强大的工具,用于自动对Web应用程序自定义的攻击,Burp Intruder 是高度可配置的,并被用来在广范围内进行自动化攻击。你可以使用 Burp Intruder 方便地执行许多任务,包括枚举标识符,获取有用数据,漏洞模糊测试。合适的攻击类型取决于应用程序的情况,可能包括:缺陷测试:SQL 注入,跨站点脚本,路径遍历;暴力攻击认证系统;枚举;操纵参数;拖出隐藏的内容和功能;会话令牌测序和会话劫持;数据挖掘;并发攻击;应用层的拒绝服务式攻击。

2.模块说明

Burp Intruder主要有四个模块组成:

1:Positions 设置Payloads的插入点以及攻击类型(攻击模式)。

2:Payloads 设置payload,配置字典

3:Resource Pool 设置请求线程

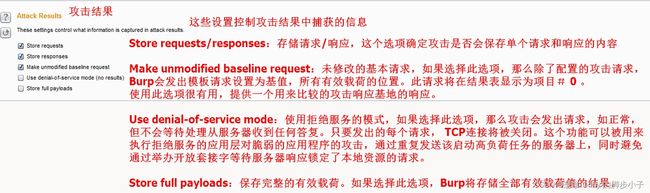

4:Options 此选项卡包含了request headers,error handing,attack results ,grep match,grep_extrack,grep payloads和redirections。你可以发动攻击之前,在主要Intruder的UI上编辑这些选项,大部分设置也可以在攻击时对已在运行的窗口进行修改。

3.模块详细说明

1、Positions 位置选项

设置Payloads的插入点以及攻击类型(攻击模式) 这个选项是用来配置在攻击里产生的所有 HTTP 请求的模板:

1. add § — 在当前光标位置插入一个位置标记。

2. clear § — 删除整个模板或选中的部分模板里的位置标记。

3. auto § — 这会对放置标记的位置做一个猜测,放哪里会有用,然后就把标记放到相应位置。这是一个为攻击常规漏洞(SQL 注入)快速标记出合适位置的有用的功能,然后人工标记是为自定义攻击的。

4.refresh — 如果需要,可以刷新编辑器里有颜色的代码。

2.Positions 设置Payloads的插入点以及攻击类型(攻击模式)

2.1Sniper:对变量依次进行暴力破解。

sniper:狙击手,表示如果爆破点设置一个,simplelist如果是6个,就执行6次,如果爆破点设置两个,则执行12次,一般这个模式下只设置一个爆破点,因为如果用户名和密码都不知道的情况下不会使用该模式去爆破。通常用于在知道用户名后,对密码进行爆破。

2.2Battering ram:对变量同时进行破解。

battering ram:工程锤,表示两个爆破点使用同一个payload依次去执行,如果simplelist是6个,那么就执行6次。

2.3Pitchfork:每一个变量标记对应一个字典,一一对应进行破解。

pitch-fork:叉子,这个模式下,表示两个爆破点,并且会设置两个payload1和payload2,payload1就设置给爆破点1,payload2就设置给爆破点2,总共也是执行6次。并且一般按照payload少的执行

2.4Clusterbomb:每个变量对应一个字典,并且进行交叉式破解,尝试各种组合。适用于用户名+密码的破解

cluster bomb:集束炸弹,表示如果有两个爆破点,同时设置两个payload1,和payload2,simplelist是6个和7个,那么就会执行一个笛卡尔积的次数。即就是42次

2、payload

2.1Payload Sets Payload数量类型设置

2.2Payload Opetions[Simple list] 该选项会根据选项1中Payload type的设置而改变

2.3Payload Processing 对生成的Payload进行编码、加密、截取等操作

2.4Payload Encoding 你可以配置哪些有效载荷中的字符应该是URL编码的HTTP请求中的安全传输。任何已配置的URL编码最后应用,任何有效载荷处理规则执行之后。 这是推荐使用此设置进行最终URL编码,而不是一个有效载荷处理规则,因为可以用来有效载荷的grep选项来检查响应为呼应有效载荷的最终URL编码应用之前。

3.Resource Pool 设置请求线程

线程的意思是一次发送多少个包

4.Opetions 选项卡(Options tab)

此选项卡包含了request headers,request engine,attack results ,grep match,grep_extrack,grep payloads和redirections。你可以发动攻击之前,在主要Intruder的UI上编辑这些选项,大部分设置也可以在攻击时对已在运行的窗口进行修改。