黑客利用Exchange漏洞传播新型勒索病毒

漏洞简介

2021年3月2日,微软发布Microsoft Exchange Server多个紧急安全更新公告,涉及相关7个高危漏洞。根据微软官方统计,目前发现已有4个漏洞被用于攻击,分别为:CVE-2021-26855、CVE-2021-26857、CVE-2021-26858、CVE-2021-27065。其他几个暂时未发现被利用进行攻击。

Exchange Server是微软公司提供关于电子邮件服务组件,同时也是一个协作平台,提供开发工作流、知识管理系统、web系统或者其他消息系统。根据网络空间测绘数据显示,中国地区安装Exchangge Server服务套件已超180000台,中国大陆地区安装Exchange Server服务套件前五地区分别为广东、上海、北京、江苏、四川等地。

此次受影响Exchange版本如下:

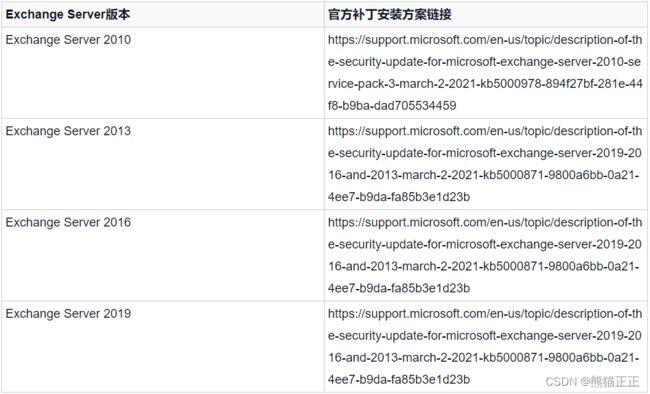

相应的补丁下载地址:

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-26855

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-26857

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-26858

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2021-27065

上述链接的补丁使用于如下版本的Exchange Server:

Exchange Server2010(SP3/SP3RU)

Exchange Server2013(CU23)

Exchange Server2016(CU19/CU18)

Exchange Server20019(CU18/CU7)

其它补丁可以参考微软官网补丁修补方案,如下:

同时微软发布的一款免费的Exchange漏洞检测工具,下载地址:

https://github.com/microsoft/CSS-Exchange/tree/main/Security

攻击事件

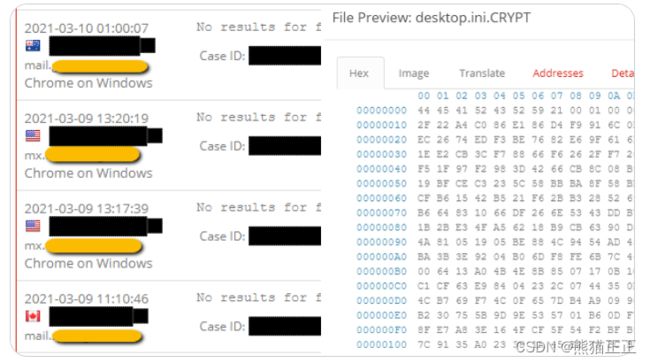

国外安全研究人员Michael Gillespie在其网站ID Ransomware上,收到多个受害者上传的勒索病毒样本,如下所示:

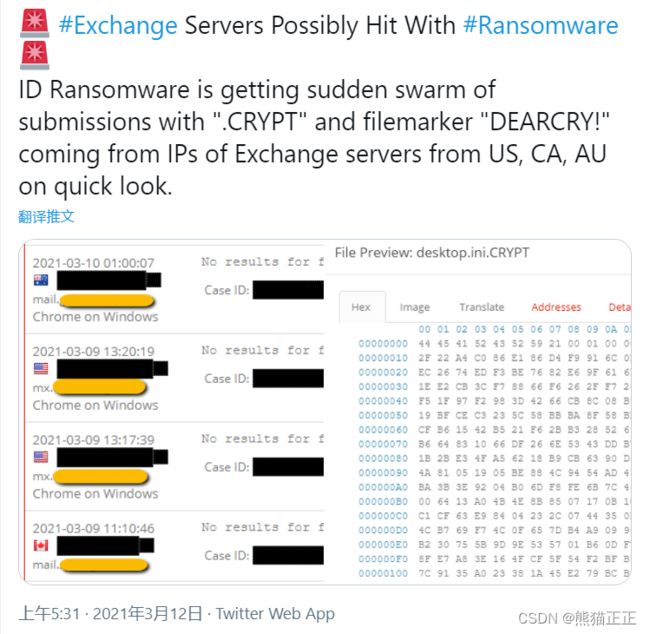

在国外某社论网站上公布了相关的勒索病毒攻击事件,如下所示:

同时微软官方也证实了确实有一批黑客正在对未打补丁的Exchange服务器发起攻击,并安装新型勒索病毒Dearcry,如下所示:

样本分析

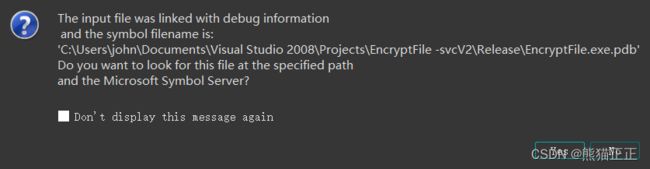

1.勒索病毒的PDB信息,如下所示:

PDB路径信息:C:\Users\john\Documents\Visual Studio 2008\Projects\EncryptFile

-svcV2\Release\EncryptFile.exe.pdb

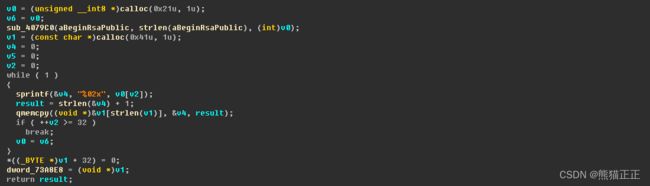

2.勒索病毒会读取硬编码在样本中的RSA密钥,如下所示:

RSA密钥信息,如下所示:

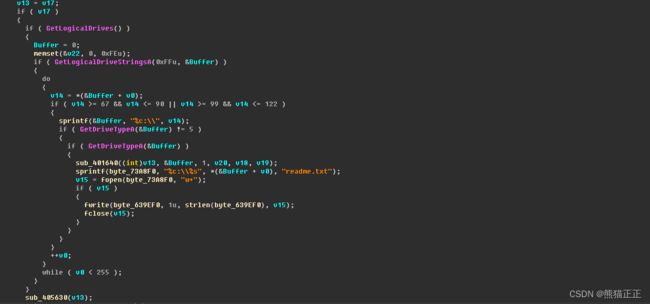

3.遍历磁盘目录,在每个目录下生成勒索提示信息文件readme.txt,如下所示:

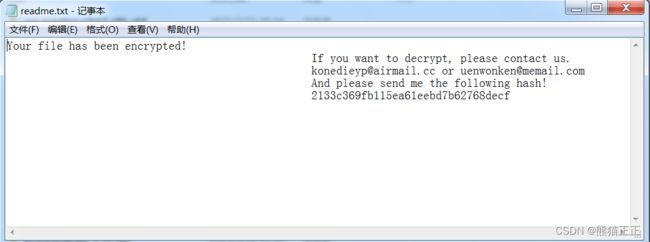

生成的勒索提示信息文件,内容如下所示:

黑客的邮箱地址:

[email protected]、[email protected]

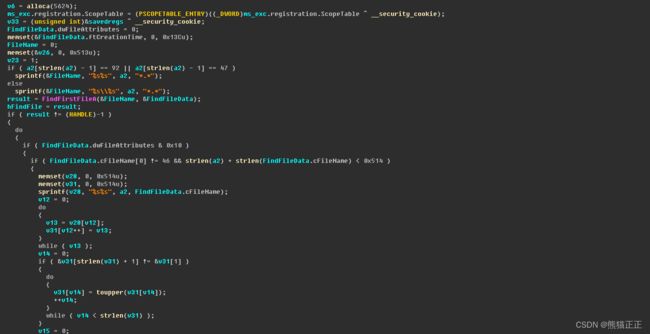

4.遍历文件,然后加密文件,如下所示:

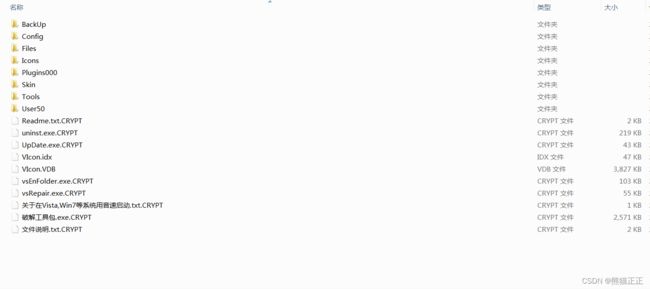

5.生成的每个文件的加密后缀为CRYPT,如下所示:

6.加密后的文件,如下所示:

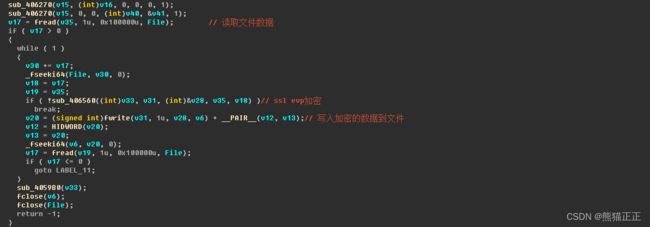

7.加密文件的过程,如下所示:

使用的加密算法为开源OpenSSL EVP加密算法,算法的源代码地址:

https://code.woboq.org/crypto/openssl/crypto/evp/evp_enc.c.html

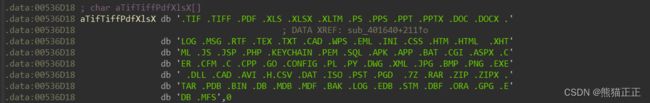

8.只对特定的文件后缀名的文件进行加密,相关的文件后缀名,如下所示:

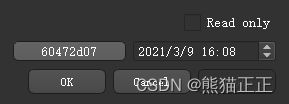

从捕获的样本信息来看,样本的编译时间是2021年3月9日,如下所示:

事件总结

2021年3月2日,微软发布Microsoft Exchange Server多个紧急安全更新公告,3月9日,黑客组织就编译了新型的勒索病毒样本,然后利用漏洞开始传播,也就在同一天的时间里Michael Gillespie在其网站ID Ransomware上收到了多个不同国家的受害者上传的勒索病毒样本,然后3月12日,微软也证实了一些黑客组织确实在利用Exchange漏洞传播勒索病毒,所以可以猜测黑客组织有可能是利用Exchange漏洞在全球范围内进行了批量的扫描,然后对存在漏洞的服务器植入了Dearcry勒索病毒。

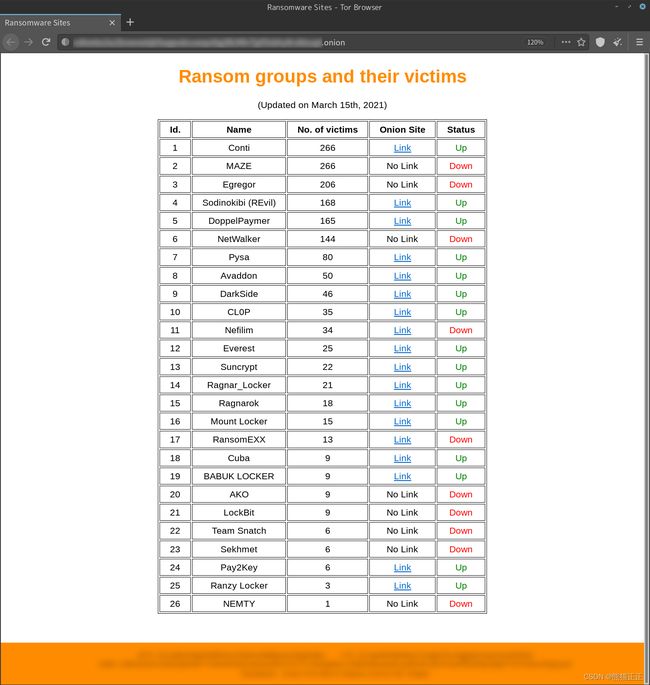

从上面的攻击行动可以发现,黑客组织针对全球的网络攻击活动从未停止过,网络安全威胁形势非常严峻,各种恶意软件更是无处不在,黑客组织也不在不断更新开发新型的恶意软件,前不久在某暗网网站上公布了几款全球主流的勒索病毒的受害者数据的暗网网站信息,如下所示: