Openstack架构构建及详解(2)--keystone组件

⚫服务目录管理

User(用户) 一个人、系统或服务在OpenStack中的数字表示。已经登录的用户分配令牌环以访问资源。用户可以直接分配给特定的租户,就像隶属于每个组。

Credentials(凭证)

用于确认用户身份的数据。例如:用户名和密码,用户名和API key,或由认证服务提供的身份验证令牌

Authentication(验证)

确认用户身份的过程。

Token(令牌)

一个用于访问OpenStackAPI和资源的字母数字字符串。一个临牌可以随时撤销,并且持续一段时间有效

Tenant(租户)

一个组织或孤立资源的容器。租户和可以组织或隔离认证对象。根据服务运营的要求,一个租户可以映射到客户、账户、组织或项目。

Service(服务)

OpenStack服务,例如计算服务(nova),对象存储服务(swift),或镜像服务(glance)。它提供了一个或多个端点,供用户访问资源和执行操作。

Endpoint(端点)

一个用于访问某个服务的可以通过网络进行访问的地址,通常是一个URL地址。

Role(角色)

定制化的包含特定用户权限和特权的权限集合Keystone

Client(keystone命令行工具)

Keystone的命令行工具。通过该工具可以创建用户,角色,服务和端点等。。。

实例理解:

**用户:张三

凭证:身份证

验证:验证身份证

令牌:房卡

租户:宾馆

服务:住宿、餐饮

端点:路径

角色:VIP等级

Keystone Client(keystone命令行工具)Keystone的命令行工具。通过该工具可以创建用户,角色,服务和端点等。。。**

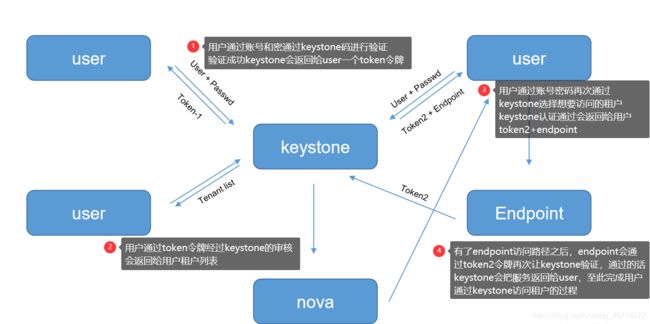

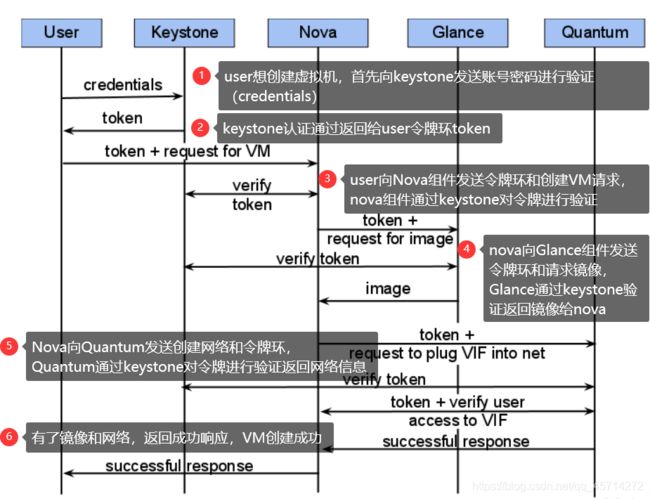

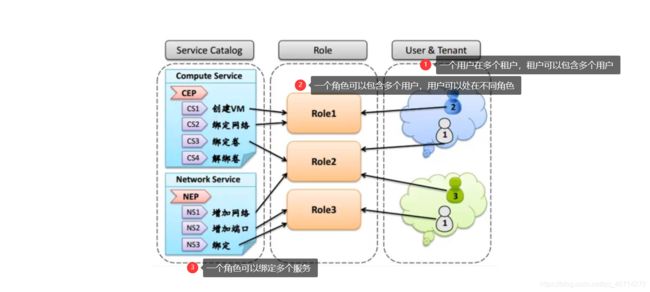

2、组件之间沟通方式

1、用户认证过程

2、组件之间交互过程

3、用户角色服务交互过程

不理解的可以给我留言

3、构建实验

1、安装Mariadb

以下安装均是在controller节点安装

1、安装mariadb 软件包

yum -y install mariadb mariadb-server MySQL-python net-tools vim

2、编辑/etc/yum.cnf 软件,设置绑定IP,默认数据库引擎及默认字符集为UTF-8

[root@controller ~]# vim /etc/my.cnf

[mysqld]

…

…

…

bind-address = 192.168.222.5

default-storage-engine = innodb

innodb_file_per_table

collation-server = utf8_general_ci

init-connect = ‘SET NAMES utf8’

character-set-server = utf8

…

…

3、重启服务

systemctl restart mariadb

systemctl enable mariadb

mysql_secure_installation

2、 安装消息队列

1、功能:协调操作和状态信息服务

2、常用的消息代理软件

RabbitMQ

Qpid

ZeroMQ

3、在controller 节点安装RabbitMQ并配置

[root@controller ~]# yum -y install rabbitmq-server

[root@controller ~]# systemctl enable rabbitmq-server && systemctl start rabbitmq-server

ln -s ‘/usr/lib/systemd/system/rabbitmq-server.service’ ‘/etc/systemd/system/multi-user.target.wants/rabbitmq-server.service’

CREATE DATABASE keystone;

GRANT ALL PRIVILEGES ON keystone.* TO ‘keystone’@‘localhost’ IDENTIFIED BY ‘KEYSTONE_DBPASS’;

GRANT ALL PRIVILEGES ON keystone.* TO ‘keystone’@‘%’ IDENTIFIED BY ‘KEYSTONE_DBPASS’;

生成一个随机值作为管理令牌在初始配置

opensslrand -hex 10:

69ee876515186f15d6e2

安装软件包

yum install openstack-keystone python-keystoneclient

vim /etc/keystone/keystone.conf

[DEFAULT]

…

admin_token= 刚才生成的随机值

[database]

…

connection =mysql://keystone:[email protected]/keystone

[token]

…

provider = keystone.token.providers.uuid.Providerdriver = keystone.token.persistence.backends.sql.Token

[DEFAULT]

…

verbose = True

4、配置keystone用户、租户、角色()

[root@controller ~]# keystone-manage pki_setup --keystone-user keystone --keystone-group keystone

[root@controller ~]# chown -R keystone:keystone /var/log/keystone/

[root@controller ~]# chown -R keystone:keystone /etc/keystone/ssl/

[root@controller ~]# chmod -R o-rwx /etc/keystone/ssl/

[root@controller ~]# su -s /bin/sh -c “keystone-manage db_sync” keystone

启动identity服务并设置开机启动

[root@controller ~]# systemctl enable openstack-keystone.service

ln -s ‘/usr/lib/systemd/system/openstack-keystone.service’ ‘/etc/systemd/system/multi-user.target.wants/openstack-keystone.service’

[root@controller ~]# systemctl start openstack-keystone.service

计划任务,每小时删除过期的令牌

[root@controller ~]# (crontab-l -u keystone 2>&1 | grep -q token_flush) || echo '@hourly /usr/bin/keystone-manage token_flush>/var/log/keystone/

keystone-tokenflush.log 2>&1’ >> /var/spool/cron/keystone

配置管理员令牌、端点

[root@controller ~]# export OS_SERVICE_TOKEN=69ee876515186f15d6e2

[root@controller ~]# export OS_SERVICE_ENDPOINT=http://controller.nice.com:35357/v2.0

一、创建用于管理的租户,用户和角色

1创建admin租户

[root@controller ~]# keystone tenant-create --name admin --description “Admin Tenant”

±------------±---------------------------------+

| Property | Value |

±------------±---------------------------------+

| description | Admin Tenant |

| enabled | True |

| id | dc4de4d7ecda4ed898b5e0d82809d2ad |

| name | admin |

±------------±---------------------------------+

2创建admin用户

[root@controller ~]# keystone user-create --name admin --pass ADMIN_PASS --email EMAIL_ADDRESS

±---------±---------------------------------+

| Property | Value |

±---------±---------------------------------+

| email | EMAIL_ADDRESS |

| enabled | True |

| id | 4486fd5b469945de95c8b98fc66f4eb5 |

| name | admin |

| username | admin |

±---------±---------------------------------+

3 创建admin角色

[root@controller ~]# keystone role-create --name admin

±---------±---------------------------------+

| Property | Value |

±---------±---------------------------------+

| id | 09f18f69a9ad44648660189411af5448 |

| name | admin |

±---------±---------------------------------+

4添加admin租户和用户到admin角色

[root@controller ~]# keystone user-role-add --tenant admin --user admin --role admin

5创建用于dashboard访问的“member”角色

[root@controller ~]# keystone role-create --name member

±---------±---------------------------------+

| Property | Value |

±---------±---------------------------------+

| id | bec56706ca954a17ab5ffd81e042d7e0 |

| name | member |

±---------±---------------------------------+

6添加admin租户和用户到_member_角色

[root@controller ~]# keystone user-role-add --tenant admin --user admin --role member

二、创建demo进行演示

1创建一个用于演示的demo租户和用户

[root@controller ~]# keystone tenant-create --name demo --description “Demo Tenant”

±------------±---------------------------------+

| Property | Value |

±------------±---------------------------------+

| description | Demo Tenant |

| enabled | True |

| id | ab56bdec367e478cbdfbd1769f9c1649 |

| name | demo |

±------------±---------------------------------+

2创建的demo用户

[root@controller ~]# keystone user-create --name demo --pass DEMO_PASS --email EMAIL_ADDRESS

±---------±---------------------------------+

| Property | Value |

±---------±---------------------------------+

| email | EMAIL_ADDRESS |

| enabled | True |

| id | 47adadf9db2d4ac98c2c9af7a28555bd |

| name | demo |

| username | demo |

±---------±---------------------------------+

3添加demo租户和用户到_member_角色

[root@controller ~]# keystone user-role-add --tenant demo --user demo --role member

三、OpenStack服务业需要一个租户,用户和角色和其他服务进行交互。因此我们创建一个service的租户

[root@controller ~]# keystone tenant-create --name service --description “Service Tenant”

±------------±---------------------------------+

| Property | Value |

±------------±---------------------------------+

| description | Service Tenant |

| enabled | True |

| id | bd2246ec33d5486dac0fc5f55fc4c50c |

| name | service |

±------------±---------------------------------+

四、创建服务实体和API端点

1为identity服务创建一个服务实体

[root@controller ~]# keystone service-create --name keystone --type identity --description “OpenStackIdentity”

±------------±---------------------------------+

| Property | Value |

±------------±---------------------------------+

总目录展示

该笔记共八个节点(由浅入深),分为三大模块。

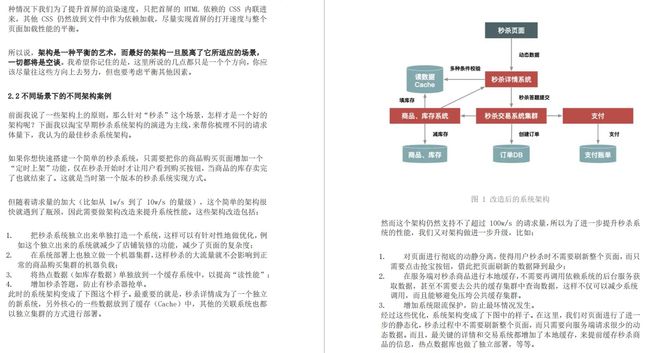

高性能。 秒杀涉及大量的并发读和并发写,因此支持高并发访问这点非常关键。该笔记将从设计数据的动静分离方案、热点的发现与隔离、请求的削峰与分层过滤、服务端的极致优化这4个方面重点介绍。

一致性。 秒杀中商品减库存的实现方式同样关键。可想而知,有限数量的商品在同一时刻被很多倍的请求同时来减库存,减库存又分为“拍下减库存”“付款减库存”以及预扣等几种,在大并发更新的过程中都要保证数据的准确性,其难度可想而知。因此,将用一个节点来专门讲解如何设计秒杀减库存方案。

高可用。 虽然介绍了很多极致的优化思路,但现实中总难免出现一些我们考虑不到的情况,所以要保证系统的高可用和正确性,还要设计一个PlanB来兜底,以便在最坏情况发生时仍然能够从容应对。笔记的最后,将带你思考可以从哪些环节来设计兜底方案。

篇幅有限,无法一个模块一个模块详细的展示(这些要点都收集在了这份《高并发秒杀顶级教程》里),麻烦各位转发一下(可以帮助更多的人看到哟!)

由于内容太多,这里只截取部分的内容。

并发访问这点非常关键。该笔记将从设计数据的动静分离方案、热点的发现与隔离、请求的削峰与分层过滤、服务端的极致优化这4个方面重点介绍。

一致性。 秒杀中商品减库存的实现方式同样关键。可想而知,有限数量的商品在同一时刻被很多倍的请求同时来减库存,减库存又分为“拍下减库存”“付款减库存”以及预扣等几种,在大并发更新的过程中都要保证数据的准确性,其难度可想而知。因此,将用一个节点来专门讲解如何设计秒杀减库存方案。

高可用。 虽然介绍了很多极致的优化思路,但现实中总难免出现一些我们考虑不到的情况,所以要保证系统的高可用和正确性,还要设计一个PlanB来兜底,以便在最坏情况发生时仍然能够从容应对。笔记的最后,将带你思考可以从哪些环节来设计兜底方案。

篇幅有限,无法一个模块一个模块详细的展示(这些要点都收集在了这份《高并发秒杀顶级教程》里),麻烦各位转发一下(可以帮助更多的人看到哟!)

[外链图片转存中…(img-10x03uMP-1718774991931)]

[外链图片转存中…(img-KaVYsjD4-1718774991932)]

由于内容太多,这里只截取部分的内容。