安全威胁情报简述

什么是安全情报?

从情报的类型上来看

可以分为:资产情报、事件情报、漏洞情报和威胁情报。

注意,我们常说的威胁情报,并不完全等同于安全情报。

四大类信息[2]

-

资产情报:主要用于确认企业自身的资产

-

e.g. 企业自身的数据SOC、SIEM数据日志、告警等。

-

资产情报如何搜集?

- 主要来自于企业的SOC( Security Operation Center), SIEM(Security Information and Event Management)数据

- 网络日志等

- 告警信息

-

事件情报:对于已经发生的安全事件的报道

-

漏洞情报:软硬件各种已知或未知的漏洞的情报

e.g. cve, nday

- 威胁情报:

从信息源的透明程度看,可以分为:OSINT(Open source intelligence ,公开资源情报)、 未公开数据(黑产群、社区等)。

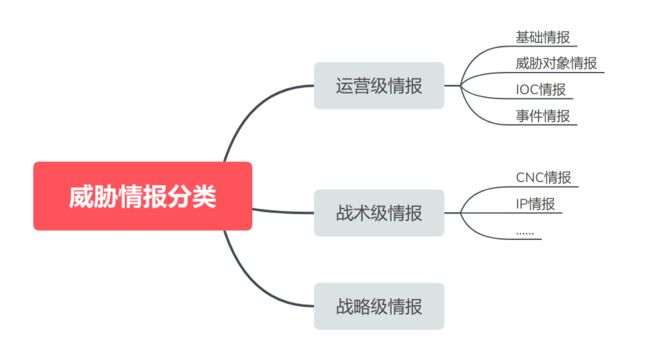

从使用场景进行分类

从情报被应用的不同程度上来看,可以分为以下的几个角度[来自腾讯安平密友圈]:

战略情报:引导业务,安全规划,引导我们做正确的事

战术情报:用于赋能,比如增加安全设备检测能力,阻拦能力,响应能力等,用于解决正确的做事

运营情报:用于作战,通常关注基础情报,对象,事件

具体怎么使用还得看真实场景和团队配备

Fig. 威胁情报分类图[6]

什么是攻击源画像?

画像:根据用户社会属性、生活习惯和消费行为等信息而抽象出的一个标签化的用户模型。

攻击源画像:描述攻击源的基础设施、技术风格、惯用手法等标识。

什么是安全威胁情报?

SANS的定义

针对安全威胁、威胁者、利用、恶意软件、漏洞和危害指标、所收集的用于评估的应用数据集。

iSight的定义

iSight:网络威胁情报是关于已收集、分析、分发的,针对攻击者和其动机的目的手段,用于帮助所有安全级别的,和业务员工的,用于保护企业核心资产的知识。

Gartner的定义

威胁情报是一种基于证据的知识,包括了情境、机制、指标、隐含和实际可行的建议。威胁情报描述了现存的、或者是即将出现针对资产的威胁或危险,并可以用于通知主体针对相关威胁或危险采取某种响应。[7]

自己的理解

情报是信息的一种高纬度形式,威胁是类型,因此威胁情报其实就是针对主体的、关于威胁的高纬度信息。

常见误区

1.漏洞情报就是威胁情报。威胁企业的,漏洞只是一部分。漏洞知己,威胁知彼。

2.威胁信息=威胁情报。 威胁情报,不仅是收集,还需要分析。情报是已经处理和分析的。

3.威胁情报就是信息收集。信息收集只是威胁情报的第一部分。情报是对企业有意义的。

威胁情报的5W1H

威胁情报详细说明了对手如何攻陷和破坏系统,以便防御者可以更好地准备在事前、事中和事后进行预防、检测和响应攻击者的行为。[5]

威胁情报通过使用多种数据(5W1H)来生成关于对手的知识,从而实现这一目标,例如:[5]

-

对手是谁(Who),包括威胁行为体,赞助商和雇主

-

对手使用什么(What),包括他们的能力和基础设施

-

对手的行动时(When),确定行动的时间表和规律

-

对手的目的(Why),包括他们的动机和意图

-

对手的目标行业和地理区域(Where),详细说明行业,垂直行业和地理区域

-

对手如何运作(How),专注于他们的行为和规律

安全威胁情报的现今发展

情报体系

行业标准:CybOX, STIX和TAXII等[3],《网络安全威胁信息格式规范》。

常规做法:渗透黑客、诈骗犯社区、漏洞平台、漏洞库、安全社区、针对性漏洞、代码研究

国内厂商:微步在线、360威胁情报中心、X-Force Exchange(IBM的一个威胁情报平台,链接)、NOSEC大数据平台、PolySwarm。

监控黑灰产常用的威胁猎人。“星云”业务风控系统。TODO

利用厂商的这些产品,可以更快更方便的收集整理信息,但这只是一小部分。

为什么企业需要威胁情报?

~提供了培养公司整体网络风险感知的指南

~驱动公司安全建设方向和降低灾损危害

~不再是料敌先机和被动防御,更能防守反击

怎么从白帽子黑客转为情报员?

-

基本保密意识和反社工能力,善用搜索引擎和社工收集信息(最常用的)

-

热点制作与钓鱼,渗透入侵等技术手段获取敏感信息

-

从海量数据中筛选分析真假数据(核心是数据分析0),生成画像溯源威胁源。使用工具收集整理和分析

-

战术开发,战略规划。(产出入侵方案和反入侵方案)

企业安全建设

情报收集常用方法

第一步,进行威胁情报信息收集。

- OSINT:聚合分析,情报圈,威胁情报平台,共享威胁情报[1]

-

扩:聚合分析是什么——对有关数据进行内容挑选、分析、归类,对一个数据集求最大、最小、和、平均值等指标的聚合。最后能够产生标量值的数据转换过程。 简单地来说,就是聚集大量数据,分析和处理后,产生一个可用的结论。

-

未公开情报:暗网情报、黑客黑产社交社区(Telegram中存在大量的交流频道,频道搜索)

-

基础情报:SIEM(Security Information and Event Management,比较有名的软件比如McFee的SIEM)、FC-ISAC、日志管理器等威胁数据

情报分类及画像

收集的情报会有很多,但我们需要对情报进行分类,对其重要性进行评估。也是就是对情报进行级别划分。

-

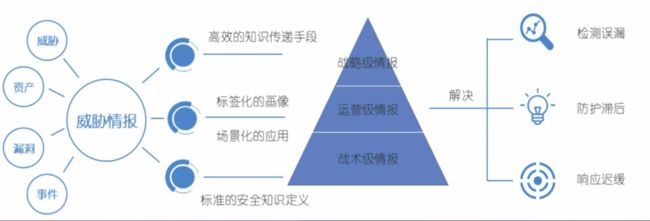

战术级情报(标准的安全知识定义)——运营级情报(标签化的画像、场景的运用)——战略级情报(国家层面,高效的知识传递手段)

-

威胁情报是为了解决:检测误漏、防护滞后和相应迟缓等问题。

-

威胁情报是一种知识和能力,目的也很明确,是为了企业进行更好的安全决策。

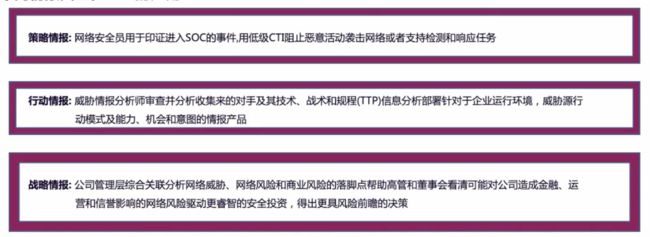

不同情报类型在企业的应用

- 策略情报

- 行动情报

- 战略情报

威胁情报用在哪里?

常见的威胁情报服务清单

黑客或欺诈团队渗透

涉及黑灰产研究,以上游开发者的身份渗透进黑灰产团伙,进行监控

社会媒体和开源信息监控

OSINT监控

定向漏洞研究

-

对某一个特定业务领域内的安全威胁情报(漏洞方向)研究

-

恶意样本分析

深度、定制的人工分析

在一次攻击事件里,发现的一次攻击样本,需要进行进一步溯源分析

技术指示器升级

一些新的木马、病毒指纹入库

网络行为门户

- 网络行为(Network behavior analysis,NBA):是一种通过监控网络流量、关注网上异常行为,从而提高专有网络安全性的手段。网络行为分析对监测新型恶意软件和零日威胁尤其有效。

- 威胁情报在这块的利用可以理解为,提供企业相关业务的网络行为监控服务

实时事件通知

- 最新的一些威胁情报,实时通报

品牌监控和保护

- 品牌相关的网络侵权有:品牌仿冒、网站欺诈、商标盗用的防御与处置等

-

威胁情报在这块提供的工作,xian

-

Forrester在报告中,将这些可能的风险行为及其对应的保护思路归纳为下面8种:

-

品牌滥用监控(针对虚假社交媒体账户和钓鱼网站的欺诈行为)

-

仿冒和欺诈检测(包括出现在网络黑市、论坛等地的仿冒和侵犯知识产权的行为)

-

数据泄漏发现(包括深网和暗网中的敏感数据)

-

数字足迹的定位和监控(漏洞、暴露资产和影子IT等问题的发现)

-

员工监控(现员工和前员工在社交媒体上的活动)

-

人身风险(包括地点、活动、高管旅行计划等可能造成人身伤害的数据泄漏)

-

钓鱼阻止(以窃取消费者支付或隐私数据为目的的钓鱼网站)

-

VIP和企业高管保护(确保重要人士的安全,包括清除虚假的社交账户)

https://www.aqniu.com/tools-tech/49658.html

-

凭据恢复

事故调查

钓鱼网站下线

欺诈交易纠正和通知

伪造域名检测

核心要素

网络安全威胁情报的八个核心要素[4],从战术角度到战略角度(从1到8)。情报价值从1到8逐渐升高

// TODO 对比实战中对应的技术和工具

1.可观察行为(Observable)

2.指示器(Indicators)

信誉库,黑白名单

https://www.ddosi.com/qinbao/

3.事件(Incident)

4.战技过程(TTP)

5.动机(Campaign)

6.被攻击系统(Exploit target)

7.应对行动(Course of Action)

8.威胁源(Threat Actor)

比如告诉一个企业,某个组织、对手在偷你的知识产权,对手是什么,方法是什么,完整的过程等。这样的一条情报就是非常有价值的。

其他

- 相关书籍

- 《情报研究与分析入门》,杰罗姆·克劳泽,这本书偏情报学、图书馆学

- 《情报驱动应急响应》,斯科特·罗伯茨,更偏向于安全领域,但也是理论为主

- 安全威胁情报是和数字取证相关联的,数字取证获取的一部分资料,就是安全威胁情报的一部分。

- 黑客和情报员的身份是可以同时存在的。

References

[1] 威胁情报的私有化生产和级联:威胁狩猎及情报共享,https://www.freebuf.com/articles/es/222359.html

[2] 威胁情报的层次分析,https://ti.360.net/blog/articles/level-of-threat-intelligence/

[3] About CybOX(Archive),https://cyboxproject.github.io/about/

[4] 网络安全威胁情报体系介绍,i春秋,https://www.ichunqiu.com/course/1299

[5] 实战化ATT&CK™:威胁情报, 天御实验室,https://www.secpulse.com/archives/111108.html

[6] 威胁情报专栏:谈谈我所理解的威胁情报——认识情报, 仓鼠,https://www.anquanke.com/post/id/164836

[7] 威胁情报系列(一):什么是威胁情报, 鱼塘领路人, https://woodrat.xyz/2020/01/12/what-is-threat-intelligence/