网络安全-黑客攻击

基本知识

黑客(Hacker)、骇客(Cracker)攻击,需要进行信息收集和根据需求选择攻击方式。

信息收集

攻击的效果和对目标的了解程度有着直接的相关性。因此信息收集在攻击过程中占据着头等重要的位置,包括财务数据、硬件配置、人员结构、网络架构和整体利益等诸多方面。主要方式如下:

- 网络监测。一些监测网络中计算机漏洞的工具,包括嗅探应用软件,能在计算机内部或通过网络来捕捉传输过程中的密码等数据信息。

- 社会工程

- 公共资源和垃圾。从公开的广告资料甚至垃圾中收集信息。

- 后门工具

攻击方式

- 拒绝服务攻击

- 缓冲区溢出攻击

- 漏洞攻击

- 欺骗攻击

一、拒绝服务攻击与防御

拒绝服务(DoS)Denial of Service。其目的是使计算机或网络无法提供正常服务。

对服务器DoS攻击思路

- 服务器的缓冲区满,不接受新的请求。

- 使用IP欺骗,迫使服务器把合法用户的连接复位,影响合法用户的连接。

对网络连接DoS攻击模式

消耗资源

网络设备,也是一种计算机。计算机网络需要一定的条件才能正常运行,如网络带宽、内存、磁盘空间和CPU。DoS攻击利用系统资源有限这一特征,大量地申请系统资源,并长时间地占用,使系统忙于处理请求,无暇为其他用户提供服务。常见DoS攻击几种系统资源:

- 针对网络连接的拒绝服务攻击

- 消耗磁盘空间

- 消耗CPU资源

- 消耗内存资源

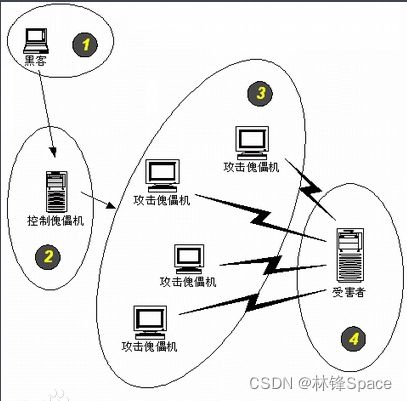

分布式拒绝服务攻击

分布式拒绝服务(DDoS)攻击是对DoS攻击的发展。

DoS攻击受限于网络资源少和隐蔽性差两个缺点。DDoS突破了DoS的局限性,被DDoS攻击时可能出现的现象:

- 被攻击主机上有大量的等待的TCP连接。

- 大量到达的数据分组(TCP分组和UDP分组)并不是网站服务连接的一部分,往往指向机器的任意端口。

- 网络中充斥着大量的无用数据包,源地址为假

- 制造高流量的无用数据,造成网络拥塞,使受害主机无法正常和外界通信。

- 严重时造成死机。

DDoS攻击一般采用三级架构:Client——Handler(主控端)——Agent(代理端)

常见的拒绝服务攻击

1、SYN Flood

SYN Flood是当前最流行的DoS与DDoS攻击方式之一。

攻击通过三次握手实现。

- 攻击者向被攻击设备发送一个包含SYN(同步报文)标志的TCP报文,同步报文会指明客户端使用的端口及TCP连接的初始序号,这时与被攻击设备建立第一次握手。

- 被攻击设备收到攻击者的SYN报文后,将返回一个SYN+ACK报文,表示攻击者的请求被接受,完成了第二次握手。

- 攻击者也返回一个ACK报文给受害设备,建立第三次握手。

在TCP连接的三次握手中,当用户向服务器发送SYN报文后突然死机或掉线,那么服务器在发出SYN+ACK应答报文后是无法收到客户端的ACK报文的(第三次握手无法完成)。这种情况下服务器端一般会重试(再次发送SYN+ACK给客户端)并等待一段时间后丢弃这个未完成的连接,这段时间被称为SYN Timeout,一般为30s~2min,一个用户异常导致服务器的一个线程等待SYN Timeout并是不大问题,但是如果一个恶意的攻击者大量模拟这种情况,那么故武器端将为了维护一个非常大的半连接列表而资源耗尽。

2、IP欺骗性攻击

这种攻击利用RST位来实现,攻击机将自己伪装成合法用户与服务器进行TCP连接,并向服务器发送一个带有RST位的TCP数据段。服务器接收到RST数据后,就会清空缓冲区中建立好的连接。攻击者会伪造大量的IP地址,向目标发送RST数据,使服务器不对合法用户服务。

3、Ping洪流攻击

Ping of Death

根据TCP/IP协议规范,包长度最大为65536字节,攻击者故意创建一个长度大于65536字节的icmp包,并将该包发送到目标受害主机,由于目标主机的服务程序无法处理过大的包,而引起系统崩溃、挂起、重启。目前所有系统都对此进行了修复。

4、teardrop攻击

滴泪攻击是利用在TCP/IP协议漏洞的攻击。

一个IP分组在网络中传播时,由于沿途各个链接的最大传输单元不同,路由器常常对IP包进行分组,即将一个包分成一些偏度,使每段都足够小,以便通过这个狭窄的链路。随后各片段将转发到目的地,在目的地最终将各片段进行重组。这就是IP包的分段/重组技术。

Teardrop攻击就是利用IP包的分段/重组技术在系统实现中的一个错误,即在重组IP包时只是检查了每段数据是否过长,而没有检查包中的有效数据的长度是否过小。当包中数据长度为负数时,由于memcpy()中的计数器是个反码,负数表示一个非常大的数值。因为IP包重组和缓冲区通常处理系统核心,缓冲区溢出将导致系统资源区分、甚至系统崩溃。

5、Land攻击

攻击者将一个包的源、目地址都设置成为目标主机的地址,然后将该包通过IP欺骗的方式发送给被攻击主机,这种包可以造成被攻击主机因试图与自己建立连接而陷入死循环,直到超时。

6、Smurf攻击

通过使用将回复地址设置成受害网络广播地址的ICMP应答请求(ping)数据包来淹没受害主机的方式进行。最终导致该网络的所有主机都对此ICMP应答作出答复,导致网络阻塞。它比Ping of Death的流量高出1-2个数量级。

二、欺骗攻击与防御

1、ARP欺骗

原理省略

防范措施

1)、固化arp表,即IP/Mac绑定。

2)、arp服务器

3)、ARP防护软件——ARP Guard。

2、DNS欺骗

DNS欺骗是一种比较常见的攻击手段。

案例:

全球著名网络安全销售商RSA Security的网站域名被黑客劫持,而主机并没有被入侵,当用户连上RSA Security时,发现主页被篡改成了其他内容。

DNS欺骗原理

DNS欺骗首先是冒充域名服务器,然后把查询的IP地址设为攻击者的IP地址,这样,用户上网就只能看到攻击者的主页,而不是用户想要取得的网站的主页了。DNS欺骗并不是真的“黑掉”了目标网站,而是冒名顶替。

DNS欺骗的防范

(1)被动监听检测

如果在一定时间间隔内,一个请求对应两个或两个以上不同的应答包,则怀疑收到了DNS欺骗攻击。因为DNS服务器不会给出多个结果不同的应答包,即使目标域名对应多个IP地址,DNS服务器也会在一个DNS应答包中返回,只有多个应答域而已。

(2)虚假报文探测

主动发送探测包的手段来监测网络内是否存在DNS欺骗攻击者,如果收到应答包,则说明受到了攻击。

(3)交叉检查查询

IP欺骗

...