Android apk反编译 和 防止反编译

反编译:

反编译内容来源: http://blog.csdn.net/vipzjyno1/article/details/21039349

在学习Android开发的过程你,你往往会去借鉴别人的应用是怎么开发的,那些漂亮的动画和精致的布局可能会让你爱不释手,作为一个开发者,你可能会很想知道这些效果界面是怎么去实现的,这时,你便可以对改应用的APK进行反编译查看。下面是我参考了一些文章后简单的教程详解。

(注:反编译不是让各位开发者去对一个应用破解搞重装什么的,主要目的是为了促进开发者学习,借鉴好的代码,提升自我开发水平。)

测试环境:

win 7

使用工具:

CSDN上下载地址:

apktool (资源文件获取) 下载

dex2jar(源码文件获取) 下载

jd-gui (源码查看) 下载

Android反编译整合工具包(最新) 下载

官方最新版本下载地址:

apktool(google code)

dex2jar(google code)

工具介绍:

apktool

作用:资源文件获取,可以提取出图片文件和布局文件进行使用查看

dex2jar

作用:将apk反编译成java源码(classes.dex转化成jar文件)

jd-gui

作用:查看APK中classes.dex转化成出的jar文件,即源码文件

反编译流程:

一、apk反编译得到程序的源代码、图片、XML配置、语言资源等文件

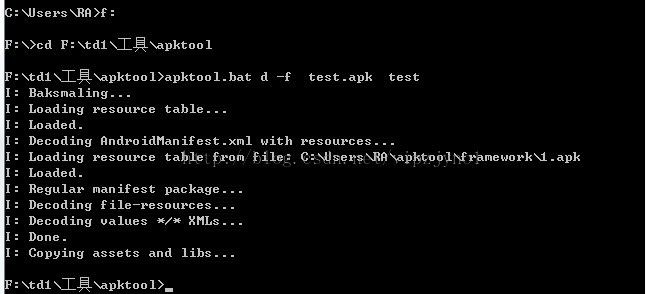

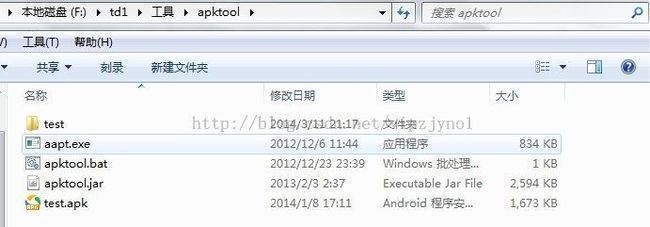

下载上述工具中的apktool,解压得到3个文件:aapt.exe,apktool.bat,apktool.jar ,将需要反编译的APK文件放到该目录下,

打开命令行界面(运行-CMD) ,定位到apktool文件夹,输入以下命令:apktool.bat d -f test.apk test

(命令中test.apk指的是要反编译的APK文件全名,test为反编译后资源文件存放的目录名称,即为:apktool.bat d -f [apk文件 ] [输出文件夹])

说明获取成功,之后发现在文件夹下多了个test文件,点击便可以查看该应用的所有资源文件了。

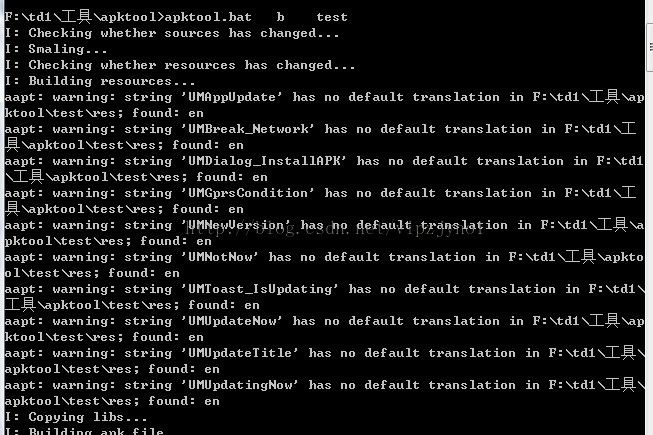

如果你想将反编译完的文件重新打包成apk,那你可以:输入apktool.bat b test(你编译出来文件夹)便可,效果如下:

之后在之前的test文件下便可以发现多了2个文件夹:

build

dist(里面存放着打包出来的APK文件)

二、Apk反编译得到Java源代码

下载上述工具中的dex2jar和jd-gui ,解压

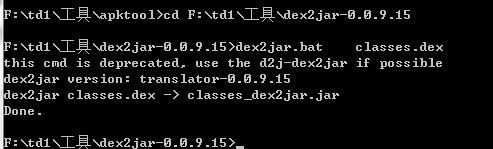

将要反编译的APK后缀名改为.rar或则 .zip,并解压,得到其中的额classes.dex文件(它就是java文件编译再通过dx工具打包而成的),将获取到的classes.dex放到之前解压出来的工具dex2jar-0.0.9.15 文件夹内,

在命令行下定位到dex2jar.bat所在目录,输入dex2jar.bat classes.dex,效果如下:

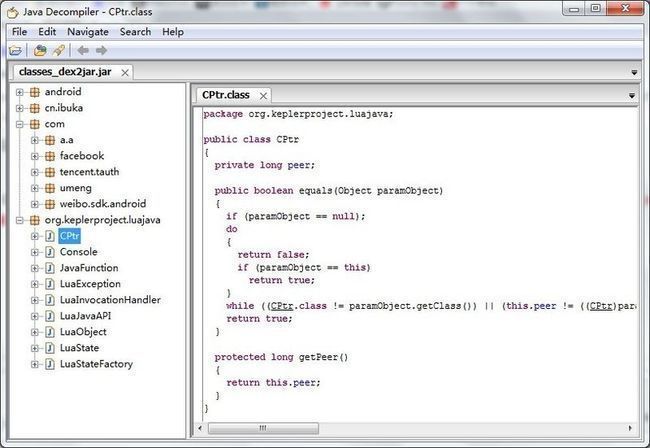

在改目录下会生成一个classes_dex2jar.jar的文件,然后打开工具jd-gui文件夹里的jd-gui.exe,之后用该工具打开之前生成的classes_dex2jar.jar文件,便可以看到源码了,效果如下:

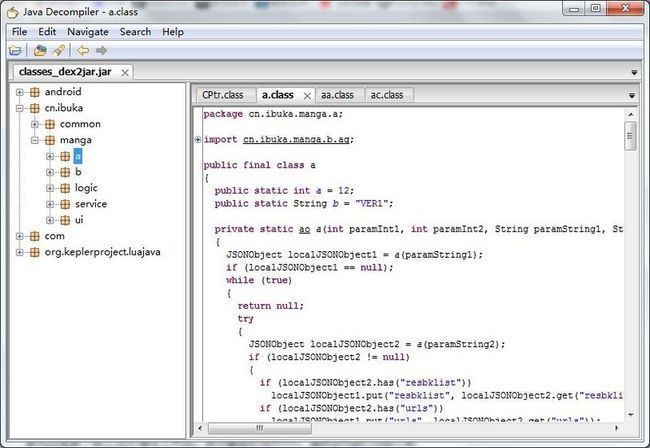

被混淆过的效果图(类文件名称以及里面的方法名称都会以a,b,c....之类的样式命名):

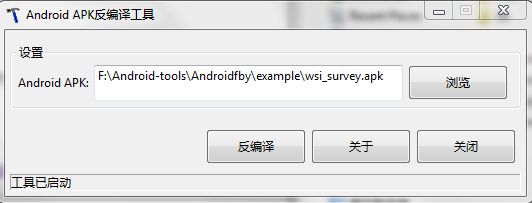

三、 图形化反编译apk(本人未使用过)

上述步骤一、二讲述了命令行反编译apk,现在提供一种图形化反编译工具:Androidfby

首先,下载上述反编译工具包,打开Androidfby目录,双击Android反编译工具.exe,就可以浏览打开要反编译的apk

通过反编译,你可以获知该应用用到了什么第3方的库文件,它的代码是如何编写的等等。

然而,如果该APK进行了混淆处理,那么你看到的类文件名称以及里面的方法名称都会以a,b,c....之类的样式命名,所以你可以想找到你所想得知的界面代码可能会十分费劲,找到了代码可能看起来也会很费劲,可是一个大体的思路会获得,有了这个思路,你就可以自己去尝试了。

本人曾经想写一个类似唱吧的名人界面布局,可是当初第一次接触不知道如何去写,进进行了反编译,即使他的那个代码是混淆过的,我也看出来他是通过LISTVIEW的TYPE设定不同的ITEM布局实现了。可能好多引用都是采用重写VIEW来实现效果,你可以得到他的大体思路对你的开发有益无害。

还有处于一个开发者辛辛苦苦将自己的应用开发出来被别人一反编译便成为了他自己的东西,所以要进行混淆处理:

防止反编译:

该部分内容来源:http://blog.csdn.net/vipzjyno1/article/details/21042823

作为Android应用开发者,不得不面对一个尴尬的局面,就是自己辛辛苦苦开发的应用可以被别人很轻易的就反编译出来。

Google似乎也发现了这个问题,从SDK2.3开始我们可以看到在android-sdk-windows\tools\下面多了一个proguard文件夹

proguard是一个java代码混淆的工具,通过proguard,别人即使反编译你的apk包,也只会看到一些让人很难看懂的代码,从而达到保护代码的作用。

下面具体说一说怎么样让SDK2.3下的proguard.cfg文件起作用,先来看看android-sdk-windows\tools\lib\proguard.cfg的内容:

- -optimizationpasses 5

- -dontusemixedcaseclassnames

- -dontskipnonpubliclibraryclasses

- -dontpreverify

- -verbose

- -optimizations !code/simplification/arithmetic,!field/*,!class/merging/*

- -keep public class * extends android.app.Activity

- -keep public class * extends android.app.Application

- -keep public class * extends android.app.Service

- -keep public class * extends android.content.BroadcastReceiver

- -keep public class * extends android.content.ContentProvider

- -keep public class * extends android.app.backup.BackupAgentHelper

- -keep public class * extends android.preference.Preference

- -keep public class com.android.vending.licensing.ILicensingService

- -keepclasseswithmembernames class * {

- native <methods>;

- }

- -keepclasseswithmembernames class * {

- public <init>(android.content.Context, android.util.AttributeSet);

- }

- -keepclasseswithmembernames class * {

- public <init>(android.content.Context, android.util.AttributeSet, int);

- }

- -keepclassmembers enum * {

- public static **[] values();

- public static ** valueOf(java.lang.String);

- }

- -keep class * implements android.os.Parcelable {

- public static final android.os.Parcelable$Creator *;

- }

从脚本中可以看到,混淆中保留了继承自Activity、Service、Application、BroadcastReceiver、ContentProvider等基本组件以及com.android.vending.licensing.ILicensingService,

并保留了所有的Native变量名及类名,所有类中部分以设定了固定参数格式的构造函数,枚举等等。(详细信息请参考<proguard_path>/examples中的例子及注释。)

让proguard.cfg起作用的做法很简单,就是在eclipse自动生成的default.properties文件中加上一句“proguard.config=proguard.cfg”就可以了

完整的default.properties文件应该如下:

- # This file is automatically generated by Android Tools.

- # Do not modify this file -- YOUR CHANGES WILL BE ERASED!

- #

- # This file must be checked in Version Control Systems.

- #

- # To customize properties used by the Ant build system use,

- # "build.properties", and override values to adapt the script to your

- # project structure.

- # Project target.

- target=android-9

- proguard.config=proguard.cfg

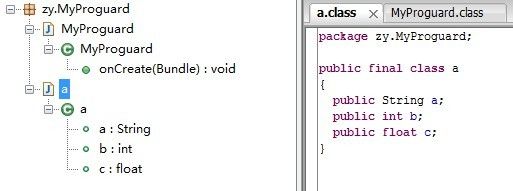

大功告成,正常的编译签名后就可以防止代码被反编译了。反编译经过代码混淆的apk得到的代码应该类似于下面的效果,是很难看懂的:

如果您使用的是2.3之前的SDK版本也没关系,把上面的proguard.cfg文件复制一份放到项目中,然后进行相同的操作即可