Win2008 R2实战之DHCP NAP策略部署

上一篇中(点击),我们为DHCP 网络访问保护平台准备好了包括域环境,策略服务器,还有客户端环境,但是,仅仅有健康状态检测和强制隔离,是无法保证内部网络安全的,被隔离的客户端如果无法自己修复健康状态,就只能一直待在隔离网络,影响正常使用。比如客户端没有安装杀毒软件,没有开启系统防火墙。此时的网络访问保护平台只发挥了一半的作用,而另一半作用则是修复健康状态有问题的客户端计算机,例如提供反病毒软件的下载、反间谍软件的下载、强制开启客户端计算机的防火墙、自动更新等等。经过这样一番检查、策略控制、修复之后,符合健康状态要求的客户端才可以获得进入企业内网的权限,进行正常的网络访问。

一、 网络策略服务器(Network Policy Server)配置

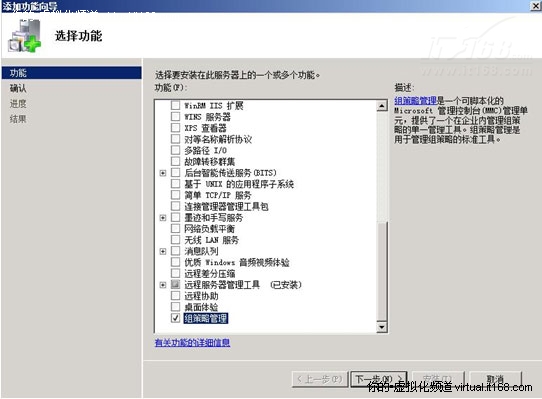

1. 安装组策略管理功能

在网络策略服务器中安装组策略管理功能主要为了方便的进行组策略管理。

打开NPS1中的服务器管理器,右击【功能】,选择【组策略管理】,点击下一步安装即可。如图1

图1

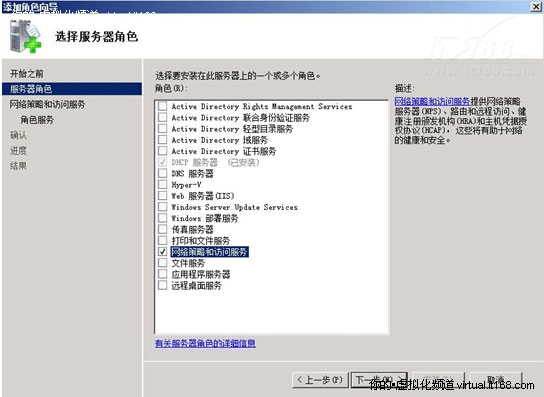

2. 安装NPS角色

在NPS1中打开服务器管理器,右击【角色】,选择【网络策略和访问服务】。如图2

图2

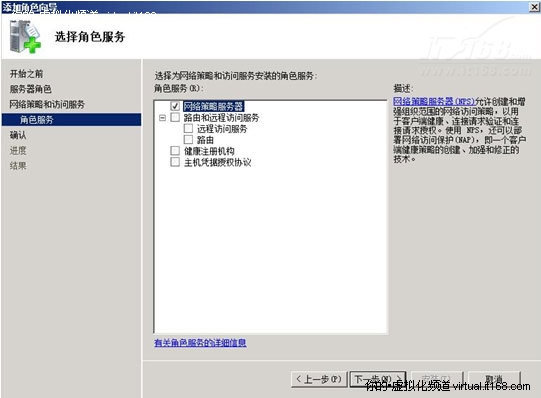

在角色服务选择中,选择【网络策略服务器】。如图3

图3

确认安装角色后,点击【安装】即可。

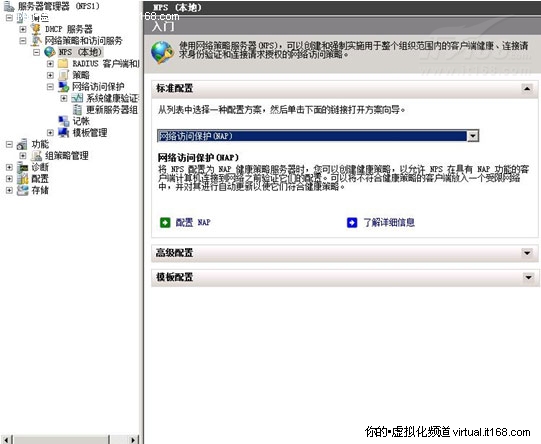

3. 配置NPS1作为健康策略服务器

首先先解释几个概念:

系统健康验证器:系统健康验证器(System Health validator)主要根据配置好的健康策略要求检测需要连接到内部网络的客户端的健康状态并发送一个结果给网络策略服务器。

健康策略:基于SHV的检查,健康策略指定了客户端进行无限制访问内部网络所需要的条件。

网络策略:网络策略使用条件、设置和约束来决定可以访问网络的客户端。网络策略为顺从的客户端计算机和不顺从的客户端计算机各准备了一条策略。比如符合健康状态的计算机可以不受限访问网络,而不符合健康状态的计算机则只能访问受限网络,除非该计算机进行修补后符合了健康状态的检测,才会被放行进入不受限网络。

打开网络策略服务器控制台,点击【NPS(本地)】,在右侧的标准配置中,选择【网络访问保护(NAP)】,点击【配置NAP】。如图4

图4

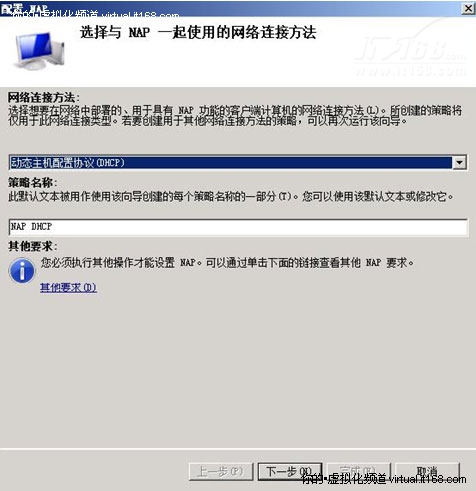

在配置NAP向导中,网络连接方法选择【动态主机配置协议(DHCP)】,策略名称默认即可。如图5

图5

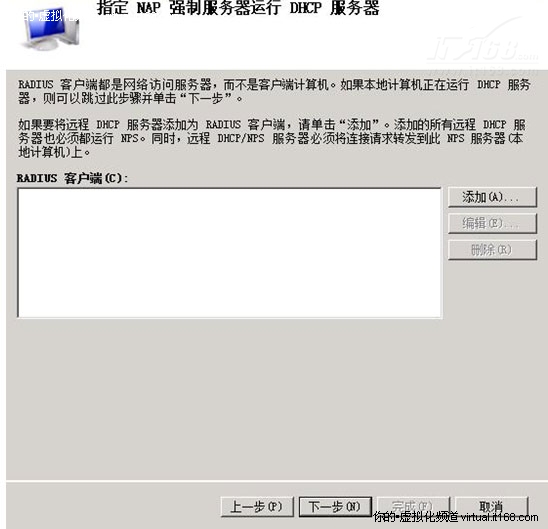

如果DHCP服务器没有安装在网络策略服务器中,则需要将远程DHCP服务器配置为RADIUS客户端。本实验环境DHCP服务安装在NPS中,所以无需配置,点击下一步即可。如图6

图6

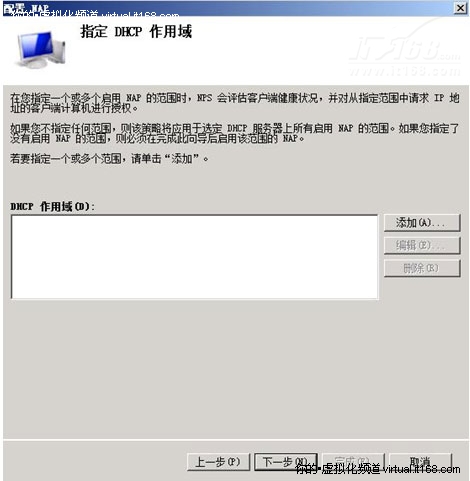

如果不指定DHCP作用域,则NAP将应用于选定DHCP服务器中的所有作用域范围。本实验环境无需配置,点击下一步即可。如图7

图7

计算机组无需配置,留空则表示将该策略应用与所有用户。

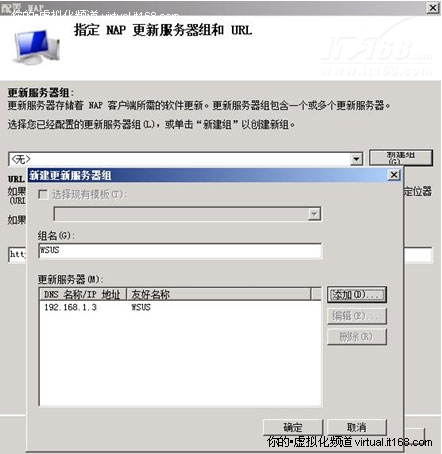

更新服务器组默认为空,我们将WSUS1放入改组作为修补服务器。点击新建组,组名【WSUS】,更新服务器处点击【添加】,将WSUS1的服务器IP地址添加进去。如果没有帮助网页,URL疑难解答地址可为空。如图8

图8

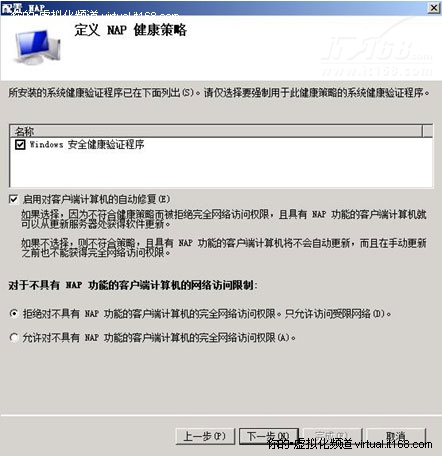

在定义NAP健康策略页,默认即可。如图9

图9

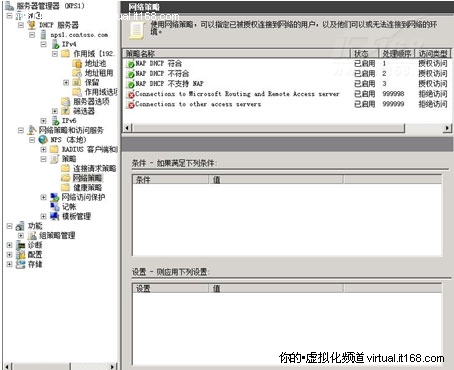

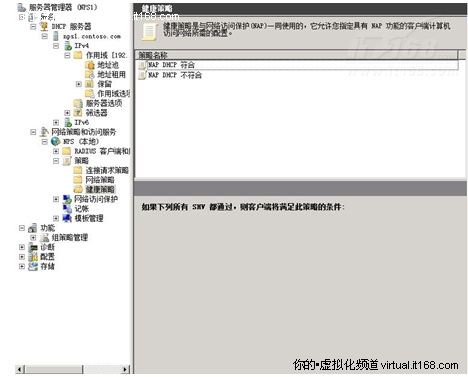

经过向导的指引配置,系统自动创建了健康策略及网络策略,如图9-1.9-2

图9-1

图9-2

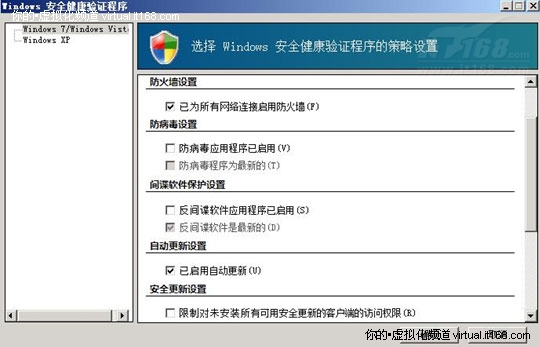

4. 配置系统健康验证器

健康验证器定义了客户端计算机访问内部网络需要的条件。打开网络策略服务控制台,展开【网络访问保护-系统健康验证程序-Windows安全健康程序-设置】,右击【默认配置】,选择【属性】。此实验我们启用2个条件,分别是【已为所有网络连接启用防火墙】和【已启用自动更新】。如图10

图10

5. 配置NPS1中的DHCP

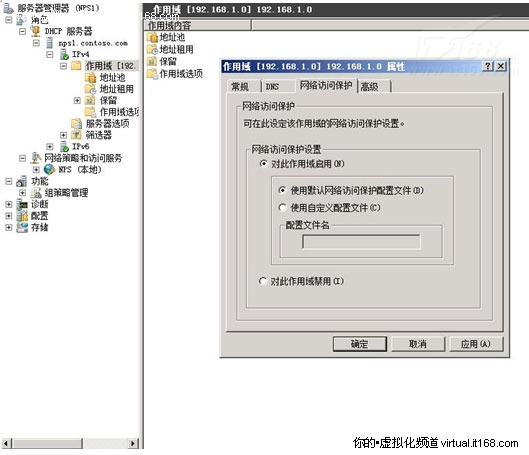

打开DHCP服务器控制台,展开【nps1.contoso.com-IPv4】,右击作用域【192.168.1.0】,选择属性,在【网络访问保护】选项卡中,选中【对此作用域启用】。如图11

图11

6. 在组策略中编辑NAP客户端策略

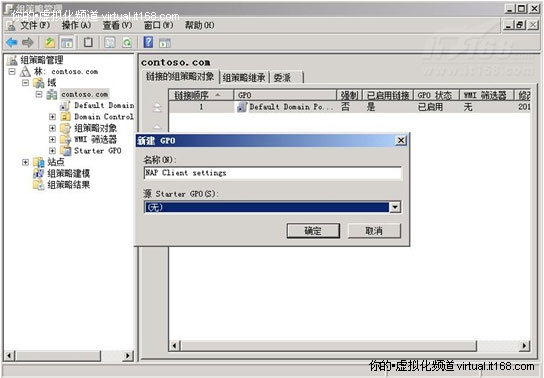

在管理工具中,打开组策略管理工具,展开林,域,在【contoso.com】右击选择【在这个域中创建GPO并在此链接】,取名【NAP Client settings】。如图12

图12

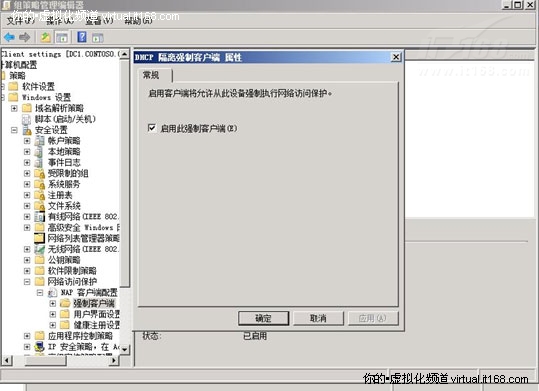

编辑【NAP Client settings】,依次展开【计算机配置-Windows配置-安全设置-网络访问保护-NAP客户端配置-强制客户端】,双击【DHCP隔离强制客户端】,勾选【启用此强制客户端】。如图13

图13

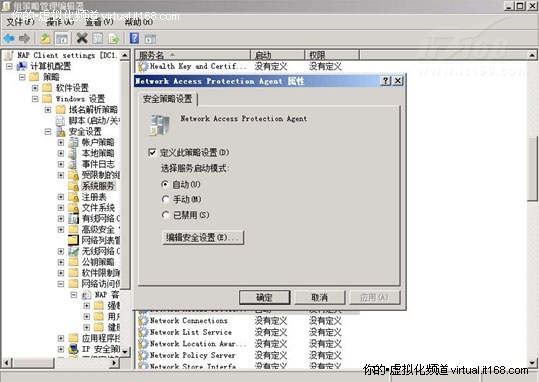

在展开【系统服务】,双击【Network Access Protection Agent】,选择【定义此策略设置-自动】。如图13-1

图13-1

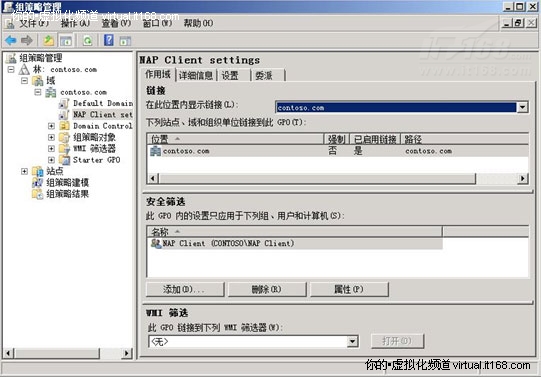

回到组策略管理控制台,点击【NAP Client settings】,在右侧的安全筛选中,删除默认的authenticated users,添加【NAP Client】组。如图14

图14

二、 客户端访问评估

1. 我们使用Client1来进行测试,强制刷新组策略,获取新的NAP策略设置。

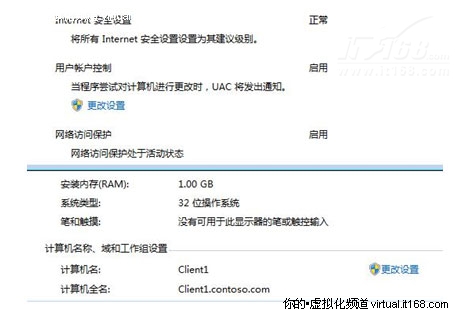

2. 依次打开Client 1的【控制面板】-【系统和安全】-【操作中心】,这里看到该计算机的安全保护设置。展开【安全】选项,拉到底部,可以发现Client 1的网络访问保护功能已经启用,如图15

图15

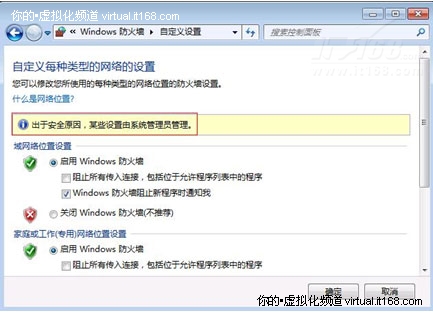

3. 此时打开防火墙设置,会在顶部多出这样一行字【出于安全原因,某些设置由系统管理员管理】。如图16。并且此时是无法手工关闭防火墙的,因为此时系统的某些安全设置已经被NAP服务代理管理,即使选中关闭防火墙后,系统在检测到安全策略设置中的选项被更改,会强行再次按照安全策略的内容启动防火墙。由于此实验安全策略选项我设置了防火墙和自动更新,所以这两项设置都无法改变。

图16

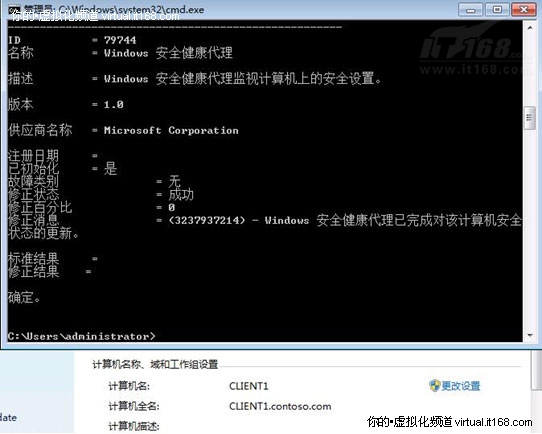

4. 我们可以利用NETSH命令检查一下当前Client1是否被修复成功,在命令提示符中输入:【netsh nap client show state】就可得到如图17中的信息,图中显示健康代理已经正常启用,并修复了客户端计算机,允许其进入不受限网络。

图17

通过上述操作,小赵完成了对Contoso公司内网接入的安全加固,在一定程度上解决了外部计算机接入企业网络会造成的破坏。但是网络访问保护技术不仅仅是这样,它可以结合SCCM进行软件更新评估,也可以通过IPSec强制对使用Direct Access技术的远程计算机通信进行加密保护,同时还可以与思科的网络访问控制技术结合,提供全方位的保护。怎么样,听了这些,你是否心动了呢?

本文出自 “激情因梦想而存在” 博客,转载请与作者联系!