Exchange2010综合实验

Exchange2010综合实验

实验环境:

六服务器拓扑

HUB和CAS角色安装在同一服务器上,两台做NLB

MBX角色安装在同一服务器上,两台做DAG

EDGE角色两台,可做NLB

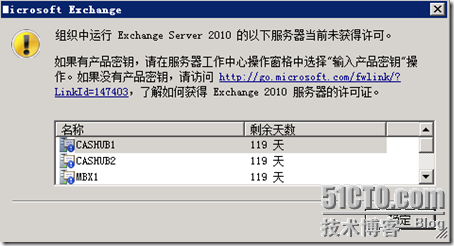

服务器均为Win2008R2SP1版本,Exchange2010SP1版本

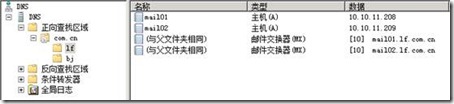

DC+DNS+CA: 10.10.11.201

MBX1: 10.10.11.202(业务) 192.168.1.1(心跳)---MBX服务器1

MBX2: 10.10.11.203(业务) 192.168.1.2(心跳)---MBX服务器2

DAG: 10.10.11.204

CASHUB1: 10.10.11.205(业务) 192.168.2.1(心跳)

CASHUB2: 10.10.11.206(业务) 192.168.2.2(心跳)

NLB: 10.10.11.207

EDGE1: 10.10.11.208

EDGE2: 10.10.11.209

NLB: 10.10.11.210

域: lf.com.cn

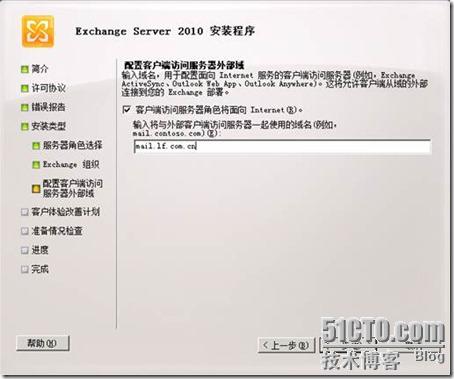

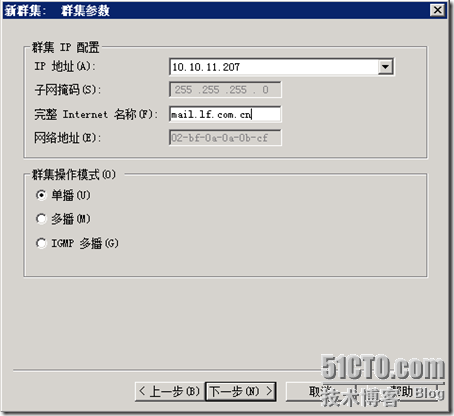

设置CASHUB的NLB的对外的统一域名是mail.lf.com.cn

建立CASHUB客户端访问阵列组mail.lf.com.cn

DC+DNS+CA: 10.10.11.201

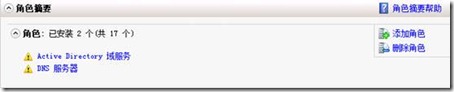

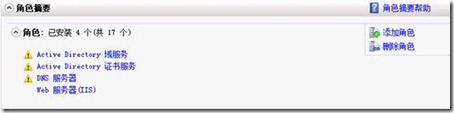

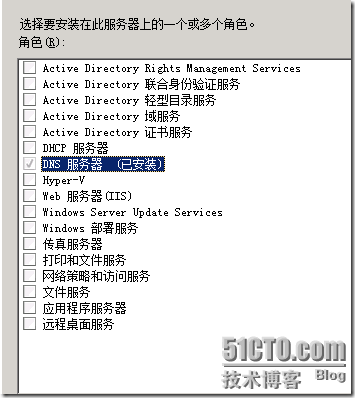

运行dcpromo安装DC,设置域名为lf.com.cn,同时安装成DNS服务器

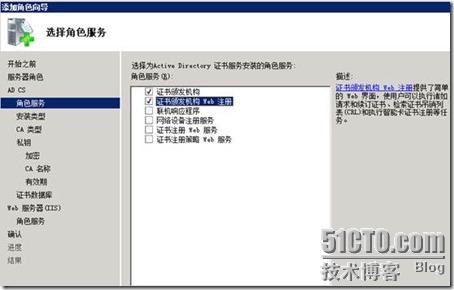

安装CA服务器,注意要将WEB注册选上一起安装

选择安装企业,根,新密钥,一路下一步安装完毕,最后结果如下

安装Exchange2010各角色的前期准备

1.CAS, HUB, MBX

Add-WindowsFeature NET-Framework,RSAT-ADDS,Web-Server,Web-Basic-Auth,Web-Windows-Auth,Web-Metabase,Web-Net-Ext,Web-Lgcy-Mgmt-Console,WAS-Process-Model,RSAT-Web-Server,Web-ISAPI-Ext,Web-Digest-Auth,Web-Dyn-Compression,NET-HTTP-Activation,RPC-Over-HTTP-Proxy -Restart

2.CAS, HUB, MBX, UM

Add-WindowsFeature NET-Framework,RSAT-ADDS,Web-Server,Web-Basic-Auth,Web-Windows-Auth,Web-Metabase,Web-Net-Ext,Web-Lgcy-Mgmt-Console,WAS-Process-Model,RSAT-Web-Server,Web-ISAPI-Ext,Web-Digest-Auth,Web-Dyn-Compression,NET-HTTP-Activation,RPC-Over-HTTP-Proxy,Desktop-Experience -Restart

3.CAS, HUB

Add-WindowsFeature NET-Framework,RSAT-ADDS,Web-Server,Web-Basic-Auth,Web-Windows-Auth,Web-Metabase,Web-Net-Ext,Web-Lgcy-Mgmt-Console,WAS-Process-Model,RSAT-Web-Server,Web-ISAPI-Ext,Web-Digest-Auth,Web-Dyn-Compression,NET-HTTP-Activation,RPC-Over-HTTP-Proxy -Restart

4.HUB, MBX

Add-WindowsFeature NET-Framework,RSAT-ADDS,Web-Server,Web-Basic-Auth,Web-Windows-Auth,Web-Metabase,Web-Net-Ext,Web-Lgcy-Mgmt-Console,WAS-Process-Model,RSAT-Web-Server -Restart

5.CAS, MBX

Add-WindowsFeature NET-Framework,RSAT-ADDS,Web-Server,Web-Basic-Auth,Web-Windows-Auth,Web-Metabase,Web-Net-Ext,Web-Lgcy-Mgmt-Console,WAS-Process-Model,RSAT-Web-Server,Web-ISAPI-Ext,Web-Digest-Auth,Web-Dyn-Compression,NET-HTTP-Activation,RPC-Over-HTTP-Proxy -Restart

6.CAS

Add-WindowsFeature NET-Framework,RSAT-ADDS,Web-Server,Web-Basic-Auth,Web-Windows-Auth,Web-Metabase,Web-Net-Ext,Web-Lgcy-Mgmt-Console,WAS-Process-Model,RSAT-Web-Server,Web-ISAPI-Ext,Web-Digest-Auth,Web-Dyn-Compression,NET-HTTP-Activation,RPC-Over-HTTP-Proxy -Restart

7.HUB or MBX

Add-WindowsFeature NET-Framework,RSAT-ADDS,Web-Server,Web-Basic-Auth,Web-Windows-Auth,Web-Metabase,Web-Net-Ext,Web-Lgcy-Mgmt-Console,WAS-Process-Model,RSAT-Web-Server -Restart

8.UM

Add-WindowsFeature NET-Framework,RSAT-ADDS,Web-Server,Web-Basic-Auth,Web-Windows-Auth,Web-Metabase,Web-Net-Ext,Web-Lgcy-Mgmt-Console,WAS-Process-Model,RSAT-Web-Server,Desktop-Experience -Restart

9.EGE

Add-WindowsFeature NET-Framework,RSAT-ADDS,ADLDS -Restart

CASHUB1: 10.10.11.205(业务) 192.168.2.1(心跳)

CASHUB2: 10.10.11.206(业务) 192.168.2.2(心跳)

NLB: 10.10.11.207

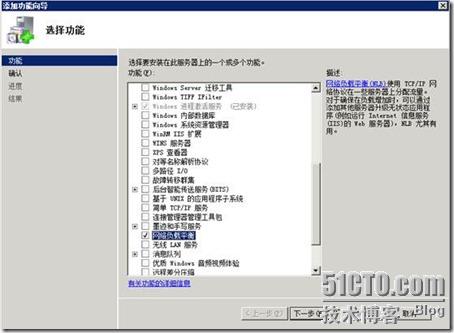

在Exchange2010的各角色中,我们应该首先安装CAS角色,此处我们把CAS和HUB服务器安装在同一台服务器上,安装准备,在CAS服务器上以管理员身份打开Windows PowerShell

输入Import-Module ServerManager

3.CAS, HUB

Add-WindowsFeature NET-Framework,RSAT-ADDS,Web-Server,Web-Basic-Auth,Web-Windows-Auth,Web-Metabase,Web-Net-Ext,Web-Lgcy-Mgmt-Console,WAS-Process-Model,RSAT-Web-Server,Web-ISAPI-Ext,Web-Digest-Auth,Web-Dyn-Compression,NET-HTTP-Activation,RPC-Over-HTTP-Proxy -Restart

![]()

安装开始,安装完毕后会自动重新启动

红色文字为我个人理解:

CAS服务器是客户端访问服务器,无论客户端访问是通过WEB,Outlook RPC,Outlook Anywhere,各种POP3访问,都必须先连接到CAS服务器上,然后再通过CAS服务器接收或发送邮件

为了可以让公网上的用户访问自己的邮箱,需要将CAS服务器发布到外网,根据访问CAS服务器的方式不同,可能需要开通CAS服务器的80,443,110,25等端口

Exchange2010客户端不能直接访问邮箱存储

HUB服务器是集线传输服务器,负责在访问客户端,邮箱存储,其它邮局之间进行邮件的路由,一般开通的端口是SMTP 25

其它邮局发来的邮件发送到 边缘传输服务器路由到HUB服务器,再路由到邮箱存储;或者其它邮局发来的邮件直接 发送到HUB服务器,然后路由到邮箱存储

POP3客户端发送的邮件通过SMTP 25协议发送到HUB服务器,经由HUB服务器直接发送到公网邮局;接收邮件时通过110端口连接到CAS服务器,通过HUB服务器连接到邮箱存储,然后将邮件下载到本地

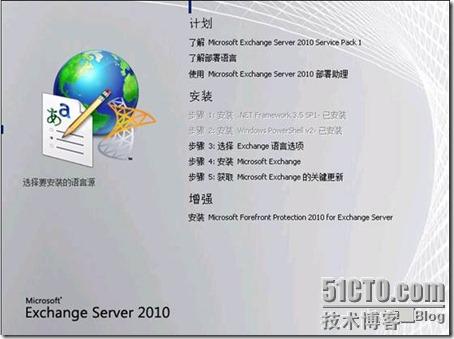

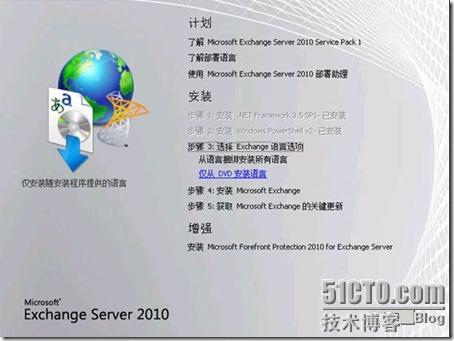

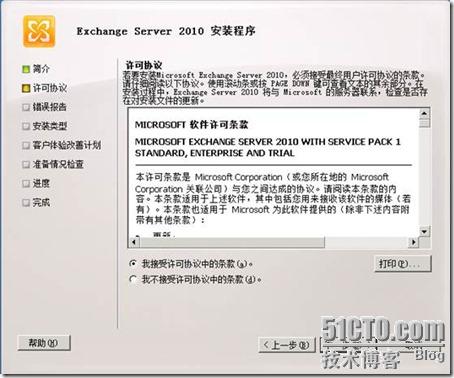

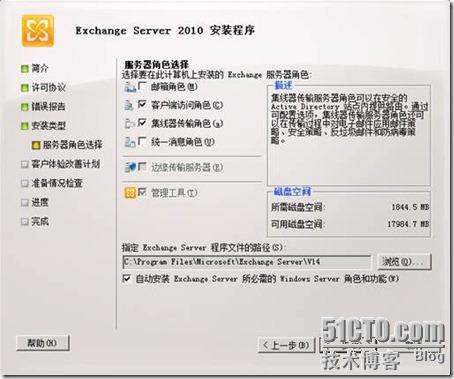

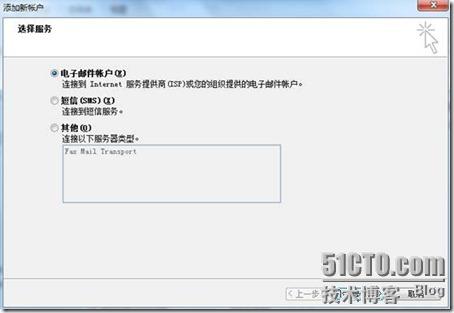

接下来我们准备安装Exchange201的CASHUB角色

选择语言仅从DVD安装语言

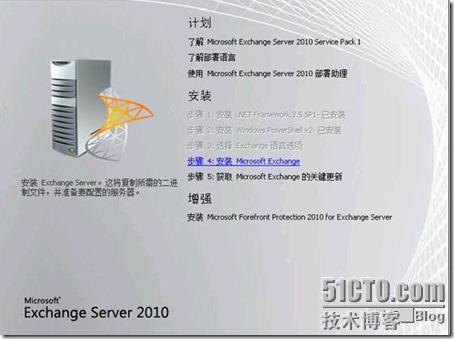

选择安装Microsoft Exchange

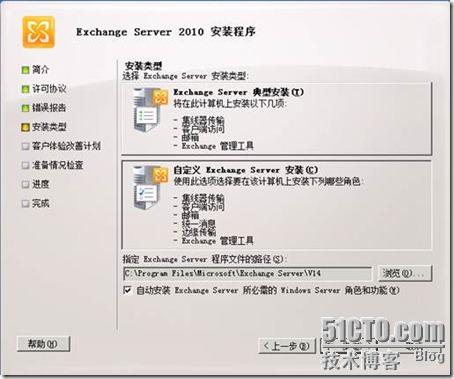

选择自定义安装

勾选客户端访问服务器和集线传输服务器

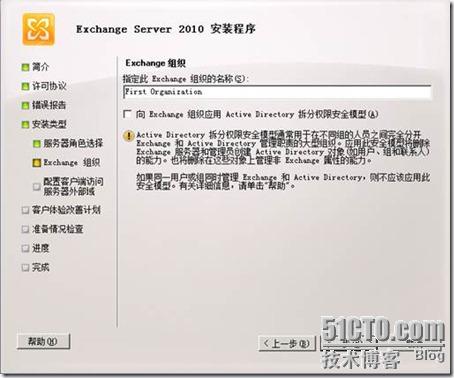

指定组织名称

配置从外网访问CAS服务器的域名,也即我们在公网上为Exchange申请的域名

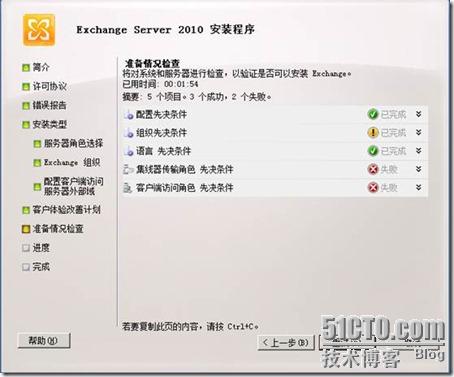

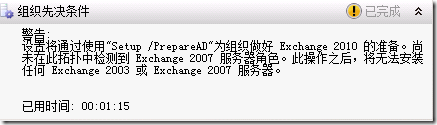

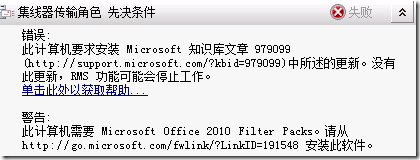

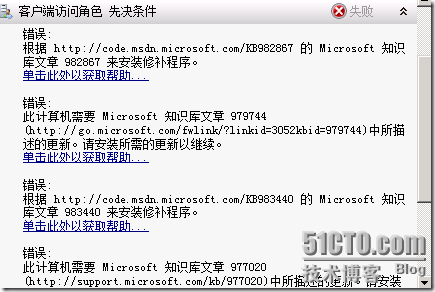

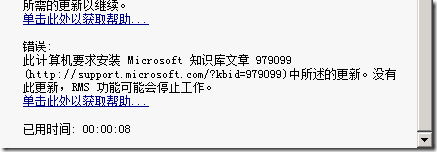

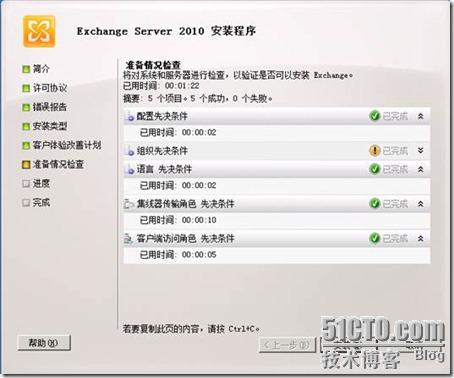

Exchange2010的安装检查准备工作,发现有两个失败和一个警告

此警告正常,并且Setup /PrepareAD会在安装过程中自动运行,不必手动运行

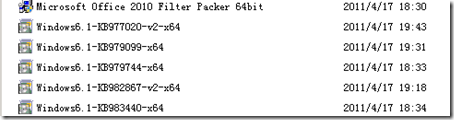

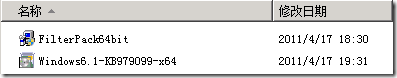

需要安装KB979099和Microsoft Office 2010 filter Packer

需要安装KB982867,KB979744,KB983440,KB977020,KB979099

安装需要安装的KB和程序

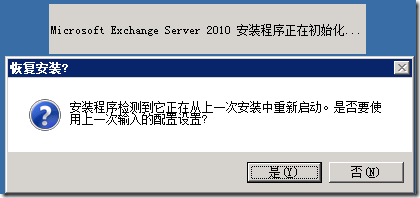

使用上一次的配置设置

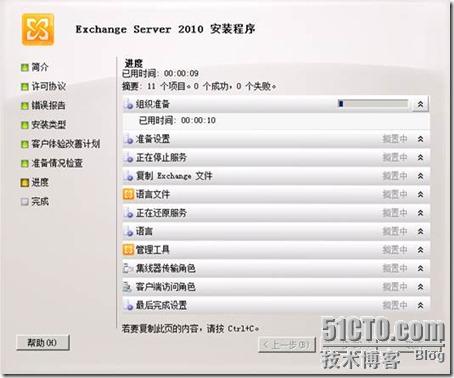

测试通过,开始安装

安装完毕后重新启动生效

在另一台CASHUB2服务器上做同样的安装

下面开始做CASHUB服务器的负载均衡,我们使用Windows NLB来实现此功能,据有关资料讲,Windows NLB性能不是很好,在规模较大的环境中,建议采用硬件负载均衡,例如F5

在两台服务器上都添加网络负载均衡功能

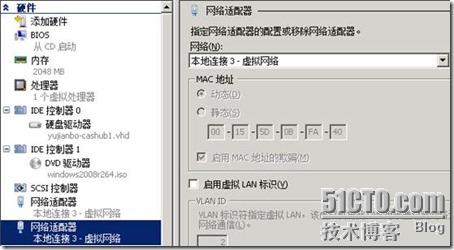

我的实验环境是在windows server 2008 R2 SP1上搭建的Hyper-V,做NLB时需要在业务网卡上启用MAC地址欺骗,才能配置成功NLB

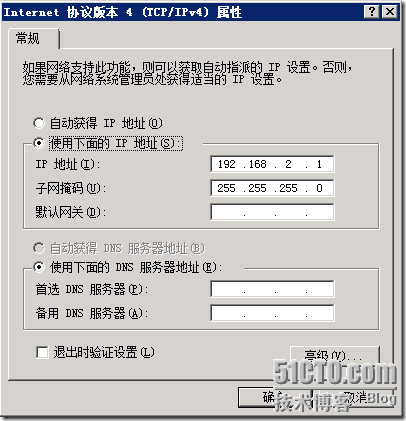

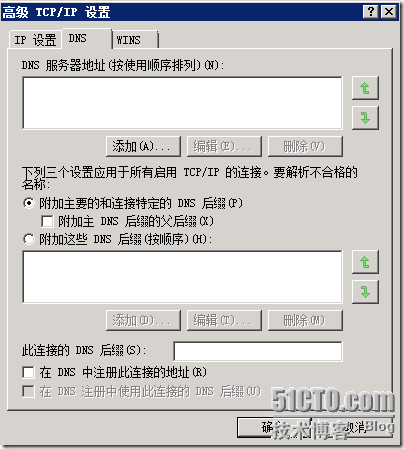

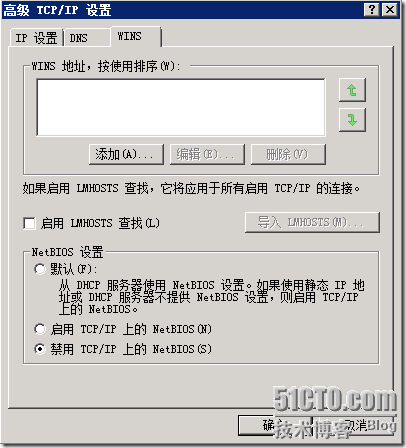

配置NLB要求的心跳网卡属性

只留下IPv4

选择更改适配器设置

在组织属性中调出菜单栏,选择高级-高级设置,将业务网卡的顺序调到上面,使用业务网卡的优先级比心跳网卡高

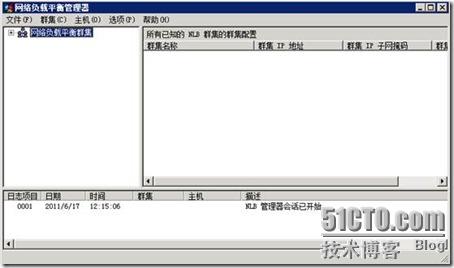

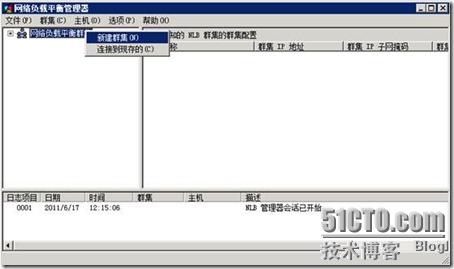

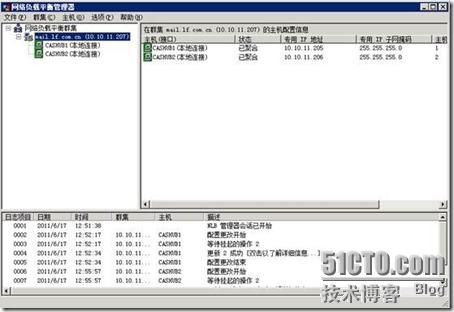

打开管理工具中的网络负载均衡管理器

选择新建群集

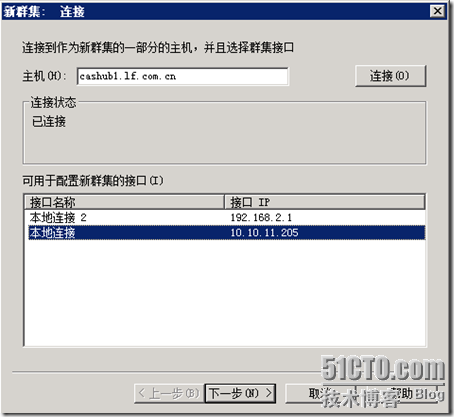

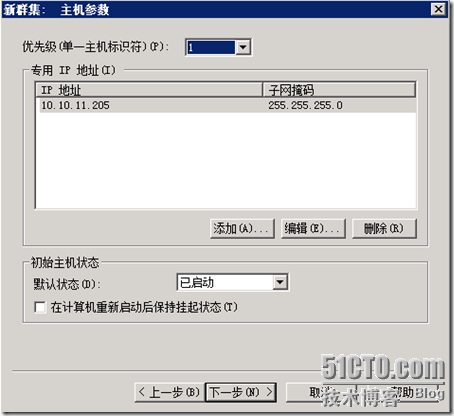

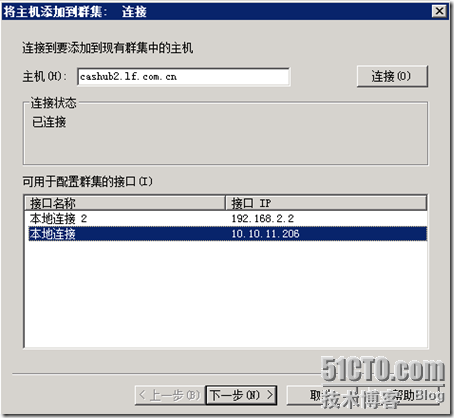

输入cashub1的域名,选择连接,选择业务网卡

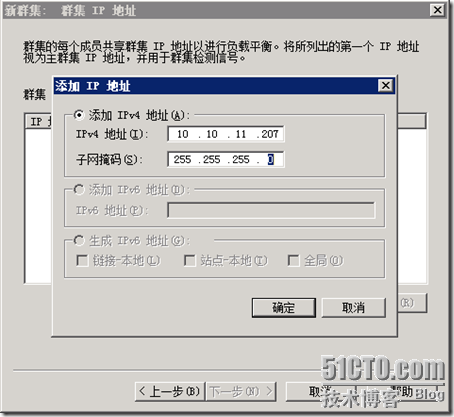

新建群集IP

双网卡群集NLB一定选择单播,Internet名称为mail.lf.com.cn

此名称不在AD中注册

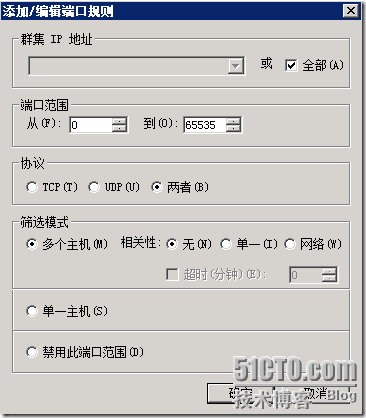

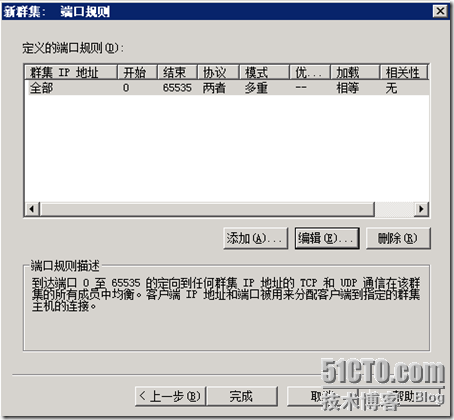

端口规则

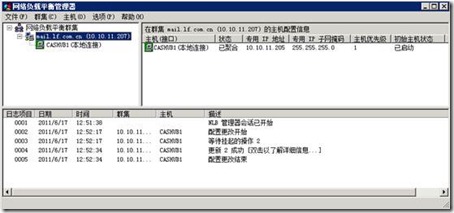

节点cashub1已经加入

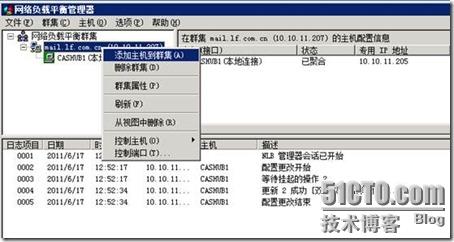

添加另一个节点

等待一段时间后,两个节点都显示已聚合,NLB配置成功

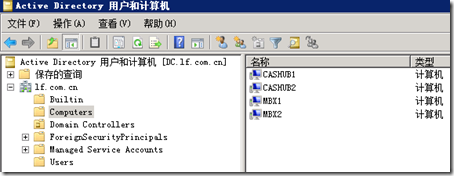

在AD的计算机容器中是没有mail.lf.com.cn这个计算机的

为了实现访问邮箱的故障转移自动切换,需要在CAS的NLB建立后,MBX角色建立前

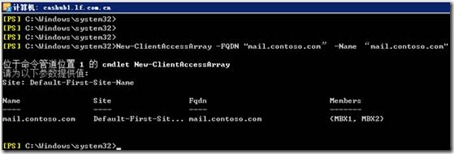

建立客户端访问服务器阵列,这样才能实现自动故障切换,在CAS上运行如下命令:

New-ClientAccessArray -FQDN "mail.contoso.com” -Name “mail.contoso.com"

-FQDN "mail.contoso.com”中的mail.contoso.com是客户端访问阵列的名称,是客户端访问CAS服务器时填写的名称,不需要跟建立NLB时填写的Internet名称一致,只要在DNS中将此处mail.lf.com.cn的A记录指向NLB的群集IP即可;需要跟在安装CAS角色时的外部访问域名一致

-Name “mail.contoso.com"中的mail.lf.com.cn是客户端访问阵列的名称,可以随便填写

一定要先配置CAS阵列,再安装MBX角色,这样才能实行故障转移自动切换

在EMS中,输入New-ClientAccessArray -FQDN "mail.contoso.com” -Name “mail.contoso.com"

然后输入所在位置的站点名称

至此CASHUB服务器安装告一段落

MBX1: 10.10.11.202(业务) 192.168.1.1(心跳)---MBX服务器1

MBX2: 10.10.11.203(业务) 192.168.1.2(心跳)---MBX服务器2

DAG: 10.10.11.204

安装MBX服务器的前期准备

安装需要安装的KB和程序

7.HUB or MBX

Add-WindowsFeature NET-Framework,RSAT-ADDS,Web-Server,Web-Basic-Auth,Web-Windows-Auth,Web-Metabase,Web-Net-Ext,Web-Lgcy-Mgmt-Console,WAS-Process-Model,RSAT-Web-Server -Restart

以下是个人理解:

MBX服务器是邮箱存储服务器,在Exchange2010服务器中,不再采用传统的使用共享磁盘做存储的群集模式了,而是采用了一种新的技术DAG,数据库可用性组

它的原理基本上就是说为一个数据库在不同的物理机器上创建不同的几个副本,同一时间内只有一个副本是出于激活状态的

这样的好处就是组建了DAG后,不但可以实现物理机器的冗余,还可以实现存储的冗余,大大提高了性能

不好的地方就是创建几个副本就要占用几倍的存储空间

DAG还可以很方便的实现邮箱的远程备份

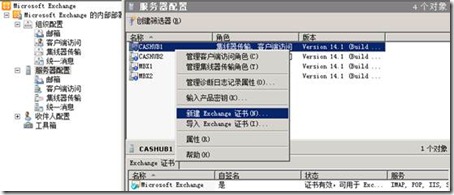

创建DAG

打开EMC控制台,可以发现Exchange2010组织中一共有4台服务器了

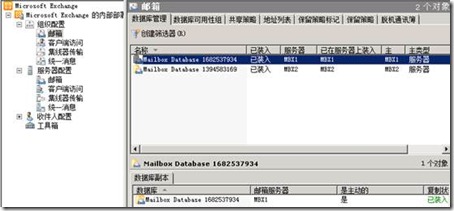

打开组织配置—邮箱—数据库管理,我们可以看到两个数据库

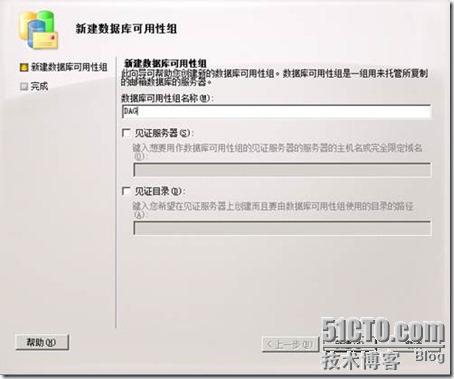

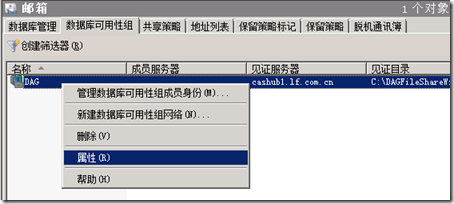

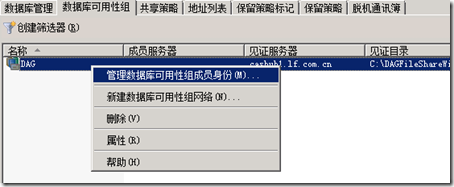

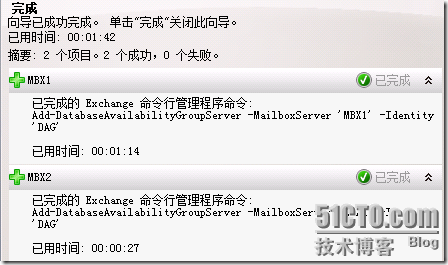

接下来我们开始创建DAG,新建DAG数据库可用性组

数据库可用性组的名称DAG,见证服务器和目录留空,因为在HUB服务器单独安装的情况下,DAG会把见证服务器默认安装到HUB服务器上

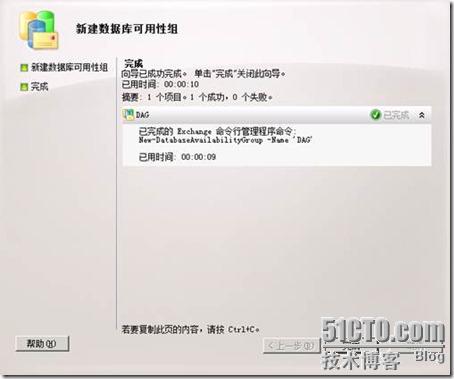

创建成功

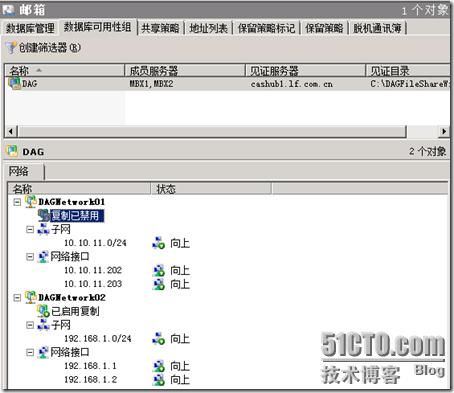

接下来我们查看DAG的属性

可以看到,系统已经自动将见证服务器和目录填写好了,选的见证服务器cashub1.lf.com.cn

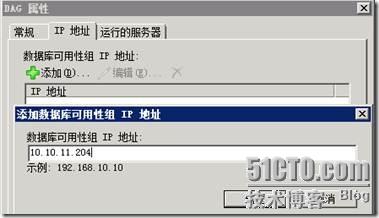

DAG组的IP

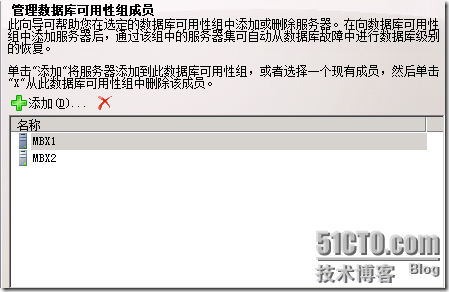

管理DAG成员身份

将两个DAG节点都选择上

创建成功

将DAG中的业务网卡的复制禁用掉

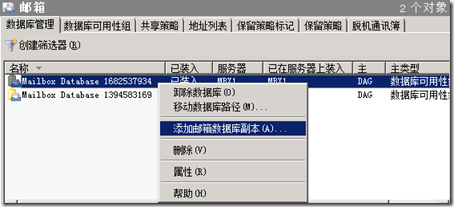

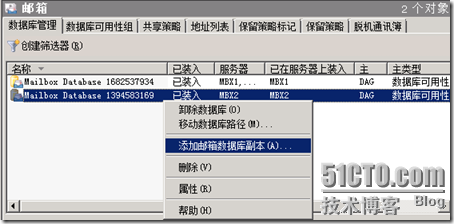

接下来,分别创建每个邮箱数据库的副本

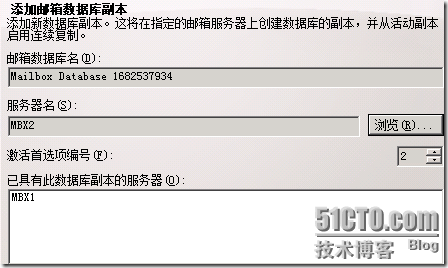

选择在MBX2上创建一个邮箱数据库的副本,在MBX1上已经有一个了

同理创建另一个邮箱数据库的副本

数据库可用性组DAG创建完毕

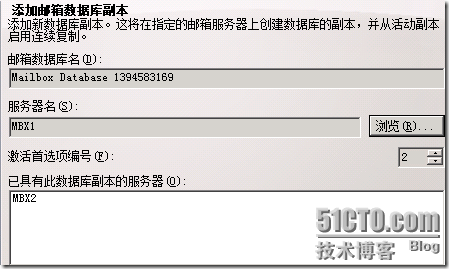

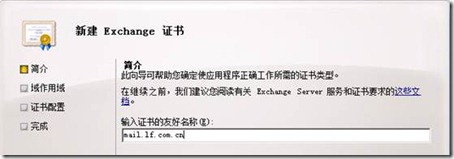

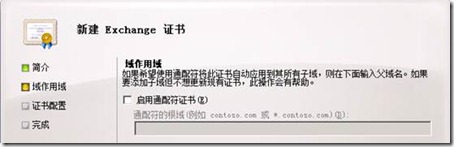

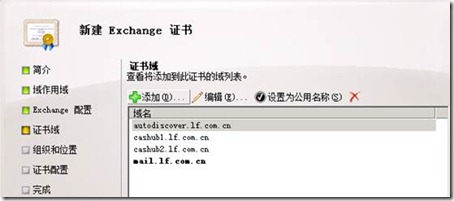

接下来开始配置证书,以实现对Exchange2010邮箱的加密访问

因为需要加密的地方只在客户端和CAS服务器之间,因此只需要在CAS上创建证书即可

证书的友好名称,

按目前配置的话,将要申请下来的证书可以为以下3个域服务

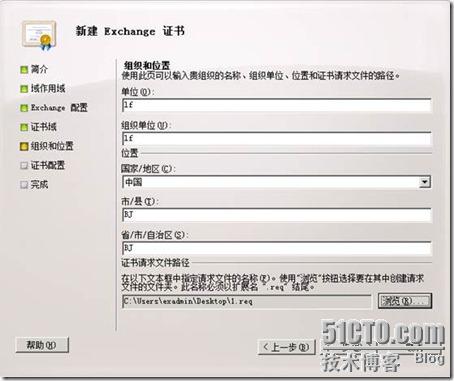

组织位置随便填写,证书请求文件保存下来,接下来用它申请证书

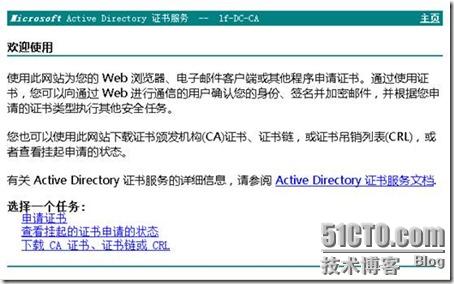

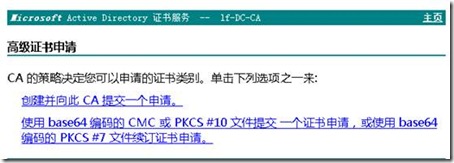

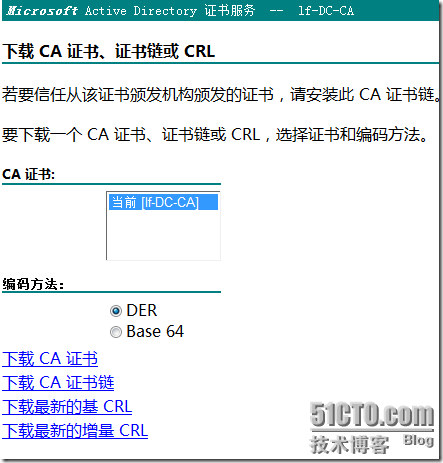

打开http://dc.lf.com.cn/certsrv通过Web申请证书,CA服务器安装在DC上,输入管理员密钥,点击申请证书

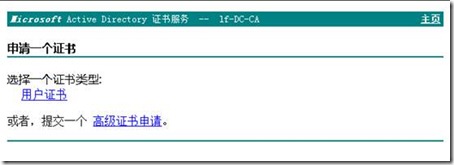

高级证书申请

使用base64编码的。。。。申请

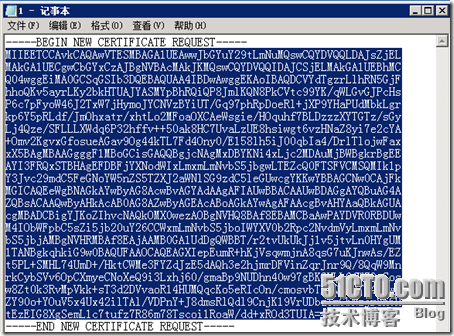

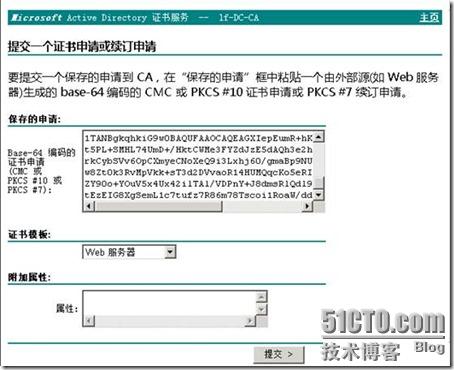

用记事本打开刚才保存下来的证书申请文件,并复制中间的内容

粘贴到base-64编码框中,证书模板选择Web服务器,点提交

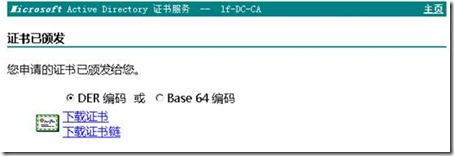

选择下载证书,保存

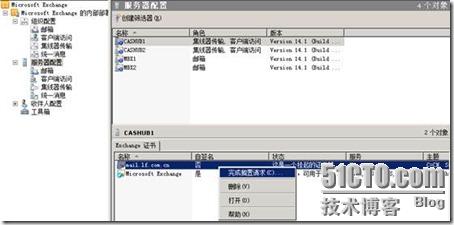

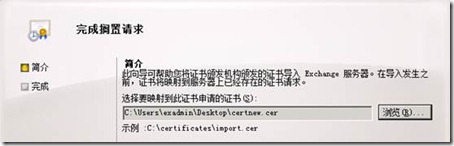

选择完成搁置请求来完成证书的最终申请

选择刚才申请的证书

完成证书申请

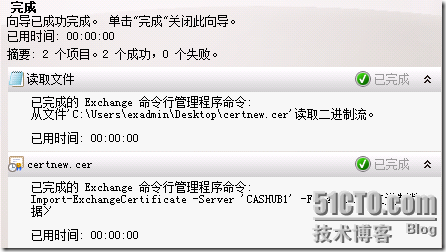

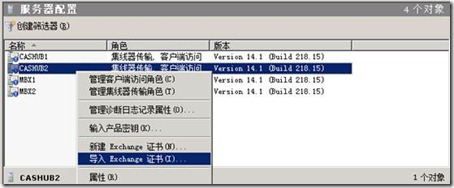

由于此处的环境是CAS服务器负载均衡的双服务器拓扑,因此要求俩CAS服务器上的证书必须是相同的,所以我们选择把刚才申请的证书导出来,然后再导入到另一台CAS中

设置保存路径和密码

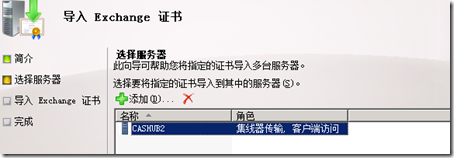

导入证书

选择将要导入的服务器,此处只是导入到CASHUB2中

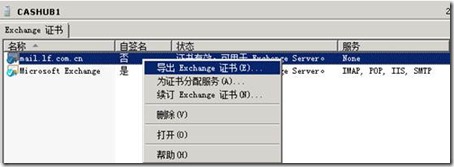

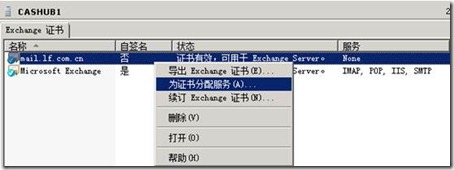

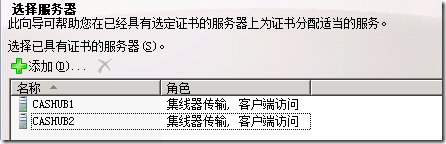

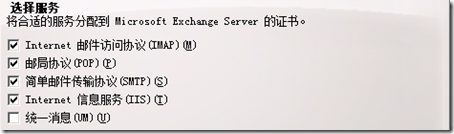

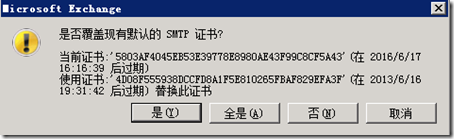

接下来为俩CAS服务器上新申请的证书分配服务,俩服务器要求分配的服务一致

选择俩CAS服务器,同时为俩CAS服务器上的证书分配服务

证书申请完毕

可以把俩CAS服务器上的自签名证书删除

证书的主要作用是加密客户端和Exchange服务器之间的传输数据,主要使用的类型有:

1. OWA的加密访问

2. Outlook Anywhere的加密访问

3. POP的加密访问

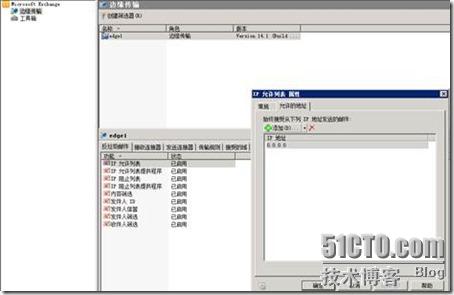

EDGE1: 10.10.11.208

EDGE2: 10.10.11.209

NLB: 10.10.11.210

需要的程序和KB

无

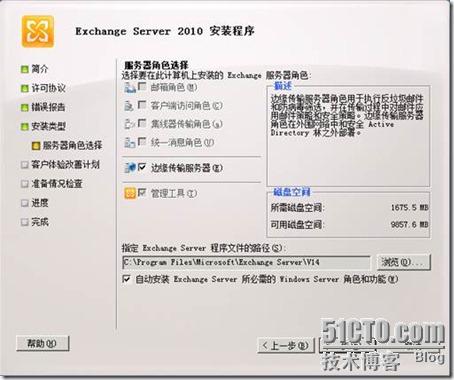

9.EGE

Add-WindowsFeature NET-Framework,RSAT-ADDS,ADLDS –Restart

1. EDGE服务器可以不用加入域,但需要将EDGE服务器的DNS后缀改成跟域名一致

EDGE服务器一般放置在DMZ区域

2. EDGE服务器需要在DNS中注册一个A记录,手动添加即可

![]()

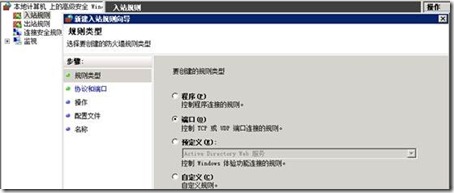

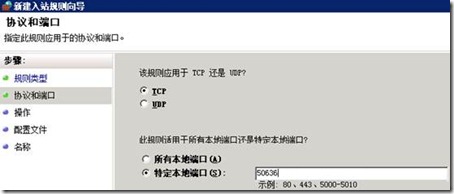

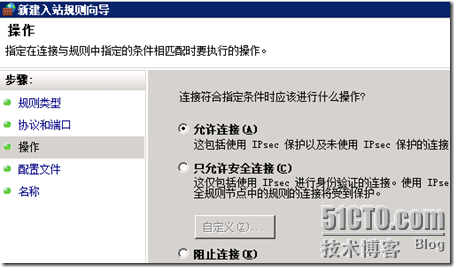

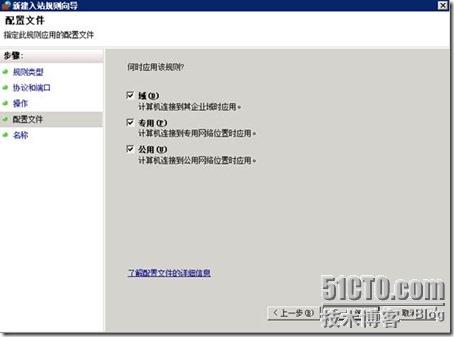

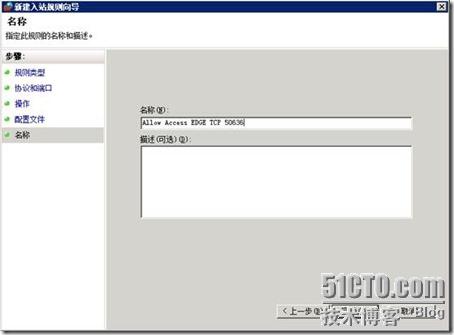

3. EDGE服务器需开通TCP 50636端口,在防火墙高级设置中,入站规则,新建规则,端口

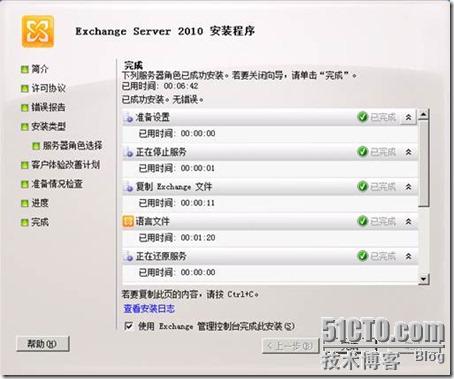

安装边缘传输服务器

完成安装

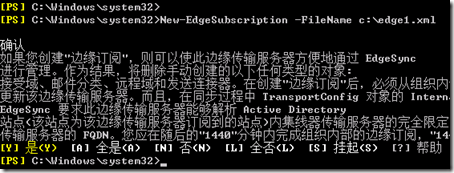

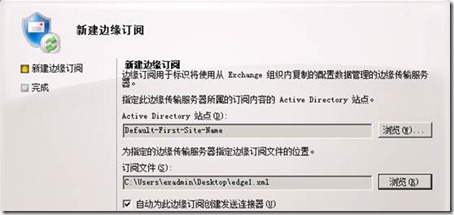

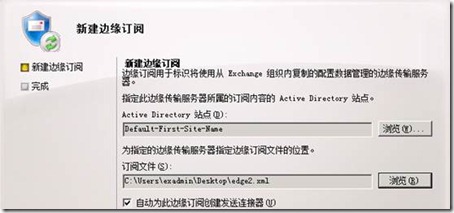

为了把边缘服务器关联到Exchange服务器组中,需要首先在EDGE服务器上运行如下命令

New-EdgeSubscription -FileName c:\edge1.xml

这个命令生成一个.xml文件,这个.xml文件是将EDGE服务器加入到Exchange组的必须文件

将生成的此文件复制到HUB服务器

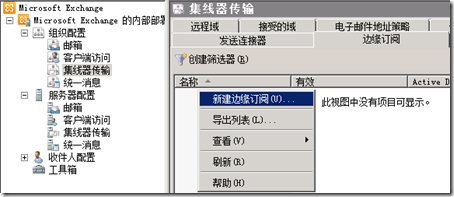

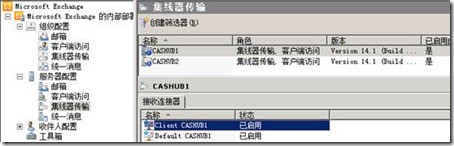

在EMC的服务器配置,集线器传输,边缘订阅中新建订阅

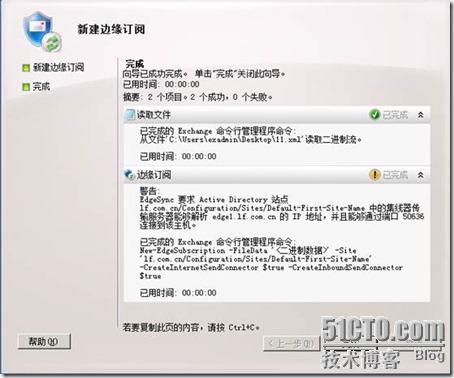

新建边缘订阅,有警告是正常的

在HUB上运行Start-EDGEsynchronization,强行对EDGE进行同步

![]()

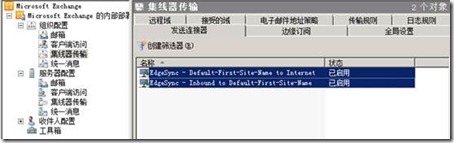

在集线器传输的发送连接器中可以看到多了两个发送连接器

一个发送连接器是用于从边缘传输服务器发送邮件到Internet的

另外一个发送连接器是用于从边缘传输服务器发送邮件到集线器传输服务器的

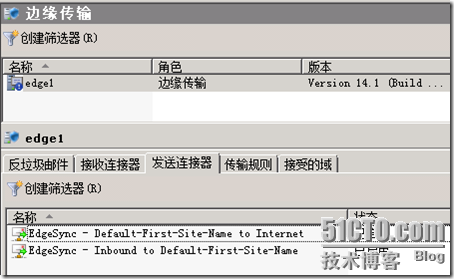

打开边缘传输服务器EDGE1,发送连接器,发现也有两个发送连接器,同HUB上的完全一致,EDGE服务器上的几个选项,接收连接器,发送连接器,传输规则,接受的域;跟HUB服务器上的都一致,因为它是从HUB服务器上复制来的,

边缘传输服务器EDGE的作用主要是取代HUB服务器成为接待其它邮局传输来的邮件的第一道关口

边缘传输服务器一般不用加入域,放置在DMZ区域,为了实现冗余一般配置两台EDGE,两台EDGE的配置应该完全相同,可以使用克隆配置来实现此目的

EDGE根据使用的的IP地址不同配置会有所不同

使用公网IP:一般只需要在ISP的DNS中配置两个优先级相同的MX记录即可实现冗余

使用私有IP:一般需要配置NLB,并把NLB地址端口映射出去

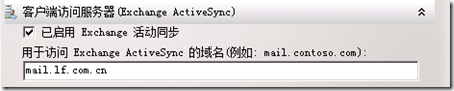

配置各种客户端访问Exchange2010服务器

客户端访问Exchange2010服务器可以使用加密或者不加密,加密就需要配置证书

配置加密方式访问Exchange2010服务器

在上面的CASHUB服务器配置中我们已经为CASHUB服务器申请了证书,且此证书可以为

POP,IMAP,IIS,SMTP协议提供加密支持

无论是任何方式访问Exchange2010服务器,都必须通过访问CAS服务器来实现

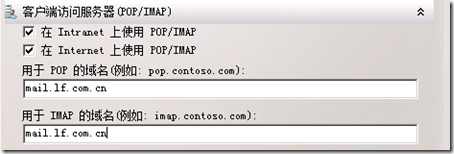

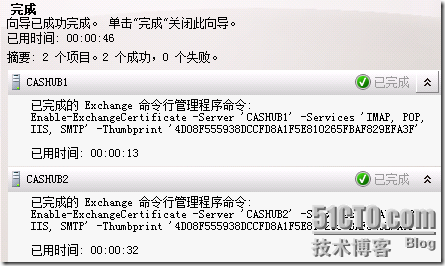

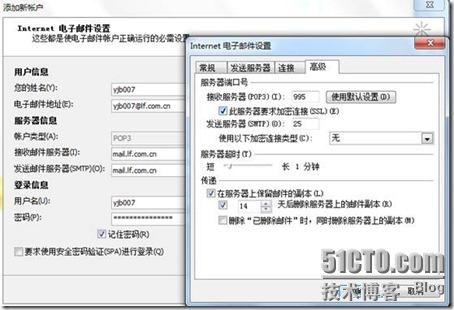

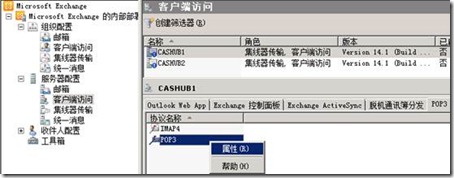

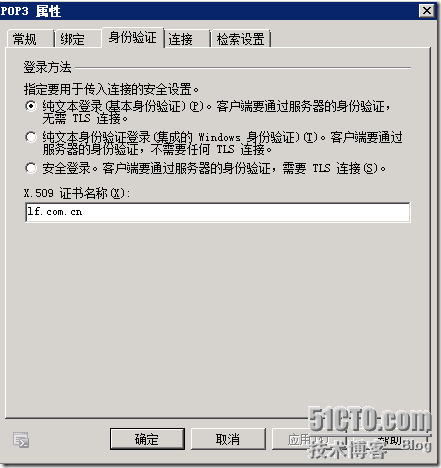

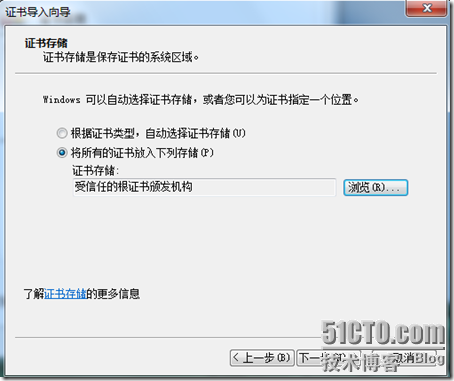

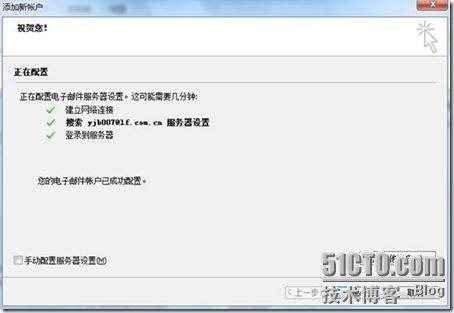

配置POP协议访问Exchange2010服务器

默认情况下,CAS服务器的POP访问方式是禁止的,需要我们在服务里打开

![]()

启动POP3服务后,我们就可以通过POP3客户端来连接Exchange2010了,默认情况下,CAS服务器是要求POP3的加密连接的,如图,需要使用SSL加密的POP3协议,995端口

如果想使用不加密连接110端口登录,可以修改服务器配置—客户端访问—POP3中POP3的属性

将身份验证修改为使用纯文本登录(基本身份验证),这样就实现了使用110端口的不加密

传输

需要在每个CAS上做同样的操作,如图,在任意一个EMC中就可以完成所有操作

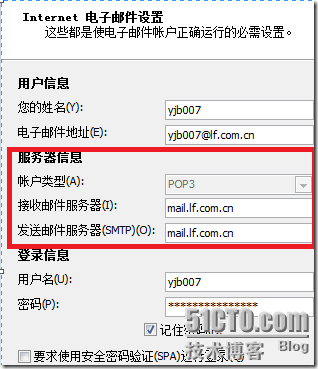

POP协议是一个仅可以将邮件从服务器上下载到本地的一个传输协议;发送邮件的话需要使用另一个协议SMTP;因此在使用POP协议时,实际上我们使用了两个服务器,一个是接收邮件服务器,一个是发送邮件服务器:

在Exchange2010中,接收邮件服务器是通过CAS服务器来实现从MBX服务器接收邮件的

发送邮件服务器是指HUB集线传输服务器,此处我们的安装是把CAS和HUB服务器安装到同一台机器上,因此这两个服务器的地址我们填写的是一致的

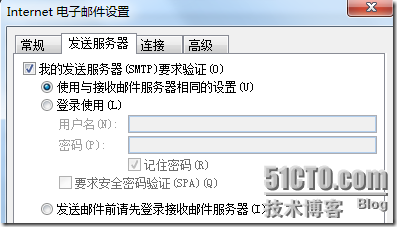

发送服务器的身份验证方式和接收服务器相同

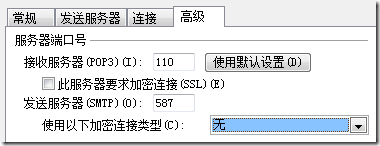

默认情况下SMTP发送服务器使用的端口是TCP 587,加密方式 无

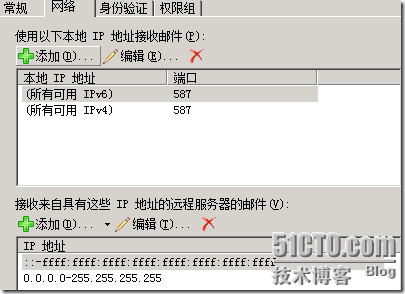

配置SMTP 的连接方式,服务器配置—集线器传输—接收连接器

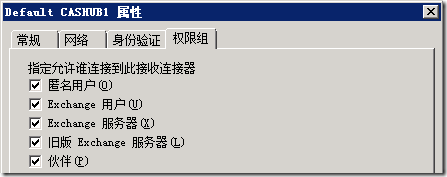

里面有两个已经默认建立的连接器,我们来看下连接器的属性(随便看哪个都好)

接收连接器,从名字意思上讲就是控制 连接到HUB服务器上的连接

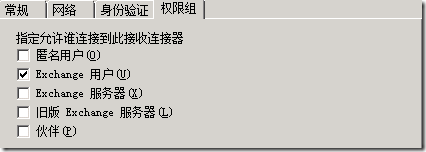

先看权限组:控制可以连接到此HUB的用户,匿名用户是谁都可以;Exchange用户指的是Exchange2010的邮箱用户;Exchange服务器是指其它的Exchange2010服务器;旧版Exchange服务器指其它版本的如2003,2007exchange服务器;

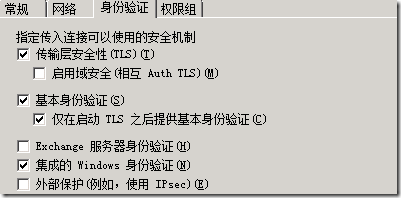

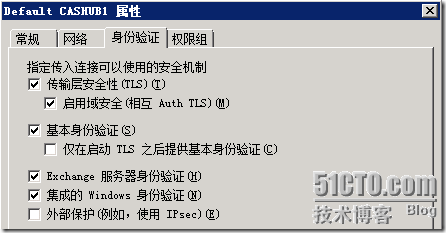

身份验证:指用户连接的时候使用的验证方式,可以使用通用的基本身份验证;域用户可以使用集成Windows身份验证;Exchange服务器可以使用Exchange服务器身份验证;传输层安全性TLS是一种传输层上的加密机制,可以保证数据的安全性

网络:配置接收邮件使用的端口,使用587端口或者25端口或者自定义;默认允许接收来自任何IP地址发来的邮件

在没有边缘服务器的拓扑中,想接收来自外网的邮件,需要配置此处的HUB接收连接器

因为SMTP是公用协议,为了可以正常接收外网邮件,网络:配置接收邮件使用的端口必须是SMTP 25,因为使用别的端口,其它邮局识别不了

权限组:必须勾选匿名

身份验证:身份验证方式是协商的,不是必须使用的

通过POP协议连接Exchange2010发送邮件

1. 网络中的端口使用SMTP25端口

2. 权限组选择Exchange用户,身份验证选择基本身份验证或者集成windows验证,TLS不用选择,Exchange2010似乎不支持outlook2010的SMTP TLS连接,TLS连接似乎是为Exchange服务器之间连接使用的

在两个默认连接器中,Client CASHUB1使用的是587端口,Default CASHUB1使用的是25端口;因此配置HUB接收外网邮局和接收Exchange用户的SMTP连接都使用Default CASHUB1这个连接器,如果需要在内网使用587的加密方式传输邮件,就可以为内外网使用不同的连接器了

配置通过OWA访问Exchange2010服务器

OWA:outlook web App

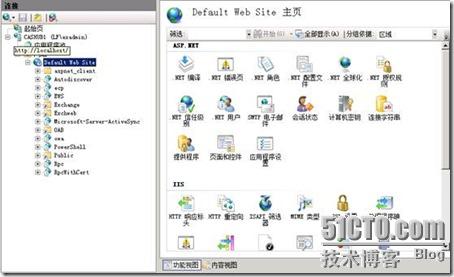

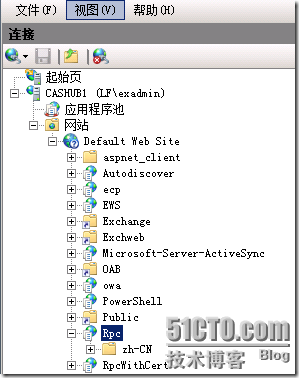

打开CAS服务器的IIS管理,定位到owa目录,OWA访问就是定位到CAS服务器的这个目录来实现WEB在线访问邮箱服务器的

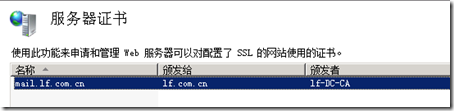

点击上图中的CASHUB1(LF\admin)跟目录,查看右边功能视图中的服务器证书选项,可以看到整个目录默认的服务器证书是mail.lf.com.cn,这是在分配证书任务时配置的

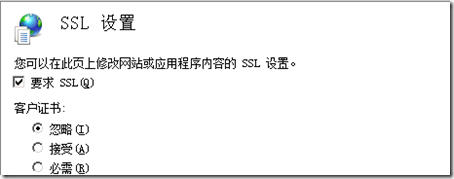

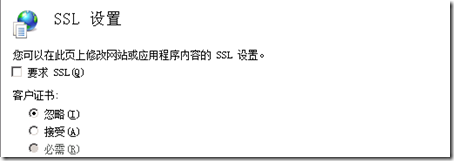

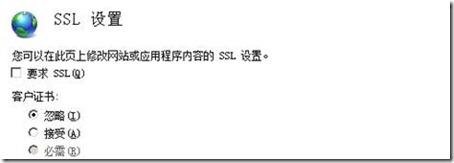

点击owa虚拟目录,右侧功能视图,SSL选项;要求SSL,是说此OWA访问要求使用证书加密,客户端证书忽略,是说客户端只要信任lf-DC-CA这个证书颁发机构即可

此时访问使用这个地址:https://mail.lf.com.cn/owa

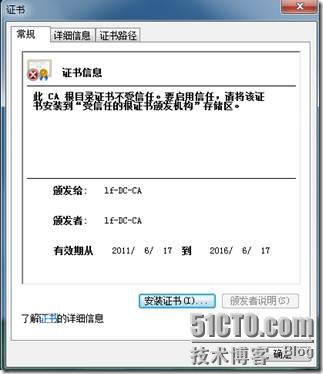

在owa访问客户端没有信任lf-DC-CA的情况下,访问过程中会出现警告,解决方法就是让它信任lf-DC-CA,域中的客户端一般会自动信任lf-DC-CA证书颁发机构

配置客户端信任lf-DC-CA证书颁发机构

http://dc.lf.com.cn/certsrv

访问证书服务器,输入自己的用户名密码

点击下载CA证书。。。

下载CA证书(可能需要将http://dc.lf.com.cn/certsrv加入到IE Internet选项-安全-本地Internat-站点-高级-加入到本区域,才可以正常下载CA证书),保存到桌面

双击“安装证书”

证书导入,选择存储到受信任的根证书颁发机构

是,安装此证书,导入成功

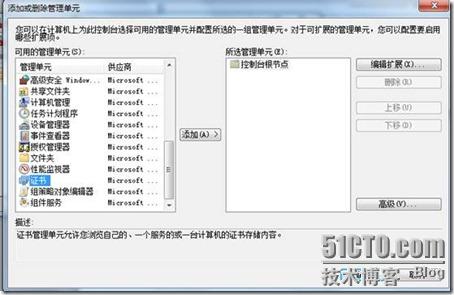

在客户端机器,开始—运行—MMC,打开MMC控制台

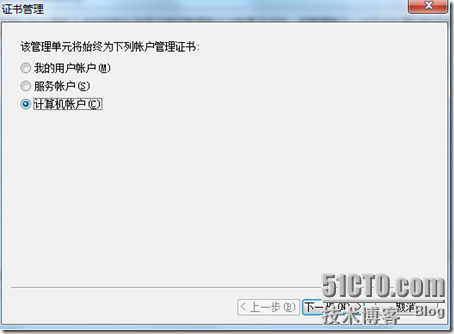

选择文件-添加删除管理单元,选择“证书”,添加

选择计算机账户

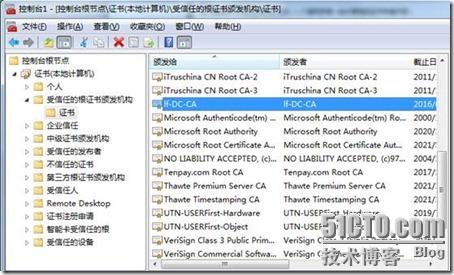

查看该证书,受信任的根证书颁发机构,证书中有lf-DC-CA这个证书颁发机构,就说明此客户端已经信任lf-DC-CA了,也信任由lf-DC-CA颁发的mail.lf.com.cn这个证书了

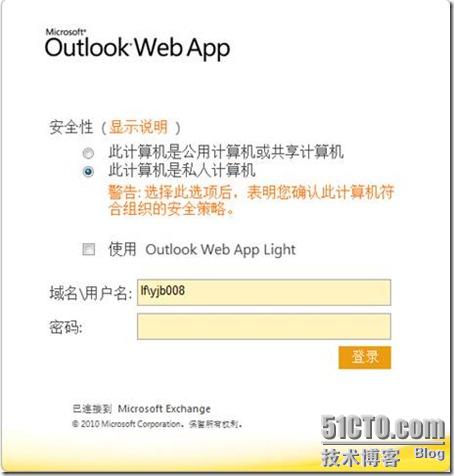

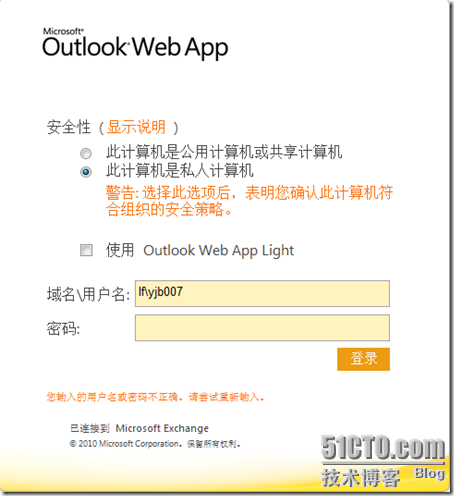

打开https://mail.lf.com.cn/owa/可以看到OWA的登录界面

如果想使用不加密的方式使用OWA登录,将要求SSL的勾不选择,在所有的CAS上都不选

打开http://mail.lf.com.cn/owa,登录正常

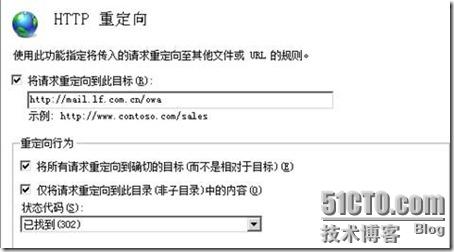

如何使用http://mail.lf.com.cn 直接登录而不用打后面的owa

http://mail.lf.com.cn 默认会访问到IIS的default Web Site网站,而我们实际要访问的网站是

http://mail.lf.com.cn/owa,是默认网站下面的一个子目录,因此我们可以在默认网站上定义一个“HTTP 重定向”

注意默认网站的SSL要求需要跟OWA目录的SSL一致

要在所有的CAS服务器上做同样的配置

这时再访问http://mail.lf.com.cn/ 就可以直接登录OWA了,登录成功

配置跟RPC登录方式相关登录方式

RPC协议介绍:

摘自http://yuelei.blog.51cto.com/202879/75398 岳雷老师的博客

---------------------------------------------------------------------------------------------------------------------------------

RPC是远端过程调用的缩写,RPC协议特点很鲜明。普通的基于Winsock的网络服务大多有自己的固定端口,比如FTP守护21,HTTP守护80,但基于RPC实现的服务却可以守护随机端口。随机端口?!有没有搞错!客户端程序怎么知道每次随机产生的监听端口是多少?客户端该如何连接服务器呢。为了解决这些问题,RPC设计成这样的工作方式。首先,每个基于RPC的服务都有一个UUID,UUID是一组128位长的数字,被用来区分RPC服务。UUID的定义是国际标准,跨操作系统。例如 Exchange信息存储服务的UUID是A4F1DB00-CA47-B31F-00DD010662DA。每次这些基于RPC的服务启动时都会选择一个高端端口进行监听,这个端口可以是随机的,然后这些服务会把自己的UUID以及自己这次监听的端口存储在终点映射器(End Point Mapper 简称EPM)的一个表中 ,EPM是专门为RPC设计的一个服务,端口是135,EPM记录了本机有多少个基于RPC的服务以及这些服务监听的高端端口各是多少。

现在假设有一个客户机要访问服务器上的Exchange信息存储服务,客户机首先要连接服务器的135端口,向EPM发起一个查询请求,查询请求中描述了自己所请求服务的UUID,此例应是A4F1DB00-CA47-B31F-00DD010662DA,然后请EPM告知这个服务对应的端口是多少。EPM查询后告诉客户机,你所请求的这个服务在6001端口监听。客户机接到这个答案后,接下来就会去连接6001端口,和Exchange信息存储服务胜利会师了!

听了上面的描述,大家就明白了为什么很多防火墙管理员对RPC很头疼,就因为RPC的动态端口!普通防火墙工作在网络层,传输层的居多,基本上只开放几个固定端口,用来保障网络安全。但如果防火墙后面有RPC服务,就麻烦了,为了保证RPC服务能被顺利访问,管理员有可能要被迫开放1024以上的所有高端端口!但如果开放得这么多,那防火墙也就成筛子了…..所以这个问题直到应用层防火墙问世以后才得以较好解决,例如ISA就作得不错,以后我们会给大家介绍,这里就不多说了。

电信部门对RPC服务也比较敏感,前两年的冲击波,震荡波等病毒,就是利用了RPC的一些漏洞在互联网上大肆传播,危害巨大。电信部门闻风丧胆,唯恐避之不及,干脆采用一刀切的手段,有些运营商把访问135端口的数据包直接丢弃,来它个难言之隐,一丢了之。这下运营商省事了,工程师们费事了。所有有时候Exchange服务器在内网用RPC访问很正常,一放到公网用RPC访问就很容易出问题。罪魁祸首其实是后台的运营商,所以工程师们为了应付电信的封锁,想出了给RPC包化化妆,封装给HTTP包这样的主意。这也是为什么今天我们要尝试用RPC/RPC Over HTTPS来访问邮箱的原因。

由于135端口很可能在ISP的网络上被屏蔽,所以在公网上不能使用RPC协议直接访问Exchange,但是在内网没有任何问题,并且RPC协议本身是不加密的

为了让RPC协议可以在公网上畅通无阻,我们可以把RPC数据包封装到HTTP包中进行传输,这样防火墙上仅仅需要开通一个端口就可以了(RPC over HTTP,TCP 593);为了保证数据安全 ,还可以再将RPC over HTTP包使用SSL加密传输,这样防火墙仅需开通TCP 443端口就可以了

似乎Exchange2010已经不支持使用RPC直接访问了,必须使用RPC over HTTP

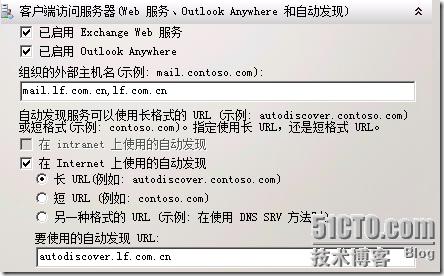

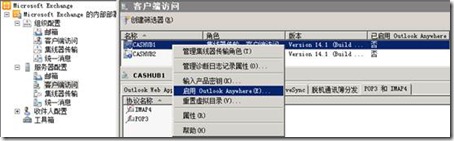

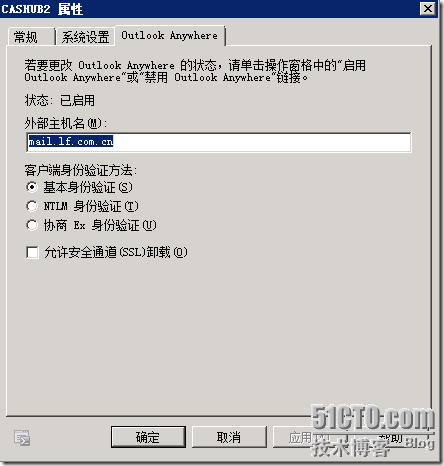

RPC over HTTP,RPC over HTTPS都属于Outlook Anywhere访问,需要先启用

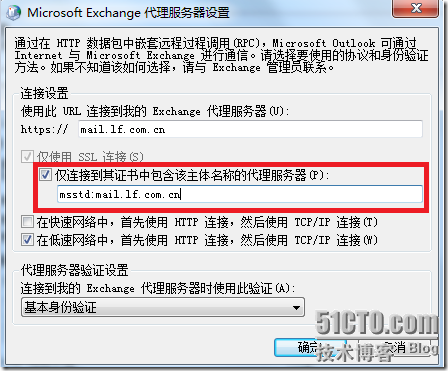

外部主机名,是外网访问的域名,是在ISP的DNS中注册的,mail.lf.com.cn,基本身份验证

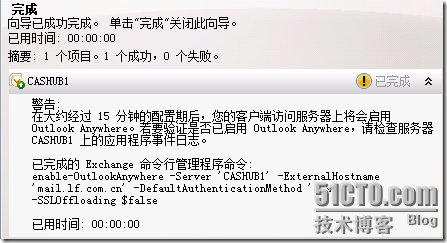

15分钟后生效,若要马上生效,可以重启CAS服务器立即生效

配置RPC over HTTP访问方式

RPC over HTTP的简单工作原理:

把客户端访问CAS服务器的135端口的数据封装在HTTP包中,发送到CAS服务器的IIS中的RPC目录,然后由RPC对HTTP包解封装,出来135包,再转到CAS的135端口

默认RPC虚拟目录是要求SSL的

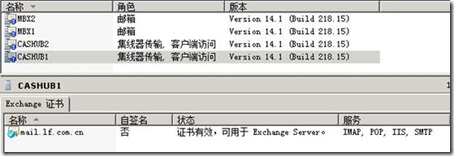

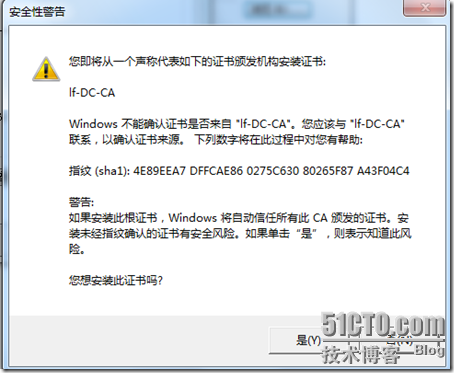

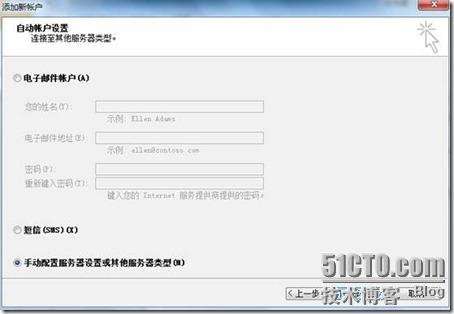

在Exchange2010和2007中,已经支持自动在客户端Outlook2007和2010中自动配置邮件客户端配置,前提是保证在DNS中有一条autodiscover的A记录

![]()

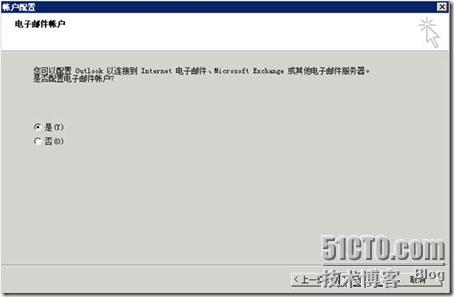

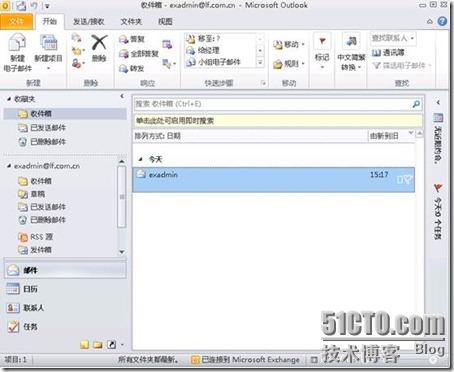

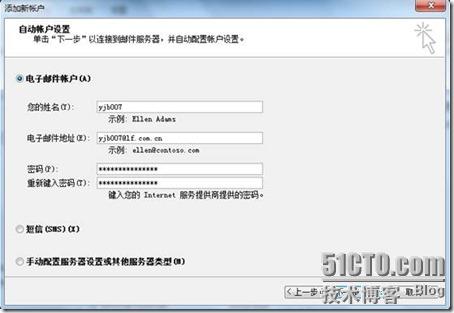

启动Outlook2010

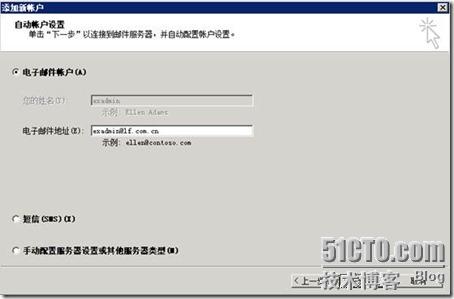

域用户会自动填写当前登录用户的邮件地址

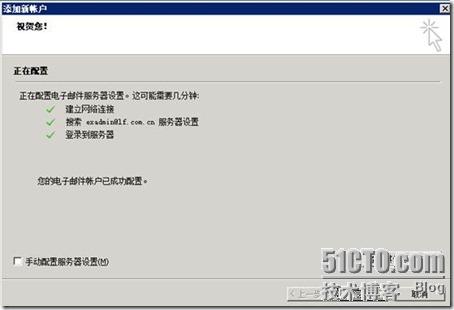

成功配置

重新打开Outlook,登录成功

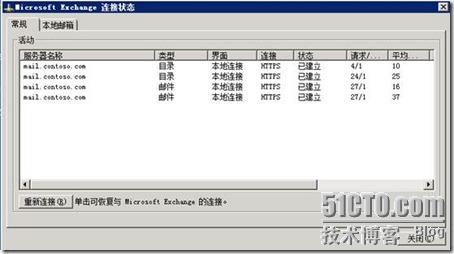

按住CTRL键盘点击右下角任务栏的Outlook图标,选择“连接状态”,可以看到当前使用的连接时HTTPS加密连接

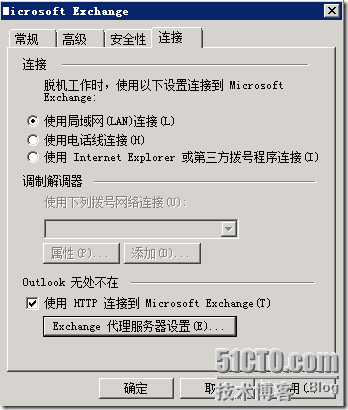

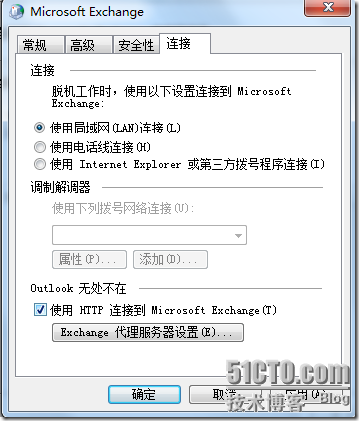

查看一下当前Outlook的配置,使用HTTP连接到Microsoft Exchange

当然以上的所有选项我们都可以手动填写

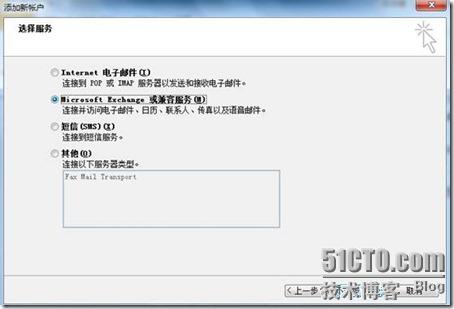

手动填写需要登录的邮箱用户密码

自动完成Outlook配置

或者

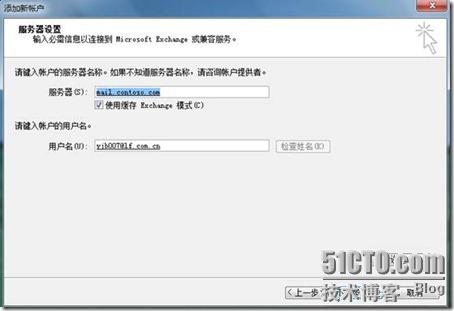

填写好服务器mail.lf.com.cn,用户名:yjb007,然后点检查姓名

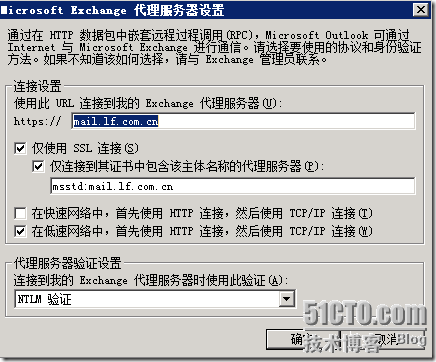

选择右下的“其他设置”,选择“连接”,把Outlook无处不在选上,并点开Exchange代理服务器设置

如下图填写,红框中的项目可根据情况不填写

点击确定,可正确登录Outlook,配置成功

OK,Exchange2010服务器配置告一段落

为了测试Exchange2010服务器的外部邮件的发送,我再搭建一个新的域并安装Exchange2010服务器,环境拓扑如下

现有域:lf.com.cn

新域:bj.com.cn

DC+DNS+CA: 10.10.11.211

DAG1: 10.10.11.212 192.168.10.1

DAG2: 10.10.11.213 192.168.10.2

DAG角色安装MBX,CAS,HUB服务器角色

单独的一台DNS服务器模拟公网DNS服务器

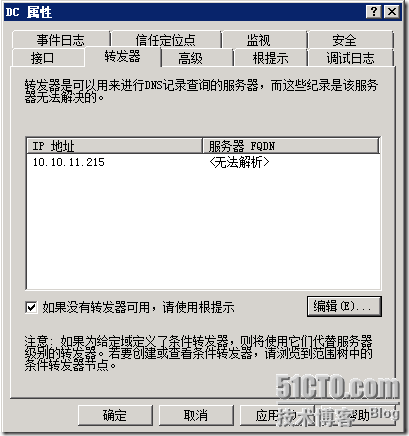

DNS: 10.10.11.215

在两个域的DNS上面设置转发器,指向公网的DNS服务器

在公网DNS上配置Exchange2010服务器的MX记录

安装流程:

1. 在DAG1和DAG2上安装MBX,HUB,CAS三个服务器角色

2. 在DAG1和DAG2上安装负载均衡器,配置均衡IP:10.10.11.204

3. 配置DAG,成员是DAG1和DAG2,群集IP:10.10.11.217

4. 添加CAS访问服务器阵列,New-ClientAccessArray -FQDN " mail.bj.com.cn” -Name “mail.bj.com.cn"

5. 申请证书,分配服务

6. 测试客户端访问

顺序不能错,负载均衡器必须在DAG之前安装

配置公网DNS服务器:

安装DNS服务器

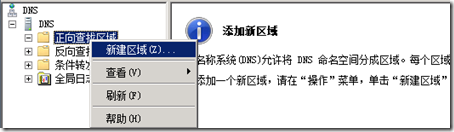

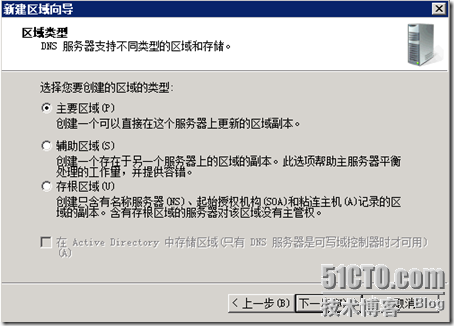

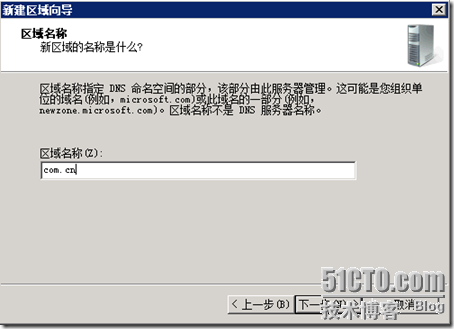

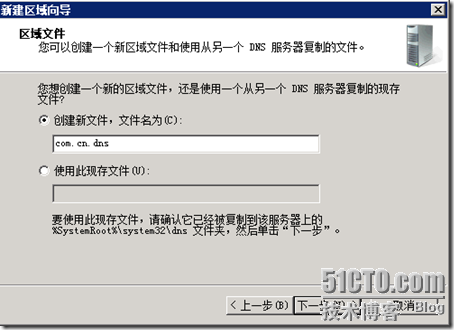

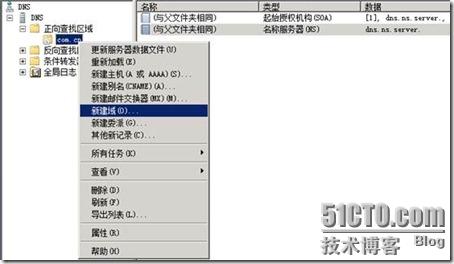

新建正向查找区域

主要区域

区域名称

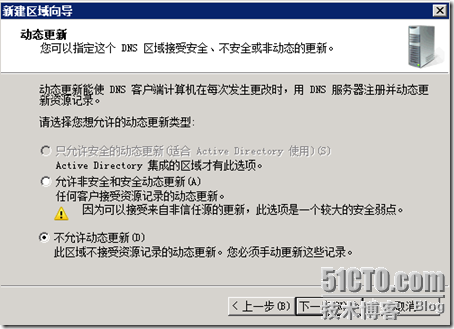

不允许更新,创建完成

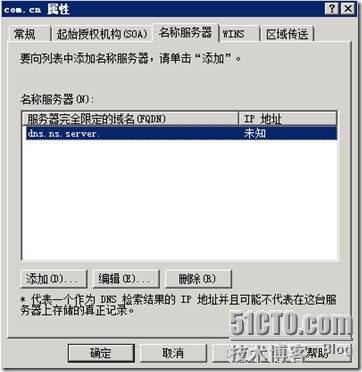

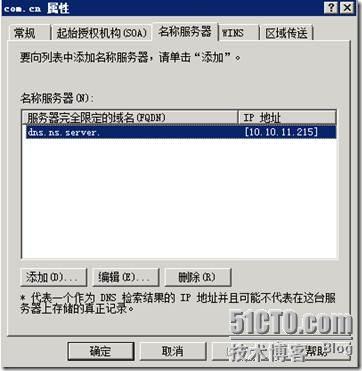

修改名称服务器的IP

点击修改

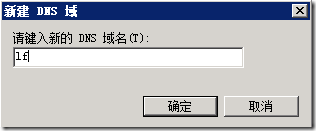

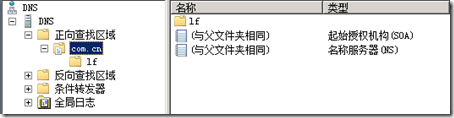

新建域

如图

结果

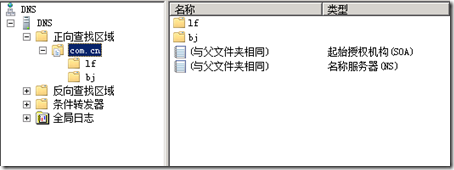

同理建立

在LF域中建立两个A记录,指向LF域的两个EDGE服务器的IP地址

![]()

在LF域中新建MX记录,指向LF域的两个EDGE服务器的域名,优先级相同,可提供冗余

在BJ域中建立一个A记录,指向两个CASHUB服务器NLB虚拟出的IP

在BJ域中新建MX记录,指向LF域中CASHUB服务器的NLB虚拟出的IP

在LF,BJ各自域的DNS中设定DNS转发器地址为公网DNS服务器地址

OK,配置完成,准备测试

测试用户:

lf.com.cn [email protected]

bj.com.cn [email protected]

互相发送邮件测试

PS:有边缘服务器的情况下需要把0.0.0.0地址段选择上,不然接收不到任何邮件

无边缘服务器的情况下,接收连接器要选择允许匿名