HTTP、POP3用户使用AD验证访问Lotus Domino

HTTP、POP3用户使用AD验证访问Lotus Domino

我们知道,Domino lotus有一台自己的目录,如果在域环境下使用的话比较麻烦,需要管理两套密码,为了解决这个问题,我们让Domino lotus用户通过AD作验证,具体见下;

实验环境:

Hostname:gavin-DC.gavin.com

Ip:192.168.221.254

Roles:DC、DNS

Hostname:gavin-mail.gavin.com

Ip:192.168.221.10

Roles:domino server

Hostname:gavin-mail01.gavin.com

Ip:192.168.221.11

Roles:domino server

一、HTTP协议

http用户使用AD验证访问Lotus Domino

在AD及Domino内创建验证用户(在此使用sysadmin),并且加入到Domain admin组内。

.2 在域内使用setspn.exe工具注册http服务的管理

通过setspn �Ca HTTP/gavin-mail.gavin.com sysadmin

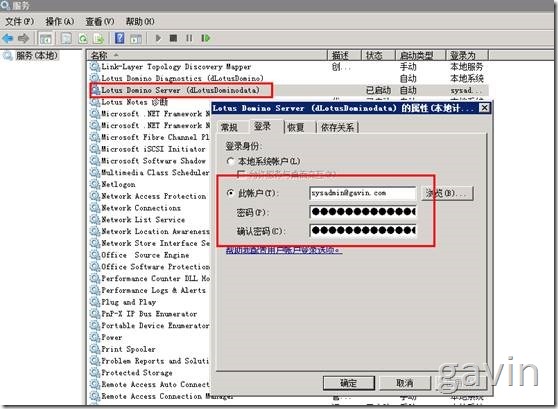

然后用sysadmin用户启动lotus domino services

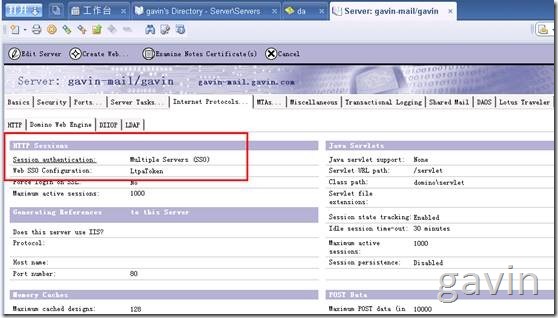

通过 Domino Administrator 在 Lotus Domino 应用程序服务器上创建 Web SSO 配置文档 , Web SSO 配置文档是存储在 Domino 目录中的网络域范围内的配置文档。该文档(应复制到参与一次登录网络域的所有服务器)将针对参与服务器和管理员进行加密,并包含一个共享密钥,以供服务器用来验证用户证书。

在 Domino Administrator 中,选择配置标签,在导航栏中扩展服务器图标后选择“所有服务器文档”,从“Web... ”下拉菜单中选择创建 Web SSO 配置文档。完成文档余下部分,如下图:

CONSOLE_LOG_ENABLED=1 ---> Enables logging of all console output \ \ \ \ IBM_Technical_Support \ \ console.log

Debug_SSO_Trace_Level=2 --->allows debugging of the SSO token - after a reboot of the HTTP ("restart task http")

DEBUG_HTTP_SERVER_SPNEGO=5 ---> allows debugging of SPNEGO tokens - after a reboot of the HTTP ("restart task http")

Webauth_verbose_trace=1 ---> Enable debugging for the authentication web-resolution mapping of names and DA to external LDAP - with immediate effect

Debug_outfile=c:\tmp\Spnegonotes.log --->enables the SPNEGO trace in a file

确认该用户通过kerberos进行验证的

第二、POP3用户使用AD验证访问Domino Lotus

首先创建DA数据库,使用 Domino Directory Assistance 连接原有 Microsoft Active Directory

当依赖于原有 Active Directory 的企业应用很多,并且对目录服务器的类型依赖性很强时,Active Directory 需要被保留下来继续提供目录服务。而在 Domino 服务器当中部署新的应用时,有时需要对原有 Active Directory 当中的用户等信息进行搜索,或者使用其中的用户名、密码进行身份验证,这就要求 Domino 服务器能够对 Active Directory 当中的目录信息进行访问。这时 Domino 服务器可以使用 Domino Directory Assistance 来连接原有 Microsoft Active Directory 目录服务器,实现对 Domino Directory 的扩展。“Domino Directory Assistance”是对 Domino Directory 的一种扩展方式,通过它实现了对 Domino 本地主地址本之外的其他目录信息进行访问的方法,每一个“Directory Assistance”配置文档定义了所要连接的一个外部目录服务的具体位置、访问方式以及认证信息等具体目录属性。

要使用 Domino Directory Assistance 连接 Microsoft Active Directory,首先需要在 Domino 服务器端使用 da50.ntf 模版创建 Directory Assistance 数据库。打开创建后的数据库,添加 Directory Assistance 配置文档,一个 Domino 服务器可以使用 Domino Directory Assistance 数据库当中的多个配置文档同时连接多个外部目录。

文件---应用程序---新建

在 Directory Assistance 配置文档的“Basics”选项附签上,“Domain type”项选择“LDAP”

在“LDAP”附签设置上需要配置远程 Active Directory 的“Hostname”、“ Port”、“Optional Authentication Credential”以及“Base DN for search”等参数(参考图 10)。在配置的过程当中可以使用每项配置参数对应的“Suggest”或“Verify”等按钮帮助更好的进行设置,这是 Domino 8.0 当中提供的新功能。

设置完成后保存文档并关闭。要使创建好的 Directory Assistance 数据库设置生效,需要将其添加到 Domino 服务器文档当中。从 Domino Administrator 客户端打开 Domino 服务器,单击“Configuration”附签;在左侧窗格中的 Server > All Server Documents 列表当中选择特定的服务器文档,然后单击“Edit Server”;在“Basics”附签“Directory Information”区段的“Directory assistance database name”域中,输入创建好的 Directory Assistance 数据库文件名,例如 da.nsf(参考图 11),在对修改的 Domino 服务器文档进行保存后需要重新启动 Domino 服务器以使其生效。

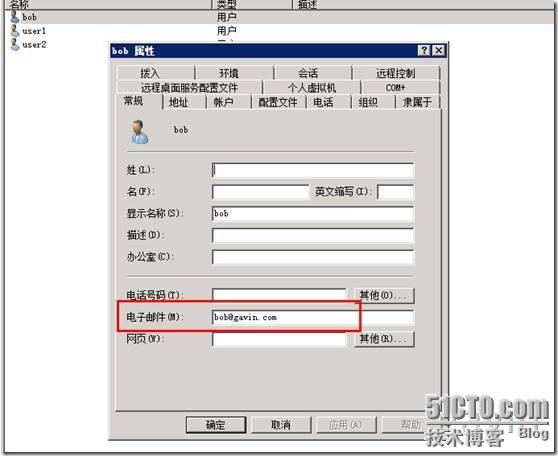

2. 扩展AD用户的属性。

如果在domino环境下通过AD做验证,就必须在 AD中将mailfile等字段添加到用户属性中;添加在字段需要通过域架构工具来完成,要打开域架构工具,需要注册schmmgmt.dll,

册了它之后,才能用mmc控制台来管理它。(这个控件是操作系统自带的)

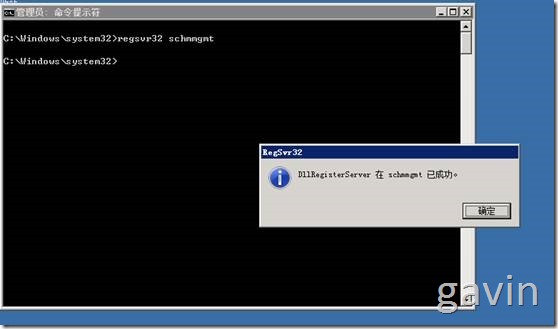

ad架构这个选项我们起初是在mmc中默认不显示的,如想看到这个选项我们需要在开始运行里面输入regsvr32 schmmgmt,开启这个功能

Regsvr32 schmgmt

MMC---添加―ad架构

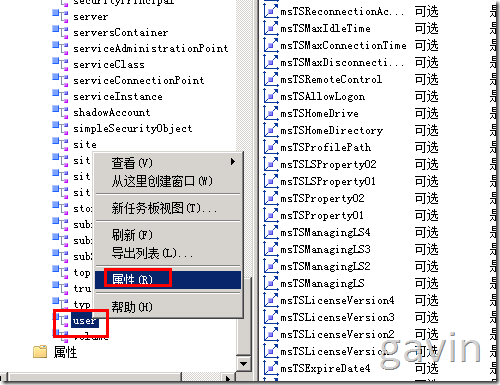

我们看到在架构中有两个选项,1类别,也就是我们经常所说的类,对象,实例 2 属性,就是对象的属性,我们简单察看下里面包含了我们所有的对象,及属性。比如user类,名称属性。

首先新建Mailfile属性,右键点击属性新建-属性填入相关信息

http://hi.baidu.com/liwya/item/16de4a80c6c522cdee083d72

ldap名称是以后我们通过程序赋值的时候的名称,x500命名需要注意oid(object id)的命名规则,这个命名规则很麻烦其中中国区的命名是以2.16.156开头 ( China),有国际标准规定

填完 相关数据后点击确定 3 属性是属于对象的,这里我们将我们创建的学号属性赋给user对象

在类别中找到user,然后属性-属性-添加,找到我们刚添加过的属性,点确定

属性是属于对象的,这里我们将我们创建的Mailfile属性赋给user对象

在类别中找到user,然后属性-属性-添加,找到我们刚添加过的属性,点确定。

如何验证我们这个属性已经赋给user(用户)了呢,我们需要新建一个用户,在这里我在扩展过之后在ad里面创建了一个名为li的用户,然后我们打开 adsiedit进行察看,在路径中找到li这个用户,点击属性,我们就可以在里面看到我们添加过的属性了。注:我们手动添加的属性在用户及计算 机管理里面以及其他任何图形界面是看不到的。但是exchange那些架构扩展属性是能够看得到的

然后对应用户的mailbox.nsf路径

mail\xxx.nsf

3.

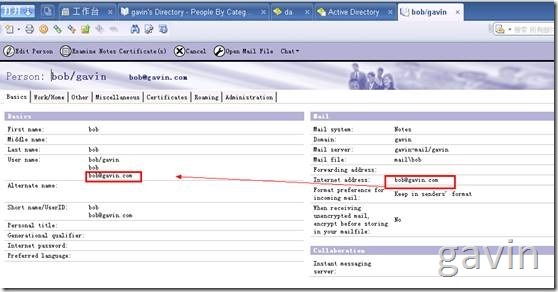

将用户在AD下对应的信息添加到Domino下对应用户邮箱的ACL中,

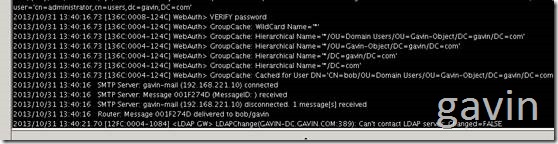

我们首先通过工具查看用户的所在AD内的架构信息

CN=bob,OU=Domain Users,OU=Gavin-Object,DC=gavin,DC=com

然后拷贝出用户所在的AD内的详细信息后,将,(逗号替换成斜线)

CN=bob,OU=Domain Users,OU=Gavin-Object,DC=gavin,DC=com

CN=bob/OU=Domain Users/OU=Gavin-Object/DC=gavin/DC=com

然后将更改后的信息添加到domino下对应用户的ACL中,

通过AD做验证

如果不添加参数上,用户直接通过服务器访问

如果用户邮箱有别名,目前的方法是创建邮箱内用户在AD内对应的 别名

以下为userr1测试,user1的别名写成testuser1

我们需要在AD内创建testuser1