Snort + base 入侵检测配置

snort的配置分为5个部分

一 snort 简单介绍

snort入侵检测的使用方法和处理工程

本文基于rhel5.4 libpcap-0.9.4-8.1 snort-2.8.0

首先需要下载mysql apache php libpcap adodb snort base等软件

libpcap 是linux/unix 平台下捕获数据包的函数库

mysql是数据库,存放捕获的数据

apache是web服务器

php 网页脚本语言

adobd 为php提供数据库支持 (adobd is database abstract library for php)

base 是基本的分析和安全引擎 ,一acid 为项目的代码为基础,提供web的前端

输出部分 syslog database pcap

软件

1.adodb514.zip

2.snort-mysql-2.8.0.1-1.RH5.i386.rpm

3.snortrules-snapshot-2.8.tar.gz

4.base-1.4.5.tar.gz

5.snort-2.8.0.1-1.RH5.i386.rpm

二 snort 以及规则安装 配置yum

# yum install php php-gd php-pear php-mysql mysql-server httpd libpcap -y

[root@localhost ~]# service httpd start

[root@localhost ~]# chkconfig httpd on

启动mysql 并且给管理员密码

[root@localhost ~]# service mysqld start

[root@localhost ~]# mysqladmin -u root -p password "123"

Enter password:

[root@localhost ~]# mysql -u root -p

Enter password:

创建数据库,表

mysql> create database snort;

mysql>use snort;

mysql>source /usr/share/snort-2.8.0.1/schemas/create_mysql; 导入模版

mysql>show tables; 查看导入的表格

mysql> \q

安装 snortrules-snapshotsnort-mysql

# tar -zxvf snortrules-snapshot-2.8.tar.gz -C /etc/snort/

# rpm -ivh snort-mysql-2.8.0.1-1.RH5.i386.rpm

三.base的安装

# tar -zxvf base-1.4.5.tar.gz -C /var/www/html/

#cd /var/www/html/

[root@localhost html]# mv base-1.4.5/ base/

chmod o+w base

四.升级配置pear (须要连网)

# pear upgrade pear

# pear install --force PEAR-1.8.1(更新失败也没有关系,继续下面的步骤)

# pear install Image_Graph-alpha Image_Canvas-alpha Image_Color Numbers_Roman Mail_Mime Mail

#cd /var/www/html/base

#cp world_map6.png world_map6.txt /usr/share/pear/Image/Graph/Images/Maps/

五 安装 adobd

将adobd514.zip 放到/var/www/html/adobd 目录中

unzip adodb514.zip

mv adodb5 /var/www/html/

cd /var/www/html/

mv adodb5/ adodb

修改

vim /etc/php.ini

重启httpd

# service httpd restart

六.http 访问

可以使用http://ip地址/base 如 http://192.168.101.112/base/

七.安装配置ADODB

八,修改snort的输出进入数据库

output database: log, mysql, user=root password=123 dbname=snort host=localhost

793 output database: alert, mysql, user=root password=redhat dbname=snort host=localhost //alert报警

# snort -dev -c /etc/snort/snort.conf &>/dev/null &

snort -v 显示ip/tcp /udp/icmp的相关信息-vd 显示应用层信息 -vde 显示数据链路层信息

-c 引入规则/etc/snort/snort.conf/ 放入回收站。

刷新

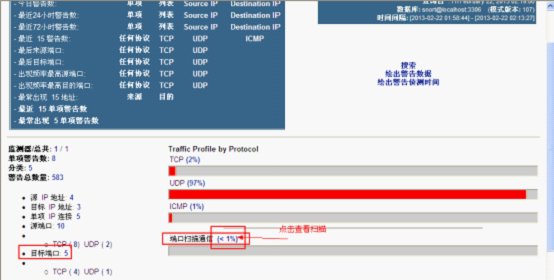

九.使用端口扫描软件扫描 安装有snort 的server

查看监控情况。

排错。如果不安装 snort-mysql

rpm -ivh snort-mysql-2.8.0.1-1.RH5.i386.rpm

# snort -dev -c /etc/snort/snort.conf &>/dev/null & 会自动exit

[root@localhost ~]# jobs

[1]+ Exit 1 snort -dev -c /etc/snort/snort.conf >&/dev/null

基础

变量定义 var ipvar portvar

插件 config

预处理 preprocess

规则 处理方法 (pass 不做任何处理 alert报警 log记录 activate 如果符合,就进入下一条比较 dynamic保持空闲,一直到被一条active 规则激活)

规则头 处理方法 协议 ip地址 端口 传播方向 ip地址 端口

协议 :ip icmp tcp udp

端口 如果协议没有端口 (ip icmp )则为any

传播方向 -> <- <>

规则内容

sid 唯一编号 1000000以上的用户可以使用一下的snort系统使用

classtype 入侵类型 在classification.config文件中有定义,此处只需要类型的名称即可

priority 优先级

gid 一个数字表示,产生这条规则的snort部件编号

msg:一个文本字符串,如果是报警规则,这个就是报