PKI 证书服务器

数字证书的生成步骤?

1) 申请者确定向某ca申请数字证书后,下载并安装该ca的“自签名证书”或更高级ca向该ca签发的数字证书,以验证ca身份的真实性。一个ca除了要具有权威机构授权外,还要能够让证书申请者验证自己;

2) 申请者的计算机随机产生一对签名公私密钥。主流的www浏览器,如ie、netscape等都具有此功能;

3) 签名私钥留下,公钥和申请者信息用ca的公钥加密,提交给ca;

4) ca收到申请者的证书请求后,进行审核,同时向km发出密钥请求,并将申请者的签名公钥一同交给km;

5) km从密钥池中取出一对加密密钥对,并将加密私钥用申请者的签名公钥加密后,一同交给ca;

6) ca 用自己的私钥对申请者信息及签名和加密公钥进行数字签名,即得到所需要的证书。申请者从ca下载证书和经签名公钥加密过的加密私钥。数字证书一旦生成,其 公钥直接由ca发布在dir中,便于用户查询和访问。数字证书的验证一般都是由浏览器自动完成的,验证过程与数字签名的验证过程基本相同。

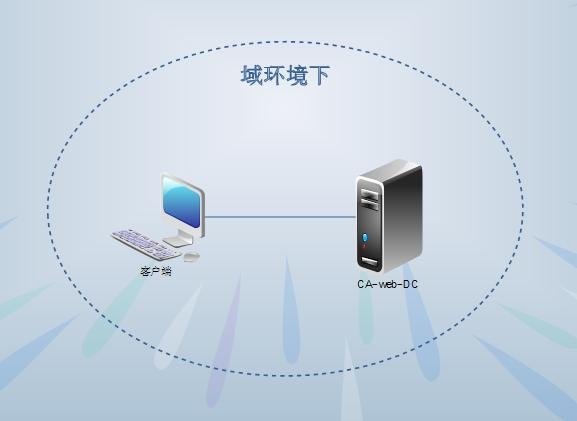

域环境配置CA并应用到web服务器和客户端;

一、拓扑图:

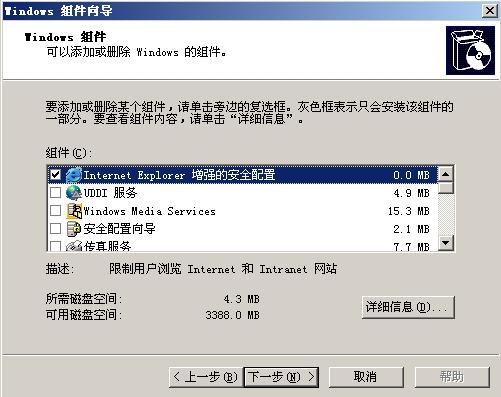

二、安装IIS 和 CA;

(因为安装CA时要向默认网站里新建相应的虚拟目录,用来申请证书时使用)

1、开始-设置-控制面板-添加/删除程序-添加/删除windows组件;

2、选择相应的服务 下一步说

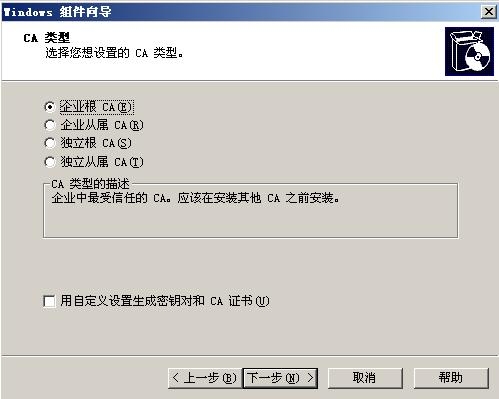

3、选择“企业根”,单击“下一步”。注意:域环境下CA的类型有四种,在工作组环境下只有独立根可以建立。

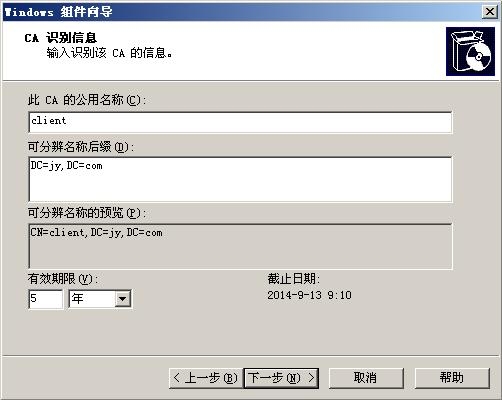

4、输入相应的ca的名称(一般与计算机名相同,单击“下一步”。

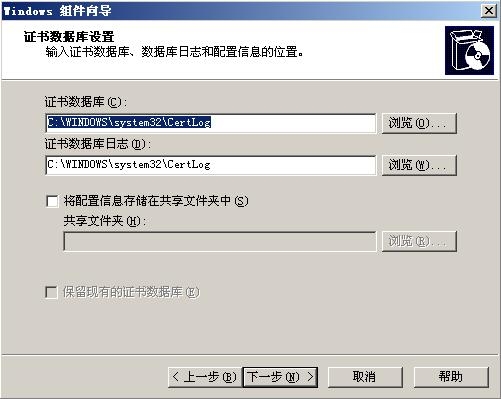

5、默认路径继续安装;

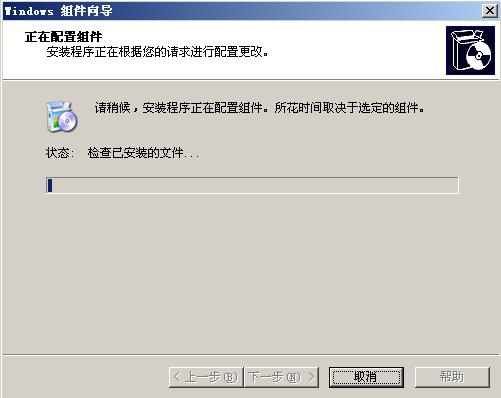

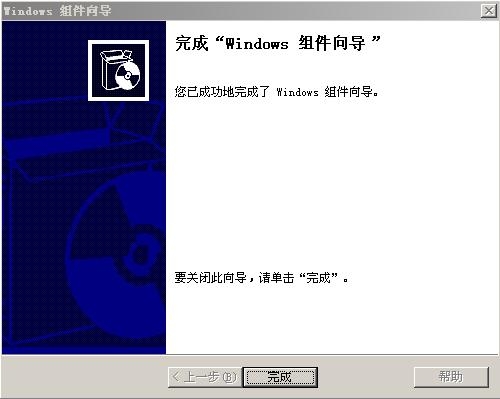

6.CA 就配置完成了;

三 、开始配置 WEB 服务站点;

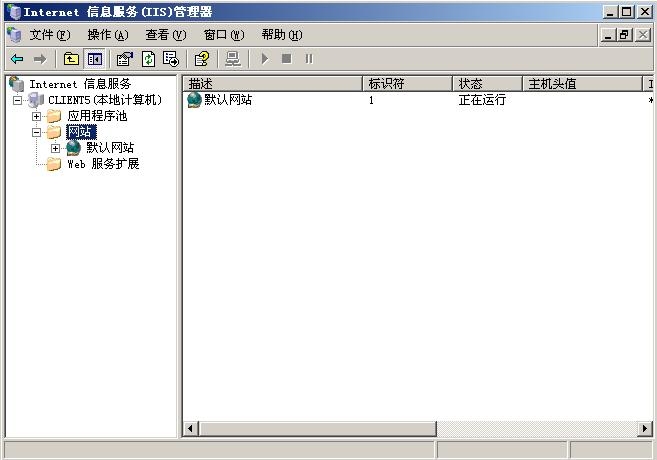

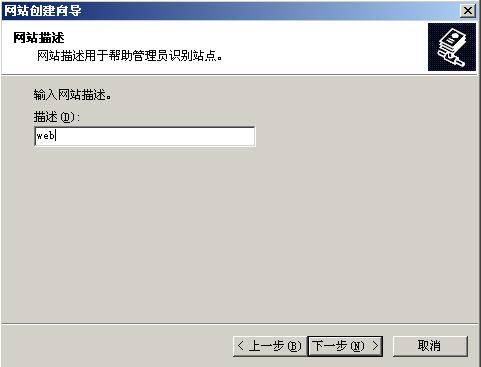

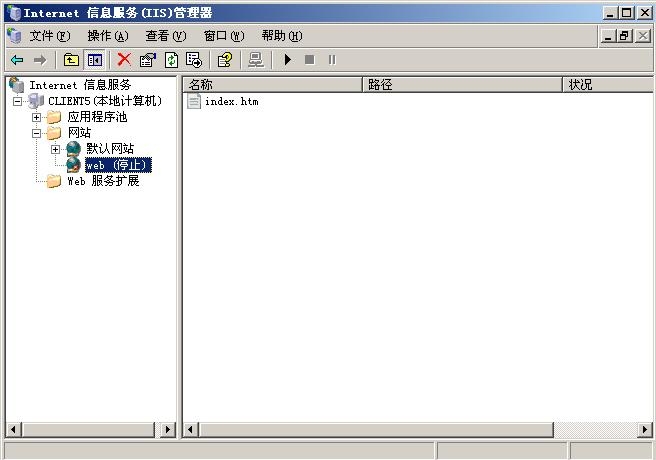

1、开始-程序-管理工具-Internet信息管理

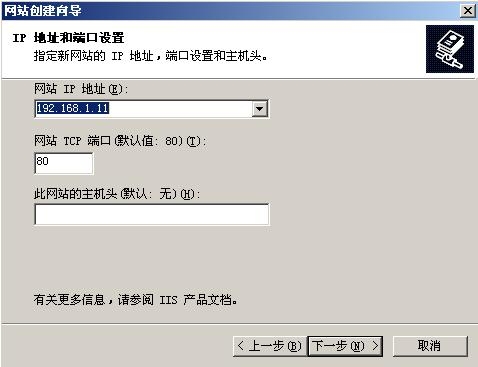

测试服务器本机 IP 默认端口号 80 ;

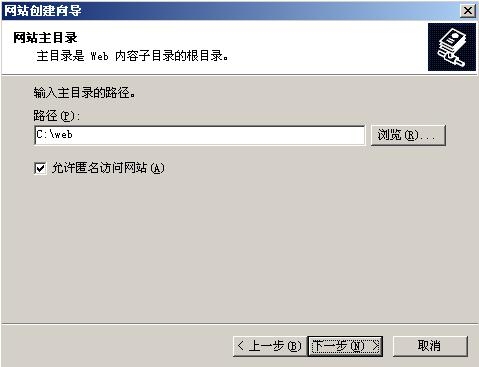

站点路径;测试页面存放位置;

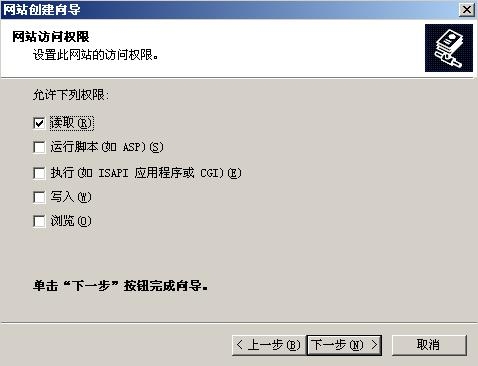

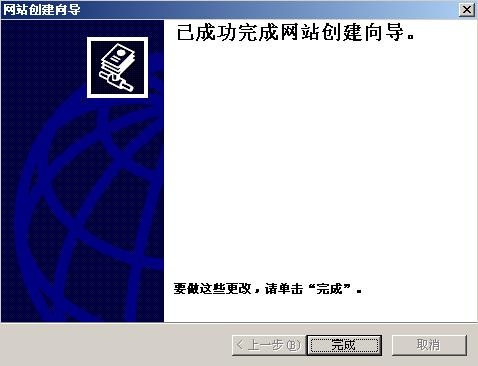

设置权限;

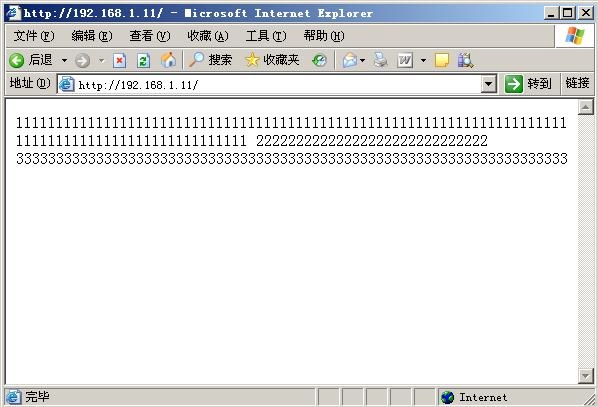

可以编辑一个 index.html测试页面 辩解随便一些文字;测试页面;

四、给web 服务器申请证书

( 因为CA被写入了默认网站的虚拟目录里,所以我们申请证书时要注意,将web先暂停一下,启用默认网站的配置。)

但是在那之前,先要web服务器上填写一个证书申请表。

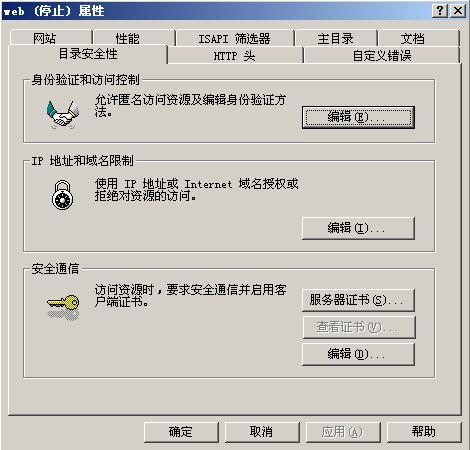

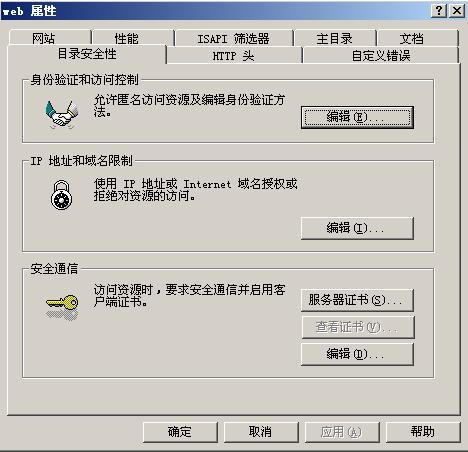

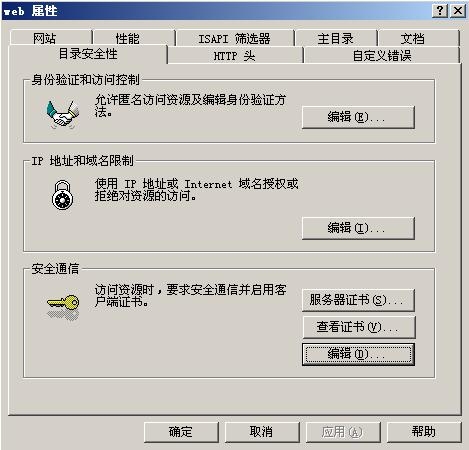

右击 站点 web 选择“属性”;配置目录安全性;

选择服务器证书;

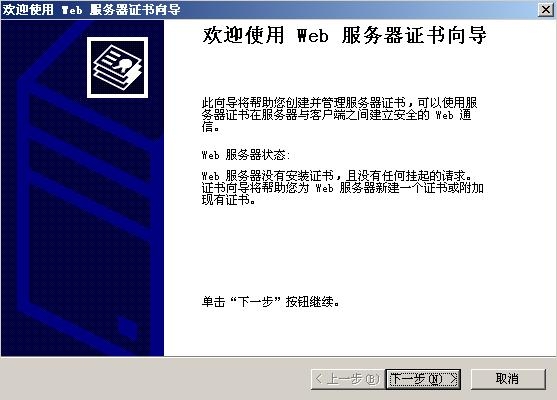

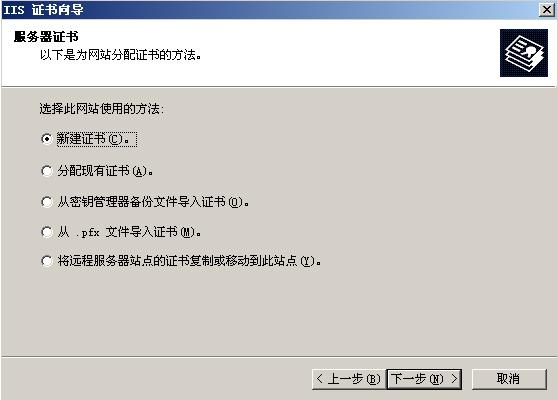

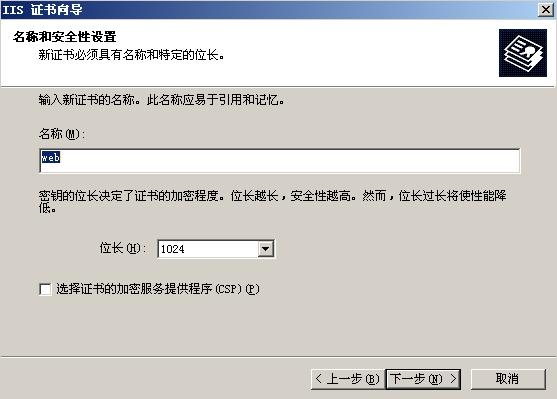

下一步新建证书;

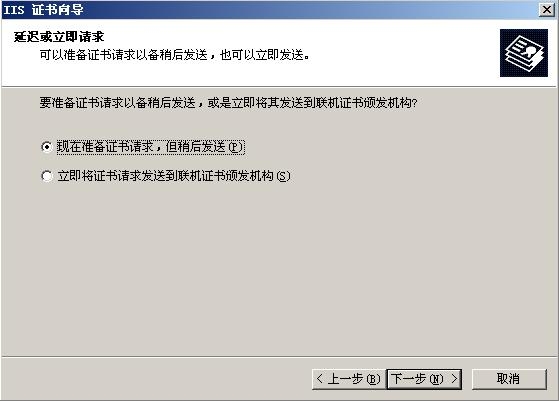

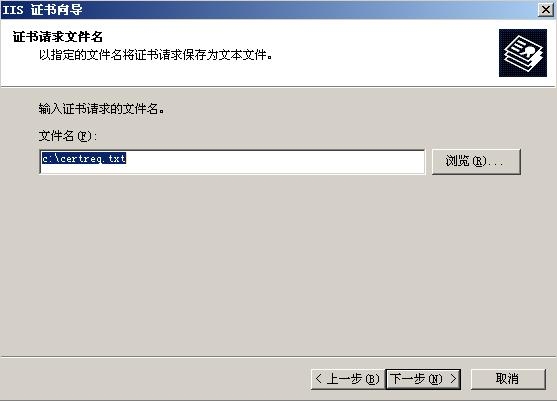

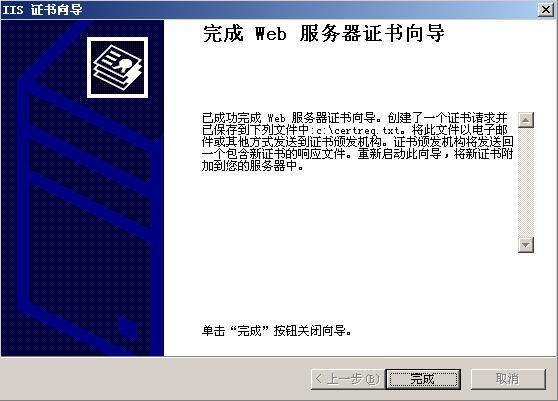

证书请求

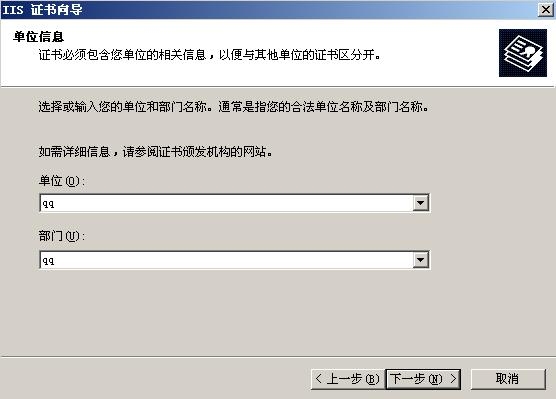

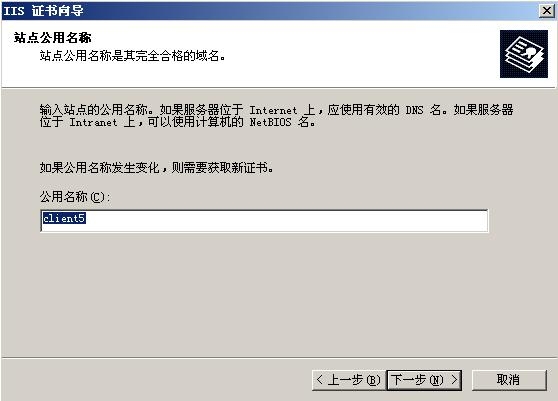

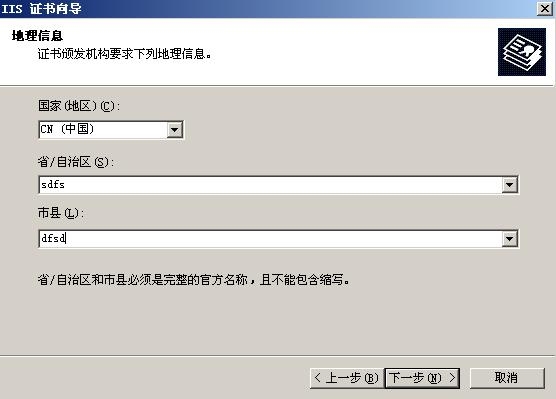

设置名称单位部门等相应信息

证书申请目录;

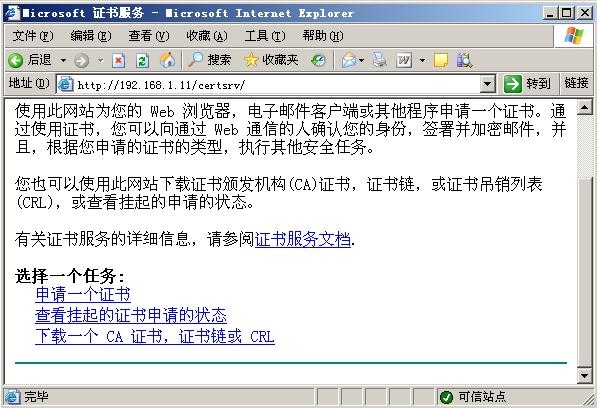

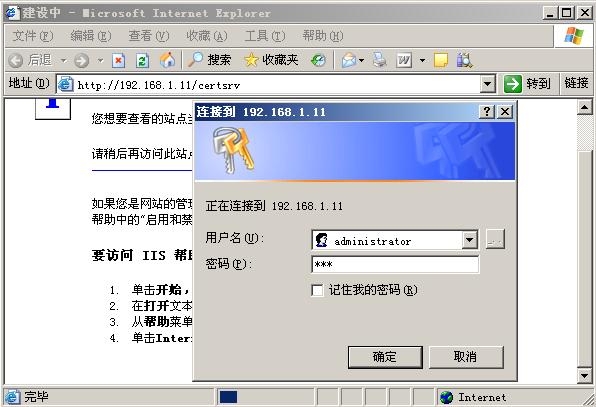

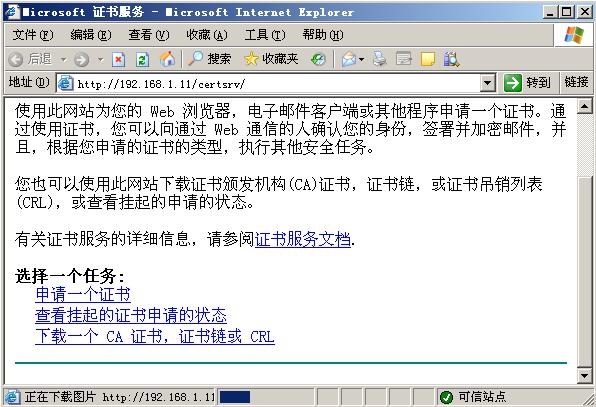

1、测试访问及申请证书

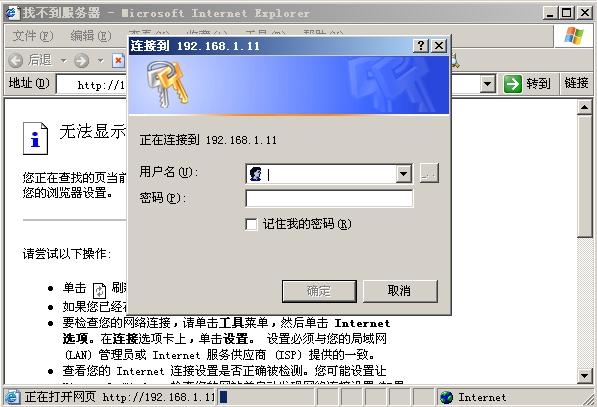

http://192.168.1.11/certsrv

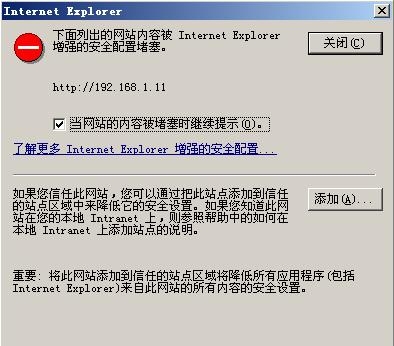

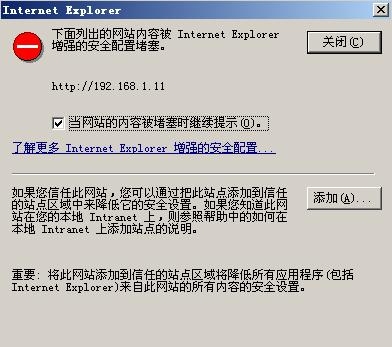

增强的安全配置 添加安全目录;

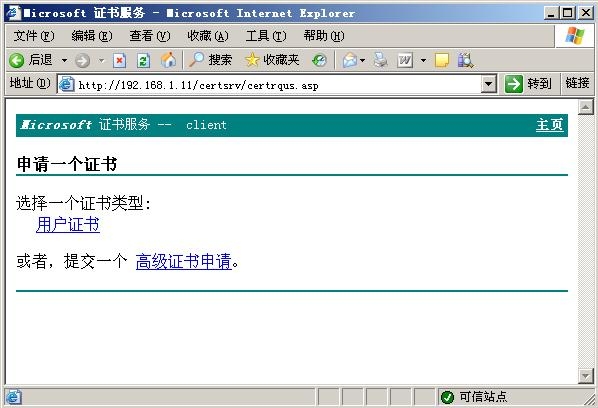

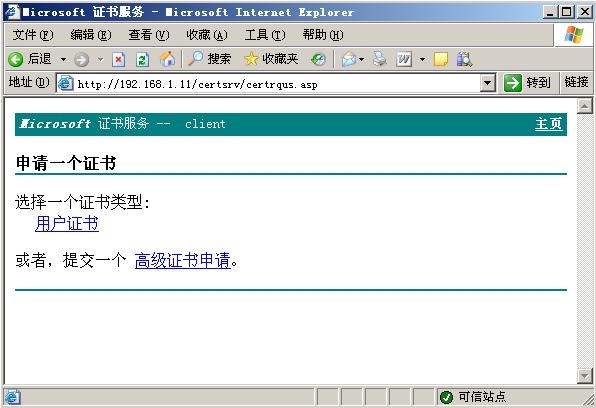

2、申请一个证书;

3、高级证书申请;

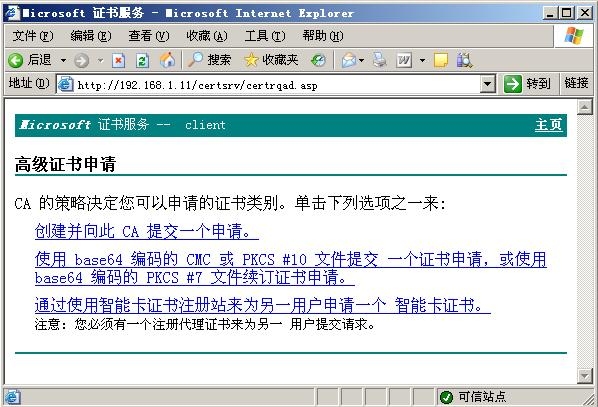

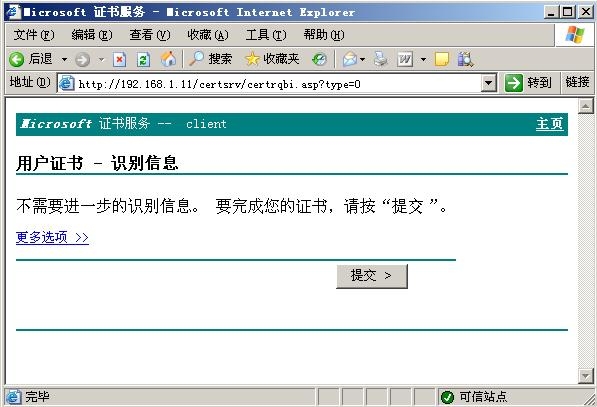

4、选择第二项提交或续订证书申请;

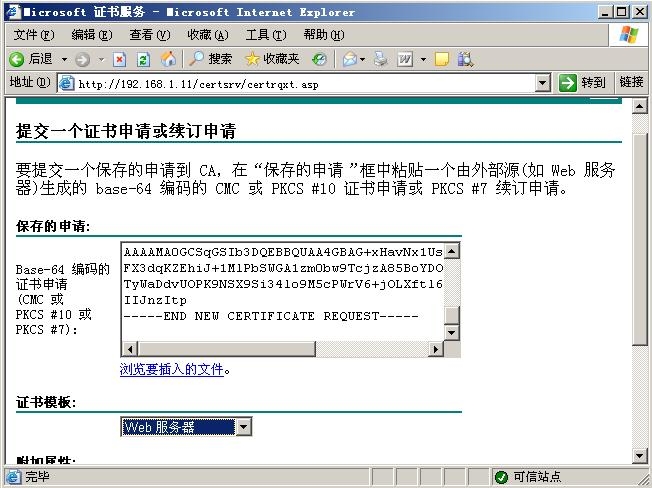

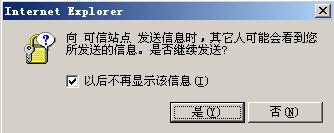

5、将填写的证书申请表填写到相应的位置,选择正确的证书模版,单击提交

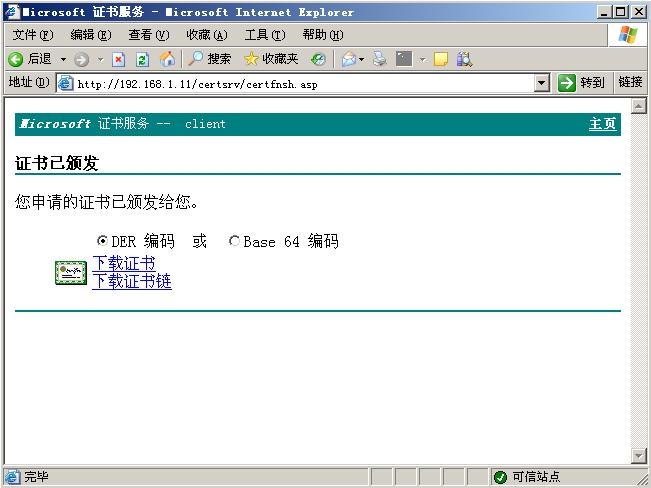

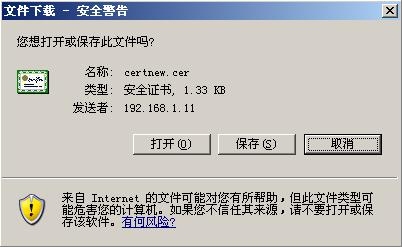

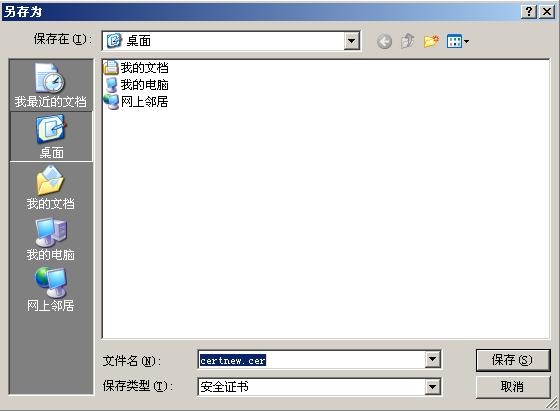

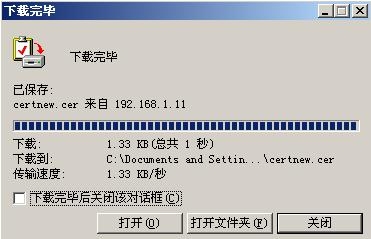

6、下载保存证书;

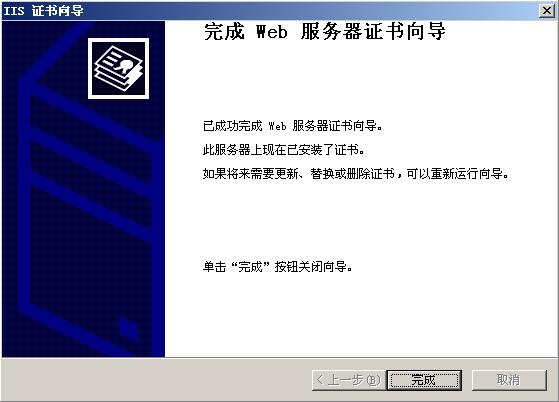

五、WEB 应用相应的证书;

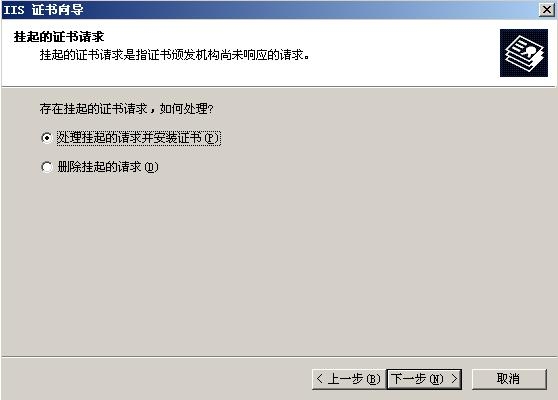

web站点服务属性;编辑服务器证书;

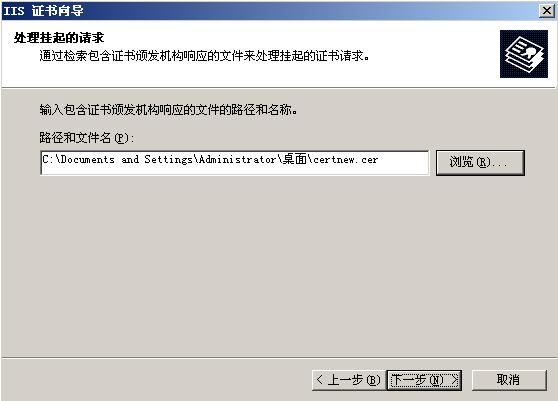

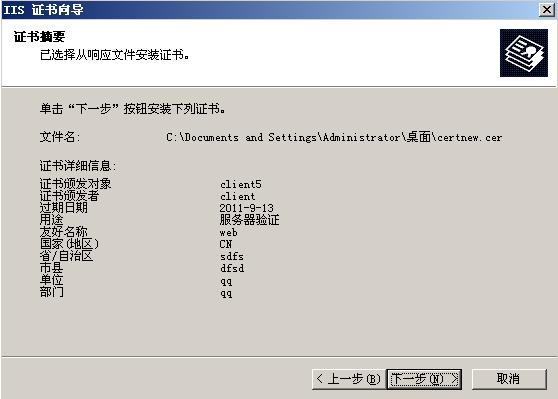

安装证书

选择 证书申请的下载路径;

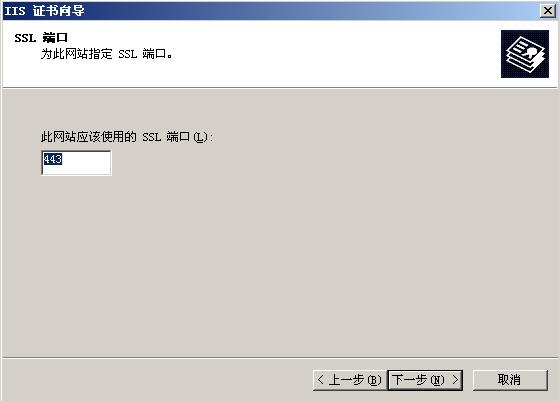

指定加密端口 443 下一步默认安装;

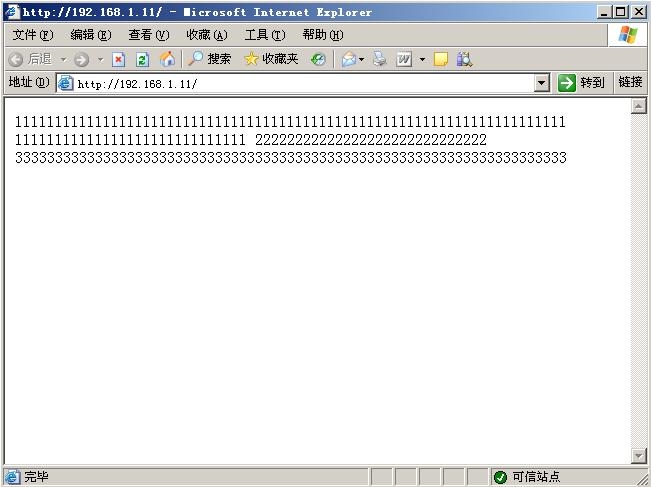

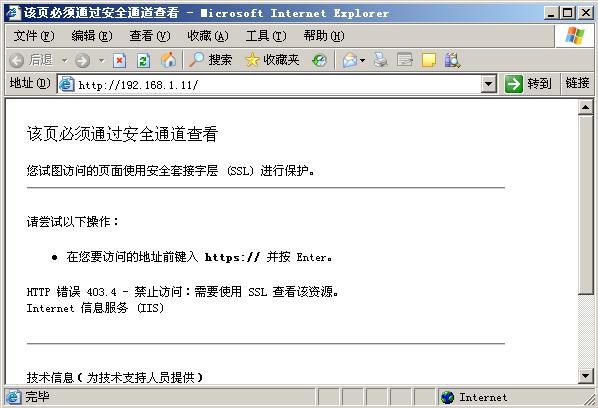

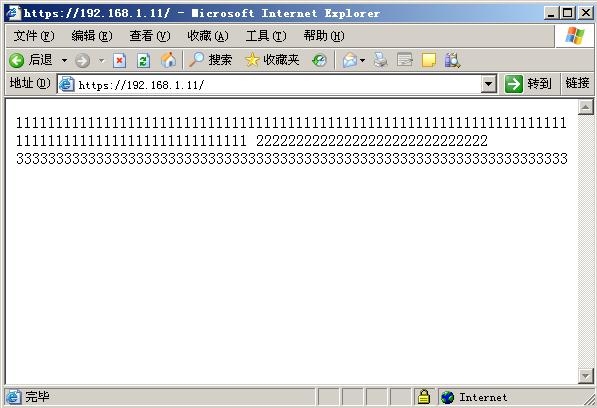

打开测试页面 http://192.168.1.11 (可以成功的访问,这是因为还没有采用ssl服务。)

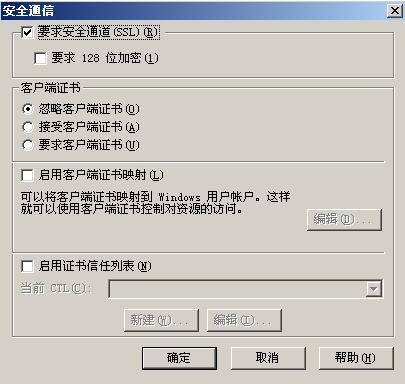

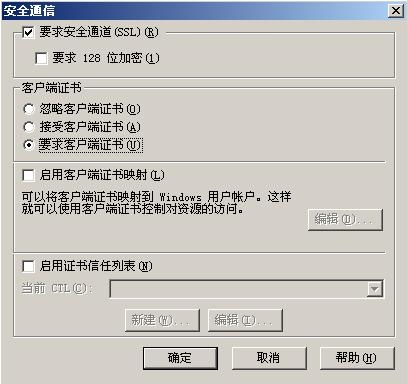

3、添加 安全套接层SSL;

站点属性编辑;

(至此才是服务器端的证书应用完全安装成功了)

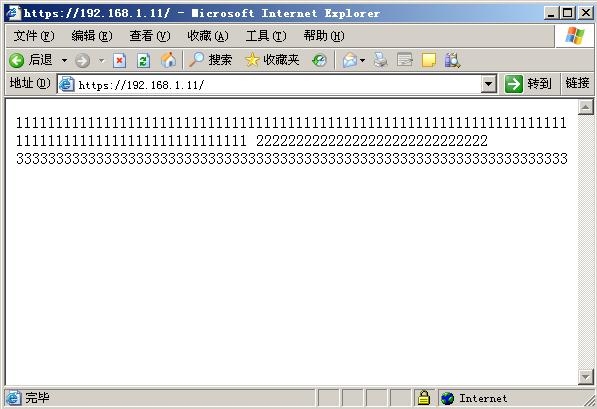

再测试访问页面;

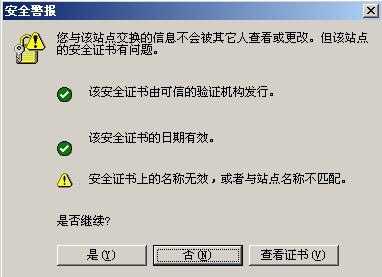

使用 https 协议进行访问;(安全提醒证书;继续是 )

OK 因为客户采用的是忽略客户端证书,所以客户端在访问web服务器的时候不提示下载证书。

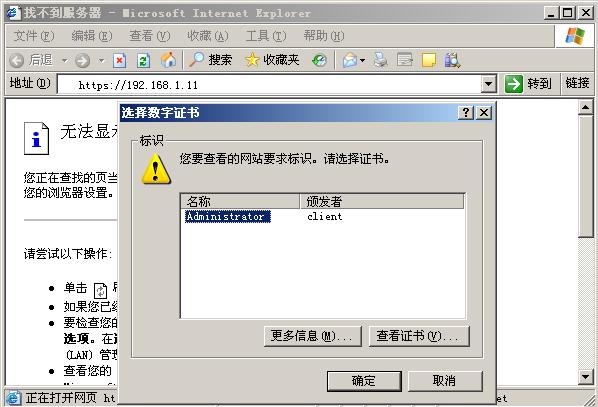

4、改变客户端的证书模式;(客户端测试)

继续 web站点属性 目录安全性编辑;

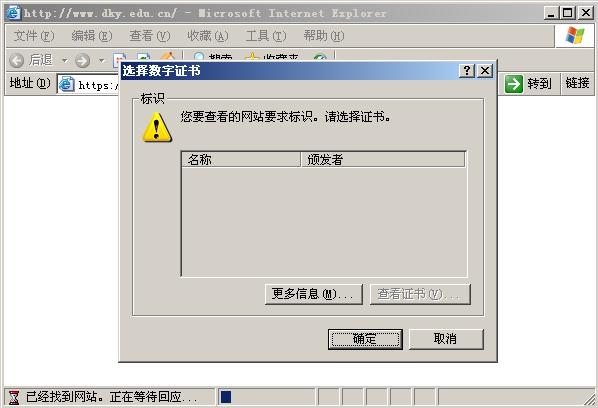

提示没有证书 下载证书;

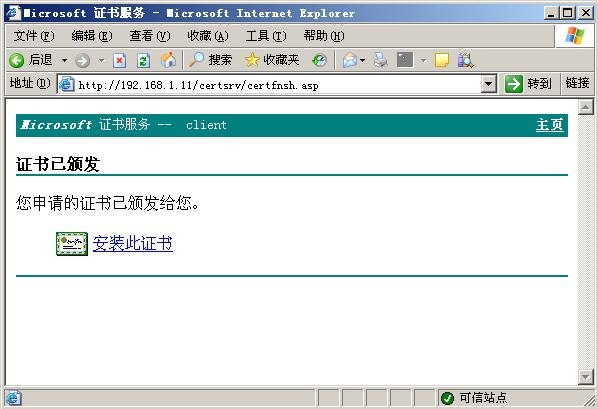

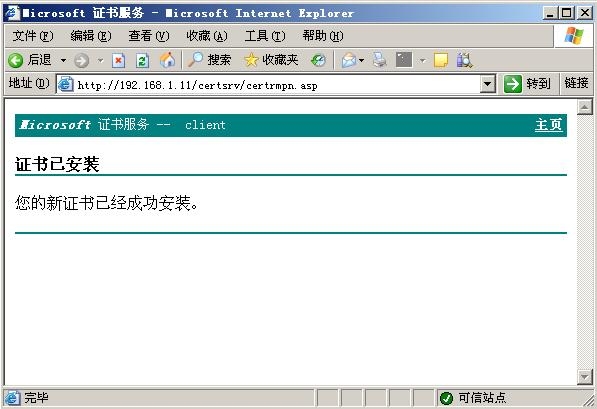

5、客户端证书下载安装;

http://192.168.1.11/certsrv

显示有证书 确定;

至此就是客户端 证书的已经成功采用;

释义了解

1. PKI(public Key infrastructure,公钥基础结构)是通过使用公钥技术和数字证书来确保系统信息安全并负责验证数字证书持有这身份的一种体系。

2. PKI有公钥加密技术、数字证书、CA、RA等共同组成。

3. PKI体系能够实现的功能有:身份验证、数据的完整性、数据的机密性、操作的不可否认性。

4. 公钥加密技术:公钥(public key)和私钥(private key):密钥是成对出现的,这两个密钥互不相同,两个密钥可以互相加密和解密;不能够根据一个密钥推算出另一密钥;公钥对外公开,私钥只有私人持有。

5. 数据加密:用接收方的公钥加密,接收用自己的私钥解密,实现了数据的机密性。

6. 数字签名:用发送发的私钥进行加密,用发送的公钥进行解密,实现了身份验证、数据的完整性、操作的不可否认性。

7. CA(certificate authority,证书颁发机构)是PKI公钥结构的核心部分。

8. 证书包含的信息:使用者的公钥值、使用者的表示信息、有效期、颁发者表示信息、颁发者的数字签名。

9. CA的作用:处理证书的申请、鉴定证书申请者是否有资格接收证书、证书的颁发、证书的更新、接收最终用户数字证书的查询和撤销、产生和发布证书吊销列表、数字证书的归档、密钥的归档、历史数据的归档。

10. 证书的颁发过程:证书申请、RA确认用户、证书策略处理、RA提交用户申请信息到CA、CA为用户生成密钥对、CA将电子证书传给批准该用户的RA、RA将电子证书传送给用户、用户验证CA颁发的证书。

11. 安装证书服务前要注意:必须先安装好IIS服务,因为证书要向默认网站里写入一些虚拟目录,查看客户端和服务器端的时间是否一致,如果装好CA后,那么服务器的计算机名和ip地址都将不能改变。

12. Windows的CA服务器一般用在企业的内部网站,互联网上的CA一般的都是unix系统下的,而且都要收费的。

13. CA的类型:企业CA、企业从属CA、独立CA、独立从属CA。

14. 一般CA的名称都采用计算机的名称。

15. 申请证书的方式:通过mmc控制台和IE(http://ip地址/虚拟目录)。

16. 工作组下CA的特点:工作组下只能够安装独立CA、没有证书模版、mmc请求没有、手工颁发证书、没有身份验证、不能通过mmc在客户端申请证书。

17. 域环境下的CA的特点:既有独立ca也有企业CA、有证书模版、能够在mmc控制台申请证书、有身份验证(谁申请谁使用)、在域下证书是自动颁发的。

18. SSL(securesockets layer,安全套接字层)通信协议,在web服务器上使用以实现高安全性,SSL默认的端口是443。

19. 服务器端用的是服务器的证书,客户端用的是用户证书,在下载服务器端的证书时要注意证书的类型一定选择正确,客户端采用证书的方式可以配置为忽略、接收和要求。