ARP病毒网络防控实战手册

根据用户实际网络环境,我们把ARP病毒网络防控方案分为以二层交换机为主和以三层交换机为主的两种环境分别进行描述。

对于在网络中以旁路形式安装在PC上的内网管理软件,如果其采用ARP欺骗的形式进行管理,那就和真正的ARP病毒发作时情况类似,这类软件包括公安一机两用监控系统、XX内网信任管理系统、网路岗、聚生网管、百络网警、P2P终结者、网络执法官等,如果是正常使用,请事先登记各PC的MAC地址,再接入网络,以下防控措施主要针对ARP病毒、私设IP引起的IP冲突等异常情况。

第一部分 二层交换机为主的网络环境

策略摘要

终端防控:封闭USB接口、安装ARP防火墙和防病毒软件、开启PC防火墙

内网防控:划分安全域、绑定IP&MAC地址、监控ARP日志、查找中毒PC

外网防控:过滤带危险文件后缀的URL、打开不良网址库、启用网关防病毒

1 实施步骤

1.1 划分安全域

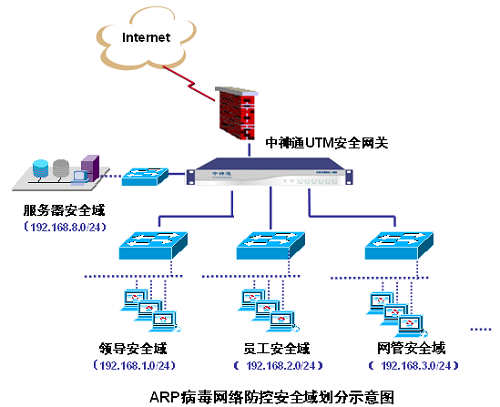

根据联网设备的重要性和类型划分安全域,例如:领导、账务部门等重要部门的计算机分为一个域,普通员工的计算机根据部门分为一个或多个域,网管的计算机分为一个域,服务器单独分为一个或多个域,每个安全域均配置一台接入交换机连接本安全域内的计算机,为以后再连接网关或中心交换机做准备。安全域划分示意图详见下图。

1.2 客户端设置

1.2.1 分配IP地址

尽量按静态方式分配IP地址,每个安全域对应的网段均不相同,例如:安全域1的网段是192.168.1.0/24,缺省网关是192.168.1.254,安全域2的网段是192.168.2.0/24,缺省网关是192.168.2.254,安全域3的网段是192.168.3.0/24,缺省网关是192.168.3.254。客户端缺省网关IP就是网关各个网卡的IP。

如果只能是一个网段则可以通过多个相互隔离的透明网桥互联(需要网关支持)。

1.2.2 安装ARP防火墙

为实现网关和客户端的双向IP&MAC地址绑定,客户端最好安装ARP防火墙,或者手工通过命令绑定网关的IP&MAC地址,即在DOS窗口下输入命令:arp �Cs <网关IP> <网关MAC地址>,为保证永久生效,可将这条命令输入到c:\autoexec.bat文件中。同时确保及时更新杀毒软件病毒库,并启用PC防火墙。必要时可以封闭计算机的USB接口,以防止ARP病毒通过U盘传播。

1.3 登记网卡MAC地址和厂家信息

登记各个安全域内每台PC、笔记本、服务器的IP地址以及网卡的MAC地址和厂家信息,为以后根据ARP监控日志查找中毒计算机做准备。

1.4 设置网关策略

1.4.1 设置ARP策略

对每个安全域分别进行自动扫描,建立在线计算机的IP及MAC地址的对应关系,通过事先登记的信息确认后予以绑定,对于未上线的计算机可以手工绑定,剩余不用的IP地址均绑定为某个特殊的MAC地址,例如:AA:BB:CC:DD:EE:FF,以防止用户私改IP或外来访客笔记本随意接入内网。如果是透明接入,还可以对上一级网关的IP及MAC地址做绑定。

网关ARP策略设置如下图所示。

1.4.2 设置访问控制策略

1)缺省策略:除非允许否则拒绝。

2)内网策略:根据实际情况设置各个安全域之间的访问控制策略,例如:领导所在网段可以访问其它网段,其它网段不能访问领导所在网段,即单向ACL;访问公共OA、邮件或文件服务器的流量要经过IPS过滤等。

3)外网策略:只允许登记的IP地址上外网,禁止未分配的IP地址上外网;服务器只能被动接受访问,不能主动访问其它计算机,病毒库升级例外。

1.4.3 设置上网行为管理策略

由于ARP病毒可以在用户上网浏览时进行传播,因此要对用户的上网行为进行管理,一般只对JS、EXE、SWF等文件后缀进行过滤,同时可以打开恶意软件、病毒木马网站不良网址库,必要时可以开启网关防病毒功能,通过卡巴斯基等防病毒引擎对网络流量进行实时强制查毒,将ARP病毒拦截在网络入口处。某些有信誉的网站可以放到白名单列表里,以免影响正常工作效率。

1.4.4 设置报警信息

设置Syslog服务器、报警Email、手机等实时接收工具,方便实时接收报警信息。设置阻拦动作,当出现ARP异常时,阻拦该IP地址出外网。

1.5 日常维护

当联网用户反应不能上网或上网慢,则可能是已中ARP病毒的计算机上线并正在干扰其它计算机上网,可以通过在网关、交换机及PC终端上查找中毒的计算机。

1.5.1 网关+交换机

启用网关的“实时监控”或/及“ARP日志”功能,登陆WEB管理界面,查看当前的“系统日志”或/及“ARP日志”,或者查看“ARP日志”来源IP统计中数目较多的源IP地址,如果发现有IP冲突或ARP异常日志项,可记录其中非本机网卡的MAC地址,找到中毒的计算机,然后要把该计算机的网线拔掉。

注意:ARP日志在ARP病毒泛滥期间会迅速增大,请及时查看并删除,了解到实际情况后可停用“ARP日志”功能,等ARP病毒清理干净后再启用。

如果接入交换机为可管理交换机,则可登陆接入交换机查询ARP缓存状态,找到和这些MAC地址对应的交换机端口,再拔掉该端口网线。若不再产生IP冲突或ARP异常日志项,则可以确定被拔掉网线的PC为中毒的PC,需要对其杀毒、重装系统,之后才能连线上网。

注意:如果网关设备或交换机受到干扰不能登陆管理,则可以把设备对应网口的网线拔出,直接接到管理员的笔记本网口上,再登陆查询。

1.5.2 PC终端

可以在不能上网或上网慢的计算机上,通过arp及ping命令查证ARP欺骗情况,并找到已中ARP病毒的计算机。

步骤一:arp �Ca

打开Windows的DOS窗口,输入命令:arp �Ca,可显示当前ARP缓存的情况,以下两种情况表明这台计算机被ARP欺骗:

(a)如果网关IP对应的MAC地址不是真实网关的MAC地址,而是局域网中另外一台计算机的MAC地址;

(b)如果多个IP地址对应同一个MAC地址。

这样的MAC地址对应的计算机就是已中ARP病毒的机器,或是人工实施ARP欺骗的计算机。

此时,输入命令:ping <网关IP>,如果有反馈,而且time值超出正常值<1ms的几倍,例如:<10ms,则表明流量已经转发到已中毒计算机上,这也印证了这台计算机正在被ARP欺骗。

步骤二:arp �Cd & ping <网关IP> & arp -a

在DOS窗口,输入命令:arp �Cd,可删除当前所有ARP缓存,紧接着输入命令:ping <网关IP>,再输入命令:arp -a,可获得真实网关IP对应的MAC地址。如果ping有反馈,而且time值是正常值<1ms,则表明此时网关的MAC地址是真实网关的MAC地址。

步骤三:确认已中ARP病毒的计算机

为确认已中ARP病毒的计算机,可将被怀疑的计算机的网线拔出,再在不能上网或上网慢的计算机上重复arp �Cd、ping <网关IP>和arp �Ca命令,或者直接上网浏览,如果情况恢复正常则表明刚才拔出网线的计算机就是已中ARP病毒的计算机,需要对其杀毒、重装系统,之后才能连线上网。

2 方案特点

1) 全面细致

对ARP病毒传播的各个途径都做了主动防范,事前规划、事中响应、事后清理一应俱全,终端、网关相互配合,内网、外网同时防控。

2) 等级保护

对内部网络做了安全域的划分,减少了因个别计算机中毒而导致全网中断的风险,减少了因DMZ区个别服务器挂马而导致全部服务器中毒的风险,减少了内网不良分子恶意窃取单位机密信息的风险。

第二部分 三层交换机为主的网络环境

策略摘要

终端防控:封闭USB接口、安装ARP防火墙和防病毒软件、开启PC防火墙

二层ARP防控:对与网关直接相连的网络做二层ARP防控

三层ARP防控:对与网关不直接相连的网络通过SNMP做三层ARP防控

1 实施步骤

1.1 对与网关直接相连的网络做二层ARP防控

具体内容参见第一部分,在此不再重复。

1.2 对与网关不直接相连的网络做三层ARP防控

1.2.1 SNMP监控

打开三层交换机的SNMP功能,根据事先登记的IP&MAC地址信息,在网关上设置SNMP监控内容,可对异常IP进行阻拦,不让其上外网。

1.2.2 设置访问控制策略

具体内容参见第一部分1.4.2,在此不再重复。

1.2.3 设置上网行为管理策略

具体内容参见第一部分1.4.3,在此不再重复。

1.2.4 日常维护

具体内容参见第一部分1.5,在此不再重复。

2 方案特点

1) 简洁实用

在继承二层ARP防控方案优点的同时,可以对经过路由器(三层交换机)的子网进行监控,减轻了管理员的工作负担。

2) 低开销低耦合性

SNMP监控的同时不产生任何多余的数据包,有利于维护网络的稳定。不需要三层交换机的超级用户口令,只需要SNMP只读口令,保障了中心交换机的安全。

![]() 全文下载:http://www.trustcomputing.com.cn/utmwall-rom/anti-arpvirus.doc

全文下载:http://www.trustcomputing.com.cn/utmwall-rom/anti-arpvirus.doc

参考文件:

1. 内网安全从网络分段开始

http://www.trustcomputing.com.cn/cn/index.php/support/techdocs/109-netsegment

2. 用于服务器接入的防火墙网关的八个关键性功能

http://www.trustcomputing.com.cn/cn/index.php/support/techdocs/101-serverfw

3. 中神通UTMWALL-OS常见问答FAQ

http://www.trustcomputing.com.cn/bbs/viewthread.php?tid=609