服务器木马排查与清理 ddos

木马信息:

文件大小 :1223123 byte 文件类型 :application/x-executable MD5:76aa5297ed2d046d3e618f0228aaf0a9 SHA1:83a19cdc989cf9f694f09adf3054855adf8681df

前言:

前段时间公司官网突然访问变慢,因未做流量监控,电话机房要问了下网络流量,时候几M流量已被占满,最初怀疑是因下载量过大引起,但再次电话机房时被告知服务器在向外发包,应该是被黑了,初步锁定一台win主机,为了将影响降到最低及快速恢复,决定当晚进机房重装系统。

在决定去机房前有种快速恢复访问的方式,就是将问题主机上的业务转移到其它服务器上,但当我将站点迁移完成后,要求上级做域名解析时,遭到了拒绝,只能苦逼的当晚进机房。

到机房后断网,备份数据,重装系统,在安装的过程中又问了几次流量情况,均被告知流量已降下来了。装好系统后配置IP,期间又问机房要了下掩码,结果查半天才给到我,这时我又发现其余几台服务器的掩码配置都是错误的……

配好后又便开始恢复业务,打补丁,配置防火墙,一通搞之后终于完了,时间已过去3小时……本以为事件到此结束,待有时间在查查日志,结果第二天到公司没多久就又发现官网访问变慢,由于办公网络一直不好,对问题判断有一定影响,便再次电话机房咨询流量,结果被告知流量又上去了,与机房协商由机房拔网线协助锁定问题主机,最后确定其中一台主机存在问题,庆幸前一晚在机房将内外网做了规范,机房帮助拔了公网网线,我通过内网地址进行排查,过程如下

症状:

服务器向外发包,耗尽网卡流量,若有路由器,可能会导致路由器资源耗尽

正文:

首先先到的是通过netstat -ano查看是哪个进程在向外请求链接,查到了一个可疑进程,根据名称进行搜索,在根目录下找到了26这个可疑文件,kill -9 进程号,然后备份删之,再次查看时已不存在类似进程。

十一期间和朋友说起这事,并利用保留的样本进行了再次抓包,通过对数据包的简单分析,此文件向一ip请求数据,然后再去向两个ip发起大量大包syn请求。在本地测试时有个很怪的现象,kill了进程然后删除程序,但过会程序就又出现了,而当时在服务器上却没出现这情况

又在线查杀了下此文件,报告为backdoor ddos,并且发现不光我一人中招,搜索了下,大量人都遇到了这种情况,通过查看他们的排查过程,发现原来我的方法是个错误……

以下是通过阅读各前辈的排查方法及本人对比整理而来

此木马有以下行为

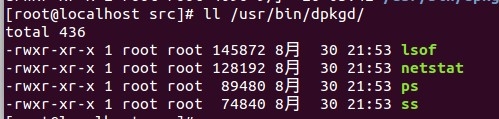

1.替换系统 lsof netstat ps ss命令

2.生成/usr/bin/bsd-port目录 包含conf.n getty getty.lock

3./etc/init.d/ 目录下会生成 selinux DbSecuritySpt

4.生成/usr/bin/.sshd

5./ 根目录下生成26 conf.n dump.rdb

6.源lsof netstat ps ss会被拷贝到/usr/bin/dpkgd目录下

7.木马会将本机部分信息发送给服务端,并获取需要攻击的IP地址(分析数据包得出)

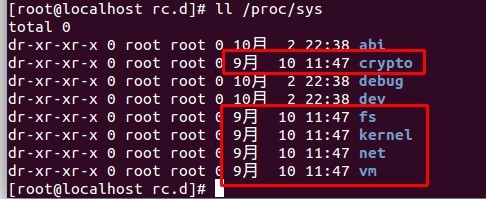

8.根据文件创建日期,还可以查到/proc/ /sys/ 被创建了n多进程文件,并修改/proc/sys内文件

9.在rc1.d rc2.d rc3.d rc4.d rc5.d rc6.d生成指向/etc/init.d/目录下的DbSecuritySpt selinux的链接

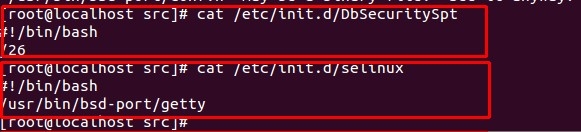

DbSecuritySpt selinux这两个文件的内容如下图

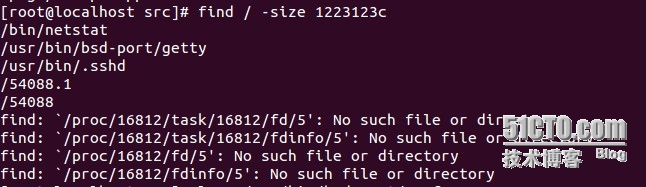

我服务器上只删除了/26这个文件,说明我的服务器还是存在危险的,因为已经知道了具体的文件大小,通过find将余下的文件全部找出

find / -size 1223123c

这个文件的大小,相比网上找到的一篇文章的大了点,结果如下

查看了下/usr/bin/dpkgd下的文件拷贝时间

根据这个文件创建的时间,及事发时间找出同一时间创建的文件

touch -t 201508302153 start

touch -t 201509102300 end

find / -newer start -a ! -newer end -exec ls -l {} \;

找到的东西太多了,要慢慢分析

看到网上大神的思路是上来就先ll /bin 目录,查看是否有异常

然后在strace netstat -lntp 抓取出源netstat位置

通过源netstat -lntp将可疑进程抓个现身

又通过strace -p pid 查看可以进程是否会记录密码等信息

详细地址http://kentli.me/?p=52

还有大神是通过chkrootkit,rootkit huntur 这两个工具检测系统异常的

详细地址http://chenxingxing.blog.51cto.com/1956687/1586000

找出可疑的进程 可通过

netstat -lantp

lsof -i:端口号

ps -aux | grep 进程号

找到以上全部可疑文件删除之

最后再用clamav扫描全盘

事后想来,应该是通过弱口令黑进来的,后来又对ssh hosts做了小小配置

刚刚又查了下,/proc 和/sys 内多个文件被修改,其中/proc/sys目录内多个文件被修改

最好的处理方式,还是建议重装系统,因为系统内被修改的文件实在是太多了

针对此Linux.BackDoor.Gates.5 木马的详细说明

http://news.drweb.cn/show/?i=230&c=5&p=14