吐血原创-我用“电驴”抓肉鸡!!!

我用“电驴”抓肉鸡 simeon2005 51cto技术博客

本文已被黑客手册杂志2007年第三期收录 simeon2005 51cto技术博客

我用“电驴”抓肉鸡!!难道是放一个“电驴”在路上,等“火鸡”过来,一不小心踩在“电驴”上结果给烫熟了,结果就成“肉鸡”了。很多朋友说抓肉鸡很难,找好肉鸡就更难,其实也不然,关键就在于敢动脑子。没有做不到的事情,只有想不到的事情;“人有多大胆,地有多大产”。闲话少说,且写正传! simeon2005 51cto技术博客

(一)抓肉鸡工具 simeon2005 51cto技术博客

工欲善其事,必先利其器。今天我们抓肉鸡主要使用以下几样工具: simeon2005 51cto技术博客

1

.

eMule

,

eMule

俗称“电驴”,跟

FlashGet

,迅雷,变态等为同类软件,其最大特点是搜索方便。本文用到它的地方就是其搜索功能和下载功能。 simeon2005 51cto技术博客

2

.

Radmin

客户端,

Radmin

客户端是用来连接服务器端实施控制的工具。在

Radmin

中只需要导入

Radmin

地址薄,并输入正确的口令即可对肉鸡进行控制。 simeon2005 51cto技术博客

(二)搜索

Radmin.rpb

文件 simeon2005 51cto技术博客

1

.什么是

Radmin.rpb

文件 simeon2005 51cto技术博客

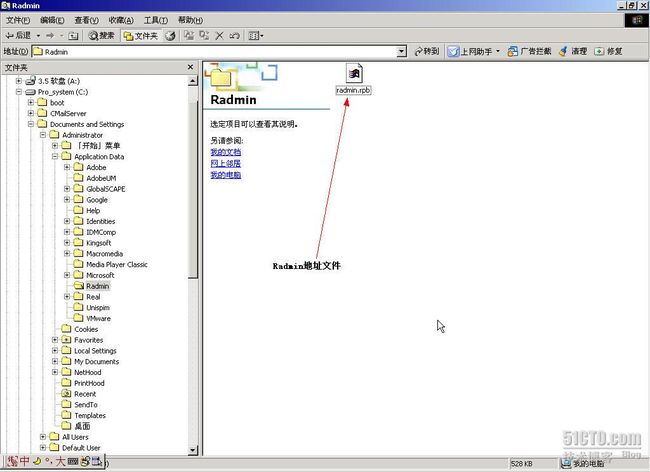

在安装

Radmin3.0

及其后续版本中,只用使用过

Radmin

客户端,

Radmin

控制端就会自动在系统中生成一个唯一的

Radmin.rpb

文件(图

1

),其文件路径为:“

C:\Documents and Settings\Administrator\Application Data\Radmin

”。 simeon2005 51cto技术博客

simeon2005 51cto技术博客

注意:系统“

Application Data

”目录默认情况为隐藏,因此如果想要查看,必须通过“文件夹选项”,设置显示“系统受保护文件”以及“显示所有文件以及文件夹”。如果各位黑友在“工作”过程中,“偶然”发现有这个文件,哈哈,恭喜你发财了。

Radmin.rpb

文件主要包含

IP

地址以及端口号,通常如果我们使用

Radmin

远程控制软件,一般都有保留肉鸡

IP

以及口令在客户端上的习惯,试想如果您有很多很多肉鸡,每一次都查找或者通过记忆来,是非常麻烦,而且不可能一下子全记住。

simeon2005 51cto技术博客

图

1 radmin.rpb

文件 simeon2005 51cto技术博客

2

.搜索

Radmin.rpb

文件 simeon2005 51cto技术博客

eMule

(电驴)用户共享文件夹来实行下载积分,共享的越多,也就贡献值越多,下载速度也越快,很多用户在使用时,一不小心将不该共享的文件夹给共享了,或者用户在共享文件时对一些配置文件不了解,认为不会造成什么危险,因此理所当然的共享。使用“电驴”搜索

Radmin.rpb

文件时,必须要求能够连接上

eMule

服务器,默认情况下,一运行

eMule

程序,大概几十秒钟,程序会自动连接上

eMule

服务器。在

eMule

中使用“搜索”功能,在“名字”中输入“

radmin.rpb

”、“

.rpb

”、“

rpb

”,在搜索结果中去查找包含“

radmin.rpb

”字样的条目(图

2

),双击进行下载。 simeon2005 51cto技术博客

simeon2005 51cto技术博客

simeon2005 51cto技术博客

图

2

搜索

Radmin.rpb

文件 simeon2005 51cto技术博客

3

.等待

Radmin.rpb

文件 simeon2005 51cto技术博客

呵呵,等待“

Radmin.rpb

”文件是一个既痛苦又快乐的过程,有时候运气好,一会儿就会下载到本地,毕竟

Radmin.rpb

这个文件不会太大,一般几

K

到几十

K

大小,当然越大越好。

eMule

下载文件时,如果没有指定下载文件的目录,则默认下载到

eMule

安装程序下面的“

Incoming

”文件夹中。可以通过“共享文件”-“下载的文件”查看文件是否已经成功下载(图

3

)。 simeon2005 51cto技术博客

simeon2005 51cto技术博客

simeon2005 51cto技术博客

图

3

下载的

Radmin.rpb

文件

simeon2005 51cto技术博客

simeon2005 51cto技术博客

(三)导入

Radmin.rpb

文件到

Radmin

客户端 simeon2005 51cto技术博客

运行

Radmin

客户端程序,选择“工具”

-

“导入地址薄”从

eMule

的下载目录中将本例中下载的“

radmin3phonebook.rpb

”文件导入

Radmin

(图

4

,图

5

),导入成功后可以看到很多乱码,这些乱码主要是因为语言的不一样,可以不用管它,通过

Radmin

的查找主机是否在线,依次查看其中的肉鸡,如果肉鸡是连通的就用该肉鸡

IP

后面括号中的字符串(口令)进行测试,呵呵,找到了不少肉鸡(图

6

)。 simeon2005 51cto技术博客

simeon2005 51cto技术博客

simeon2005 51cto技术博客

simeon2005 51cto技术博客

simeon2005 51cto技术博客

simeon2005 51cto技术博客

simeon2005 51cto技术博客

simeon2005 51cto技术博客

(四)实施控制 simeon2005 51cto技术博客

实施控制部分,很多朋友都懂,但是笔者还是想说几句,上去以后不要急于安装其它马儿,如果搞的太匆忙,容易水土不服而夭折,可以参考的做法是先看看情况,装一个键盘嗅探器,看看计算机的主人都干些什么,安全感强不强,当然先装一个后门也是不是不可以,万一跑了不是很可惜嘛,在确认没有什么“危险”时,可以装后门,挂马啦,渗透控制等等。 simeon2005 51cto技术博客

(五)结束语 simeon2005 51cto技术博客

为了阐述其过程,笔者罗里罗嗦了半天,本质上非常简单,没有什么技术,就是找到

radmin.rpb

,然后导入

Radmin

客户端,通过用户自己保留的口令进行测试。通过这种方法获取的肉鸡质量比较高,口令一般都不会是弱口令,因此一旦成功控制以后,一定要小心,然后才能有较大的收获。笔者通过这个方法进行扩展,曾经一下子控制了几个服务器集群。本文主要想告诉大家在黑客技术中,网络安全是相对的,网络攻防也是相对的,成功的攻破一个网络有时候也有偶然的机会,关键就是思维的创新。